Syslog dan Common Event Format (CEF) melalui konektor AMA untuk Microsoft Azure Sentinel

Syslog melalui AMA dan Common Event Format (CEF) melalui konektor data AMA untuk filter Microsoft Azure Sentinel dan menyerap pesan Syslog, termasuk pesan dalam Common Event Format (CEF), dari komputer Linux dan dari perangkat dan peralatan jaringan dan keamanan. Konektor ini menginstal Azure Monitor Agent (AMA) pada komputer Linux tempat Anda ingin mengumpulkan pesan Syslog dan/atau CEF. Mesin ini bisa menjadi pencitra pesan, atau bisa menjadi penerus yang mengumpulkan pesan dari komputer lain, seperti perangkat jaringan atau keamanan dan appliance. Konektor mengirimkan instruksi agen berdasarkan Aturan Pengumpulan Data (DCR) yang Anda tentukan. DCR menentukan sistem yang akan dipantau dan jenis log atau pesan yang akan dikumpulkan. Mereka menentukan filter untuk diterapkan ke pesan sebelum diserap, untuk performa yang lebih baik dan kueri dan analisis yang lebih efisien.

Syslog dan CEF adalah dua format umum untuk mencatat data dari perangkat dan aplikasi yang berbeda. Mereka membantu administrator sistem dan analis keamanan untuk memantau dan memecahkan masalah jaringan dan mengidentifikasi potensi ancaman atau insiden.

Apa itu Syslog?

Syslog adalah protokol standar untuk mengirim dan menerima pesan antara perangkat atau aplikasi yang berbeda melalui jaringan. Awalnya dikembangkan untuk sistem Unix, tetapi sekarang didukung secara luas oleh berbagai platform dan vendor. Pesan Syslog memiliki struktur yang telah ditentukan sebelumnya yang terdiri dari prioritas, tanda waktu, nama host, nama aplikasi, ID proses, dan teks pesan. Pesan Syslog dapat dikirim melalui UDP, TCP, atau TLS, tergantung pada konfigurasi dan persyaratan keamanan.

Agen Azure Monitor mendukung Syslog RFCs 3164 dan 5424.

Apa itu Common Event Format (CEF)?

CEF, atau Common Event Format, adalah format vendor netral untuk mencatat data dari perangkat dan appliance jaringan dan keamanan, seperti firewall, router, solusi deteksi dan respons, dan sistem deteksi intrusi, serta dari jenis sistem lain seperti server web. Ekstensi Syslog, itu dikembangkan terutama untuk solusi security information and event management (SIEM). Pesan CEF memiliki header standar yang berisi informasi seperti vendor perangkat, produk perangkat, versi perangkat, kelas peristiwa, tingkat keparahan peristiwa, dan ID peristiwa. Pesan CEF juga memiliki jumlah variabel ekstensi yang memberikan detail selengkapnya tentang peristiwa, seperti alamat IP sumber dan tujuan, nama pengguna, nama file, atau tindakan yang diambil.

Kumpulan pesan Syslog dan CEF dengan AMA

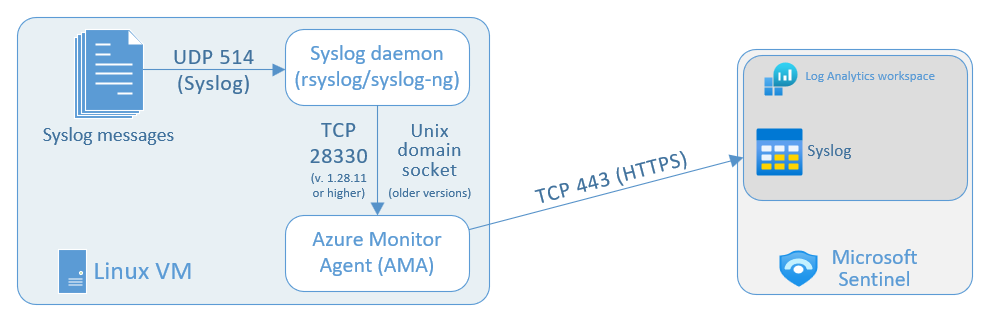

Diagram berikut mengilustrasikan arsitektur kumpulan pesan Syslog dan CEF di Microsoft Azure Sentinel, menggunakan Syslog melalui AMA dan Common Event Format (CEF) melalui konektor AMA .

Diagram ini menunjukkan pesan Syslog yang dikumpulkan dari satu komputer virtual Linux individual, tempat Azure Monitor Agent (AMA) diinstal.

Proses penyerapan data menggunakan Agen Azure Monitor menggunakan komponen dan aliran data berikut:

Sumber log adalah berbagai VM Linux Anda di lingkungan Anda yang menghasilkan pesan Syslog. Pesan ini dikumpulkan oleh daemon Syslog lokal pada port TCP atau UDP 514 (atau port lain sesuai preferensi Anda).

Daemon Syslog lokal (baik

rsyslogatausyslog-ng) mengumpulkan pesan log pada port TCP atau UDP 514 (atau port lain sesuai preferensi Anda). Daemon kemudian mengirim log ini ke Agen Azure Monitor dengan dua cara berbeda, tergantung pada versi AMA:- AMA versi 1.28.11 ke atas menerima log pada port TCP 28330.

- Versi sebelumnya dari AMA menerima log melalui soket domain Unix.

Jika Anda ingin menggunakan port selain 514 untuk menerima pesan Syslog/CEF, pastikan konfigurasi port pada daemon Syslog cocok dengan aplikasi yang menghasilkan pesan.

Agen Azure Monitor yang Anda instal di setiap VM Linux tempat Anda ingin mengumpulkan pesan Syslog, dengan menyiapkan konektor data. Agen mengurai log lalu mengirimkannya ke ruang kerja Microsoft Sentinel (Analitik Log) Anda.

Ruang kerja Microsoft Azure Sentinel (Analitik Log) Anda : Pesan Syslog yang dikirim ke sini berakhir di tabel Syslog , tempat Anda dapat mengkueri log dan melakukan analitik untuk mendeteksi dan merespons ancaman keamanan.

Proses penyiapan untuk mengumpulkan pesan log

Dari hub Konten di Microsoft Azure Sentinel, instal solusi yang sesuai untuk Syslog atau Common Event Format. Langkah ini menginstal konektor data masing-masing Syslog melalui AMA atau Common Event Format (CEF) melalui konektor data AMA. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten di luar kotak Microsoft Azure Sentinel.

Sebagai bagian dari proses penyiapan, buat aturan pengumpulan data dan instal Azure Monitor Agent (AMA) pada penerus log. Lakukan tugas-tugas ini baik dengan menggunakan portal Azure atau Microsoft Defender atau dengan menggunakan API penyerapan log Azure Monitor.

Saat mengonfigurasi konektor data untuk Microsoft Azure Sentinel di portal Azure atau Microsoft Defender, Anda dapat membuat, mengelola, dan menghapus DCR per ruang kerja. AMA diinstal secara otomatis pada VM yang Anda pilih dalam konfigurasi konektor.

Atau, kirim permintaan HTTP ke API Penyerapan Log. Dengan penyiapan ini, Anda dapat membuat, mengelola, dan menghapus DCR. Opsi ini lebih fleksibel daripada portal. Misalnya, dengan API, Anda dapat memfilter berdasarkan tingkat log tertentu. Di portal Azure atau Defender, Anda hanya dapat memilih tingkat log minimum. Kelemahan untuk menggunakan metode ini adalah Anda harus menginstal Agen Azure Monitor secara manual pada penerus log sebelum membuat DCR.

Setelah Anda membuat DCR, dan AMA diinstal, jalankan skrip "penginstalan" pada penerus log. Skrip ini mengonfigurasi daemon Syslog untuk mendengarkan pesan dari komputer lain, dan untuk membuka port lokal yang diperlukan. Kemudian konfigurasikan perangkat keamanan atau appliance sesuai kebutuhan.

Untuk informasi lebih lanjut, baca artikel berikut:

- Menyerap pesan Syslog dan CEF ke Microsoft Sentinel dengan Agen Azure Monitor

- CEF melalui konektor data AMA - Mengonfigurasi appliance atau perangkat tertentu untuk penyerapan data Microsoft Azure Sentinel

- Syslog melalui konektor data AMA - Mengonfigurasi appliance atau perangkat tertentu untuk penyerapan data Microsoft Azure Sentinel

Penghindarian duplikasi penyerapan data

Menggunakan fasilitas yang sama untuk pesan Syslog dan CEF dapat mengakibatkan duplikasi penyerapan data antara tabel CommonSecurityLog dan Syslog.

Untuk menghindari skenario ini, gunakan salah satu metode berikut:

Jika perangkat sumber memungkinkan konfigurasi fasilitas target: Pada setiap komputer sumber yang mengirim log ke penerus log dalam format CEF, edit file konfigurasi Syslog untuk menghapus fasilitas yang digunakan untuk mengirim pesan CEF. Dengan cara ini, fasilitas yang dikirim dalam CEF juga tidak dikirim di Syslog. Pastikan bahwa setiap DCR yang Anda konfigurasikan pada langkah berikutnya menggunakan fasilitas yang relevan untuk CEF atau Syslog masing-masing.

Untuk melihat contoh cara mengatur DCR untuk menyerap pesan Syslog dan CEF dari agen yang sama, buka aliran Syslog dan CEF di DCR yang sama.

Jika mengubah fasilitas untuk appliance sumber tidak berlaku: Gunakan transformasi waktu penyerapan untuk memfilter pesan CEF dari aliran Syslog untuk menghindari duplikasi, seperti yang ditunjukkan dalam contoh kueri berikut.

source | where ProcessName !contains "CEF"

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk