Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara menggunakan konektor Syslog melalui AMA dan Common Event Format (CEF) melalui AMA untuk memfilter dan mengumpulkan pesan syslog dengan cepat, termasuk pesan dalam Common Event Format (CEF), dari mesin Linux serta perangkat dan perlengkapan jaringan dan keamanan. Untuk mempelajari selengkapnya tentang konektor data ini, lihat Syslog dan Common Event Format (CEF) melalui konektor AMA untuk Microsoft Sentinel.

Catatan

Container Insights sekarang mendukung pengumpulan otomatis peristiwa Syslog dari simpul Linux di kluster AKS Anda. Untuk mempelajari lebih lanjut, lihat Koleksi Syslog dengan Container Insights.

Prasyarat

Sebelum memulai, Anda harus memiliki sumber daya yang dikonfigurasi dan izin yang sesuai yang ditetapkan, seperti yang dijelaskan di bagian ini.

Prasyarat Microsoft Azure Sentinel

Instal solusi Microsoft Sentinel yang sesuai dan pastikan Anda memiliki izin untuk menyelesaikan langkah-langkah dalam artikel ini.

Instal solusi yang sesuai dari hub Konten di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten bawaan Microsoft Sentinel.

Identifikasi konektor data mana yang diperlukan solusi Microsoft Sentinel — Syslog melalui AMA atau Common Event Format (CEF) melalui AMA dan apakah Anda perlu menginstal solusi Syslog atau Common Event Format . Untuk memenuhi prasyarat ini,

Di hub Konten, pilih Kelola pada solusi yang diinstal dan tinjau konektor data yang tercantum.

Jika Syslog melalui AMA atau Common Event Format (CEF) melalui AMA tidak diinstal dengan solusi, identifikasi apakah Anda perlu menginstal solusi Syslog atau Common Event Format dengan menemukan appliance atau perangkat Anda dari salah satu artikel berikut:

- CEF melalui konektor data AMA - Mengkonfigurasi peralatan atau perangkat tertentu untuk penyerapan data Microsoft Sentinel

- Syslog melalui konektor data AMA - Mengonfigurasi appliance atau perangkat tertentu untuk penyerapan data Microsoft Sentinel

Kemudian instal solusi Syslog atau Common Event Format dari hub konten untuk mendapatkan konektor data AMA terkait.

Memiliki akun Azure dengan peran kontrol akses berbasis peran Azure (Azure RBAC) berikut:

Peran bawaan Cakupan Alasan - Kontributor Mesin Virtual

- Azure Connected Machine

Administrator Sumber Daya- Komputer virtual (VM)

- Set Skala Mesin Virtual (Virtual Machine Scale Sets)

- Server dengan Azure Arc yang diaktifkan

Untuk menyebarkan agen Peran apa pun yang menyertakan tindakan

Microsoft.Resources/deployments/*- Langganan

- Grup sumber daya

- Aturan pengumpulan data yang ada

Untuk menyebarkan templat Azure Resource Manager Kontributor Pemantauan - Langganan

- Grup sumber daya

- Aturan pengumpulan data yang ada

Untuk membuat atau mengedit aturan pengumpulan data

Prasyarat penerus log

Jika Anda mengumpulkan pesan dari penerus log, prasyarat berikut berlaku:

Anda harus memiliki VM Linux yang ditunjuk sebagai penerus log untuk mengumpulkan log.

Jika penerus log Anda bukan komputer virtual Azure, penerus log harus memiliki agen Azure Arc Connected Machine yang terinstal di dalamnya.

VM penerus log Linux harus menginstal Python 2.7 atau 3. Gunakan perintah

python --versionataupython3 --versionuntuk memeriksa. Jika Anda menggunakan Python 3, pastikan diatur sebagai perintah default pada komputer, atau jalankan skrip dengan perintah 'python3' alih-alih 'python'.Penerus log harus

syslog-ngmengaktifkan daemon ataursyslog.Untuk persyaratan ruang untuk penerus log Anda, lihat Tolok Ukur Performa Agen Azure Monitor. Anda juga dapat meninjau posting blog ini, yang mencakup desain untuk pemrosesan data masuk yang dapat diskalakan.

Sumber log, perangkat keamanan, dan appliance Anda, harus dikonfigurasi untuk mengirim pesan log mereka ke daemon syslog penerus log alih-alih ke daemon syslog lokal mereka.

Catatan

Saat menyebarkan AMA ke Virtual Machine Scale Set (VMSS), Anda sangat dianjurkan untuk menggunakan load balancer yang mendukung metode round-robin untuk memastikan distribusi beban di semua instans yang disebarkan.

Prasyarat keamanan mesin

Konfigurasikan keamanan komputer sesuai dengan kebijakan keamanan organisasi Anda. Misalnya, konfigurasikan jaringan Anda agar selaras dengan kebijakan keamanan jaringan perusahaan Anda dan ubah port dan protokol di daemon agar selaras dengan kebutuhan Anda. Untuk meningkatkan konfigurasi keamanan komputer Anda, amankan VM Anda di Azure, atau tinjau praktik terbaik ini untuk keamanan jaringan.

Jika perangkat Anda mengirim log syslog dan CEF melalui TLS karena, misalnya, penerus log Anda berada di cloud, Anda perlu mengonfigurasi daemon syslog (rsyslog atau syslog-ng) untuk berkomunikasi di TLS. Untuk informasi selengkapnya, lihat:

Mengonfigurasi konektor data

Proses penyiapan untuk Syslog melalui AMA atau Common Event Format (CEF) melalui konektor data AMA mencakup langkah-langkah berikut:

- Instal Agen Azure Monitor dan buat Aturan Pengumpulan Data (DCR) dengan menggunakan salah satu metode berikut:

- Jika Anda mengumpulkan log dari komputer lain menggunakan penerus log, jalankan skrip "penginstalan" pada penerus log untuk mengonfigurasi daemon syslog untuk mendengarkan pesan dari komputer lain, dan untuk membuka port lokal yang diperlukan.

Pilih tab yang sesuai untuk instruksi.

Buat aturan pengumpulan data (DCR)

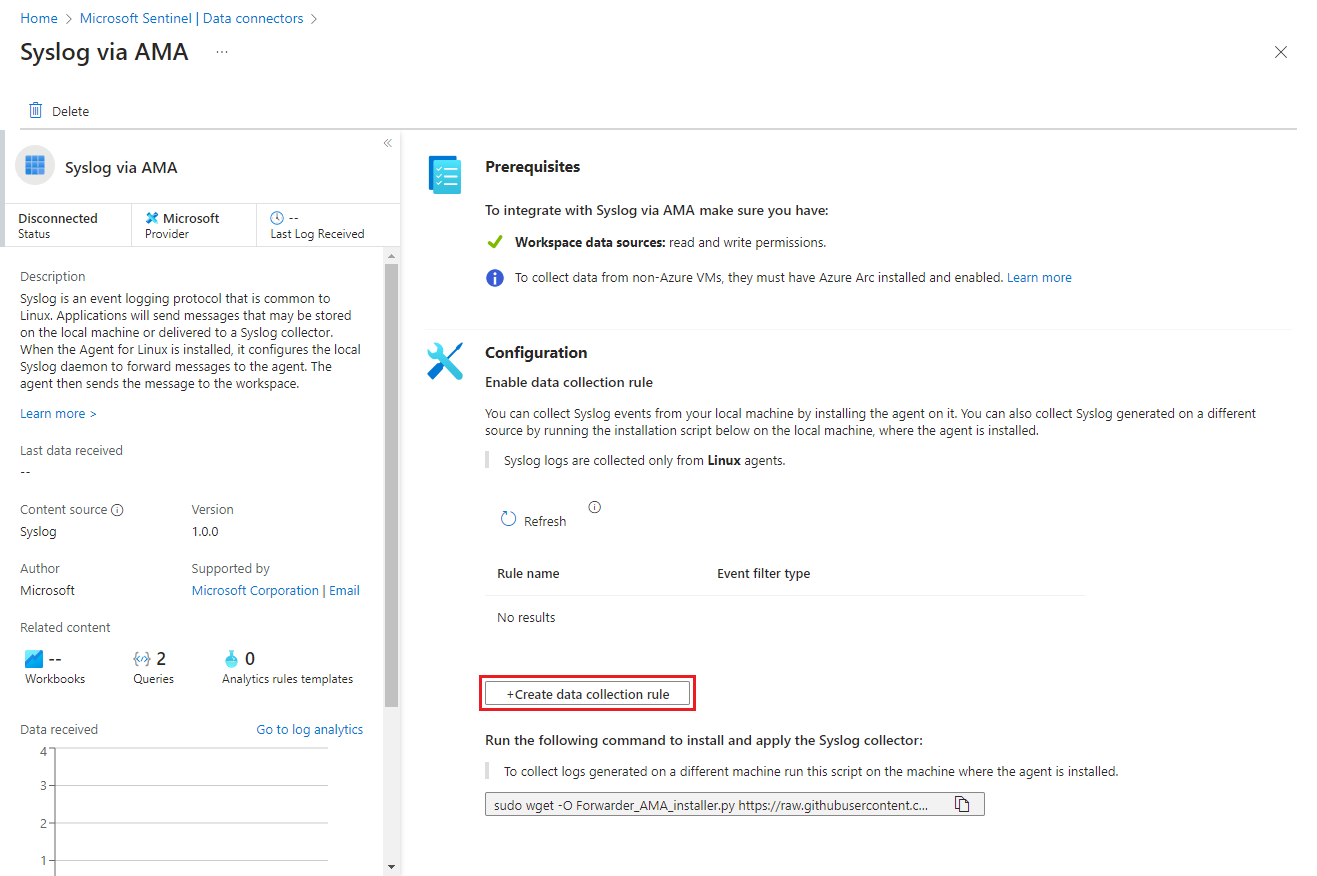

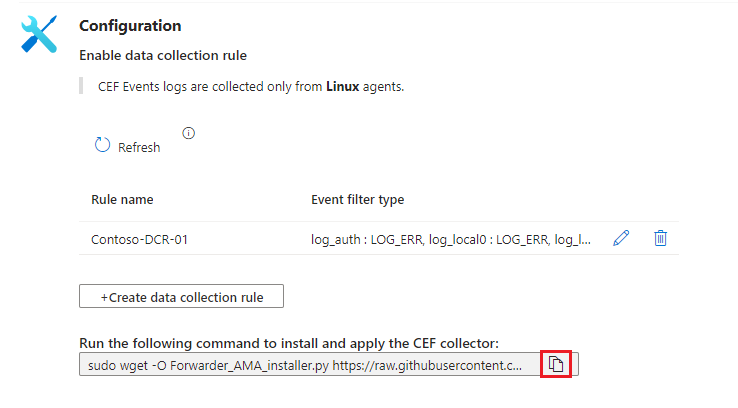

Untuk memulai, buka Syslog melalui AMA atau Common Event Format (CEF) melalui AMA konektor data di Microsoft Sentinel dan buat aturan pengumpulan data (DCR).

Untuk Microsoft Azure Sentinel di portal Microsoft Azure, di bawah Konfigurasi, pilih Konektor data.

Untuk Microsoft Sentinel di portal Defender, pilih Microsoft Sentinel>Konfigurasi>Konektor data.Untuk syslog, ketik Syslog di kotak Pencarian . Dari hasilnya, pilih konektor Syslog melalui AMA.

Untuk CEF, ketik CEF di kotak Pencarian . Dari hasilnya, pilih Common Event Format (CEF) melalui konektor AMA.Pilih Buka halaman konektor pada panel detail.

Di area Konfigurasi , pilih +Buat aturan pengumpulan data.

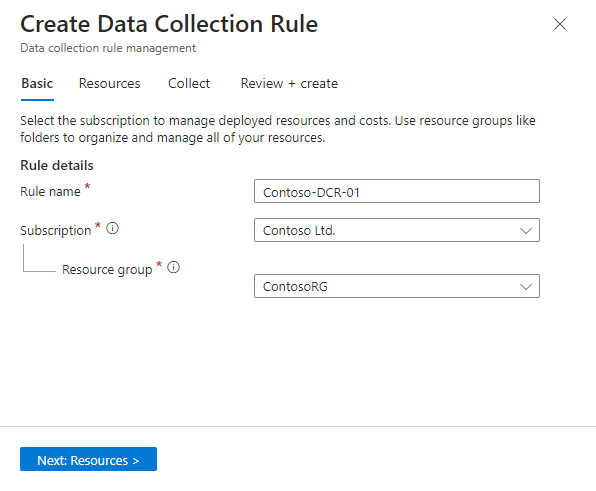

Di tab Dasar :

- Ketik nama DCR.

- Pilih langganan Anda.

- Pilih grup sumber daya tempat Anda ingin menemukan DCR Anda.

Pilih Berikutnya: Sumber Daya >.

Menentukan sumber daya VM

Di tab Sumber Daya , pilih komputer tempat Anda ingin menginstal AMA—dalam hal ini, mesin penerus log Anda. Jika penerus log Anda tidak muncul dalam daftar, mungkin agen Azure Connected Machine tidak terinstal.

Gunakan filter atau kotak pencarian yang tersedia untuk menemukan VM penerus log Anda. Perluas langganan dalam daftar untuk melihat grup sumber dayanya, dan grup sumber daya untuk melihat VM-nya.

Pilih VM penerus log yang ingin Anda instal AMA-nya. Kotak centang muncul di samping nama VM saat Anda mengarahkan mouse ke atasnya.

Tinjau perubahan Anda dan pilih Berikutnya: Kumpulkan >.

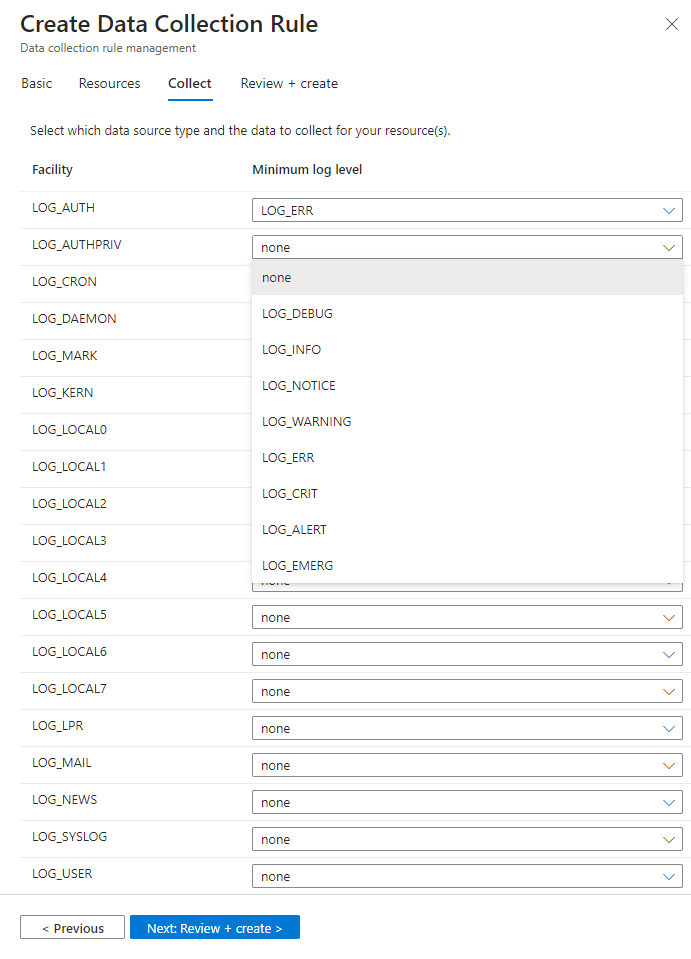

Pilih fasilitas dan tingkat keparahan

Ketahuilah bahwa menggunakan fasilitas yang sama untuk pesan syslog dan CEF dapat mengakibatkan duplikasi penyerapan data. Untuk informasi selengkapnya, lihat Penghindarian duplikasi penyerapan data.

Di tab Kumpulkan , pilih tingkat log minimum untuk setiap fasilitas. Saat Anda memilih tingkat log, Microsoft Sentinel mengumpulkan log untuk tingkat yang dipilih dan tingkat lainnya dengan tingkat keparahan yang lebih tinggi. Misalnya, jika Anda memilih LOG_ERR, Microsoft Sentinel mengumpulkan log untuk tingkat LOG_ERR, LOG_CRIT, LOG_ALERT, dan LOG_EMERG .

Tinjau pilihan Anda dan pilih Berikutnya: Tinjau + buat.

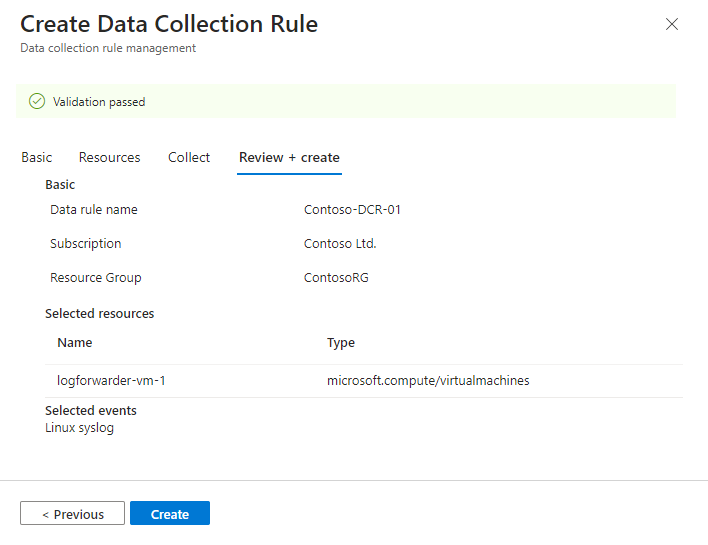

Meninjau dan membuat aturan

Setelah Anda menyelesaikan semua tab, tinjau apa yang Anda masukkan dan buat aturan pengumpulan data.

Di tab Tinjau dan buat , pilih Buat.

Konektor menginstal Agen Azure Monitor pada komputer yang Anda pilih saat membuat DCR Anda.

Periksa pemberitahuan di portal portal Azure atau Microsoft Defender untuk melihat kapan DCR dibuat dan agen diinstal.

Pilih Refresh pada halaman konektor untuk melihat DCR yang ditampilkan dalam daftar.

Jalankan skrip "penginstalan"

Jika Anda menggunakan penerus log, konfigurasikan daemon syslog untuk mendengarkan pesan dari komputer lain, dan buka port lokal yang diperlukan.

Dari halaman konektor, salin baris perintah yang muncul di bawah Jalankan perintah berikut untuk menginstal dan menerapkan pengumpul CEF:

Atau salin dari sini:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyMasuk ke mesin penerus log tempat Anda baru saja menginstal AMA.

Tempelkan perintah yang Anda salin di langkah terakhir untuk meluncurkan skrip penginstalan.

Skrip mengonfigurasirsyslogdaemon atausyslog-nguntuk menggunakan protokol yang diperlukan dan memulai ulang daemon. Skrip membuka port 514 untuk mendengarkan pesan masuk dalam protokol UDP dan TCP. Untuk mengubah pengaturan ini, lihat file konfigurasi daemon syslog sesuai dengan jenis daemon yang berjalan pada komputer:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Jika Anda menggunakan Python 3, dan tidak diatur sebagai perintah default pada komputer, ganti

python3pythondi perintah yang ditempelkan. Lihat Prasyarat penerus log.Catatan

Untuk menghindari skenario Disk Penuh di mana agen tidak dapat berfungsi, kami sarankan Anda mengatur

syslog-ngkonfigurasi ataursysloguntuk tidak menyimpan log yang tidak diperlukan. Skenario Disk Penuh mengganggu fungsi AMA yang diinstal. Untuk informasi selengkapnya, lihat RSyslog atau Syslog-ng.- Rsyslog:

Mengonfigurasi perangkat keamanan atau appliance

Dapatkan instruksi khusus untuk mengonfigurasi perangkat keamanan atau appliance Anda dengan membuka salah satu artikel berikut:

- CEF melalui konektor data AMA - Mengonfigurasi appliance dan perangkat tertentu untuk penyerapan data Microsoft Sentinel

- Syslog melalui konektor data AMA - Mengonfigurasi appliance dan perangkat tertentu untuk penyerapan data Microsoft Sentinel

Hubungi penyedia solusi untuk informasi lebih lanjut atau jika informasi tidak tersedia untuk appliance atau perangkat.

Menguji konektor

Verifikasi bahwa log pesan dari komputer linux atau perangkat dan appliance keamanan Anda diserap ke Microsoft Azure Sentinel.

Untuk memvalidasi bahwa daemon syslog berjalan pada port UDP dan bahwa AMA mendengarkan, jalankan perintah ini:

netstat -lnptvAnda akan melihat

rsyslogdaemon atausyslog-ngmendengarkan di port 514.Untuk mengambil pesan yang dikirim dari pencatat atau perangkat yang tersambung, jalankan perintah ini di latar belakang:

tcpdump -i any port 514 -A -vv &Setelah Anda menyelesaikan validasi, kami sarankan Anda menghentikan

tcpdump: Ketikfglalu pilih Ctrl+C.Untuk mengirim pesan demo, selesaikan langkah-langkah berikut:

Gunakan utilitas netcat. Dalam contoh ini, utilitas membaca data yang diposting melalui

echoperintah dengan tombol baris baru dimatikan. Utilitas kemudian menulis data ke port514UDP di localhost tanpa batas waktu. Untuk menjalankan utilitas netcat, Anda mungkin perlu menginstal paket lain.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Gunakan pencatat. Contoh ini menulis pesan ke

local 4fasilitas, pada tingkatWarningkeparahan , ke port514, pada host lokal, dalam format CEF RFC. Bendera-tdan--rfc3164digunakan untuk mematuhi format RFC yang diharapkan.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Untuk memverifikasi bahwa konektor diinstal dengan benar, jalankan skrip pemecahan masalah dengan salah satu perintah ini:

Untuk log CEF, jalankan:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefUntuk log Cisco Adaptive Security Appliance (ASA), jalankan:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaUntuk log Cisco Firepower Threat Defense (FTD), jalankan:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd

Konten terkait

- Syslog dan Common Event Format (CEF) melalui konektor AMA untuk Microsoft Sentinel

- Aturan pengumpulan data di Azure Monitor

- CEF melalui konektor data AMA - Mengkonfigurasi peralatan atau perangkat tertentu untuk penyerapan data Microsoft Sentinel

- Syslog melalui konektor data AMA - Mengonfigurasi appliance atau perangkat tertentu untuk penyerapan data Microsoft Sentinel