Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Konektor log layanan Amazon Web Services (AWS) tersedia dalam dua versi: konektor warisan untuk manajemen CloudTrail dan log data, dan versi baru yang dapat menyerap log dari layanan AWS berikut dengan menariknya dari wadah S3 (tautannya adalah dokumentasi AWS):

- Amazon Virtual Private Cloud (VPC) - Log Lalu Lintas VPC

- Amazon GuardDuty - Temuan

- AWS CloudTrail - Peristiwa Pengelolaan dan Data

- AWS CloudWatch - Log CloudWatch

Tab ini menjelaskan cara mengonfigurasi konektor AWS S3 menggunakan salah satu dari dua metode:

- Penyiapan otomatis (Disarankan)

- Penyiapan manual

Prasyarat

Anda harus memiliki izin menulis di ruang kerja Microsoft Azure Sentinel.

Instal solusi Amazon Web Services dari Content Hub di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten bawaan Microsoft Sentinel.

Instal PowerShell dan AWS CLI di komputer Anda (hanya untuk penyiapan otomatis):

- Instruksi penginstalan untuk PowerShell

- Instruksi penginstalan untuk AWS CLI (dari dokumentasi AWS)

Pastikan bahwa log dari layanan AWS yang Anda pilih menggunakan format yang diterima oleh Microsoft Sentinel:

- Amazon VPC: .csv file dalam format GZIP dengan header; pemisah: spasi.

- Amazon GuardDuty: format JSON-line dan GZIP.

- AWS CloudTrail: .json file dalam format GZIP.

- CloudWatch: .csv file dalam format GZIP tanpa header. Jika Anda perlu mengonversi log Anda ke format ini, Anda dapat menggunakan fungsi lambda CloudWatch ini.

Penyiapan otomatis

Untuk menyederhanakan proses onboarding, Microsoft Sentinel telah menyediakan skrip PowerShell untuk mengotomatiskan penyiapan sisi AWS konektor - sumber daya, kredensial, dan izin AWS yang diperlukan.

Naskah:

Membuat penyedia identitas web OIDC untuk mengautentikasi pengguna Microsoft Entra ID ke AWS. Jika penyedia identitas web sudah ada, skrip menambahkan Microsoft Sentinel sebagai audiens ke penyedia yang ada.

Membuat peran yang diasumsikan IAM dengan izin minimal yang diperlukan, untuk memberikan akses pengguna yang diautentikasi OIDC ke log Anda dalam wadah S3 dan antrean SQS tertentu.

Memungkinkan layanan AWS tertentu untuk mengirim log ke wadah S3 tersebut, dan pesan pemberitahuan ke antrean SQS tersebut.

Jika perlu, buat wadah S3 tersebut dan antrean SQS tersebut untuk tujuan ini.

Mengonfigurasi kebijakan izin IAM yang diperlukan dan menerapkannya ke peran IAM yang dibuat di atas.

Untuk cloud Azure Government, skrip khusus membuat penyedia identitas web OIDC yang berbeda, dan menetapkan peran yang diasumsikan pada IAM.

Petunjuk

Untuk menjalankan skrip untuk menyiapkan konektor, gunakan langkah-langkah berikut:

Dari menu navigasi Microsoft Azure Sentinel, pilih Konektor data.

Pilih Amazon Web Services S3 dari galeri konektor data.

Jika Anda tidak melihat konektor, instal solusi Amazon Web Services dari Hub Konten di Microsoft Azure Sentinel.

Di panel detail untuk konektor, pilih Buka halaman konektor.

Di bagian Konfigurasi , di bawah 1. Siapkan lingkungan AWS Anda, perluas Penyiapan dengan skrip PowerShell (disarankan).

Ikuti petunjuk di layar untuk mengunduh dan mengekstrak Skrip Penyiapan AWS S3 (tautan mengunduh file zip yang berisi skrip penyiapan utama dan skrip pembantu) dari halaman konektor.

Nota

Untuk memasukkan log AWS ke cloud Azure Government, unduh dan ekstrak Skrip Penyiapan AWS S3 Gov khusus ini sebagai alternatif.

Sebelum menjalankan skrip, jalankan

aws configureperintah dari baris perintah PowerShell Anda, dan masukkan informasi yang relevan seperti yang diminta. Lihat AWS Command Line Interface | Dasar-dasar konfigurasi (dari dokumentasi AWS) untuk detailnya.Sekarang jalankan skrip. Salin perintah dari halaman konektor (di bawah "Jalankan skrip untuk menyiapkan lingkungan") dan tempelkan di baris perintah Anda.

Skrip meminta Anda untuk memasukkan ID Ruang Kerja Anda. ID ini muncul di halaman konektor. Salin dan tempelkan pada perintah skrip.

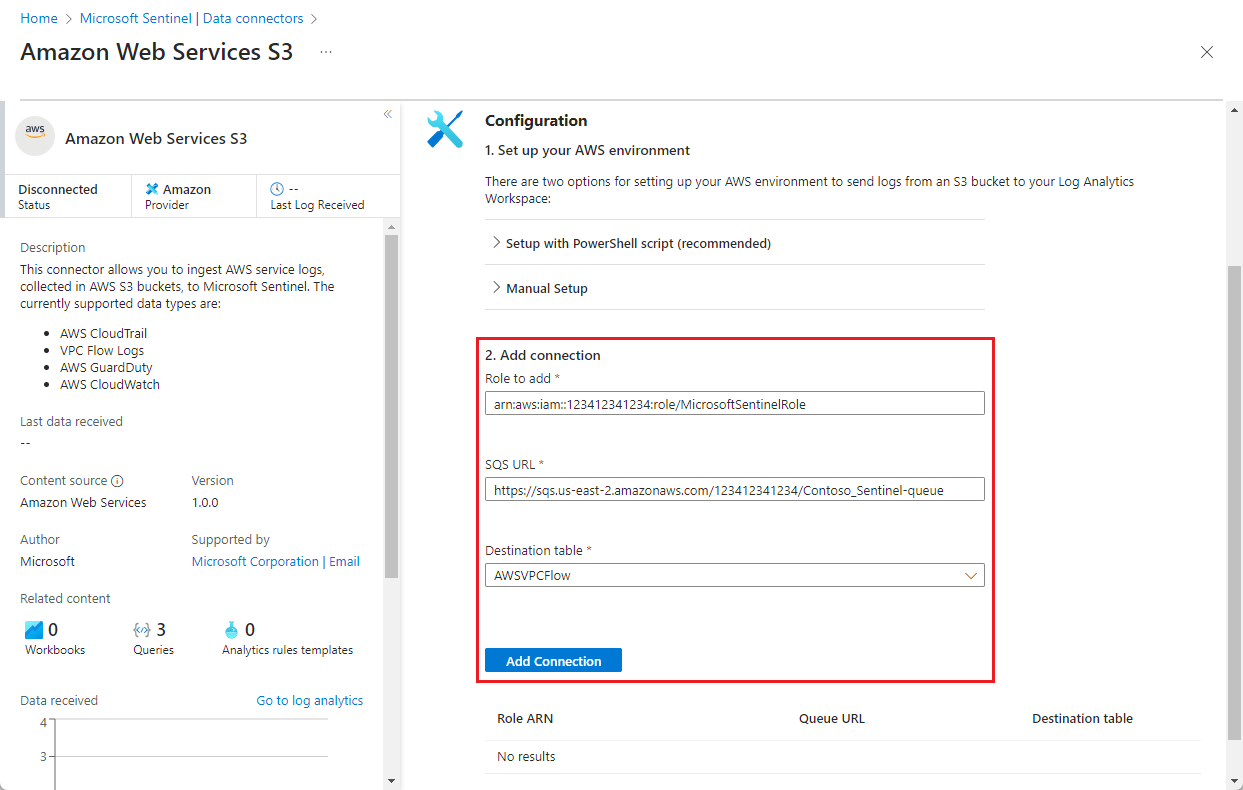

Ketika skrip selesai dijalankan, salin ARN Peran dan URL SQS dari output skrip (lihat contoh pada cuplikan layar pertama di bawah) dan tempelkan ke bidang masing-masing di halaman konektor di bawah 2. Tambahkan koneksi (lihat cuplikan layar kedua di bawah).

Pilih tipe data dari daftar drop-down Tabel tujuan . Ini memberi tahu konektor layanan AWS mana yang mencatat koneksi ini sedang dibuat untuk dikumpulkan, dan ke dalam tabel Analitik Log mana ia menyimpan data yang diserap. Kemudian pilih Tambahkan koneksi.

Nota

Skrip mungkin memerlukan waktu hingga 30 menit untuk menyelesaikan proses.

Penyiapan manual

Sebaiknya gunakan skrip penyiapan otomatis untuk menyebarkan konektor ini. Jika karena alasan apa pun Anda tidak ingin memanfaatkan kenyamanan ini, ikuti langkah-langkah di bawah ini untuk menyiapkan konektor secara manual.

Siapkan lingkungan AWS Anda seperti yang dijelaskan di Menyiapkan lingkungan Amazon Web Services Anda untuk mengumpulkan log AWS ke Microsoft Sentinel.

Di konsol AWS:

Masukkan layanan Manajemen Identitas dan Akses (IAM) dan navigasikan ke daftar Peran. Pilih peran yang Anda buat di atas.

Salin ARN ke clipboard Anda.

Masukkan Simple Queue Service, pilih antrean SQS yang Anda buat, dan salin URL antrean ke clipboard Anda.

Di Microsoft Azure Sentinel, pilih Konektor data dari menu navigasi.

Pilih Amazon Web Services S3 dari galeri konektor data.

Jika Anda tidak melihat konektor, instal solusi Amazon Web Services dari Hub Konten di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten bawaan Microsoft Sentinel.

Di panel detail untuk konektor, pilih Buka halaman konektor.

Di bawah 2. Tambahkan koneksi:

- Masukkan ARN dari peran IAM yang Anda salin dua langkah sebelumnya ke dalam Bidang Peran untuk Ditambahkan.

- Tempelkan URL antrean SQS yang Anda salin di langkah terakhir ke bidang URL SQS .

- Pilih tipe data dari daftar drop-down Tabel tujuan . Ini memberi tahu konektor layanan AWS mana yang mencatat koneksi ini sedang dibuat untuk dikumpulkan, dan ke dalam tabel Analitik Log mana ia menyimpan data yang diserap.

- Pilih Tambahkan koneksi.

Masalah umum dan pemecahan masalah

Masalah yang diketahui

Berbagai jenis log dapat disimpan dalam wadah S3 yang sama, tetapi tidak boleh disimpan di jalur yang sama.

Setiap antrean SQS harus ditujukan untuk satu jenis pesan. Jika Anda ingin menyerap temuan GuardDuty dan log alur VPC, siapkan antrean terpisah untuk setiap jenis.

Satu antrean SQS hanya dapat melayani satu jalur dalam bucket S3. Jika Anda menyimpan log di beberapa jalur, setiap jalur memerlukan antrean SQS yang khusus.

Pemecahan masalah

Pelajari cara memecahkan masalah konektor Amazon Web Services S3.

Mengirim peristiwa CloudWatch yang diformat ke S3 menggunakan fungsi lambda (opsional)

Jika log CloudWatch Anda tidak dalam format yang diterima oleh Microsoft Sentinel - file .csv dalam format GZIP tanpa header - gunakan fungsi lambda lihat kode sumber dalam AWS untuk mengirim peristiwa CloudWatch ke wadah S3 dalam format yang diterima.

Fungsi lambda menggunakan runtime Python 3.9 dan arsitektur x86_64.

Untuk menerapkan fungsi Lambda:

Di AWS Management Console, pilih layanan lambda.

Pilih Buat Fungsi.

Ketik nama untuk fungsi dan pilih Python 3.9 sebagai runtime dan x86_64 sebagai arsitektur.

Pilih Buat Fungsi.

Di bawah Pilih lapisan, pilih lapisan dan pilih Tambahkan.

Pilih Izin, dan di bawah Peran eksekusi, pilih Nama peran.

Di bawah Kebijakan izin, pilih Tambahkan izin Lampirkan>kebijakan.

Cari kebijakan AmazonS3FullAccess dan CloudWatchLogsReadOnlyAccess dan lampirkan.

Kembali ke fungsi, pilih Kode, dan tempelkan tautan kode di bawah Sumber kode.

Nilai default untuk parameter diatur menggunakan variabel lingkungan. Jika perlu, Anda dapat menyesuaikan nilai-nilai ini secara manual langsung dalam kode.

Pilih Sebarkan, lalu pilih Uji.

Buat acara dengan mengisi bidang yang diperlukan.

Pilih Uji untuk melihat bagaimana peristiwa muncul di wadah S3.

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari cara menyambungkan ke sumber daya AWS untuk menyerap log mereka ke Microsoft Azure Sentinel. Untuk mempelajari selengkapnya tentang Microsoft Azure Sentinel, lihat artikel berikut:

- Pelajari cara mendapatkan visibilitas ke dalam data Anda, dan potensi ancaman.

- Mulai mendeteksi ancaman dengan Microsoft Azure Sentinel.

- Gunakan buku kerja untuk memantau data Anda.