Menyerap data log Google Cloud Platform ke Microsoft Azure Sentinel

Organisasi semakin beralih ke arsitektur multicloud, baik berdasarkan desain maupun karena persyaratan yang sedang berlangsung. Semakin banyak organisasi ini menggunakan aplikasi dan menyimpan data di beberapa cloud publik, termasuk Google Cloud Platform (GCP).

Artikel ini menjelaskan cara menyerap data GCP ke Microsoft Azure Sentinel untuk mendapatkan cakupan keamanan penuh dan menganalisis serta mendeteksi serangan di lingkungan multicloud Anda.

Dengan konektor GCP Pub/Sub, berdasarkan Platform Konektor Tanpa Kode (CCP) kami, Anda dapat menyerap log dari lingkungan GCP Anda menggunakan kemampuan GCP Pub/Sub:

Konektor Google Cloud Platform (GCP) Pub/Sub Audit Logs mengumpulkan jejak audit akses ke sumber daya GCP. Analis dapat memantau log ini untuk melacak upaya akses sumber daya dan mendeteksi potensi ancaman di seluruh lingkungan GCP.

Konektor Security Command Center Google Cloud Platform (GCP) mengumpulkan temuan dari Google Security Command Center, platform manajemen keamanan dan risiko yang kuat untuk Google Cloud. Analis dapat melihat temuan ini untuk mendapatkan wawasan tentang postur keamanan organisasi, termasuk inventarisasi dan penemuan aset, deteksi kerentanan dan ancaman, serta mitigasi dan remediasi risiko.

Penting

Konektor GCP Pub/Sub saat ini dalam PRATINJAU. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum tambahan yang berlaku untuk fitur Azure yang masih dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Prasyarat

Sebelum memulai, verifikasi bahwa Anda memiliki hal berikut:

- Solusi Microsoft Azure Sentinel diaktifkan.

- Ruang kerja Microsoft Azure Sentinel yang ditentukan ada.

- Lingkungan GCP ada dan berisi sumber daya yang menghasilkan salah satu jenis log berikut yang ingin Anda serap:

- Log audit GCP

- Temuan Google Security Command Center

- Pengguna Azure Anda memiliki peran Kontributor Microsoft Sentinel.

- Pengguna GCP Anda memiliki akses untuk membuat dan mengedit sumber daya dalam proyek GCP.

- API GCP Identity and Access Management (IAM) dan GCP Cloud Resource Manager API keduanya diaktifkan.

Menyiapkan lingkungan GCP

Ada dua hal yang perlu Anda siapkan di lingkungan GCP Anda:

Siapkan autentikasi Microsoft Sentinel di GCP dengan membuat sumber daya berikut di layanan IAM GCP:

- Kumpulan identitas beban kerja

- Penyedia identitas beban kerja

- Akun layanan

- Peran

Siapkan pengumpulan log di GCP dan penyerapan ke Microsoft Azure Sentinel dengan membuat sumber daya berikut di layanan GCP Pub/Sub:

- Topik

- Langganan untuk topik

Anda dapat menyiapkan lingkungan dengan salah satu dari dua cara:

Buat sumber daya GCP melalui TERRAFORM API: Terraform menyediakan API untuk pembuatan sumber daya dan untuk Manajemen Identitas dan Akses (lihat Prasyarat). Microsoft Sentinel menyediakan skrip Terraform yang mengeluarkan perintah yang diperlukan ke API.

Siapkan lingkungan GCP secara manual, buat sendiri sumber daya di konsol GCP.

Catatan

Tidak ada skrip Terraform yang tersedia untuk membuat sumber daya GCP Pub/Sub untuk pengumpulan log dari Security Command Center. Anda harus membuat sumber daya ini secara manual. Anda masih dapat menggunakan skrip Terraform untuk membuat sumber daya IAM GCP untuk autentikasi.

Penting

Jika Anda membuat sumber daya secara manual, Anda harus membuat semua sumber daya autentikasi (IAM) dalam proyek GCP yang sama, jika tidak, sumber daya tersebut tidak akan berfungsi. (Sumber daya Pub/Sub dapat berada dalam proyek yang berbeda.)

Penyiapan Autentikasi GCP

Buka GCP Cloud Shell.

Pilih proyek yang ingin Anda kerjakan, dengan mengetik perintah berikut di editor:

gcloud config set project {projectId}Salin skrip autentikasi Terraform yang disediakan oleh Microsoft Sentinel dari repositori GitHub Sentinel ke lingkungan GCP Cloud Shell Anda.

Buka file skrip Terraform GCPInitialAuthenticationSetup dan salin kontennya.

Catatan

Untuk menyerap data GCP ke cloud Azure Government, gunakan skrip penyiapan autentikasi ini sebagai gantinya.

Buat direktori di lingkungan Cloud Shell Anda, masukkan, dan buat file kosong baru.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfBuka initauth.tf di editor Cloud Shell dan tempelkan konten file skrip ke dalamnya.

Inisialisasi Terraform di direktori yang Anda buat dengan mengetik perintah berikut di terminal:

terraform initSaat Anda menerima pesan konfirmasi bahwa Terraform diinisialisasi, jalankan skrip dengan mengetik perintah berikut di terminal:

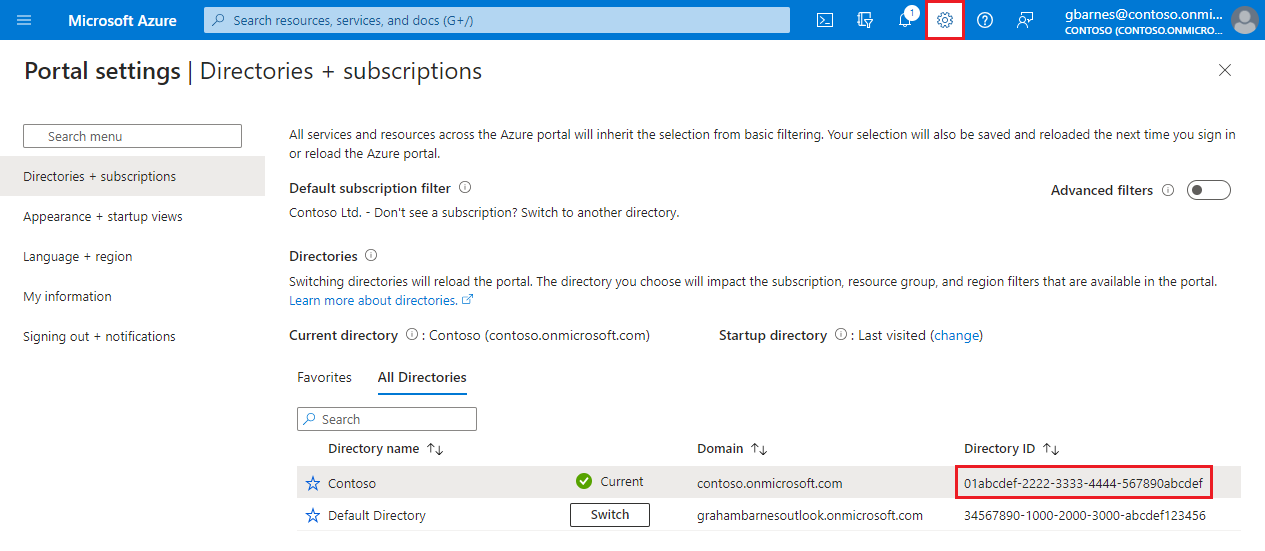

terraform applySaat skrip meminta ID penyewa Microsoft Anda, salin dan tempelkan ke terminal.

Ketika ditanya apakah Kumpulan Identitas beban kerja telah dibuat untuk Azure, jawab ya atau tidak .

Saat ditanya apakah Anda ingin membuat sumber daya yang tercantum, ketik ya.

Saat output dari skrip ditampilkan, simpan parameter sumber daya untuk digunakan nanti.

Penyiapan Log Audit GCP

Instruksi di bagian ini adalah untuk menggunakan konektor Microsoft Sentinel GCP Pub/Sub Audit Logs .

Lihat instruksi di bagian berikutnya untuk menggunakan konektor Microsoft Sentinel GCP Pub/Sub Security Command Center .

Salin skrip penyiapan log audit Terraform yang disediakan oleh Microsoft Sentinel dari repositori Sentinel GitHub ke dalam folder yang berbeda di lingkungan GCP Cloud Shell Anda.

Buka file skrip Terraform GCPAuditLogsSetup dan salin kontennya.

Catatan

Untuk menyerap data GCP ke cloud Azure Government, gunakan skrip penyiapan log audit ini sebagai gantinya.

Buat direktori lain di lingkungan Cloud Shell Anda, masukkan, dan buat file kosong baru.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfBuka auditlog.tf di editor Cloud Shell dan tempelkan konten file skrip ke dalamnya.

Inisialisasi Terraform di direktori baru dengan mengetik perintah berikut di terminal:

terraform initSaat Anda menerima pesan konfirmasi bahwa Terraform diinisialisasi, jalankan skrip dengan mengetik perintah berikut di terminal:

terraform applyUntuk menyerap log dari seluruh organisasi menggunakan satu Pub/Sub, ketik:

terraform apply -var="organization-id= {organizationId} "Saat ditanya apakah Anda ingin membuat sumber daya yang tercantum, ketik ya.

Saat output dari skrip ditampilkan, simpan parameter sumber daya untuk digunakan nanti.

Tunggu lima menit sebelum pindah ke langkah berikutnya.

Jika Anda juga menyiapkan konektor GCP Pub/Sub Security Command Center , lanjutkan dengan bagian berikutnya.

Jika tidak, lewati untuk Menyiapkan konektor GCP Pub/Sub di Microsoft Azure Sentinel.

Penyiapan GCP Security Command Center

Instruksi di bagian ini adalah untuk menggunakan konektor Microsoft Sentinel GCP Pub/Sub Security Command Center .

Lihat instruksi di bagian sebelumnya untuk menggunakan konektor Microsoft Sentinel GCP Pub/Sub Audit Logs .

Mengonfigurasi ekspor temuan berkelanjutan

Ikuti petunjuk dalam dokumentasi Google Cloud untuk mengonfigurasi ekspor Pub/Sub temuan SCC di masa mendatang ke layanan GCP Pub/Sub.

Saat diminta untuk memilih proyek untuk ekspor Anda, pilih proyek yang Anda buat untuk tujuan ini, atau buat proyek baru.

Saat diminta untuk memilih topik Pub/Sub tempat Anda ingin mengekspor temuan Anda, ikuti instruksi di atas untuk membuat topik baru.

Menyiapkan konektor GCP Pub/Sub di Microsoft Azure Sentinel

Buka portal Microsoft Azure dan navigasikan ke layanan Microsoft Azure Sentinel.

Di hub Konten, di bilah pencarian, ketik Log Audit Google Cloud Platform.

Instal solusi Log Audit Google Cloud Platform.

Pilih Konektor data, dan di bilah pencarian, ketik Log GCP Pub/Sub Audit.

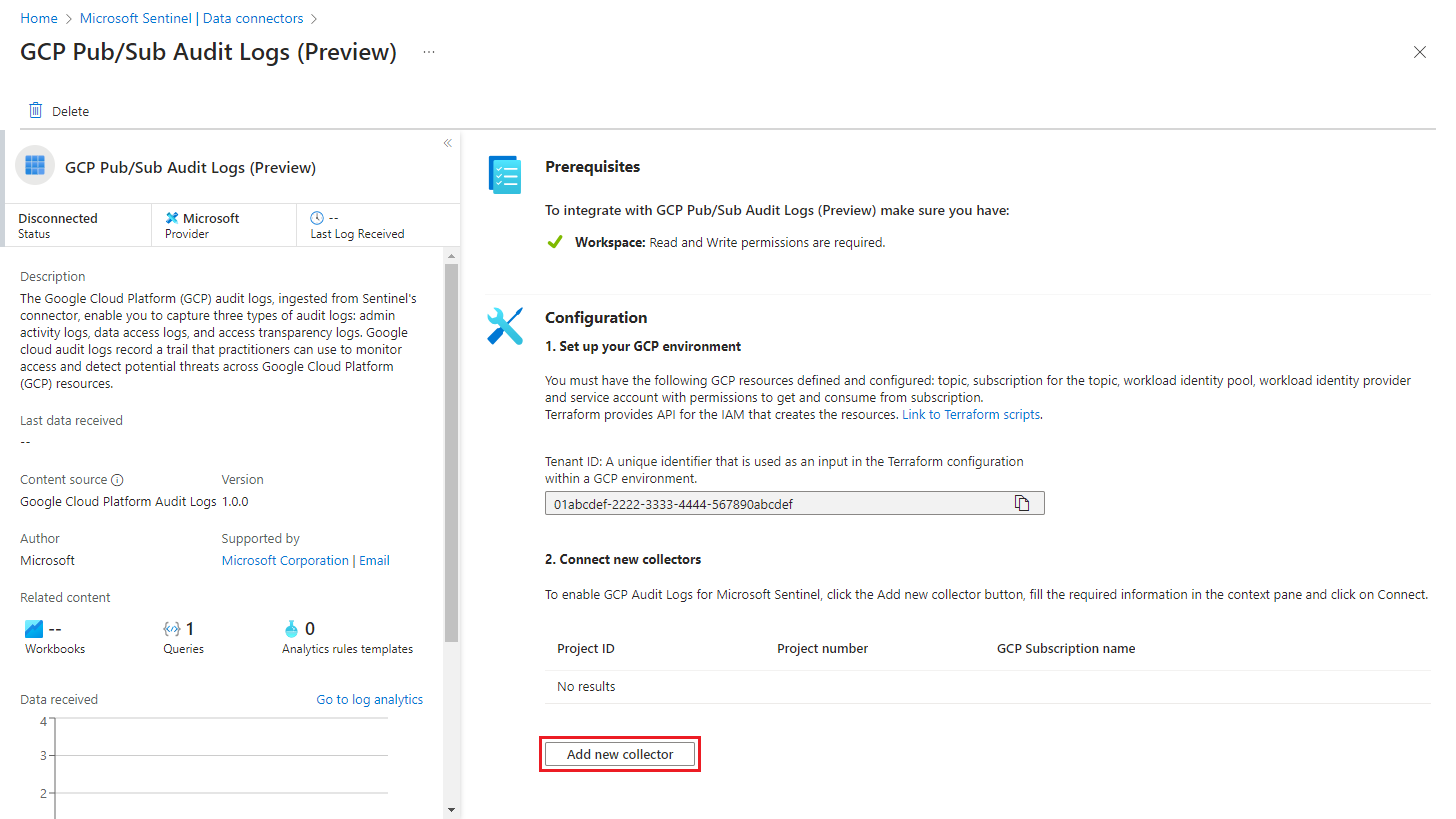

Pilih konektor GCP Pub/Sub Audit Logs (Pratinjau).

Di panel detail, pilih Buka halaman konektor.

Di area Konfigurasi, pilih Tambahkan kolektor baru.

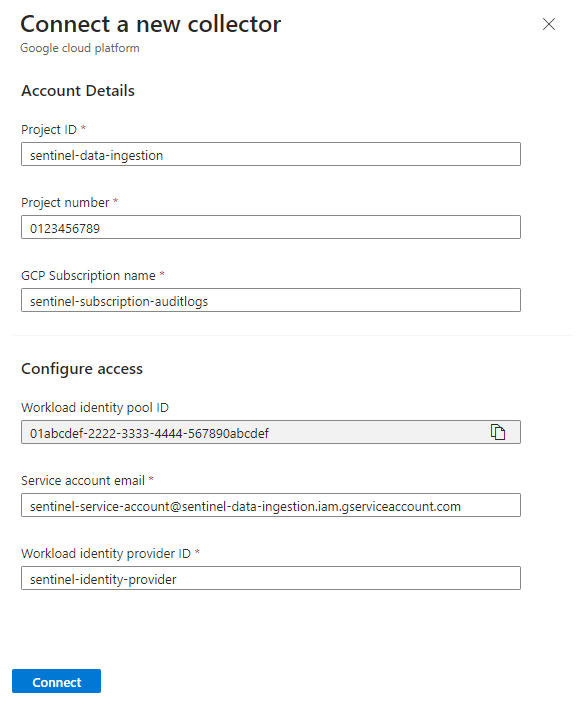

Di panel Sambungkan kolektor baru, ketik parameter sumber daya yang Anda buat saat membuat sumber daya GCP.

Pastikan bahwa nilai di semua bidang cocok dengan rekan-rekannya di proyek GCP Anda (nilai dalam cuplikan layar adalah sampel, bukan harfiah), dan pilih Sambungkan.

Verifikasi bahwa data GCP berada di lingkungan Microsoft Azure Sentinel

Untuk memastikan bahwa log GCP berhasil diserap ke Microsoft Sentinel, jalankan kueri berikut 30 menit setelah Anda selesai menyiapkan konektor.

GCPAuditLogs | take 10Aktifkan fitur kesehatan untuk konektor data.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara menyerap data GCP ke Microsoft Sentinel menggunakan konektor GCP Pub/Sub. Untuk mempelajari selengkapnya tentang Microsoft Azure Sentinel, lihat artikel berikut:

- Pelajari cara mendapatkan visibilitas ke dalam data Anda, dan potensi ancaman.

- Mulai mendeteksi ancaman dengan Microsoft Azure Sentinel.

- Gunakan buku kerja untuk memantau data Anda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk