Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Aturan analitik Microsoft Sentinel memberi tahu Anda ketika sesuatu yang mencurigakan terjadi di jaringan Anda. Tidak ada aturan analitik yang sempurna, dan Anda pasti akan mendapatkan beberapa positif palsu yang perlu penanganan. Artikel ini menjelaskan cara menangani positif palsu, baik dengan menggunakan otomatisasi atau dengan memodifikasi aturan analitik terjadwal.

Penyebab dan pencegahan positif palsu

Bahkan dalam aturan analitik yang dibangun dengan benar, positif palsu sering berasal dari entitas tertentu seperti pengguna atau alamat IP yang harus dikecualikan dari aturan.

Skenario umum meliputi:

- Aktivitas normal oleh pengguna tertentu, biasanya perwakilan layanan, menunjukkan pola yang tampaknya mencurigakan.

- Aktivitas pemindaian keamanan yang disengaja berasal dari alamat IP yang diketahui terdeteksi berbahaya.

- Aturan yang mengecualikan alamat IP privat juga harus mengecualikan beberapa alamat IP internal yang tidak bersifat privat.

Artikel ini menjelaskan dua metode untuk menghindari positif palsu:

- Aturan otomatisasi membuat pengecualian tanpa memodifikasi aturan analitik.

- Modifikasi aturan analitik terjadwal mengizinkan pengecualian yang lebih rinci dan permanen.

Tabel berikut ini menjelaskan karakteristik dari setiap metode:

| Metode | Karakteristik |

|---|---|

| Aturan automasi |

|

| Modifikasi aturan analitik |

|

Menambahkan pengecualian dengan aturan otomatisasi (hanya portal Azure)

Prosedur ini menjelaskan cara menambahkan aturan otomatisasi saat Anda melihat insiden positif palsu. Prosedur ini hanya didukung dalam portal Azure.

Jika Microsoft Sentinel di-onboarding ke portal Defender, buat aturan otomatisasi dari awal berdasarkan detail insiden Anda. Untuk informasi selengkapnya, lihat Mengotomatiskan respons ancaman di Microsoft Azure Sentinel dengan aturan otomatisasi.

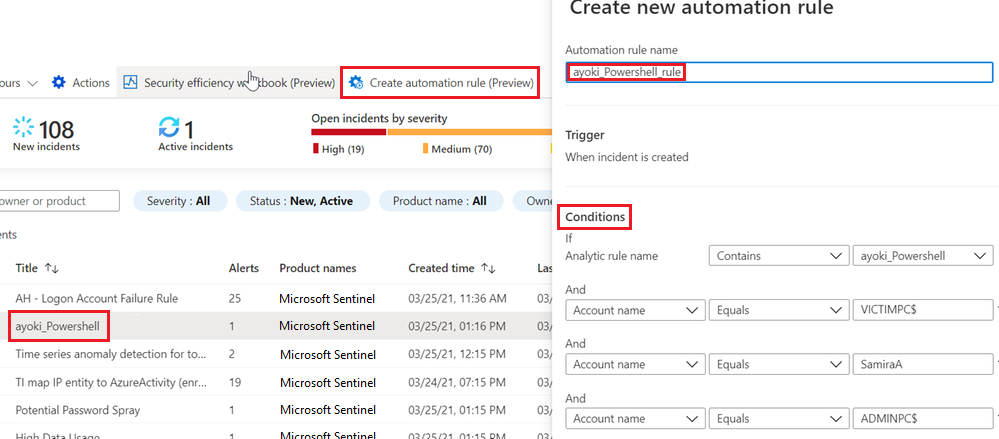

Untuk menambahkan aturan otomatisasi guna menangani positif palsu:

Dalam Microsoft Sentinel, di bawah Incidents, pilih insiden yang ingin Anda buat pengecualiannya.

Di panel detail insiden di samping, pilih Tindakan > Buat aturan otomatisasi.

Dalam Membuat aturan automasi pada bilah samping, secara opsional ubahlah nama aturan baru untuk mengidentifikasi pengecualian, alih-alih hanya mengubah nama aturan peringatan saja.

Di bawah Kondisi, secara opsional tambahkan lebih banyak nama aturan Analitik untuk menerapkan pengecualian. Pilih kotak drop-down yang berisi nama aturan analitik dan pilih aturan analitik lainnya dari daftar.

Bilah samping menyajikan entitas tertentu dalam insiden yang sedang terjadi yang mungkin menyebabkan positif palsu. Simpan saran otomatis, atau ubah untuk menyempurnakan pengecualian. Misalnya, Anda dapat mengubah kondisi pada alamat IP untuk diterapkan ke seluruh subnet.

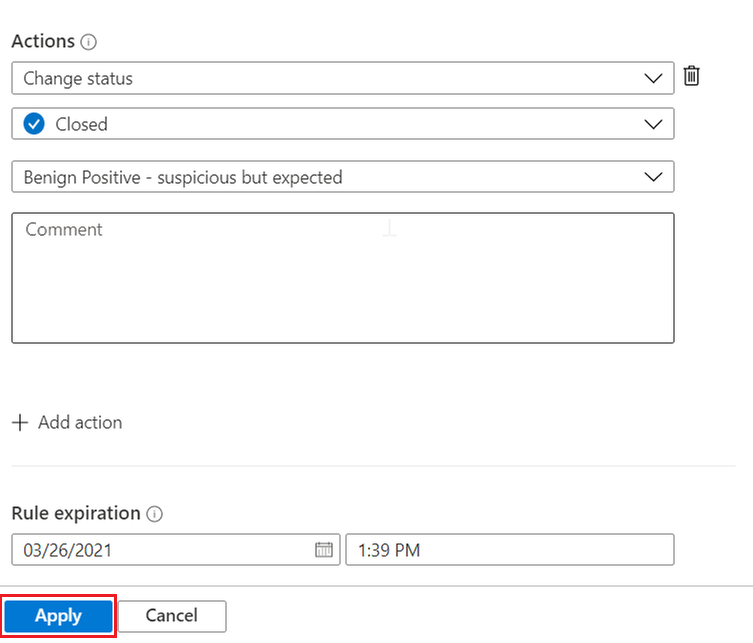

Setelah Anda puas dengan kondisi, gulir ke bawah di panel samping untuk terus menentukan apa yang dilakukan aturan:

- Aturan sudah dikonfigurasi untuk menutup insiden yang memenuhi kriteria pengecualian.

- Anda dapat menyimpan alasan penutupan yang ditentukan apa adanya, atau Anda dapat mengubahnya jika alasan lain lebih tepat.

- Anda dapat menambahkan komentar ke insiden tertutup otomatis yang menjelaskan pengecualian. Misalnya, Anda dapat menentukan bahwa insiden tersebut berasal dari aktivitas administratif yang diketahui.

- Secara default, aturan diatur untuk kedaluwarsa secara otomatis setelah 24 jam. Kedaluwarsa ini mungkin yang Anda inginkan, dan mengurangi kemungkinan kesalahan negatif palsu. Jika Anda menginginkan pengecualian yang lebih panjang, atur Kedaluwarsa aturan ke lain kali.

Anda dapat menambahkan lebih banyak tindakan jika Anda mau. Misalnya, Anda dapat menambahkan tag pada insiden, atau Anda dapat menjalankan playbook untuk mengirim email atau pemberitahuan atau bisa juga untuk disinkronkan dengan sistem eksternal.

Pilih Terapkan untuk mengaktifkan pengecualian.

Menambahkan pengecualian dengan mengubah aturan analitik

Opsi lain untuk menerapkan pengecualian adalah mengubah kueri aturan analitik. Anda dapat menyertakan pengecualian langsung dalam aturan, atau sebaiknya, jika memungkinkan, gunakan referensi ke daftar pengawasan. Anda kemudian dapat mengelola daftar pengecualian di daftar pengawasan.

Mengubah kueri

Untuk mengedit aturan analitik yang ada, pilih Automation dari menu navigasi kiri Microsoft Sentinel. Pilih aturan yang ingin Anda edit, lalu pilih Edit di kanan bawah untuk membuka Wizard Aturan Analitik.

Untuk instruksi yang terperinci mengenai penggunaan Wizard Aturan Analitik untuk membuat dan mengedit aturan analitik, lihat Membuat aturan analitik kustom untuk mendeteksi ancaman.

Untuk menerapkan pengecualian dalam pembukaan aturan biasa, Anda bisa menambahkan kondisi seperti where IPAddress !in ('<ip addresses>') di dekat awal kueri aturan. Baris ini mengecualikan alamat IP tertentu dari aturan.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Jenis pengecualian ini tidak terbatas pada alamat IP. Anda dapat mengecualikan pengguna tertentu dengan menggunakan bidang UserPrincipalName, atau mengecualikan aplikasi tertentu dengan menggunakan AppDisplayName.

Anda juga dapat mengecualikan beberapa atribut. Misalnya, untuk mengecualikan pemberitahuan dari alamat IP 10.0.0.8 atau pengguna user@microsoft.com, gunakan:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Untuk menerapkan pengecualian yang lebih halus saat berlaku, dan mengurangi peluang untuk negatif palsu, Anda dapat menggabungkan atribut. Pengecualian berikut ini hanya berlaku jika kedua nilai muncul di pemberitahuan yang sama:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Mengecualikan subset

Tidak termasuk rentang IP yang digunakan oleh organisasi memerlukan pengecualian subset. Contoh berikut menunjukkan cara melakukannya.

Operator ipv4_lookup adalah operator pengayaan, bukan operator pemfilteran. Jalur where isempty(network) sebenarnya melakukan pemfilteran, dengan memeriksa peristiwa yang tidak menunjukkan kecocokan.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Menggunakan daftar pengawasan untuk mengelola pengecualian

Anda dapat menggunakan daftar pengawasan untuk mengelola daftar pengecualian di luar aturan itu sendiri. Jika berlaku, solusi ini memiliki keuntungan sebagai berikut:

- Analis dapat menambahkan pengecualian tanpa mengedit aturan, yang lebih baik mengikuti praktik terbaik SOC.

- Daftar pengawasan yang sama dapat berlaku untuk beberapa aturan, memungkinkan manajemen pengecualian pusat.

Menggunakan daftar pengawasan mirip dengan menggunakan pengecualian langsung. Gunakan _GetWatchlist('<watchlist name>') untuk memanggil daftar pengawasan:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

Anda juga dapat melakukan pemfilteran subset dengan menggunakan daftar pengawasan. Misalnya, dalam kode pengecualian subnet sebelumnya, Anda dapat mengganti definisi datatable subnet dengan daftar pengawasan:

let subnets = _GetWatchlist('subnetallowlist');

Lihat informasi selengkapnya tentang item berikut yang digunakan dalam contoh sebelumnya, dalam dokumentasi Kusto:

- pernyataan let

- operator di mana

- operator proyek

- operator datatable

- mengevaluasi operator plugin

- ago() fungsi

- fungsi isempty()

- plugin ipv4_lookup

Untuk informasi selengkapnya tentang KQL, lihat gambaran umum Bahasa Kueri Kusto (KQL).

Sumber daya lainnya:

Contoh: Mengelola pengecualian untuk solusi Microsoft Azure Sentinel untuk aplikasi SAP®

Solusi Microsoft Azure Sentinel untuk aplikasi SAP® menyediakan fungsi yang dapat Anda gunakan untuk mengecualikan pengguna atau sistem agar tidak memicu pemberitahuan.

Mengecualikan pengguna. Gunakan fungsi SAPUsersGetVIP untuk:

- Tag panggilan untuk pengguna yang ingin Anda kecualikan dari memicu pemberitahuan. Tandai pengguna dalam daftar pengawasan SAP_User_Config , menggunakan tanda bintang (*) sebagai wildcard untuk menandai semua pengguna dengan sintaks penamaan tertentu.

- Cantumkan peran dan/atau profil SAP tertentu yang ingin Anda kecualikan dari pemberitahuan pemicu.

Mengecualikan sistem. Gunakan fungsi yang mendukung parameter SelectedSystemRoles untuk menentukan bahwa hanya jenis pemberitahuan pemicu sistem tertentu, termasuk hanya sistem Produksi , hanya sistem UAT , atau keduanya.

Untuk informasi selengkapnya, lihat Solusi Microsoft Azure Sentinel untuk referensi data aplikasi SAP®.

Konten terkait

Untuk informasi selengkapnya, lihat: