Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan metode umum dan prosedur sampel untuk menggunakan analitik perilaku entitas pengguna (UEBA) dalam alur kerja investigasi reguler Anda.

Penting

Fitur-fitur yang disebutkan dalam artikel ini saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum tambahan yang berlaku untuk fitur Azure yang dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Catatan

Tutorial ini menyediakan prosedur berbasis skenario untuk tugas pelanggan teratas: menyelidiki dengan data UEBA. Untuk informasi selengkapnya, lihat Menyelidiki insiden dengan Microsoft Sentinel.

Prasyarat

Sebelum dapat menggunakan data UEBA dalam investigasi, Anda harus mengaktifkan Analitik Perilaku Pengguna dan Entitas (UEBA) di Microsoft Azure Sentinel.

Mulailah mencari wawasan bertenaga mesin sekitar satu minggu setelah mengaktifkan UEBA.

Menjalankan pencarian proaktif dan rutin dalam data entitas

Kami menyarankan untuk menjalankan pencarian rutin dan proaktif melalui aktivitas pengguna guna membuat prospek untuk penyelidikan lebih lanjut.

Anda bisa menggunakan buku kerja Analitik Perilaku Pengguna dan Entitas Microsoft Sentinel untuk mengkueri data Anda, seperti untuk:

- Pengguna berisiko teratas, dengan anomali atau insiden terlampir

- Data pada pengguna tertentu, untuk menentukan apakah subjek memang telah disusupi, atau apakah ada ancaman orang dalam karena tindakan menyimpang dari profil pengguna.

Selain itu, ambil tindakan nonrutin dalam buku kerja UEBA, dan gunakan untuk menemukan aktivitas anomali dan praktik yang berpotensi tidak mematuhi kepatuhan.

Menyelidiki perincian masuk anomali

Misalnya, langkah-langkah berikut mengikuti penyelidikan pengguna yang terhubung ke VPN yang belum pernah mereka gunakan sebelumnya, yang merupakan aktivitas anomali.

Di area Buku Kerja Sentinel, cari dan buka buku kerja Analitik Perilaku Pengguna dan Entitas .

Cari nama pengguna tertentu untuk menyelidiki dan memilih namanya di Pengguna teratas untuk menyelidiki tabel.

Gulir ke bawah melalui tabel Perincian Insiden dan Perincian Anomali untuk melihat insiden dan anomali yang terkait dengan pengguna yang dipilih.

Dalam anomali, seperti yang bernama Anomalous Successful Logon, tinjau detail yang ditunjukkan dalam tabel untuk melakukan investigasi. Contohnya:

Langkah Deskripsi Perhatikan deskripsi di sebelah kanan Setiap anomali memiliki deskripsi, dengan tautan untuk mempelajari lebih lanjut di pangkalan pengetahuan MITRE ATT&CK.

Misalnya:

Akses Awal

Penyerang berusaha memasuki jaringan Anda.

Akses Awal terdiri dari teknik yang menggunakan berbagai vektor entri untuk mendapatkan pijakan awal mereka dalam jaringan. Teknik yang digunakan untuk mendapatkan pijakan mencakup phishing tombak yang ditargetkan dan mengeksploitasi kelemahan pada server web yang menghadap publik. Pijakan yang diperoleh melalui akses awal dapat memungkinkan adanya akses berkelanjutan, seperti akun yang valid dan penggunaan layanan jarak jauh eksternal, atau mungkin penggunaan terbatas karena perubahan kata sandi.Perhatikan teks di kolom Deskripsi Di baris anomali, gulir ke kanan untuk menampilkan deskripsi tambahan. Pilih tautan untuk melihat keseluruhan teks. Misalnya:

Musuh bisa mencuri kredensial dari pengguna tertentu atau akun layanan yang menggunakan teknik Akses Kredensial atau menangkap kredensial terdahulu dalam proses pengintaian melalui rekayasa sosial untuk mendapatkan sarana mendapatkan Akses Awal. APT33, misalnya, telah menggunakan akun yang valid untuk akses awal. Kueri berikut menghasilkan output Upaya Masuk berhasil yang dilakukan oleh pengguna dari lokasi geografis yang tidak pernah ia gunakan untuk terkoneksi sebelumnya, atau pun oleh rekan-rekannya.Perhatikan data UsersInsights Gulir lebih jauh ke kanan dalam baris anomali untuk melihat data wawasan pengguna, seperti nama tampilan akun dan ID objek akun. Pilih teks untuk menampilkan data yang lengkap di sebelah kanan. Perhatikan data Bukti Gulir lebih jauh ke kanan dalam baris anomali untuk melihat data bukti untuk anomali. Pilih tampilan teks data lengkap di sebelah kanan, seperti bidang berikut:

- AksiYangJarangDilakukanOlehPengguna

- Tidak BiasaVolumeBesarTindakan Tinggi

- PenggunaPertamaTerhubungDariNegara

- NegaraYangTerhubungSecaraTidakBiasaDariAntaraRekan

- PenggunaPertamaKaliTerhubungMelaluiISP

- ISP Jarang Digunakan di Antara Rekan

- NegaraJarang TerhubungDariPenyewa

- ISPJarangDigunakanDiPenyewa

Gunakan data yang ditemukan di buku kerja Analitik Perilaku Pengguna dan Entitas untuk menentukan apakah aktivitas pengguna mencurigakan dan memerlukan tindakan lebih lanjut.

Menggunakan data UEBA untuk menganalisis positif palsu

Terkadang, insiden yang ditangkap dalam penyelidikan adalah positif palsu.

Contoh umum dari positif palsu adalah ketika aktivitas perjalanan yang tidak mungkin terjadi terdeteksi, seperti pengguna yang masuk ke aplikasi atau portal dari New York dan London dalam waktu satu jam yang sama. Sementara Microsoft Azure Sentinel mencatat perjalanan yang tidak mungkin sebagai anomali, penyelidikan dengan pengguna mungkin mengklarifikasi bahwa VPN digunakan dengan lokasi alternatif ke tempat pengguna sebenarnya.

Menganalisis positif palsu

Misalnya, untuk insiden Perjalanan yang tidak memungkinkan , setelah mengonfirmasi dengan pengguna bahwa VPN digunakan, navigasikan dari insiden ke halaman entitas pengguna. Gunakan data yang ditampilkan di sana untuk menentukan apakah lokasi yang dikumpulkan disertakan dalam lokasi pengguna yang umumnya diketahui.

Contohnya:

Halaman entitas pengguna juga ditautkan dari halaman insiden itu sendiri dan grafik investigasi.

Petunjuk / Saran

Setelah mengonfirmasi data di halaman entitas pengguna untuk pengguna tertentu yang terkait dengan insiden tersebut, buka area Perburuan Microsoft Sentinel untuk memahami apakah rekan pengguna biasanya terhubung dari lokasi yang sama juga. Jika demikian, pengetahuan ini akan membuat kasus yang lebih kuat untuk menjadi positif palsu.

Di area Perburuan , jalankan kueri Anomali Geo Location Logon . Untuk informasi selengkapnya, lihat Berburu ancaman dengan Microsoft Azure Sentinel.

Sematkan data IdentityInfo dalam aturan analitik Anda (Pratinjau Umum)

Karena penyerang sering menggunakan akun pengguna dan layanan organisasi itu sendiri, data tentang akun pengguna tersebut, termasuk identifikasi dan hak istimewa pengguna, sangat penting bagi para analis dalam melakukan proses penyelidikan.

Sematkan data dari tabel IdentityInfo untuk menyempurnakan aturan analitik Anda agar sesuai dengan kasus penggunaan Anda, mengurangi positif palsu, dan mungkin mempercepat proses investigasi Anda.

Contohnya:

Untuk menghubungkan peristiwa keamanan dengan tabel IdentityInfo dalam pemberitahuan yang dipicu jika server diakses oleh seseorang di luar departemen TI :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Untuk menghubungkan log masuk Microsoft Entra dengan tabel IdentityInfo dalam pemberitahuan yang dipicu jika aplikasi diakses oleh seseorang yang bukan anggota grup keamanan tertentu:

SigninLogs | where AppDisplayName == "GitHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Tabel IdentityInfo disinkronkan dengan ruang kerja Microsoft Entra Anda untuk membuat rekam jepret data profil pengguna Anda, seperti metadata pengguna, informasi grup, dan peran Microsoft Entra yang ditetapkan untuk setiap pengguna. Untuk informasi selengkapnya, lihat tabel IdentityInfo di referensi pengayaan UEBA.

Lihat informasi selengkapnya tentang item berikut yang digunakan dalam contoh sebelumnya, dalam dokumentasi Kusto:

- operator di mana

- operator join

- operator ringkas

- renderoperator

- operator urutkan

- fungsi iff()

- ago() fungsi

- now() () fungsi

- bin() () fungsi

- fungsi startofday()

- fungsi agregasi count()

- fungsi agregasi sum()

Untuk informasi selengkapnya tentang KQL, lihat Gambaran umum Kusto Query Language (KQL).

Sumber daya lainnya:

Identifikasi upaya semprotan kata sandi dan phishing tombak

Tanpa autentikasi multifaktor (MFA) diaktifkan, kredensial pengguna rentan terhadap serangan oleh penyerang yang mencoba membobol dengan teknik password spraying atau spear phishing.

Menyelidiki insiden semprotan kata sandi dengan wawasan UEBA

Misalnya, untuk menyelidiki insiden semprotan kata sandi dengan wawasan UEBA, Anda mungkin perlu melakukan hal berikut ini untuk mempelajari selengkapnya:

Dalam insiden, di kiri bawah, pilih Selidiki untuk melihat akun, mesin, dan titik data lainnya yang berpotensi ditargetkan dalam serangan.

Telusuri data, Anda mungkin melihat akun administrator dengan jumlah kegagalan log masuk yang relatif besar. Meskipun ini mencurigakan, Anda mungkin tidak ingin membatasi akun tanpa konfirmasi lebih lanjut.

Pilih entitas pengguna administratif di peta, lalu pilih Wawasan di sebelah kanan untuk menemukan detail selengkapnya, seperti grafik masuk dari waktu ke waktu.

Pilih Info di sebelah kanan, lalu pilih Tampilkan detail lengkap untuk melompat ke halaman entitas pengguna untuk menelusuri lebih lanjut.

Misalnya, perhatikan apakah info ini adalah insiden semprot Kata Sandi Potensial pertama pengguna, atau lihat riwayat kredensial masuk pengguna untuk memahami apakah kegagalan bersifat anomali.

Petunjuk / Saran

Anda juga dapat menjalankan Gagal Masuk Anomalikueri pencarian untuk memantau semua anomali gagal masuk dalam organisasi. Gunakan hasil dari kueri untuk memulai penyelidikan kemungkinan serangan semprotan kata sandi.

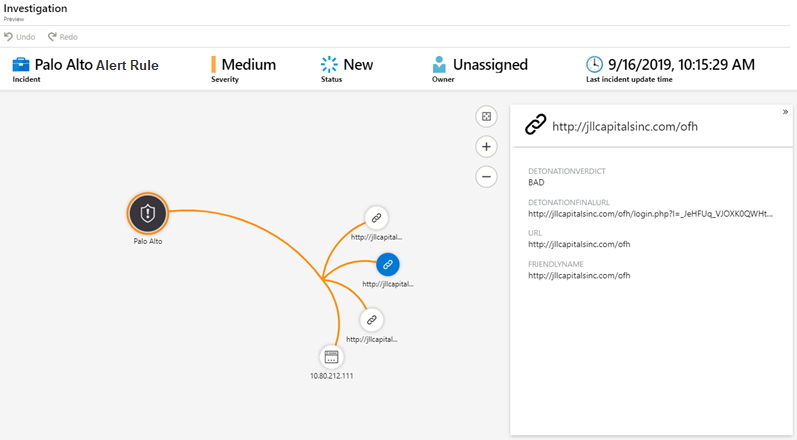

Ledakan URL (Pratinjau umum)

Ketika ada URL di log yang terserap ke Microsoft Azure Sentinel, URL tersebut secara otomatis dimusnahkan untuk membantu mempercepat proses triase.

Grafik Investigasi mencakup simpul untuk URL yang diledakkan, serta detail berikut:

- Putusan ledakan. Keputusan Boolean tingkat tinggi dari ledakan. Misalnya, Buruk berarti bahwa sisi tersebut diklasifikasikan sebagai hosting malware atau konten phishing.

- DetonationFinalURL. URL halaman arahan terakhir yang diamati, setelah semua pengalihan dari URL asli.

Contohnya:

Petunjuk / Saran

Jika Anda tidak melihat URL di log Anda, periksa bahwa pengelogan URL, juga dikenal sebagai pengelogan ancaman, diaktifkan untuk gateway web aman Anda, proxy web, firewall, atau IDS/IPS warisan Anda.

Anda juga dapat membuat log kustom untuk menyalurkan URL tertentu yang menarik ke Microsoft Azure Sentinel untuk penyelidikan lebih lanjut.

Langkah berikutnya

Pelajari lebih lanjut tentang UEBA, investigasi, dan perburuan: