Integrasi Microsoft Defender XDR dengan Microsoft Azure Sentinel

Integrasikan Microsoft Defender XDR dengan Microsoft Sentinel untuk mengalirkan semua insiden Defender XDR dan peristiwa perburuan tingkat lanjut ke Microsoft Sentinel dan menjaga insiden dan peristiwa tetap sinkron antara portal Azure dan Microsoft Defender. Insiden dari Defender XDR mencakup semua pemberitahuan, entitas, dan informasi yang relevan terkait, memberi Anda konteks yang cukup untuk melakukan triase dan investigasi awal di Microsoft Azure Sentinel. Setelah berada di Microsoft Azure Sentinel, insiden tetap disinkronkan dua arah dengan Defender XDR, memungkinkan Anda memanfaatkan manfaat kedua portal dalam penyelidikan insiden Anda.

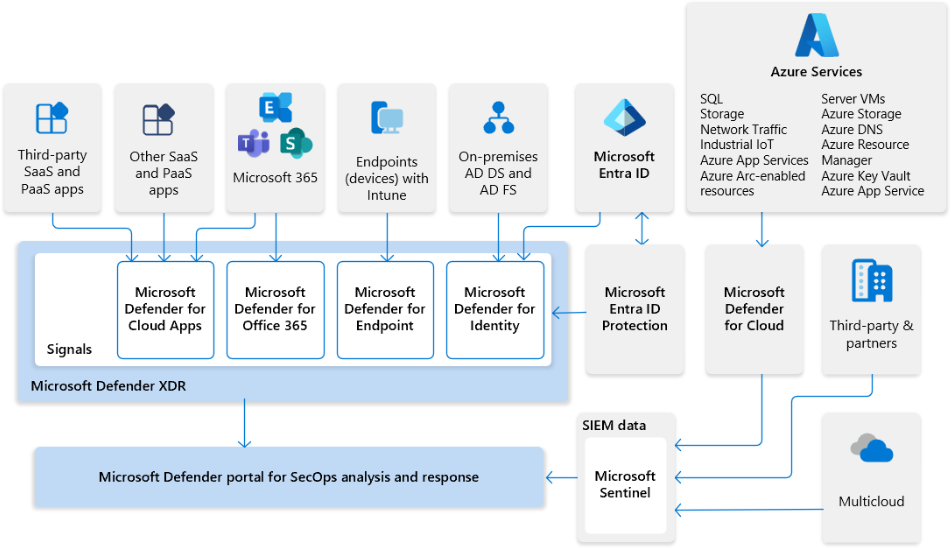

Atau, onboard Microsoft Sentinel dengan Defender XDR ke platform operasi keamanan terpadu di portal Defender. Platform operasi keamanan terpadu menyatukan kemampuan penuh Microsoft Sentinel, Defender XDR, dan AI generatif yang dibangun khusus untuk keamanan cyber. Untuk informasi selengkapnya, lihat sumber daya berikut:

- Posting blog: Ketersediaan umum platform operasi keamanan terpadu Microsoft

- Microsoft Sentinel di portal Pertahanan Microsoft

- Microsoft Copilot di Pertahanan Microsoft

Microsoft Sentinel dan Defender XDR

Gunakan salah satu metode berikut untuk mengintegrasikan Microsoft Sentinel dengan layanan Microsoft Defender XDR:

Serap data layanan Microsoft Defender XDR ke Microsoft Azure Sentinel dan lihat data Microsoft Azure Sentinel di portal Azure. Aktifkan konektor Defender XDR di Microsoft Azure Sentinel.

Integrasikan Microsoft Sentinel dan Defender XDR ke dalam satu platform operasi keamanan terpadu di portal Pertahanan Microsoft. Dalam hal ini, lihat data Microsoft Azure Sentinel langsung di portal Microsoft Defender dengan insiden Pertahanan, pemberitahuan, kerentanan, dan data keamanan lainnya. Aktifkan konektor Defender XDR di Microsoft Azure Sentinel dan onboard Microsoft Sentinel ke platform operasi terpadu di portal Pertahanan.

Pilih tab yang sesuai untuk melihat seperti apa integrasi Microsoft Azure Sentinel dengan Defender XDR bergantung pada metode integrasi mana yang Anda gunakan.

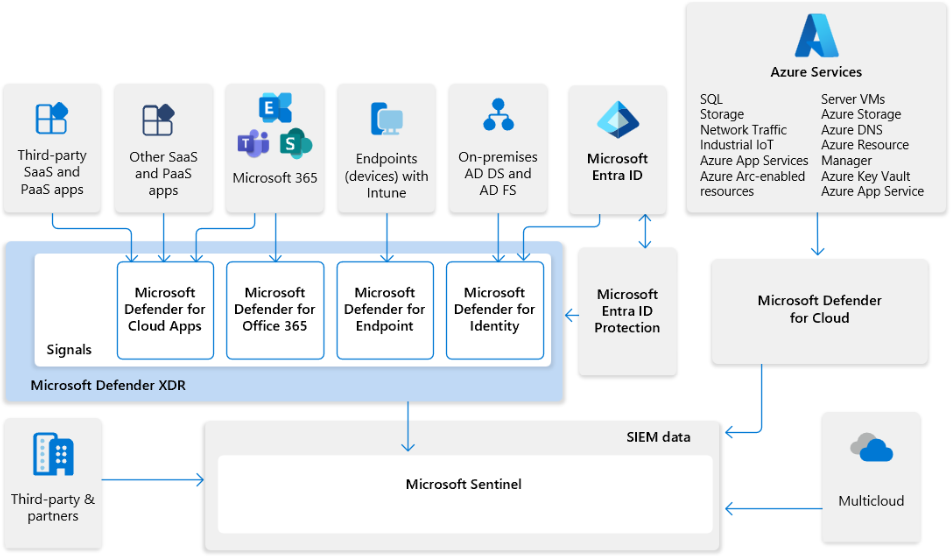

Ilustrasi berikut menunjukkan bagaimana solusi XDR Microsoft terintegrasi dengan mulus dengan Microsoft Sentinel.

Di dalam diagram ini:

- Wawasan dari sinyal di seluruh umpan organisasi Anda ke Microsoft Defender XDR dan Microsoft Defender untuk Cloud.

- Microsoft Defender XDR dan Microsoft Defender untuk Cloud mengirim data log SIEM melalui konektor Microsoft Azure Sentinel.

- Tim SecOps kemudian dapat menganalisis dan merespons ancaman yang diidentifikasi di Microsoft Sentinel dan Microsoft Defender XDR.

- Microsoft Sentinel menyediakan dukungan untuk lingkungan multicloud dan terintegrasi dengan aplikasi dan mitra pihak ketiga.

Korelasi dan pemberitahuan insiden

Dengan integrasi Defender XDR dengan Microsoft Sentinel, insiden Defender XDR terlihat dan dapat dikelola dari dalam Microsoft Azure Sentinel. Ini memberi Anda antrean insiden utama di seluruh organisasi. Lihat dan korelasikan insiden Defender XDR bersama dengan insiden dari semua sistem cloud dan lokal Anda yang lain. Pada saat yang sama, integrasi ini memungkinkan Anda memanfaatkan kekuatan dan kemampuan unik Defender XDR untuk penyelidikan mendalam dan pengalaman khusus Defender di seluruh ekosistem Microsoft 365.

Defender XDR memperkaya dan mengelompokkan pemberitahuan dari beberapa produk Pertahanan Microsoft, keduanya mengurangi ukuran antrean insiden SOC dan mempersingkat waktu untuk menyelesaikannya. Pemberitahuan dari produk dan layanan Microsoft Defender berikut ini juga disertakan dalam integrasi Defender XDR ke Microsoft Sentinel:

- Pertahanan Microsoft untuk Titik Akhir

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Pengelolaan Kerentanan Pertahanan Microsoft

Layanan lain yang pemberitahuannya dikumpulkan oleh Defender XDR meliputi:

- Pencegahan Kehilangan Data Microsoft Purview (Pelajari selengkapnya)

- Microsoft Entra ID Protection (Pelajari selengkapnya)

Konektor Defender XDR juga membawa insiden dari Microsoft Defender untuk Cloud. Untuk menyinkronkan pemberitahuan dan entitas dari insiden ini juga, Anda harus mengaktifkan konektor Defender untuk Cloud di Microsoft Azure Sentinel. Jika tidak, insiden Defender untuk Cloud Anda tampak kosong. Untuk informasi selengkapnya, lihat Menyerap insiden Microsoft Defender untuk Cloud dengan integrasi Microsoft Defender XDR.

Selain mengumpulkan pemberitahuan dari komponen ini dan layanan lainnya, Defender XDR menghasilkan pemberitahuannya sendiri. Ini menciptakan insiden dari semua pemberitahuan ini dan mengirimkannya ke Microsoft Azure Sentinel.

Kasus dan skenario penggunaan umum

Pertimbangkan untuk mengintegrasikan Defender XDR dengan Microsoft Sentinel untuk kasus dan skenario penggunaan berikut:

Onboard Microsoft Sentinel ke platform operasi keamanan terpadu di portal Pertahanan Microsoft. Mengaktifkan konektor Defender XDR adalah prasyarat.

Aktifkan koneksi satu klik insiden Defender XDR, termasuk semua pemberitahuan dan entitas dari komponen Defender XDR, ke Microsoft Azure Sentinel.

Izinkan sinkronisasi dua arah antara insiden Microsoft Sentinel dan Defender XDR pada status, pemilik, dan alasan penutupan.

Terapkan kemampuan pengelompokan dan pengayaan pemberitahuan Defender XDR di Microsoft Azure Sentinel, sehingga mengurangi waktu untuk menyelesaikannya.

Memfasilitasi penyelidikan di kedua portal dengan tautan mendalam dalam konteks antara insiden Microsoft Sentinel dan insiden Defender XDR paralelnya.

Untuk informasi selengkapnya tentang kemampuan integrasi Microsoft Azure Sentinel dengan Defender XDR di platform operasi keamanan terpadu, lihat Microsoft Sentinel di portal Pertahanan Microsoft.

Menyambungkan ke Pertahanan Microsoft XDR

Aktifkan konektor Microsoft Defender XDR di Microsoft Azure Sentinel untuk mengirim semua insiden Defender XDR dan informasi pemberitahuan ke Microsoft Azure Sentinel dan menjaga insiden tetap sinkron.

Pertama, instal solusi Microsoft Defender XDR untuk Microsoft Sentinel dari hub Konten. Kemudian, aktifkan konektor data Microsoft Defender XDR untuk mengumpulkan insiden dan pemberitahuan. Untuk informasi selengkapnya, lihat Menyambungkan data dari Microsoft Defender XDR ke Microsoft Sentinel.

Setelah Anda mengaktifkan pengumpulan pemberitahuan dan insiden di konektor data Defender XDR, insiden Defender XDR muncul dalam antrean insiden Microsoft Azure Sentinel tak lama setelah dibuat di Defender XDR. Dibutuhkan waktu hingga 10 menit sejak insiden dihasilkan di Defender XDR hingga muncul di Microsoft Azure Sentinel. Dalam insiden ini, bidang Nama produk pemberitahuan berisi Microsoft Defender XDR atau salah satu nama layanan Defender komponen.

Untuk onboarding ruang kerja Microsoft Azure Sentinel Anda ke platform operasi keamanan terpadu di portal Pertahanan, lihat Menyambungkan Microsoft Sentinel ke Pertahanan Microsoft XDR.

Biaya penyerapan

Pemberitahuan dan insiden dari Defender XDR, termasuk item yang mengisi tabel SecurityAlert dan SecurityIncident , diserap dan disinkronkan dengan Microsoft Sentinel tanpa biaya. Untuk semua jenis data lainnya dari komponen Defender individual seperti tabel Perburuan tingkat lanjut DeviceInfo, DeviceFileEvents, EmailEvents, dan sebagainya, penyerapan dikenakan biaya. Untuk informasi selengkapnya, lihat Merencanakan biaya dan memahami harga dan penagihan Microsoft Azure Sentinel.

Perilaku penyerapan data

Saat konektor Defender XDR diaktifkan, pemberitahuan yang dibuat oleh produk terintegrasi Defender XDR dikirim ke Defender XDR dan dikelompokkan ke dalam insiden. Baik pemberitahuan maupun insiden mengalir ke Microsoft Azure Sentinel melalui konektor Defender XDR. Jika Anda mengaktifkan salah satu konektor komponen individual sebelumnya, konektor tersebut tampaknya tetap terhubung, meskipun tidak ada data yang mengalir melaluinya.

Pengecualian untuk proses ini Microsoft Defender untuk Cloud. Meskipun integrasinya dengan Defender XDR berarti Anda menerima insiden Defender untuk Cloud melalui Defender XDR, Anda juga harus mengaktifkan konektor Microsoft Defender untuk Cloud untuk menerima pemberitahuan Defender untuk Cloud. Untuk opsi yang tersedia dan informasi selengkapnya, lihat artikel berikut ini:

- Microsoft Defender untuk Cloud di portal Pertahanan Microsoft

- Menyerap insiden Microsoft Defender untuk Cloud dengan integrasi Microsoft Defender XDR

Aturan pembuatan insiden Microsoft

Untuk menghindari pembuatan insiden duplikat untuk pemberitahuan yang sama, pengaturan aturan pembuatan insiden Microsoft dinonaktifkan untuk produk terintegrasi Defender XDR saat menghubungkan Defender XDR. Produk terintegrasi Defender XDR mencakup Microsoft Defender untuk Identitas, Microsoft Defender untuk Office 365, dan banyak lagi. Selain itu, aturan pembuatan insiden Microsoft tidak didukung di platform operasi keamanan terpadu. Defender XDR memiliki aturan pembuatan insiden sendiri. Perubahan ini memiliki potensi dampak berikut:

Aturan pembuatan insiden Microsoft Sentinel memungkinkan Anda memfilter pemberitahuan yang akan digunakan untuk membuat insiden. Dengan aturan ini dinonaktifkan, pertahankan kemampuan pemfilteran pemberitahuan dengan mengonfigurasi penyetelan pemberitahuan di portal Pertahanan Microsoft, atau dengan menggunakan aturan otomatisasi untuk menekan atau menutup insiden yang tidak Anda inginkan.

Setelah mengaktifkan konektor Defender XDR, Anda tidak dapat lagi menentukan judul insiden. Mesin korelasi Defender XDR memimpin pembuatan insiden dan secara otomatis memberi nama insiden yang dibuatnya. Perubahan ini bertanggung jawab untuk memengaruhi aturan otomatisasi apa pun yang Anda buat yang menggunakan nama insiden sebagai kondisi. Untuk menghindari jebakan ini, gunakan kriteria selain nama insiden sebagai kondisi untuk memicu aturan otomatisasi. Sebaiknya gunakan tag.

Jika Anda menggunakan aturan pembuatan insiden Microsoft Sentinel untuk solusi keamanan Microsoft lainnya atau produk yang tidak diintegrasikan ke dalam Defender XDR, seperti Manajemen Risiko Orang Dalam Microsoft Purview, dan Anda berencana untuk onboard ke platform operasi keamanan terpadu di portal Defender, ganti aturan pembuatan insiden Anda dengan aturan analitik terjadwal.

Bekerja dengan insiden Microsoft Defender XDR di Microsoft Azure Sentinel dan sinkronisasi dua arah

Insiden Defender XDR muncul dalam antrean insiden Microsoft Sentinel dengan nama produk Microsoft Defender XDR, dan dengan detail dan fungsionalitas serupa dengan insiden Microsoft Azure Sentinel lainnya. Setiap insiden berisi tautan kembali ke insiden paralel di portal Pertahanan Microsoft.

Saat insiden berevolusi di Defender XDR, dan lebih banyak pemberitahuan atau entitas ditambahkan ke dalamnya, insiden Microsoft Azure Sentinel akan diperbarui sesuai.

Perubahan yang dilakukan pada status, alasan penutupan, atau penugasan insiden Defender XDR, baik di Defender XDR atau Microsoft Sentinel, demikian juga pembaruan dalam antrean insiden lainnya. Sinkronisasi terjadi di kedua portal segera setelah perubahan pada insiden diterapkan, tanpa penundaan. Refresh mungkin diperlukan untuk melihat perubahan terbaru.

Di Defender XDR, semua pemberitahuan dari satu insiden dapat ditransfer ke insiden lain, yang mengakibatkan insiden digabungkan. Ketika penggabungan ini terjadi, insiden Microsoft Sentinel mencerminkan perubahan. Satu insiden berisi semua pemberitahuan dari kedua insiden asli, dan insiden lainnya secara otomatis ditutup, dengan tag "dialihkan" ditambahkan.

Catatan

Insiden di Microsoft Azure Sentinel dapat berisi maksimum 150 pemberitahuan. Insiden Defender XDR dapat memiliki lebih dari ini. Jika insiden Defender XDR dengan lebih dari 150 pemberitahuan disinkronkan ke Microsoft Azure Sentinel, insiden Microsoft Azure Sentinel menunjukkan memiliki pemberitahuan "150+" dan menyediakan tautan ke insiden paralel di Defender XDR tempat Anda melihat serangkaian pemberitahuan lengkap.

Kumpulan peristiwa perburuan lanjutan

Konektor Defender XDR juga memungkinkan Anda melakukan streaming peristiwa perburuan tingkat lanjut—jenis data peristiwa mentah—dari Defender XDR dan layanan komponennya ke Microsoft Sentinel. Kumpulkan peristiwa perburuan tingkat lanjut dari semua komponen Defender XDR, dan streaming langsung ke tabel yang dibuat khusus di ruang kerja Microsoft Azure Sentinel Anda. Tabel ini dibangun pada skema yang sama yang digunakan di portal Defender yang memberi Anda akses lengkap ke serangkaian peristiwa perburuan tingkat lanjut, dan memungkinkan tugas-tugas berikut:

Salin dengan mudah kueri berburu tingkat lanjut Pertahanan Microsoft untuk Titik Akhir/Office 365/Identitas/Aplikasi Cloud Anda ke dalam Microsoft Sentinel.

Menggunakan log peristiwa mentah untuk memberikan wawasan lebih lanjut untuk pemberitahuan, perburuan, dan investigasi, serta mengaitkan peristiwa ini dengan peristiwa dari sumber daya lain di Microsoft Azure Sentinel.

Simpan log dengan retensi yang ditingkatkan, di luar retensi default Defender XDR atau komponennya selama 30 hari. Anda dapat melakukannya dengan mengonfigurasi retensi ruang kerja atau dengan mengonfigurasi retensi per-tabel di Analitik Log.

Konten terkait

Dalam dokumen ini, Anda mempelajari manfaat mengaktifkan konektor Defender XDR di Microsoft Sentinel.

- Menyambungkan data dari Microsoft Defender XDR ke Microsoft Azure Sentinel

- Untuk menggunakan platform operasi keamanan terpadu di portal Pertahanan, lihat Menyambungkan Microsoft Sentinel ke Microsoft Defender XDR.

- Periksa ketersediaan berbagai jenis data Microsoft Defender XDR di cloud Microsoft 365 dan Azure yang berbeda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk