Menyambungkan data dari Microsoft Defender XDR ke Microsoft Azure Sentinel

Konektor Microsoft Defender XDR untuk Microsoft Azure Sentinel memungkinkan Anda melakukan streaming semua insiden, pemberitahuan, dan peristiwa perburuan Tingkat Lanjut Microsoft Defender XDR ke Microsoft Azure Sentinel. Konektor ini membuat insiden tetap sinkron di antara kedua portal. Insiden Microsoft Defender XDR mencakup pemberitahuan, entitas, dan informasi relevan lainnya dari semua produk dan layanan Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Integrasi Microsoft Defender XDR dengan Microsoft Sentinel.

Konektor Defender XDR, terutama fitur integrasi insidennya, adalah fondasi platform operasi keamanan terpadu. Jika Anda melakukan onboarding Microsoft Sentinel ke portal Pertahanan Microsoft, Anda harus terlebih dahulu mengaktifkan konektor ini dengan integrasi insiden.

Penting

Microsoft Azure Sentinel tersedia sebagai bagian dari platform operasi keamanan terpadu di portal Pertahanan Microsoft. Microsoft Sentinel di portal Defender sekarang didukung untuk penggunaan produksi. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

Sebelum memulai, Anda harus memiliki lisensi, akses, dan sumber daya yang dikonfigurasi yang sesuai yang dijelaskan di bagian ini.

- Anda harus memiliki lisensi yang valid untuk Microsoft Defender XDR, seperti yang dijelaskan dalam prasyarat Microsoft Defender XDR.

- Akun pengguna Anda harus diberi peran Administrator Global atau Administrator Keamanan pada penyewa tempat Anda ingin melakukan streaming log.

- Anda harus memiliki izin baca dan tulis di ruang kerja Microsoft Azure Sentinel.

- Untuk membuat perubahan apa pun pada pengaturan konektor, akun Anda harus menjadi anggota penyewa Microsoft Entra yang sama dengan ruang kerja Microsoft Azure Sentinel Anda.

- Instal solusi untuk Microsoft Defender XDR dari Hub Konten di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten di luar kotak Microsoft Azure Sentinel.

- Berikan akses ke Microsoft Azure Sentinel yang sesuai untuk organisasi Anda. Untuk informasi selengkapnya, lihat Peran dan izin di Microsoft Azure Sentinel.

Untuk sinkronisasi Active Directory lokal melalui Microsoft Defender untuk Identitas:

- Penyewa Anda harus onboard ke Pertahanan Microsoft untuk Identitas.

- Anda harus memasang sensor Microsoft Defender untuk Identitas.

Menyambungkan ke Pertahanan Microsoft XDR

Di Microsoft Azure Sentinel, pilih Konektor data. Pilih Microsoft Defender XDR dari galeri dan Buka halaman konektor.

Bagian Konfigurasi memiliki tiga bagian:

Menyambungkan insiden dan pemberitahuan memungkinkan integrasi dasar antara Microsoft Defender XDR dan Microsoft Sentinel, menyinkronkan insiden dan pemberitahuannya di antara kedua platform.

Menghubungkan entitas memungkinkan integrasi identitas pengguna Active Directory lokal ke Microsoft Sentinel melalui Microsoft Defender for Identity.

Menyambungkan peristiwa memungkinkan pengumpulan peristiwa perburuan tingkat lanjut mentah dari komponen Defender.

Untuk informasi selengkapnya, lihat Integrasi Microsoft Defender XDR dengan Microsoft Sentinel.

Sambungkan insiden dan pemberitahuan

Untuk menyerap dan menyinkronkan insiden Microsoft Defender XDR dengan semua pemberitahuan mereka ke antrean insiden Microsoft Azure Sentinel Anda, selesaikan langkah-langkah berikut.

Tandai kotak centang berlabel Nonaktifkan semua aturan pembuatan insiden Microsoft untuk produk ini. Disarankan, untuk menghindari duplikasi insiden. Kotak centang ini tidak muncul setelah konektor Microsoft Defender XDR tersambung.

Pilih tombol Sambungkan insiden & pemberitahuan .

Verifikasi bahwa Microsoft Sentinel mengumpulkan data insiden Microsoft Defender XDR. Di Log Microsoft Azure Sentinel di portal Azure, jalankan pernyataan berikut di jendela kueri:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Saat Anda mengaktifkan konektor Microsoft Defender XDR, konektor komponen Pertahanan Microsoft apa pun yang sebelumnya tersambung secara otomatis terputus di latar belakang. Meskipun terus tampak terhubung, tidak ada data yang mengalir melaluinya.

Hubungkan entitas

Gunakan Pertahanan Microsoft untuk Identitas untuk menyinkronkan entitas pengguna dari Active Directory lokal Anda ke Microsoft Sentinel.

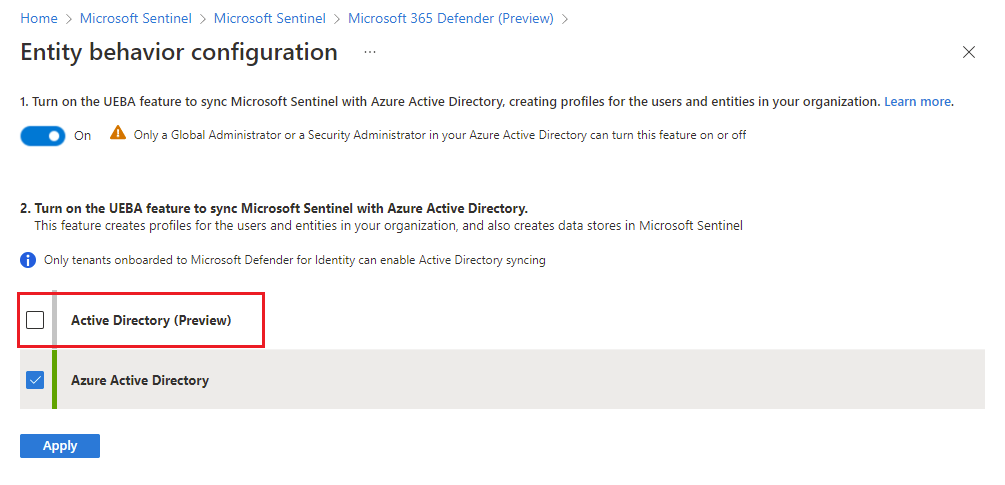

Pilih tautan Buka halaman konfigurasi UEBA.

Di halaman Konfigurasi perilaku entitas, jika Anda tidak mengaktifkan UEBA, maka di bagian atas halaman, pindahkan tombol ke Aktif.

Tandai kotak centang Active Directory (Pratinjau) dan pilih Terapkan.

Sambungkan peristiwa

Jika Anda ingin mengumpulkan peristiwa perburuan tingkat lanjut dari Microsoft Defender for Endpoint atau Microsoft Defender for Office 365, jenis peristiwa berikut ini dapat dikumpulkan dari tabel perburuan tingkat lanjut yang sesuai.

Tandai kotak centang tael dengan jenis peristiwa yang ingin Anda kumpulkan:

- Pertahanan untuk Titik Akhir

- Microsoft Defender for Office 365

- Pertahanan untuk Identitas

- Aplikasi Defender untuk Cloud

- Pemberitahuan defender

Nama tabel Tipe acara DeviceInfo Informasi komputer, termasuk informasi OS DeviceNetworkInfo Properti jaringan perangkat, termasuk adaptor fisik, alamat IP dan MAC, serta jaringan dan domain yang terhubung DeviceProcessEvents Pembuatan proses dan kejadian terkait DeviceNetworkEvents Koneksi jaringan dan Kejadian terkait DeviceFileEvents Pembuatan file, modifikasi, dan kejadian sistem file lainnya DeviceRegistryEvents Pembuatan dan modifikasi entri registri DeviceLogonEvents Proses masuk dan aktivitas autentikasi lainnya pada perangkat DeviceImageLoadEvents Kejadian pemuatan DLL DeviceEvents Beberapa jenis peristiwa, termasuk peristiwa yang dipicu oleh kontrol keamanan seperti Windows Defender Antivirus dan perlindungan eksploitasi DeviceFileCertificateInfo Informasi sertifikat dari file yang ditandatangani diperoleh dari peristiwa verifikasi sertifikat di titik akhir Pilih Terapkan Perubahan.

Untuk menjalankan kueri di tabel perburuan tingkat lanjut di Analitik Log, masukkan nama tabel di jendela kueri.

Verifikasi penyerapan data

Grafik data di halaman konektor menunjukkan bahwa Anda menyerap data. Perhatikan bahwa baris menunjukkan masing-masing satu baris untuk insiden, pemberitahuan, dan peristiwa, dan baris peristiwa adalah agregasi volume peristiwa di semua tabel yang diaktifkan. Setelah Anda mengaktifkan konektor, gunakan kueri KQL berikut untuk menghasilkan grafik yang lebih spesifik.

Gunakan kueri KQL berikut untuk grafik insiden Microsoft Defender XDR yang masuk:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Gunakan kueri KQL berikut untuk menghasilkan grafik volume peristiwa untuk satu tabel (ubah tabel DeviceEvents ke tabel yang diperlukan pilihan Anda):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari cara mengintegrasikan insiden Microsoft Defender XDR, pemberitahuan, dan data peristiwa perburuan tingkat lanjut dari layanan Pertahanan Microsoft, ke Microsoft Sentinel, dengan menggunakan konektor Microsoft Defender XDR.

Untuk menggunakan Microsoft Azure Sentinel yang terintegrasi dengan Defender XDR di platform operasi keamanan terpadu, lihat Menyambungkan data dari Pertahanan Microsoft XDR ke Microsoft Sentinel.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk