Sampel desain ruang kerja Microsoft Sentinel

Artikel ini menjelaskan desain ruang kerja yang disarankan untuk organisasi dengan persyaratan sampel berikut:

- Beberapa penyewa dan wilayah, dengan persyaratan Kedaulatan Data Eropa

- Penyewa tunggal dengan beberapa cloud

- Beberapa penyewa, dengan beberapa wilayah dan keamanan terpusat

Contoh dalam artikel ini menggunakan Pohon keputusan desain ruang kerja Microsoft Azure Sentinel untuk menentukan desain ruang kerja terbaik untuk setiap organisasi. Untuk informasi lebih lanjut, lihat Praktik terbaik arsitektur ruang kerja Microsoft Sentinel.

Artikel ini adalah bagian dari panduan Penyebaran untuk Microsoft Azure Sentinel.

Sampel 1: Beberapa penyewa dan wilayah

Contoso Corporation adalah bisnis multinasional dengan kantor pusat di London. Contoso memiliki kantor di seluruh dunia, dengan hub penting di New York City dan Tokyo. Baru-baru ini, Contoso telah memigrasikan rangkaian produktivitas mereka ke Office 365, dengan banyak beban kerja dimigrasikan ke Azure.

Penyewa Contoso

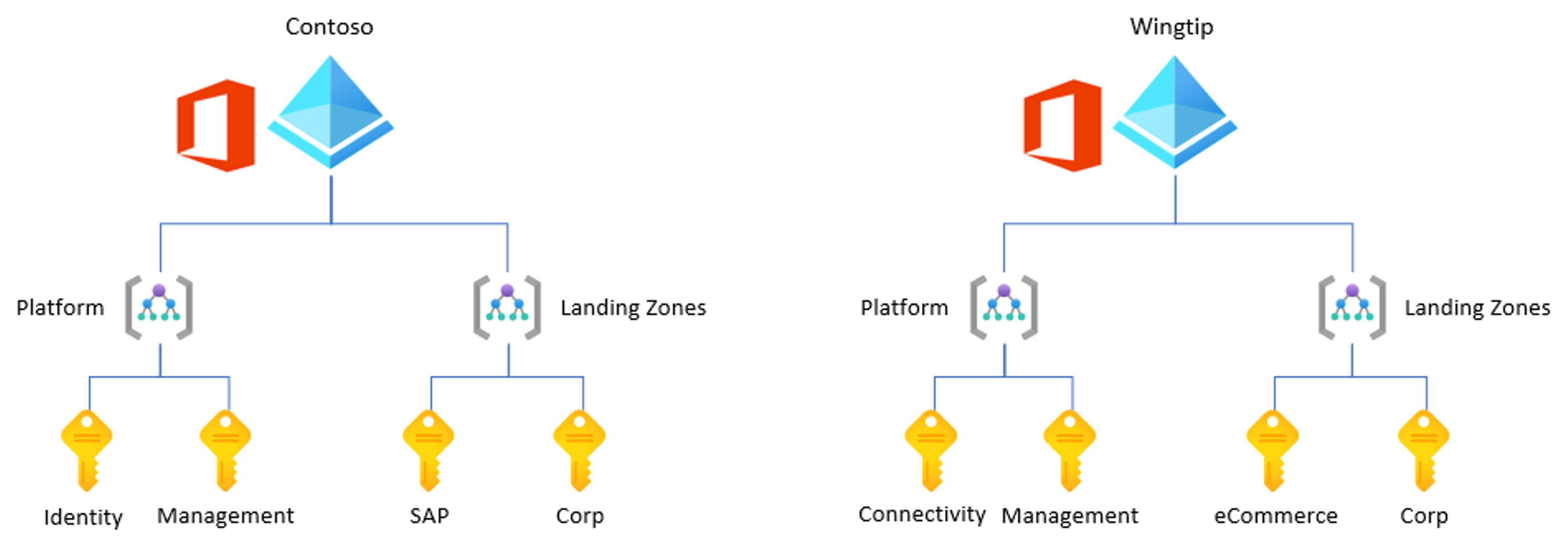

Karena akuisisi beberapa tahun yang lalu, Contoso memiliki dua penyewa Microsoft Entra: contoso.onmicrosoft.com dan wingtip.onmicrosoft.com. Setiap penyewa memiliki instans Office 365 sendiri dan beberapa langganan Azure, seperti yang ditunjukkan pada gambar berikut:

Kepatuhan Contoso dan penyebaran regional

Contoso saat ini memiliki sumber daya Azure yang dihosting di tiga wilayah yang berbeda: AS Timur, Uni Eropa Utara, dan Jepang Barat, dan persyaratan ketat untuk menyimpan semua data yang dihasilkan di Eropa dalam wilayah Eropa.

Kedua penyewa Microsoft Entra Contoso memiliki sumber daya di ketiga wilayah: AS Timur, UE Utara, dan Jepang Barat

Jenis sumber daya Contoso dan persyaratan pengumpulan

Contoso perlu mengumpulkan peristiwa dari sumber data berikut:

- Office 365

- Log masuk dan audit Microsoft Entra

- Azure Activity

- Peristiwa Keamanan Windows, dari sumber lokal dan Azure VM

- Syslog, dari sumber lokal dan Azure VM

- CEF, dari beberapa perangkat jaringan lokal, seperti Palo Alto, Cisco ASA, dan Cisco Meraki

- Beberapa sumber daya Azure PaaS, seperti Azure Firewall, AKS, Key Vault, Azure Storage, dan Azure SQL

- Cisco Umbrella

Azure VM sebagian besar berlokasi di wilayah Eropa Utara, dengan hanya sedikit di AS Timur dan Jepang Barat. Contoso menggunakan Pertahanan Microsoft untuk server di semua Azure VM-nya.

Contoso mengharapkan untuk menyerap sekitar 300 GB / hari dari semua sumber data mereka.

Persyaratan akses Contoso

Lingkungan Azure Contoso sudah memiliki satu ruang kerja Log Analytics yang ada yang digunakan oleh tim Operasi untuk memantau infrastruktur. Ruang kerja ini terletak di penyewa Contoso Microsoft Entra, di wilayah Eropa Utara, dan digunakan untuk mengumpulkan log dari Azure VM di semua wilayah. Mereka saat ini menyerap sekitar 50 GB / hari.

Tim Operasi Contoso perlu memiliki akses ke semua log yang saat ini mereka miliki di ruang kerja, yang mencakup beberapa jenis data yang tidak diperlukan oleh SOC, seperti Perf, InsightsMetrics, ContainerLog, dan banyak lagi. Tim Operasi tidak boleh memiliki akses ke log baru yang dikumpulkan di Microsoft Azure Sentinel.

Solusi Contoso

Langkah-langkah berikut menerapkan pohon keputusan desain ruang kerja Microsoft Azure Sentinel untuk menentukan desain ruang kerja terbaik untuk Contoso:

Contoso sudah memiliki ruang kerja yang ada, sehingga kita dapat menjelajahi dengan mengaktifkan Microsoft Azure Sentinel di ruang kerja yang sama.

Penyerapan data non-SOC kurang dari 100 GB / hari, sehingga kami dapat melanjutkan ke langkah 2, dan memastikan untuk memilih opsi yang relevan di langkah 5.

Contoso memiliki persyaratan peraturan, jadi kita memerlukan setidaknya satu ruang kerja Microsoft Azure Sentinel di Eropa.

Contoso memiliki dua penyewa Microsoft Entra yang berbeda, dan mengumpulkan dari sumber data tingkat penyewa, seperti log masuk dan audit Office 365 dan Microsoft Entra, jadi kami memerlukan setidaknya satu ruang kerja per penyewa.

Contoso tidak memerlukan charge-back, sehingga kita dapat melanjutkan dengan langkah 5.

Contoso memang perlu mengumpulkan data non-SOC, meskipun tidak ada tumpang tindih antara data SOC dan non-SOC. Juga, data SOC menyumbang sekitar 250 GB / hari, sehingga mereka harus menggunakan ruang kerja terpisah demi efisiensi biaya.

Sebagian besar VM Contoso adalah wilayah Eropa Utara, di mana mereka sudah memiliki ruang kerja. Oleh karena itu, dalam hal ini, biaya bandwidth tidak menjadi perhatian.

Contoso memiliki satu tim SOC yang akan menggunakan Microsoft Azure Sentinel, sehingga tidak diperlukan pemisahan ekstra.

Semua anggota tim SOC Contoso akan memiliki akses ke semua data, sehingga tidak diperlukan pemisahan ekstra.

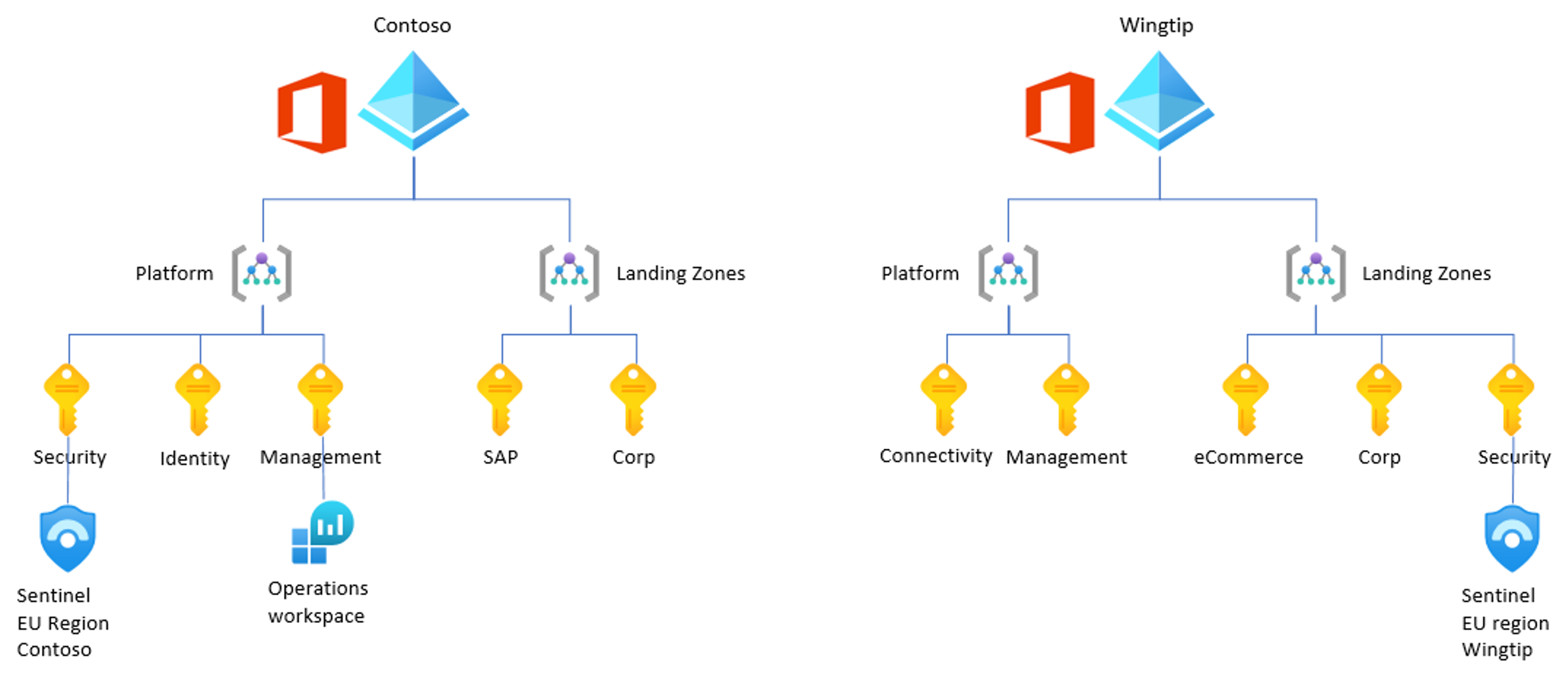

Desain ruang kerja Microsoft Azure Sentinel yang dihasilkan untuk Contoso diilustrasikan dalam gambar berikut:

Solusi yang disarankan meliputi:

Ruang kerja Log Analytics terpisah untuk tim Operasi Contoso. Ruang kerja ini hanya akan berisi data yang tidak diperlukan oleh tim SOC Contoso, seperti tabel Perf, InsightsMetrics, atau ContainerLog.

Dua ruang kerja Microsoft Azure Sentinel, satu di setiap penyewa Microsoft Entra, untuk menyerap data dari Office 365, Aktivitas Azure, ID Microsoft Entra, dan semua layanan Azure PaaS.

Semua data lain, yang berasal dari sumber data lokal, dapat dirutekan ke salah satu dari dua ruang kerja Microsoft Azure Sentinel.

Sampel 2: Penyewa tunggal dengan beberapa cloud

Fabrikam adalah organisasi dengan kantor pusat di New York City dan kantor di seluruh Amerika Serikat. Fabrikam memulai perjalanan cloud mereka, dan masih perlu menyebarkan zona pendaratan Azure pertama mereka dan memigrasikan beban kerja pertama mereka. Fabrikam sudah memiliki beberapa beban kerja di AWS, yang ingin mereka pantau menggunakan Microsoft Azure Sentinel.

Persyaratan sewa Fabrikam

Fabrikam memiliki satu penyewa Microsoft Entra.

Kepatuhan Fabrikam dan penyebaran regional

Fabrikam tidak memiliki persyaratan kepatuhan. Fabrikam memiliki sumber daya di beberapa wilayah Azure yang terletak di AS, tetapi biaya bandwidth di seluruh wilayah tidak menjadi perhatian utama.

Jenis sumber daya Fabrikam dan persyaratan pengumpulan

Fabrikam perlu mengumpulkan peristiwa dari sumber data berikut:

- Log masuk dan audit Microsoft Entra

- Azure Activity

- Peristiwa Keamanan, dari sumber lokal dan Azure VM

- Peristiwa Windows, dari sumber lokal dan Azure VM

- Data performa, dari sumber lokal dan Azure VM

- AWS CloudTrail

- Audit AKS dan log performa

Persyaratan akses Fabrikam

Tim Operasi Fabrikam perlu mengakses:

- Peristiwa Keamanan dan peristiwa Windows, dari sumber lokal dan Azure VM

- Data performa, dari sumber lokal dan Azure VM

- Performa AKS (Container Insights) dan log audit

- Semua data Aktivitas Azure

Tim SOC Fabrikam perlu mengakses:

- Log masuk dan audit Microsoft Entra

- Semua data Aktivitas Azure

- Peristiwa Keamanan, dari sumber lokal dan Azure VM

- Log AWS CloudTrail

- Log audit AKS

- Portal Microsoft Azure Sentinel lengkap

Solusi Fabrikam

Langkah-langkah berikut menerapkan pohon keputusan desain ruang kerja Microsoft Azure Sentinel untuk menentukan desain ruang kerja terbaik untuk Fabrikam:

Fabrikam tidak memiliki ruang kerja yang sudah ada, jadi lanjutkan ke langkah 2.

Fabrikam tidak memiliki persyaratan peraturan, jadi lanjutkan ke langkah 3.

Fabrikam memiliki lingkungan penyewa tunggal. jadi lanjutkan ke langkah 4.

Fabrikam tidak perlu membagi biaya, jadi lanjutkan ke langkah 5.

Fabrikam akan membutuhkan ruang kerja terpisah untuk tim SOC dan Operasi mereka:

Tim Operasi Fabrikam perlu mengumpulkan data performa, baik dari VM maupun AKS. Karena AKS didasarkan pada pengaturan diagnostik, mereka dapat memilih log tertentu untuk dikirim ke ruang kerja tertentu. Fabrikam dapat memilih untuk mengirim log audit AKS ke ruang kerja Microsoft Azure Sentinel, dan semua log AKS ke ruang kerja terpisah, di mana Microsoft Sentinel tidak diaktifkan. Di ruang kerja tempat Microsoft Azure Sentinel tidak diaktifkan, Fabrikam akan mengaktifkan solusi Container Insights.

Untuk VM Windows, Fabrikam dapat menggunakan Azure Monitoring Agent (AMA) untuk membagi log, dengan mengirim peristiwa keamanan ke ruang kerja Microsoft Azure Sentinel, dan performa serta peristiwa Windows ke ruang kerja tanpa Microsoft Azure Sentinel.

Fabrikam memilih untuk mempertimbangkan data mereka yang tumpang tindih, seperti peristiwa keamanan dan peristiwa aktivitas Azure, hanya sebagai data SOC, dan mengirimkan data ini ke ruang kerja dengan Microsoft Azure Sentinel.

Biaya bandwidth tidak menjadi perhatian utama bagi Fabrikam, jadi lanjutkan dengan langkah 7.

Fabrikam telah memutuskan untuk menggunakan ruang kerja terpisah untuk tim SOC dan Operasi. Tidak diperlukan pemisahan lebih lanjut.

Fabrikam memang perlu mengontrol akses untuk data yang tumpang tindih, termasuk peristiwa keamanan dan peristiwa aktivitas Azure, tetapi tidak ada persyaratan tingkat baris.

Peristiwa keamanan dan peristiwa aktivitas Azure bukan log kustom, sehingga Fabrikam dapat menggunakan RBAC tingkat tabel untuk memberikan akses ke dua tabel ini untuk tim Operasi.

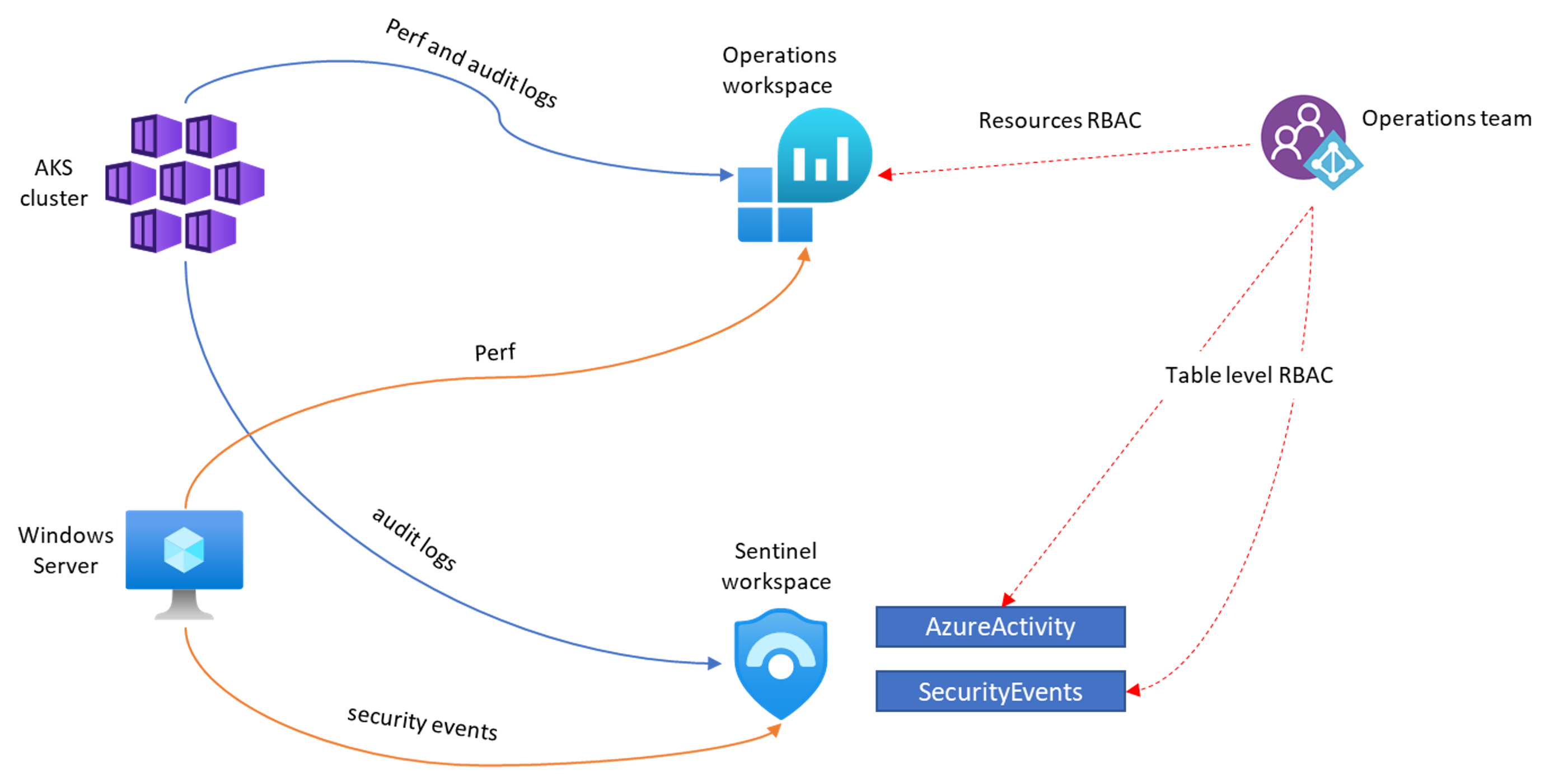

Desain ruang kerja Microsoft Azure Sentinel yang dihasilkan untuk Fabrikam diilustrasikan dalam gambar berikut, termasuk sumber log utama saja untuk kesederhanaan desain:

Solusi yang disarankan meliputi:

Dua ruang kerja terpisah di wilayah AS: satu untuk tim SOC dengan Microsoft Azure Sentinel diaktifkan, dan satu lagi untuk tim Operasi, tanpa Microsoft Azure Sentinel.

Azure Monitoring Agent (AMA), digunakan untuk menentukan log mana yang dikirim ke setiap ruang kerja dari Azure dan VM lokal.

Pengaturan diagnostik, digunakan untuk menentukan log mana yang dikirim ke setiap ruang kerja dari sumber daya Azure seperti AKS.

Data tumpang tindih yang dikirim ke ruang kerja Microsoft Azure Sentinel, dengan RBAC tingkat tabel untuk memberikan akses ke tim Operasi sesuai kebutuhan.

Sampel 3: Beberapa penyewa dan wilayah dan keamanan terpusat

Adventure Works adalah perusahaan multinasional dengan kantor pusat di Tokyo. Adventure Works memiliki 10 sub-entitas yang berbeda, yang berbasis di berbagai negara/wilayah di seluruh dunia.

Adventure Works adalah pelanggan Microsoft 365 E5, dan sudah memiliki beban kerja di Azure.

Persyaratan sewa Adventure Works

Adventure Works memiliki tiga penyewa Microsoft Entra yang berbeda, satu untuk setiap benua di mana mereka memiliki sub-entitas: Asia, Eropa, dan Afrika. Berbagai negara/wilayah sub-entitas memiliki identitas mereka di penyewa benua tempat mereka berada. Misalnya, pengguna Jepang berada di penyewa Asia, pengguna Jerman berada di penyewa Eropa dan pengguna Mesir berada di penyewa Afrika.

Kepatuhan Adventure Works dan persyaratan regional

Adventure Works saat ini menggunakan tiga wilayah Azure, masing-masing selaras dengan benua di mana sub-entitas berada. Adventure Works tidak memiliki persyaratan kepatuhan yang ketat.

Jenis sumber daya Adventure Works dan persyaratan pengumpulan

Adventure Works perlu mengumpulkan sumber data berikut untuk setiap sub-entitas:

- Log masuk dan audit Microsoft Entra

- Log Office 365

- Log mentah Pertahanan Microsoft XDR untuk Titik Akhir

- Azure Activity

- Microsoft Defender for Cloud

- Sumber daya Azure PaaS, seperti dari Azure Firewall, Azure Storage, Azure SQL, dan Azure WAF

- Keamanan dan Peristiwa Windows dari Azure VM

- Log CEF dari perangkat jaringan lokal

Azure VM tersebar di tiga benua, tetapi biaya bandwidth tidak menjadi perhatian.

Persyaratan akses Adventure Works

Adventure Works memiliki satu tim SOC terpusat yang mengawasi operasi keamanan untuk semua sub-entitas yang berbeda.

Adventure Works juga memiliki tiga tim SOC independen, satu untuk masing-masing benua. Tim SOC masing-masing benua harus dapat mengakses hanya data yang dihasilkan di wilayahnya, tanpa melihat data dari benua lain. Misalnya, tim ASIA SOC hanya boleh mengakses data dari sumber daya Azure yang disebarkan di Asia, Masuk Microsoft Entra dari penyewa Asia, dan log Defender for Endpoint dari penyewa Asia.

Tim SOC di setiap benua memerlukan akses penuh ke pengalaman portal Microsoft Azure Sentinel.

Tim Operasi Adventure Works bekerja secara mandiri, dan memiliki ruang kerja sendiri tanpa Microsoft Azure Sentinel.

Solusi Adventure Works

Langkah-langkah berikut menerapkan pohon keputusan desain ruang kerja Microsoft Azure Sentinel untuk menentukan desain ruang kerja terbaik untuk Adventure Works:

Tim Operasi Adventure Works memiliki ruang kerjanya sendiri, jadi lanjutkan ke langkah 2.

Adventure Works tidak memiliki persyaratan peraturan, jadi lanjutkan ke langkah 3.

Adventure Works memiliki tiga penyewa Microsoft Entra, dan perlu mengumpulkan sumber data tingkat penyewa, seperti log Office 365. Oleh karena itu, Adventure Works harus membuat setidaknya satu ruang kerja Microsoft Azure Sentinel untuk setiap penyewa.

Adventure Works tidak perlu membagi biaya, jadi lanjutkan ke langkah 5.

Karena tim Operasi Adventure Works memiliki ruang kerja sendiri, semua data yang dipertimbangkan dalam keputusan ini akan digunakan oleh tim SOC Adventure Works.

Biaya bandwidth tidak menjadi perhatian utama untuk Adventure Works, jadi lanjutkan dengan langkah 7.

Adventure Works memang perlu memisahkan data berdasarkan kepemilikan, karena setiap tim SOC konten hanya perlu mengakses data yang relevan dengan konten tersebut. Namun, tim SOC di tiap benua juga membutuhkan akses penuh ke portal Microsoft Azure Sentinel.

Adventure Works tidak perlu mengontrol akses data menurut tabel.

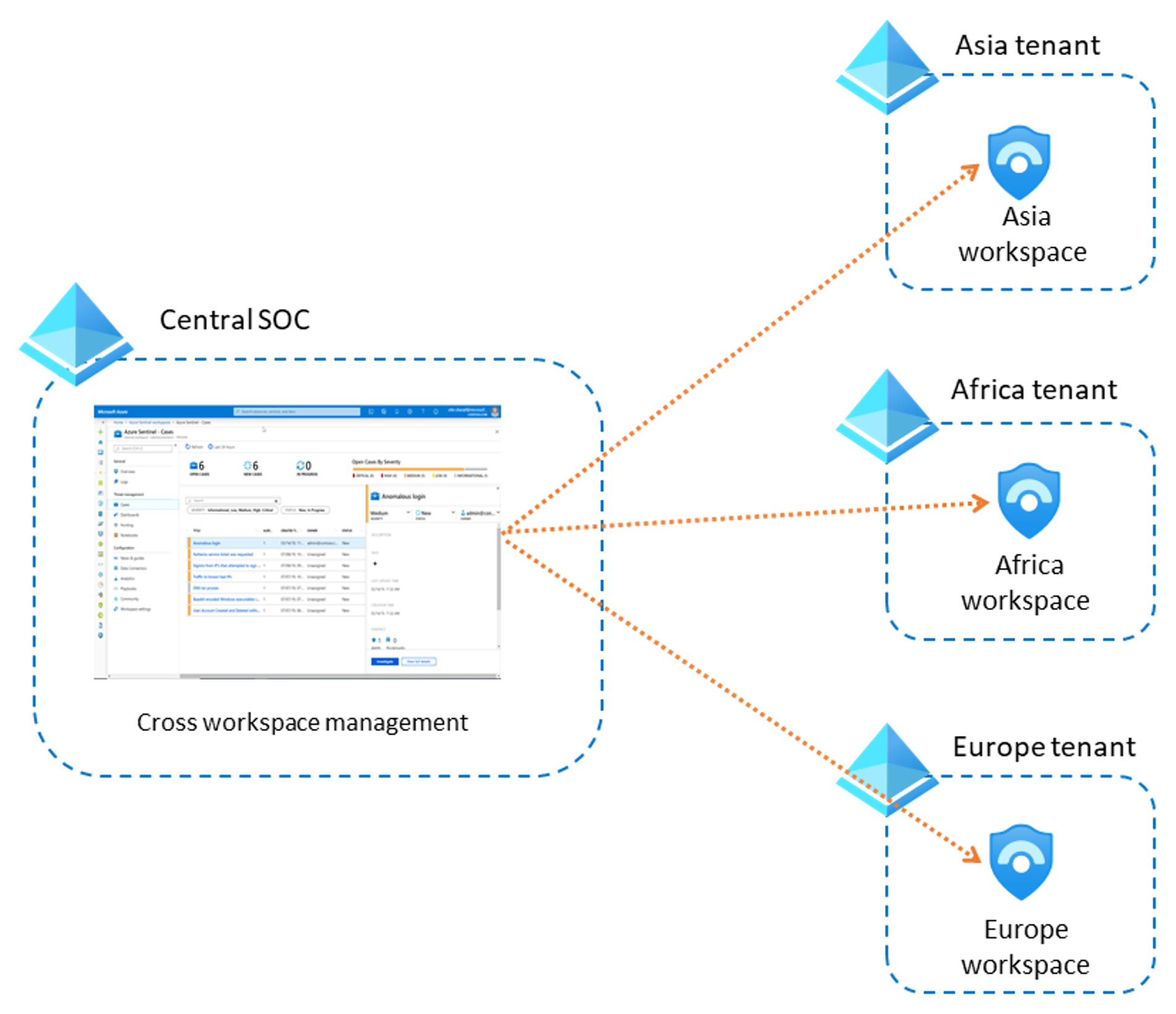

Desain ruang kerja Microsoft Azure Sentinel yang dihasilkan untuk Adventure Works diilustrasikan dalam gambar berikut, termasuk sumber log utama saja untuk kesederhanaan desain:

Solusi yang disarankan meliputi:

Ruang kerja Microsoft Azure Sentinel terpisah untuk setiap penyewa Microsoft Entra. Setiap ruang kerja mengumpulkan data yang terkait dengan penyewanya untuk semua sumber data.

Tim SOC masing-masing benua hanya memiliki akses ke ruang kerja di penyewanya sendiri, memastikan bahwa hanya log yang dihasilkan dalam batas penyewa yang dapat diakses oleh masing-masing tim SOC.

Tim SOC pusat masih dapat beroperasi dari penyewa Microsoft Entra terpisah, menggunakan Azure Lighthouse untuk mengakses masing-masing lingkungan Microsoft Sentinel yang berbeda. Jika tidak ada penyewa lain, tim SOC pusat masih dapat menggunakan Azure Lighthouse untuk mengakses ruang kerja jarak jauh.

Tim SOC pusat juga dapat membuat ruang kerja lain jika perlu menyimpan artefak yang tetap tersembunyi dari tim SOC benua, atau jika ingin menyerap data lain yang tidak relevan dengan tim SOC benua.

Langkah berikutnya

Dalam artikel ini, Anda meninjau sekumpulan desain ruang kerja yang disarankan untuk organisasi.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk