Praktik terbaik arsitektur ruang kerja Microsoft Sentinel

Saat merencanakan penyebaran ruang kerja Microsoft Azure Sentinel, Anda juga harus merancang arsitektur ruang kerja Log Analytics. Keputusan tentang arsitektur ruang kerja biasanya didorong oleh persyaratan bisnis dan teknis. Artikel ini mengulas faktor-faktor keputusan utama untuk membantu Anda menentukan arsitektur ruang kerja yang tepat untuk organisasi Anda, termasuk:

- Apakah Anda akan menggunakan penyewa tunggal atau beberapa penyewa

- Persyaratan kepatuhan apa pun yang Anda miliki untuk pengumpulan dan penyimpanan data

- Cara mengontrol akses ke data Microsoft Sentinel

- Implikasi biaya untuk skenario yang berbeda

Untuk informasi selengkapnya, lihat Mendesain arsitektur ruang kerja Microsoft Azure Sentinel dan Contoh desain ruang kerja untuk skenario umum, serta Aktivitas dan prasyarat pra-penyebaran untuk menyebarkan Microsoft Azure Sentinel.

Lihat video kami: Merancang SecOps untuk Keberhasilan: Praktik Terbaik untuk Menyebarkan Microsoft Azure Sentinel.

Artikel ini adalah bagian dari panduan Penyebaran untuk Microsoft Azure Sentinel.

Pertimbangan sewa

Meskipun lebih sedikit ruang kerja yang lebih mudah dikelola, Anda mungkin memiliki kebutuhan khusus untuk beberapa penyewa dan ruang kerja. Misalnya, banyak organisasi memiliki lingkungan cloud yang berisi beberapa penyewa Microsoft Entra, yang dihasilkan dari merger dan akuisisi atau karena persyaratan pemisahan identitas.

Saat menentukan jumlah penyewa dan ruang kerja yang akan digunakan, pertimbangkan bahwa sebagian besar fitur Microsoft Azure Sentinel beroperasi menggunakan satu ruang kerja atau instans Microsoft Azure Sentinel, dan Microsoft Azure Sentinel menyerap semua log yang disimpan di dalam ruang kerja.

Biaya adalah salah satu pertimbangan utama ketika menentukan arsitektur Microsoft Azure Sentinel. untuk informasi selengkapnya, lihat Biaya dan penagihan Microsoft Azure Sentinel.

Bekerja dengan beberapa penyewa

Jika Anda memiliki beberapa penyewa, seperti jika Anda adalah penyedia layanan keamanan terkelola (MSSP), kami sarankan Anda membuat setidaknya satu ruang kerja untuk setiap penyewa Microsoft Entra untuk mendukung konektor data layanan ke layanan bawaan yang hanya berfungsi dalam penyewa Microsoft Entra mereka sendiri.

Semua konektor berdasarkan pengaturan diagnostik tidak dapat disambungkan ke ruang kerja yang tidak terletak di penyewa yang sama tempat sumber daya berada. Ini berlaku untuk konektor seperti Azure Firewall, Azure Storage, Aktivitas Azure, atau ID Microsoft Entra.

Gunakan Azure Lighthouse untuk membantu mengelola beberapa instans Microsoft Azure Sentinel di penyewa yang berbeda.

Catatan

Konektor data mitra sering didasarkan pada API atau koleksi agen, dan oleh karena itu tidak dilampirkan ke penyewa Microsoft Entra tertentu.

Pertimbangan kepatuhan

Setelah data Anda dikumpulkan, disimpan, dan diproses, kepatuhan dapat menjadi persyaratan desain penting, dengan dampak signifikan pada arsitektur Microsoft Azure Sentinel Anda. Memiliki kemampuan untuk memvalidasi dan membuktikan siapa yang memiliki akses ke data apa dalam semua kondisi adalah persyaratan kedaulatan data penting di banyak negara dan wilayah, dan menilai risiko dan mendapatkan wawasan dalam alur kerja Microsoft Azure Sentinel adalah prioritas bagi banyak pelanggan.

Di Microsoft Azure Sentinel, data sebagian besar disimpan dan diproses di geografi atau wilayah yang sama, dengan beberapa pengecualian, seperti saat menggunakan aturan deteksi yang memanfaatkan Pembelajaran mesin Microsoft. Dalam kasus seperti itu, data mungkin disalin di luar geografi ruang kerja Anda untuk diproses.

Untuk informasi selengkapnya, lihat:

- Ketersediaan geografis dan residensi data

- Residensi data di Azure

- Menyimpan dan memproses data UE di blog kebijakan UE - UE

Untuk mulai memvalidasi kepatuhan Anda, menilai sumber data Anda, dan bagaimana dan di mana mereka mengirim data.

Catatan

Agen Log Analytics mendukung TLS 1.2 untuk memastikan keamanan data dalam perjalanan antara agen dan layanan Log Analytics, serta standar FIPS 140.

Jika Anda mengirim data ke geografi atau wilayah yang berbeda dari ruang kerja Microsoft Azure Sentinel, terlepas dari apakah sumber daya pengirim berada di Azure atau tidak, pertimbangkan untuk menggunakan ruang kerja di geografi atau wilayah yang sama.

Pertimbangan wilayah

Gunakan instans Microsoft Azure Sentinel terpisah untuk setiap wilayah. Meskipun Microsoft Azure Sentinel dapat digunakan di beberapa wilayah, Anda mungkin memiliki persyaratan untuk memisahkan data berdasarkan tim, wilayah, atau situs, atau peraturan dan kontrol yang membuat model multi-wilayah tidak mungkin atau lebih kompleks daripada yang diperlukan. Menggunakan instans dan ruang kerja terpisah untuk setiap wilayah akan membantu menghindari biaya bandwidth/pemakaian untuk memindahkan data lintas wilayah.

Pertimbangkan hal-hal berikut saat bekerja dengan beberapa wilayah:

Egress biaya umumnya berlaku ketika agen Log Analytics atau Azure Monitor diperlukan untuk mengumpulkan log, seperti pada mesin virtual.

Keluar internet juga dikenakan biaya, yang mungkin tidak memengaruhi Anda kecuali Anda mengekspor data di luar ruang kerja Analitik Log Anda. Misalnya, Anda mungkin dikenakan biaya keluar internet jika Anda mengekspor data Analitik Log ke server lokal.

Biaya bandwidth bervariasi tergantung pada wilayah sumber dan tujuan dan metode pengumpulan. Untuk informasi selengkapnya, lihat:

Gunakan templat untuk aturan analitik, kueri kustom, buku kerja, dan sumber daya lainnya untuk membuat penyebaran Anda lebih efisien. Gunakan templat alih-alih menyebarkan setiap sumber daya secara manual di setiap wilayah.

Konektor yang didasarkan pada pengaturan diagnostik tidak dikenakan biaya dalam bandwidth. Untuk informasi selengkapnya, lihat Biaya transfer data menggunakan Analisis Log.

Misalnya, jika Anda memutuskan untuk mengumpulkan log dari Virtual Machines di AS Timur dan mengirimkannya ke ruang kerja Microsoft Azure Sentinel di AS Barat, Anda akan dikenakan biaya masuk untuk transfer data. Karena agen Analitik Log mengompresi data saat transit, ukuran yang dibebankan untuk bandwidth mungkin lebih rendah dari ukuran log di Microsoft Azure Sentinel.

Jika Anda mengumpulkan log Syslog dan CEF dari beberapa sumber di seluruh dunia, Anda mungkin ingin menyiapkan kolektor Syslog di wilayah yang sama dengan ruang kerja Microsoft Azure Sentinel Anda untuk menghindari biaya bandwidth, asalkan kepatuhan tidak menjadi perhatian.

Memahami apakah biaya bandwidth sepadan dengan ruang kerja Microsoft Azure Sentinel yang terpisah tergantung pada volume data yang perlu Anda transfer antar wilayah. Gunakan Azure Pricing Calculator untuk memperkirakan biaya Anda.

Untuk informasi selengkapnya, lihat Data residensi di Azure.

Pertimbangan akses

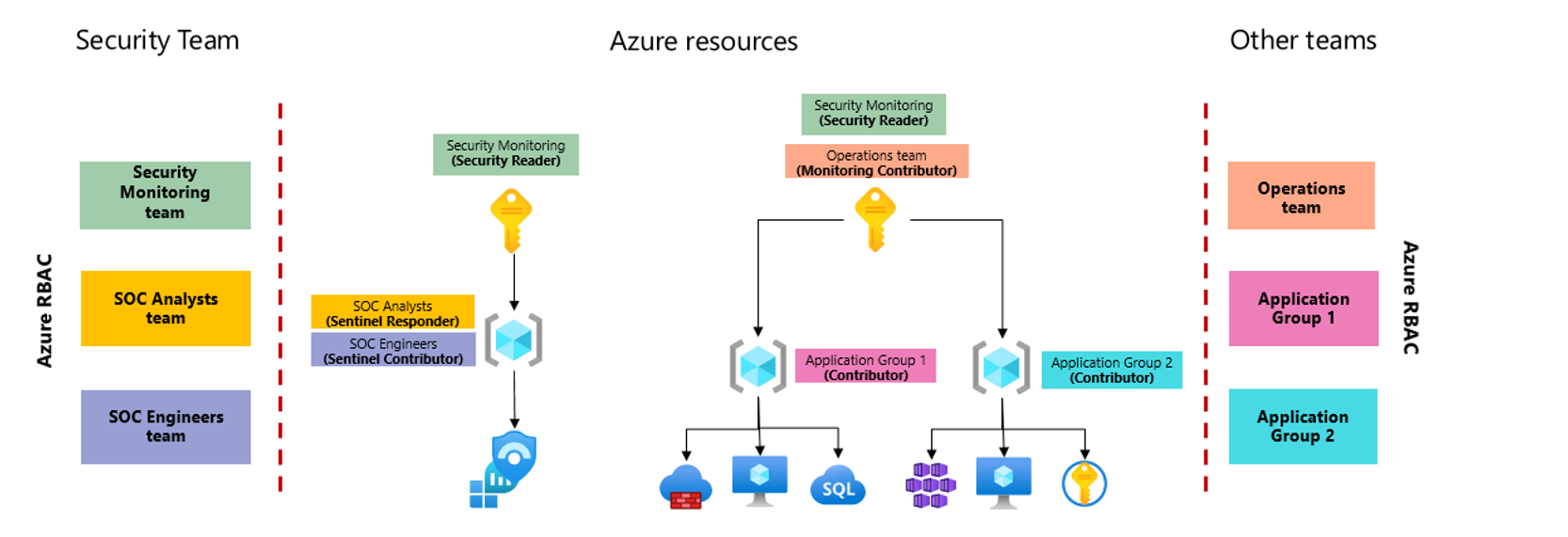

Anda mungkin memiliki situasi yang direncanakan di mana tim yang berbeda akan membutuhkan akses ke data yang sama. Misalnya, tim SOC Anda harus memiliki akses ke semua data Microsoft Azure Sentinel, sementara tim operasi dan aplikasi hanya memerlukan akses ke bagian-bagian tertentu. Tim keamanan independen mungkin juga perlu mengakses fitur Microsoft Azure Sentinel, tetapi dengan berbagai set data.

Gabungkan RBAC konteks sumber daya dan RBAC tingkat tabel untuk memberi tim Anda berbagai opsi akses yang seharusnya mendukung sebagian besar kasus penggunaan.

Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel.

RBAC konteks sumber daya

Gambar berikut menunjukkan versi sederhana dari arsitektur ruang kerja di mana tim keamanan dan operasi memerlukan akses ke berbagai kumpulan data, dan RBAC konteks sumber daya digunakan untuk memberikan izin yang diperlukan.

Dalam gambar ini, ruang kerja Microsoft Azure Sentinel ditempatkan dalam langganan terpisah untuk mengisolasi izin dengan lebih baik.

Catatan

Pilihan lain adalah menempatkan Microsoft Azure Sentinel di bawah kelompok manajemen terpisah yang didedikasikan untuk keamanan, yang akan memastikan bahwa hanya tugas izin minimal yang diwariskan. Dalam tim keamanan, beberapa kelompok diberi izin sesuai dengan fungsinya. Karena tim-tim ini memiliki akses ke seluruh ruang kerja, mereka akan memiliki akses ke pengalaman Microsoft Azure Sentinel secara penuh, hanya dibatasi oleh peran Microsoft Azure Sentinel yang ditetapkan. Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel.

Selain langganan keamanan, langganan terpisah digunakan untuk tim aplikasi untuk meng-host beban kerja mereka. Tim aplikasi diberikan akses ke kelompok sumber daya masing-masing, di mana mereka dapat mengelola sumber daya mereka. Langganan terpisah dan RBAC konteks sumber daya ini memungkinkan tim-tim ini untuk melihat log yang dihasilkan oleh sumber daya apa pun yang dapat mereka akses, bahkan ketika log disimpan di ruang kerja di mana mereka tidak memiliki akses langsung. Tim aplikasi dapat mengakses log mereka melalui area Logportal Microsoft Azure, untuk menampilkan log sumber daya tertentu, atau melalui Azure Monitor, untuk menampilkan semua log yang dapat mereka akses pada saat yang bersamaan.

Sumber daya Azure memiliki dukungan bawaan untuk RBAC konteks sumber daya, tetapi mungkin memerlukan penyempurnaan tambahan saat bekerja dengan sumber daya non-Azure. Untuk informasi selengkapnya, lihat Mengonfigurasi RBAC konteks sumber daya secara eksplisit.

RBAC tingkat tabel

RBAC tingkat tabel memungkinkan Anda untuk menentukan tipe data tertentu (tabel) yang dapat diakses hanya untuk satu set tertentu pengguna.

Misalnya, pertimbangkan apakah organisasi yang arsitekturnya dijelaskan pada gambar di atas juga harus memberikan akses ke log Office 365 kepada tim audit internal. Dalam hal ini, mereka mungkin menggunakan RBAC tingkat tabel untuk memberi tim audit akses ke seluruh tabel OfficeActivity, tanpa memberikan izin ke tabel lain.

Pertimbangan akses dengan beberapa ruang kerja

Jika Anda memiliki entitas, anak perusahaan, atau geografi yang berbeda dalam organisasi Anda, masing-masing dengan tim keamanan mereka sendiri yang memerlukan akses ke Microsoft Azure Sentinel, gunakan ruang kerja terpisah untuk setiap entitas atau anak perusahaan. Terapkan ruang kerja terpisah dalam satu penyewa Microsoft Entra, atau di beberapa penyewa menggunakan Azure Lighthouse.

Tim SOC pusat Anda mungkin juga menggunakan ruang kerja Microsoft Sentinel opsional tambahan untuk mengelola artefak terpusat seperti aturan analitik atau buku kerja.

Untuk informasi selengkapnya, lihat Menyederhanakan bekerja dengan beberapa ruang kerja.

Praktik terbaik teknis untuk membuat ruang kerja Anda

Gunakan panduan praktik terbaik berikut saat membuat ruang kerja Log Analytics yang akan Anda gunakan untuk Microsoft Azure Sentinel:

Saat memberi nama ruang kerja Anda, sertakan Microsoft Azure Sentinel atau indikator lain dalam namanya, sehingga mudah diidentifikasi di antara ruang kerja Anda yang lain.

Gunakan ruang kerja yang sama untuk Microsoft Azure Sentinel dan Pertahanan Microsoft untuk Cloud, sehingga semua log yang dikumpulkan oleh Pertahanan Microsoft untuk Cloud juga dapat diserap dan digunakan oleh Microsoft Azure Sentinel. Ruang kerja default yang dibuat oleh Microsoft Defender untuk Cloud tidak akan muncul sebagai ruang kerja yang tersedia untuk Microsoft Sentinel.

Gunakan klaster ruang kerja khusus jika konsumsi data yang diproyeksikan sekitar atau lebih dari 1 TB per hari. Kluster khusus memudahkan Anda mengamankan sumber daya untuk data Microsoft Azure Sentinel, yang memungkinkan performa kueri yang lebih baik untuk set data besar. Klaster khusus juga menyediakan opsi untuk lebih banyak enkripsi dan kontrol kunci organisasi Anda.

Jangan terapkan kunci sumber daya ke ruang kerja Analitik Log yang akan Anda gunakan untuk Microsoft Azure Sentinel. Kunci sumber daya di ruang kerja dapat menyebabkan banyak operasi Microsoft Azure Sentinel gagal.

Menyederhanakan bekerja dengan beberapa ruang kerja

Jika Anda perlu bekerja dengan beberapa ruang kerja, sederhanakan manajemen insiden dan investigasi Anda dengan mengondensasi dan mencantumkan semua insiden dari setiap instans Microsoft Azure Sentinel di satu lokasi.

Untuk referensi data yang disimpan di ruang kerja Microsoft Azure Sentinel lainnya, seperti di buku kerja lintas ruang kerja, gunakan kueri lintas ruang kerja.

Waktu terbaik untuk menggunakan kueri lintas ruang kerja adalah ketika informasi berharga disimpan di ruang kerja, langganan, atau penyewa yang berbeda, dan dapat memberikan nilai pada tindakan Anda saat ini. Misalnya, kode berikut menunjukkan contoh kueri lintas-ruang kerja:

union Update, workspace("contosoretail-it").Update, workspace("WORKSPACE ID").Update

| where TimeGenerated >= ago(1h)

| where UpdateState == "Needed"

| summarize dcount(Computer) by Classification

Untuk informasi selengkapnya, lihat Memperluas Microsoft Azure Sentinel di seluruh ruang kerja dan penyewa.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari tentang faktor keputusan utama untuk membantu Anda menentukan arsitektur ruang kerja yang tepat untuk organisasi Anda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk