Menyebarkan konektor data Microsoft Azure Sentinel untuk SAP dengan menggunakan SNC

Artikel ini menunjukkan kepada Anda cara menyebarkan konektor data Microsoft Sentinel untuk SAP untuk menyerap log SAP NetWeaver dan SAP ABAP melalui koneksi aman dengan menggunakan Secure Network Communications (SNC).

Agen konektor data SAP biasanya terhubung ke server SAP ABAP dengan menggunakan koneksi panggilan fungsi jarak jauh (RFC) dan nama pengguna dan kata sandi untuk autentikasi.

Namun, beberapa lingkungan mungkin mengharuskan koneksi dibuat pada saluran terenkripsi, dan beberapa lingkungan mungkin memerlukan sertifikat klien untuk digunakan untuk autentikasi. Dalam kasus ini, Anda dapat menggunakan SNC dari SAP untuk menghubungkan konektor data Anda dengan aman. Selesaikan langkah-langkah seperti yang diuraikan dalam artikel ini.

Prasyarat

Untuk menyebarkan konektor data Microsoft Sentinel untuk SAP dengan menggunakan SNC, Anda memerlukan:

- Pustaka Kriptografi SAP.

- Konektivitas jaringan. SNC menggunakan port 48xx (di mana xx adalah nomor instans SAP) untuk terhubung ke server ABAP.

- Server SAP dikonfigurasi untuk mendukung autentikasi SNC.

- Sertifikat yang diterbitkan otoritas sertifikat (CA) yang ditandatangani sendiri atau perusahaan untuk autentikasi pengguna.

Catatan

Artikel ini menjelaskan contoh kasus untuk mengonfigurasi SNC. Di lingkungan produksi, kami sangat menyarankan Anda berkonsultasi dengan administrator SAP untuk membuat rencana penyebaran.

Mengekspor sertifikat server

Untuk memulai, ekspor sertifikat server:

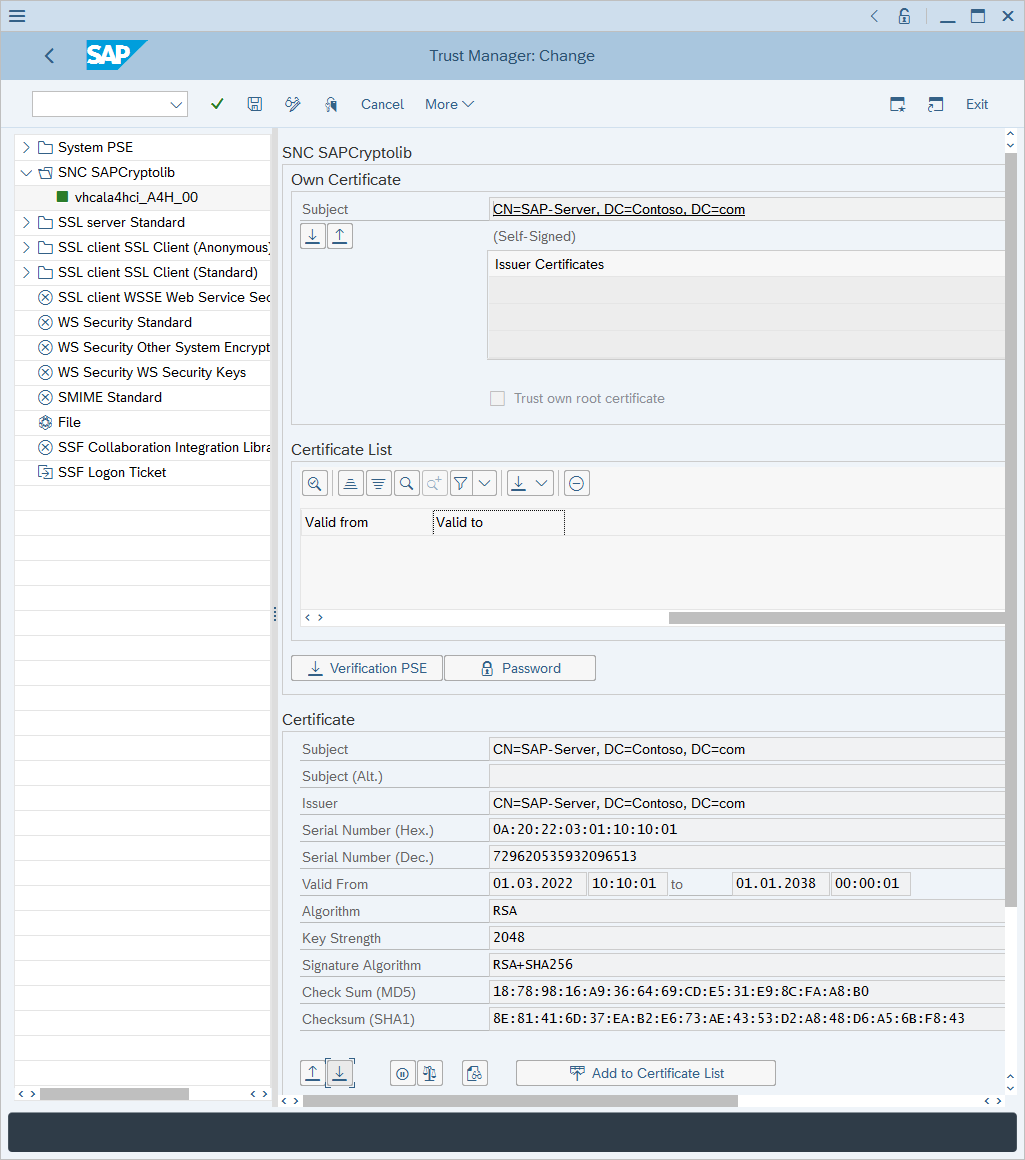

Masuk ke klien SAP dan jalankan transaksi STRUST.

Di panel kiri, buka SNC SAPCryptolib dan perluas bagian .

Pilih sistem, lalu pilih nilai untuk Subjek.

Informasi sertifikat server ditampilkan di bagian Sertifikat .

Pilih Ekspor sertifikat.

Dalam dialog Ekspor Sertifikat:

Untuk format file, pilih Base64.

Di samping Jalur File, pilih ikon kotak ganda.

Pilih nama file untuk mengekspor sertifikat.

Pilih tanda centang hijau untuk mengekspor sertifikat.

Mengimpor sertifikat

Bagian ini menjelaskan cara mengimpor sertifikat sehingga dipercaya oleh server ABAP Anda. Anda perlu memahami sertifikat yang perlu diimpor ke dalam sistem SAP. Hanya kunci publik sertifikat yang perlu diimpor ke dalam sistem SAP.

Jika sertifikat pengguna ditandatangani sendiri: Impor sertifikat pengguna.

Jika sertifikat pengguna dikeluarkan oleh OS perusahaan: Impor sertifikat OS perusahaan. Jika server CA root dan subordinat digunakan, impor sertifikat publik CA akar dan subordinat.

Untuk mengimpor sertifikat Anda:

Jalankan transaksi STRUST.

Pilih Tampilkan<->Ubah.

Pilih Impor sertifikat.

Dalam dialog Impor sertifikat:

Di samping Jalur file, pilih ikon kotak ganda dan buka sertifikat.

Buka file yang berisi sertifikat (hanya untuk kunci umum) dan pilih tanda centang hijau untuk mengimpor sertifikat.

Informasi sertifikat ditampilkan di bagian Sertifikat.

Pilih Tambahkan ke Daftar Sertifikat.

Sertifikat muncul di bagian Daftar Sertifikat.

Mengaitkan sertifikat dengan akun pengguna

Untuk mengaitkan sertifikat dengan akun pengguna:

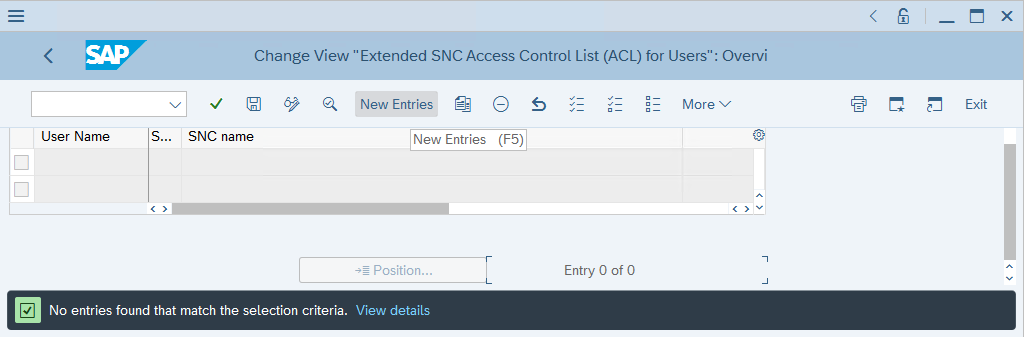

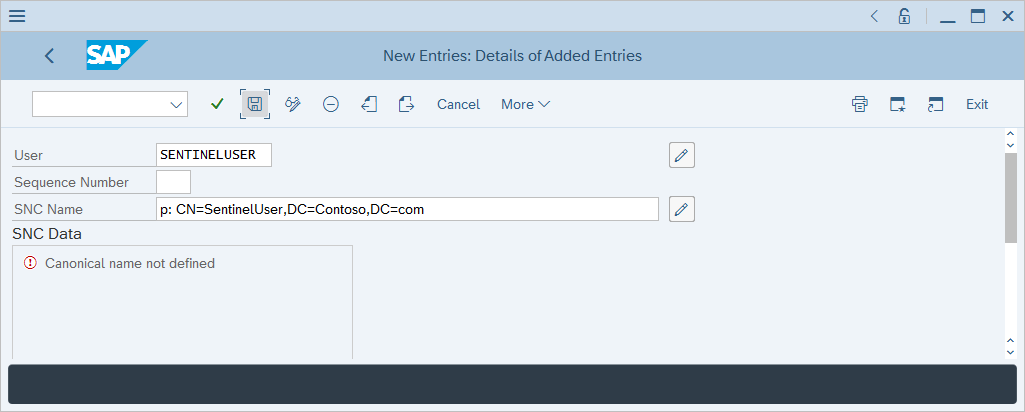

Jalankan transaksi SM30.

Di Tabel/Tampilan, masukkan USRACLEXT, lalu pilih Pertahankan.

Tinjau output dan identifikasi apakah pengguna target sudah memiliki nama SNC terkait. Jika tidak ada nama SNC yang terkait dengan pengguna, pilih Entri Baru.

Untuk Pengguna, masukkan nama pengguna. Untuk Nama SNC, masukkan nama subjek sertifikat pengguna yang diawali dengan p:, lalu pilih Simpan.

Memberikan hak masuk dengan menggunakan sertifikat

Untuk memberikan hak masuk:

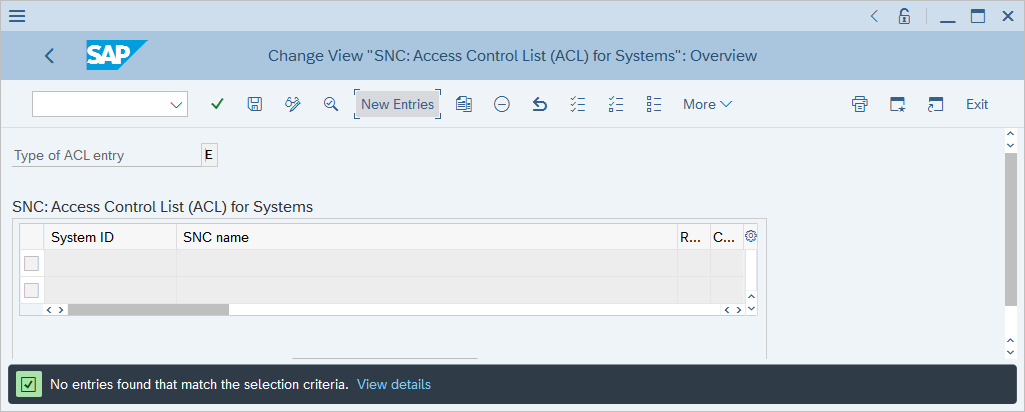

Jalankan transaksi SM30.

Di Tabel/Tampilan, masukkan VSNCSYSACL, lalu pilih Pertahankan.

Dalam perintah informasi yang muncul, konfirmasikan bahwa tabel tersebut adalah lintas klien.

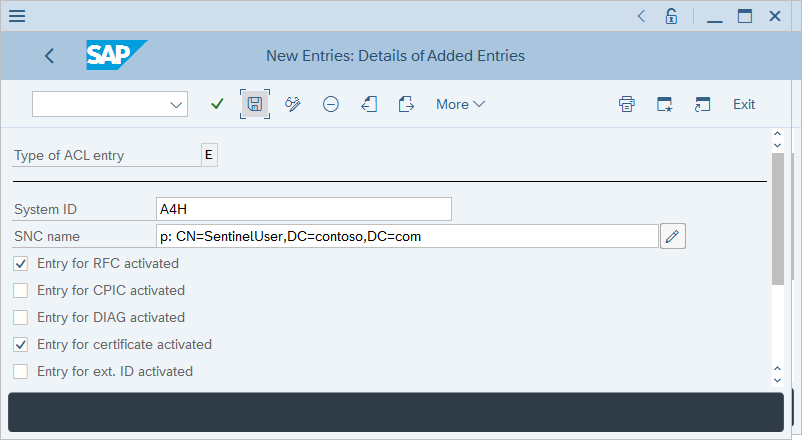

Di Tentukan Area Kerja: Entri, masukkan E untuk Jenis entri ACL, lalu pilih tanda centang hijau.

Tinjau output dan identifikasi apakah pengguna target sudah memiliki nama SNC terkait. Jika pengguna tidak memiliki nama SNC terkait, pilih Entri Baru.

Masukkan ID sistem dan nama subjek sertifikat pengguna Anda dengan awalan p:.

Pastikan bahwa kotak centang untuk Entri untuk RFC diaktifkan dan Entri untuk sertifikat yang diaktifkan dipilih, lalu pilih Simpan.

Memetakan pengguna penyedia layanan ABAP ke ID pengguna eksternal

Untuk memetakan pengguna penyedia layanan ABAP ke ID pengguna eksternal:

Jalankan transaksi SM30.

Di Tabel/Tampilan, masukkan VUSREXTID, lalu pilih Pertahankan.

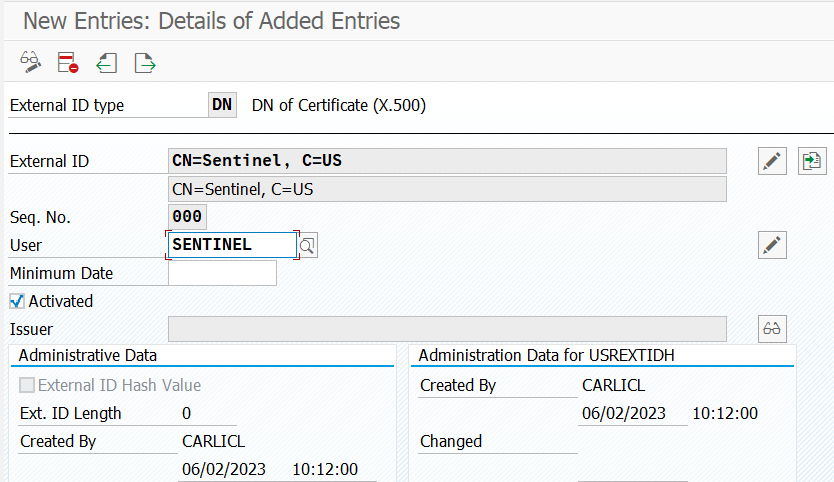

Di Tentukan Area Kerja: Entri, pilih jenis ID DN untuk Area Kerja.

Masukkan nilai berikut:

- Untuk ID Eksternal, masukkan CN=Sentinel, C=US.

- Untuk Seq. Tidak, masukkan 000.

- Untuk Pengguna, masukkan SENTINEL.

Pilih Simpan, lalu pilih Enter.

Menyiapkan kontainer

Catatan

Jika Anda menyiapkan kontainer agen konektor data SAP dengan menggunakan UI, jangan selesaikan langkah-langkah yang dijelaskan di bagian ini. Sebagai gantinya, lanjutkan untuk menyiapkan konektor di halaman konektor.

Untuk menyiapkan kontainer:

Transfer file libsapcrypto.so dan sapgenpse ke sistem tempat kontainer akan dibuat.

Transfer sertifikat klien (kunci privat dan publik) ke sistem tempat kontainer akan dibuat.

Sertifikat dan kunci klien dapat dalam format .p12, .pfx, atau Base64 .crt dan .key .

Transfer sertifikat server (hanya kunci publik) ke sistem tempat kontainer akan dibuat.

Sertifikat server harus dalam format Base64 .crt .

Jika sertifikat klien dikeluarkan oleh otoritas sertifikasi perusahaan, transfer sertifikat CA dan CA akar penerbitan ke sistem tempat kontainer akan dibuat.

Dapatkan skrip kickstart dari repositori GitHub Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shUbah izin skrip untuk membuatnya dapat dieksekusi:

chmod +x ./sapcon-sentinel-kickstart.shJalankan skrip dan tentukan parameter dasar berikut:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Jika sertifikat klien dalam format .crt atau .key , gunakan sakelar berikut:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Jika sertifikat klien dalam format .pfx atau .p12 , gunakan sakelar ini:

--client-pfx <pfx filename> --client-pfx-passwd <password>Jika sertifikat klien dikeluarkan oleh OS perusahaan, tambahkan sakelar ini untuk setiap CA dalam rantai kepercayaan:

--cacert <path to ca certificate>Misalnya:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Untuk informasi selengkapnya tentang opsi yang tersedia di skrip kickstart, lihat Referensi: Skrip kickstart.

Pemecahan masalah dan referensi

Untuk informasi penyelesaian masalah, lihat artikel berikut:

- Memecahkan masalah solusi Microsoft Azure Sentinel Anda untuk penyebaran aplikasi SAP

- Solusi Microsoft Azure Sentinel

Untuk referensi, lihat artikel berikut ini:

- Solusi Microsoft Azure Sentinel untuk referensi data aplikasi SAP

- Solusi Microsoft Azure Sentinel untuk aplikasi SAP: Referensi konten keamanan

- Referensi skrip awal

- Referensi skrip pembaruan

- Referensi file systemconfig.ini

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk