Menyebarkan dan mengonfigurasikan kontainer yang menghosting agen konektor data SAP

Artikel ini menunjukkan kepada Anda cara menyebarkan kontainer yang menghosting agen konektor data SAP, dan cara menggunakannya untuk membuat koneksi ke sistem SAP Anda. Proses dua langkah ini diperlukan untuk menyerap data SAP ke Microsoft Sentinel, sebagai bagian dari solusi Microsoft Sentinel untuk aplikasi SAP.

Metode yang direkomendasikan untuk menyebarkan kontainer dan membuat koneksi ke sistem SAP adalah melalui portal Azure. Metode ini dijelaskan dalam artikel, dan juga ditunjukkan dalam video ini di YouTube. Juga ditunjukkan dalam artikel ini adalah cara untuk mencapai tujuan ini dengan memanggil skrip kickstart dari baris perintah.

Atau, Anda dapat menyebarkan agen kontainer Docker konektor data secara manual, seperti di kluster Kubernetes. Untuk informasi selengkapnya, buka tiket dukungan.

Penting

Menyebarkan kontainer dan membuat koneksi ke sistem SAP melalui portal Azure saat ini dalam PRATINJAU. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum tambahan yang berlaku untuk fitur Azure yang masih dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Microsoft Azure Sentinel tersedia sebagai bagian dari platform operasi keamanan terpadu di portal Pertahanan Microsoft. Microsoft Sentinel di portal Defender sekarang didukung untuk penggunaan produksi. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Milestone penyebaran

Penyebaran solusi Microsoft Sentinel untuk aplikasi SAP® dibagi menjadi bagian berikut:

Bekerja dengan solusi di beberapa ruang kerja (PRATINJAU)

Menyebarkan agen konektor data (Anda ada di sini)

Menyebarkan solusi Microsoft Azure Sentinel untuk aplikasi® SAP dari hub konten

Mengonfigurasi solusi Microsoft Sentinel untuk aplikasi SAP®

Langkah-langkah penyebaran opsional

Ringkasan penyebaran agen konektor data

Agar solusi Microsoft Azure Sentinel agar aplikasi SAP beroperasi dengan benar, Anda harus terlebih dahulu memasukkan data SAP Anda ke Microsoft Sentinel. Untuk mencapai ini, Anda perlu menggunakan agen konektor data SAP solusi.

Agen konektor data berjalan sebagai kontainer di mesin virtual (VM) Linux. VM ini dapat dihosting baik di Azure, di cloud pihak ketiga, atau lokal. Kami menyarankan agar Anda menginstal dan mengonfigurasi kontainer ini menggunakan portal Azure (dalam PRATINJAU); namun, Anda dapat memilih untuk menyebarkan kontainer menggunakan skrip kickstart. Jika Anda ingin menyebarkan agen kontainer Docker konektor data secara manual, seperti di kluster Kubernetes, buka tiket dukungan untuk detail selengkapnya.

Agen terhubung ke sistem SAP Anda untuk menarik log dan data lain darinya, lalu mengirimkan log tersebut ke ruang kerja Microsoft Sentinel Anda. Untuk melakukan ini, agen harus mengautentikasi ke sistem SAP Anda—itulah sebabnya Anda membuat pengguna dan peran untuk agen di sistem SAP Anda di langkah sebelumnya.

Anda memiliki beberapa pilihan tentang cara dan tempat menyimpan informasi konfigurasi agen Anda, termasuk rahasia autentikasi SAP Anda. Keputusan mana yang akan digunakan dapat dipengaruhi oleh tempat Anda menyebarkan VM dan mekanisme autentikasi SAP mana yang Anda putuskan untuk digunakan. Berikut opsinya dalam urutan preferensi menurun:

- Azure Key Vault, diakses melalui identitas terkelola yang ditetapkan sistem Azure

- Azure Key Vault, diakses melalui perwakilan layanan aplikasi terdaftar ID Microsoft Entra

- File konfigurasi teks biasa

Untuk salah satu skenario ini, Anda memiliki opsi tambahan untuk mengautentikasi menggunakan sertifikat Secure Network Communication (SNC) dan X.509 SAP. Opsi ini memberikan tingkat keamanan autentikasi yang lebih tinggi, tetapi hanya merupakan opsi praktis dalam serangkaian skenario terbatas.

Menyebarkan kontainer agen konektor data mencakup langkah-langkah berikut:

Membuat komputer virtual dan menyiapkan akses ke kredensial sistem SAP Anda. Prosedur ini mungkin perlu dilakukan oleh tim lain di organisasi Anda, tetapi harus dilakukan sebelum prosedur lain dalam artikel ini.

Siapkan dan sebarkan agen konektor data.

Prasyarat

Sebelum Anda menyebarkan agen konektor data, pastikan semua prasyarat penyebaran telah diterapkan. Untuk informasi selengkapnya, lihat Prasyarat untuk menyebarkan solusi Microsoft Sentinel untuk aplikasi SAP.

Selain itu, jika Anda berencana untuk menyerap log NetWeaver/ABAP melalui koneksi aman menggunakan Secure Network Communications (SNC), ambil langkah-langkah persiapan yang relevan. Untuk informasi selengkapnya, lihat Menyebarkan konektor data Microsoft Sentinel untuk SAP dengan menggunakan SNC.

Membuat komputer virtual dan mengonfigurasi akses ke kredensial Anda

Idealnya, rahasia konfigurasi dan autentikasi SAP Anda dapat dan harus disimpan di Azure Key Vault. Cara Anda mengakses brankas kunci bergantung pada tempat VM Anda disebarkan:

Kontainer di Azure VM dapat menggunakan identitas terkelola yang ditetapkan sistem Azure untuk mengakses Azure Key Vault dengan lancar.

Jika identitas terkelola yang ditetapkan sistem tidak dapat digunakan, kontainer juga dapat mengautentikasi ke Azure Key Vault menggunakan perwakilan layanan aplikasi terdaftar ID Microsoft Entra, atau, sebagai upaya terakhir, file konfigurasi.

Kontainer pada VM lokal, atau VM di lingkungan cloud pihak ketiga, tidak dapat menggunakan identitas terkelola Azure, tetapi dapat mengautentikasi ke Azure Key Vault menggunakan perwakilan layanan aplikasi terdaftar ID Microsoft Entra.

Jika karena alasan tertentu perwakilan layanan aplikasi terdaftar tidak dapat digunakan, Anda dapat menggunakan file konfigurasi, meskipun ini tidak disukai.

Catatan

Prosedur ini mungkin perlu dilakukan oleh tim lain di organisasi Anda, tetapi harus dilakukan sebelum prosedur lain dalam artikel ini.

Pilih salah satu tab berikut, bergantung pada cara Anda berencana untuk menyimpan dan mengakses kredensial autentikasi dan data konfigurasi Anda.

Membuat identitas terkelola dengan Azure VM

Jalankan perintah berikut untuk Membuat VM di Azure (ganti nama aktual dari lingkungan Anda untuk

<placeholders>):az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Untuk informasi selengkapnya, lihat Mulai cepat: Membuat komputer virtual Linux dengan CLI Azure.

Penting

Setelah VM dibuat, pastikan untuk menerapkan persyaratan keamanan dan prosedur penguatan apa pun yang berlaku di organisasi Anda.

Perintah di atas akan membuat sumber daya VM, yang menghasilkan output yang terlihat seperti ini:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Salin GUID systemAssignedIdentity, karena akan digunakan pada langkah-langkah selanjutnya. Ini adalah identitas terkelola Anda.

Buat brankas kunci

Prosedur ini menjelaskan cara membuat brankas kunci untuk menyimpan informasi konfigurasi agen Anda, termasuk rahasia autentikasi SAP Anda. Jika Anda akan menggunakan brankas kunci yang ada, lewati langsung ke langkah 2.

Untuk membuat brankas kunci Anda:

Jalankan perintah berikut, ganti nama aktual untuk

<placeholder>nilai.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Salin nama brankas kunci Anda dan nama grup sumber dayanya. Anda akan memerlukannya saat menetapkan izin akses brankas kunci dan menjalankan skrip penyebaran di langkah berikutnya.

Menetapkan izin akses brankas kunci

Di brankas kunci Anda, tetapkan kontrol akses berbasis peran Azure berikut atau izin kebijakan akses vault pada cakupan rahasia ke identitas yang Anda buat dan salin sebelumnya.

Model izin Izin yang diperlukan Kontrol akses berbasis peran Azure Pengguna Rahasia Key Vault Kebijakan akses vault get,listGunakan opsi di portal untuk menetapkan izin, atau jalankan salah satu perintah berikut untuk menetapkan izin rahasia brankas kunci ke identitas Anda, menggantikan nama aktual untuk nilai.

<placeholder>Pilih tab untuk jenis identitas yang telah Anda buat.Jalankan salah satu perintah berikut, tergantung pada model izin Key Vault pilihan Anda, untuk menetapkan izin rahasia brankas kunci ke identitas terkelola yang ditetapkan sistem VM Anda. Kebijakan yang ditentukan dalam perintah memungkinkan VM untuk mencantumkan dan membaca rahasia dari brankas kunci.

Model izin kontrol akses berbasis peran Azure:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Model izin kebijakan akses vault:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

Di brankas kunci yang sama, tetapkan izin kontrol akses berbasis peran Azure atau kebijakan akses vault berikut pada cakupan rahasia kepada pengguna yang mengonfigurasi agen konektor data:

Model izin Izin yang diperlukan Kontrol akses berbasis peran Azure Petugas Rahasia Key Vault Kebijakan akses vault get, ,listset,deleteGunakan opsi di portal untuk menetapkan izin, atau jalankan salah satu perintah berikut untuk menetapkan izin rahasia brankas kunci kepada pengguna, menggantikan nama aktual untuk

<placeholder>nilai:Model izin kontrol akses berbasis peran Azure:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Model izin kebijakan akses vault:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Menyebarkan agen konektor data

Sekarang setelah Anda membuat VM dan Key Vault, langkah Anda selanjutnya adalah membuat agen baru dan terhubung ke salah satu sistem SAP Anda.

Masuk ke VM yang baru dibuat tempat Anda menginstal agen, sebagai pengguna dengan hak istimewa sudo.

Unduh atau transfer SDK SAP NetWeaver ke komputer.

Gunakan salah satu set prosedur berikut, tergantung pada apakah Anda menggunakan identitas terkelola atau aplikasi terdaftar untuk mengakses brankas kunci Anda, dan apakah Anda menggunakan portal Azure atau baris perintah untuk menyebarkan agen:

Tip

portal Azure hanya dapat digunakan dengan brankas kunci Azure. Jika Anda menggunakan file konfigurasi, gunakan opsi baris perintah yang relevan.

opsi portal Azure (Pratinjau)

Pilih salah satu tab berikut, bergantung pada jenis identitas yang Anda gunakan untuk mengakses brankas kunci Anda.

Catatan

Jika sebelumnya Anda menginstal agen konektor SAP secara manual atau menggunakan skrip kickstart, Anda tidak dapat mengonfigurasi atau mengelola agen tersebut di portal Azure. Jika Anda ingin menggunakan portal untuk mengonfigurasi dan memperbarui agen, Anda harus menginstal ulang agen yang ada menggunakan portal.

Prosedur ini menjelaskan cara membuat agen baru melalui portal Azure, mengautentikasi dengan identitas terkelola:

Dari menu navigasi Microsoft Azure Sentinel, pilih Konektor data.

Di bilah pencarian, masukkan SAP.

Pilih Microsoft Azure Sentinel untuk SAP dari hasil pencarian, dan pilih Buka halaman konektor.

Untuk mengumpulkan data dari sistem SAP, Anda harus mengikuti dua langkah berikut:

Membuat agen baru

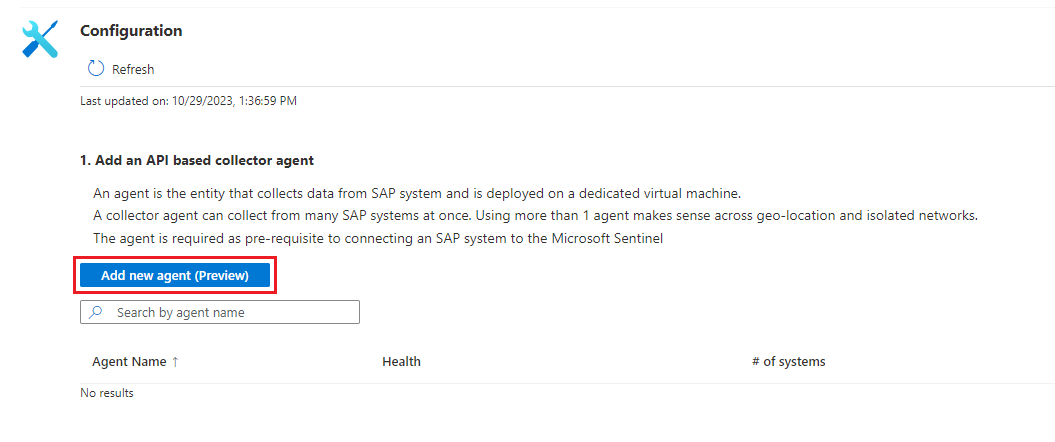

Di area Konfigurasi, pilih Tambahkan agen baru (Pratinjau).

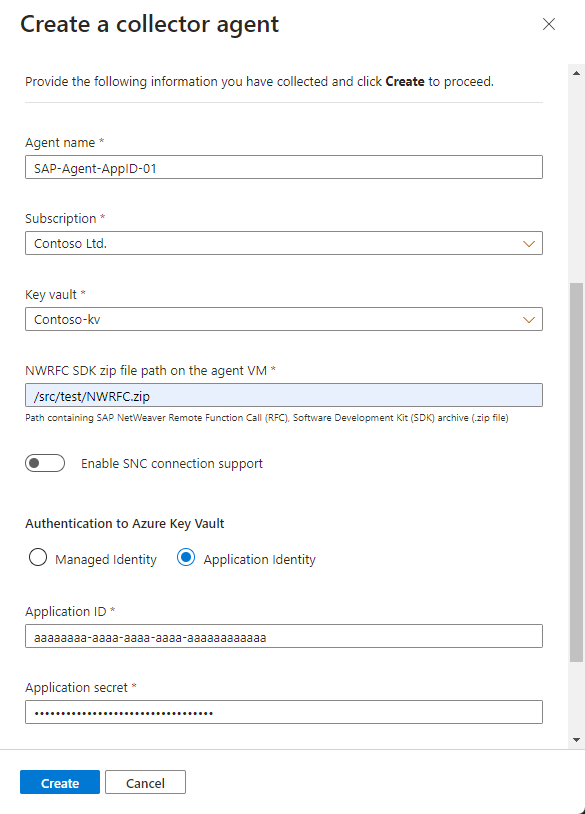

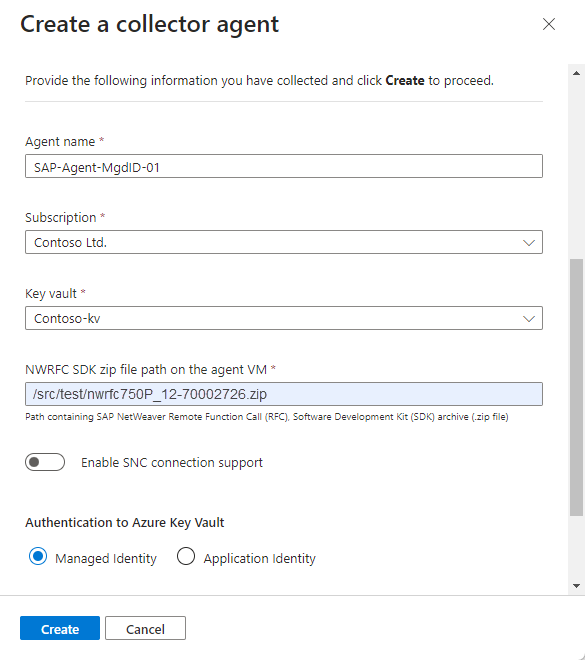

Di bawah Buat agen kolektor di sebelah kanan, tentukan detail agen:

Nama Deskripsi Nama agen Masukkan nama agen, termasuk salah satu karakter berikut: - a-z

- A-Z

- 0-9

- _ (garis bawah)

- . (titik)

- - (Garis putus-putus)

Brankas Kunci Langganan / Pilih Langganan dan Brankas kunci dari menu drop-down masing-masing. Jalur file zip NWRFC SDK pada agen VM Masukkan jalur di VM Anda yang berisi arsip SAP NetWeaver Remote Function Call (RFC) Software Development Kit (SDK) (file .zip).

Pastikan jalur ini menyertakan nomor versi SDK dalam sintaks berikut:<path>/NWRFC<version number>.zip. Misalnya:/src/test/nwrfc750P_12-70002726.zip.Mengaktifkan dukungan koneksi SNC Pilih untuk menyerap log NetWeaver/ABAP melalui koneksi aman menggunakan Secure Network Communications (SNC).

Jika Anda memilih opsi ini, masukkan jalur yang berisisapgenpsebiner danlibsapcrypto.sopustaka, di bawah jalur Pustaka Kriptografi SAP pada VM agen.Autentikasi ke Azure Key Vault Untuk mengautentikasi ke brankas kunci Anda menggunakan identitas terkelola, biarkan opsi Identitas Terkelola default dipilih.

Anda harus menyiapkan identitas terkelola sebelumnya. Untuk informasi selengkapnya, lihat Membuat komputer virtual dan mengonfigurasi akses ke kredensial Anda.Catatan

Jika Anda ingin menggunakan koneksi SNC, pastikan untuk memilih Aktifkan dukungan koneksi SNC pada tahap ini karena Anda tidak dapat kembali dan mengaktifkan koneksi SNC setelah Anda selesai menyebarkan agen. Untuk informasi selengkapnya, lihat Menyebarkan konektor data Microsoft Sentinel untuk SAP dengan menggunakan SNC.

Contohnya:

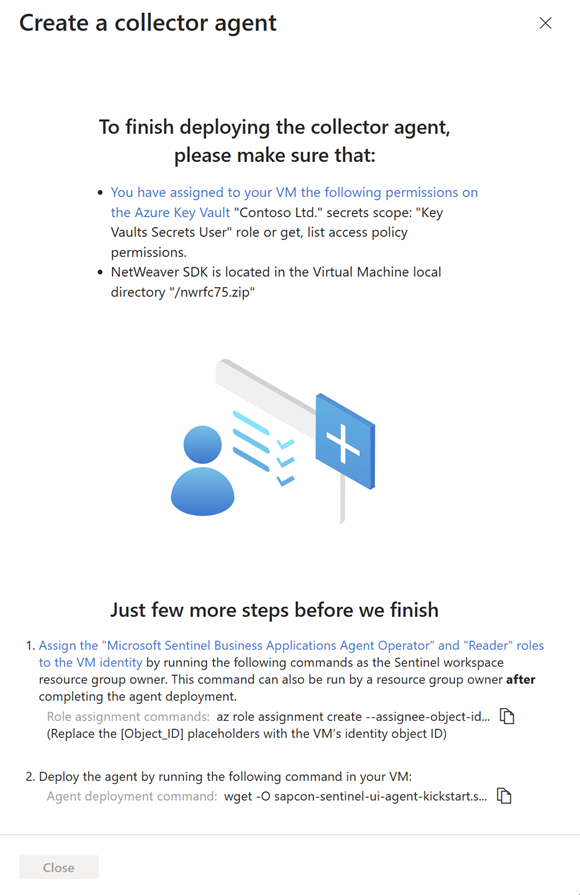

Pilih Buat dan tinjau rekomendasi sebelum Anda menyelesaikan penyebaran:

Menyebarkan agen konektor data SAP mengharuskan Anda memberikan identitas VM agen Anda dengan izin tertentu ke ruang kerja Microsoft Azure Sentinel, menggunakan peran Operator dan Pembaca Agen Aplikasi Bisnis Microsoft Sentinel.

Untuk menjalankan perintah dalam langkah ini, Anda harus menjadi pemilik grup sumber daya di ruang kerja Microsoft Azure Sentinel Anda. Jika Anda bukan pemilik grup sumber daya di ruang kerja Anda, prosedur ini juga dapat dilakukan setelah penyebaran agen selesai.

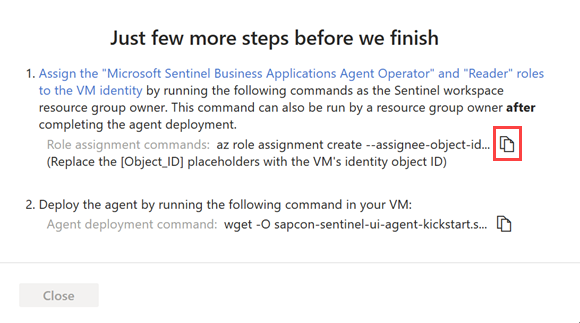

Salin perintah Penetapan peran dari langkah 1 dan jalankan di VM agen Anda, ganti

Object_IDtempat penampung dengan ID objek identitas VM Anda. Contohnya:

Untuk menemukan ID objek identitas VM Anda di Azure, buka Aplikasi>perusahaan Semua aplikasi, dan pilih nama VM Anda. Salin nilai bidang ID Objek untuk digunakan dengan perintah yang disalin.

Perintah ini menetapkan peran Operator Agen Aplikasi Bisnis Microsoft Sentinel dan Pembaca Azure ke identitas terkelola VM Anda, termasuk hanya cakupan data agen yang ditentukan di ruang kerja.

Penting

Menetapkan peran Operator dan Pembaca Agen Aplikasi Bisnis Microsoft Sentinel melalui CLI menetapkan peran hanya pada cakupan data agen yang ditentukan di ruang kerja. Ini adalah opsi yang paling aman, dan oleh karena itu direkomendasikan.

Jika Anda harus menetapkan peran melalui portal Azure, sebaiknya tetapkan peran pada cakupan kecil, seperti hanya di ruang kerja Microsoft Azure Sentinel.

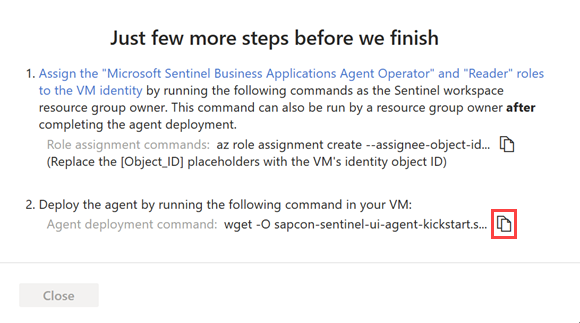

Pilih Salin

di samping perintah Penyebaran agen di langkah 2. Contohnya:

di samping perintah Penyebaran agen di langkah 2. Contohnya:

Setelah Anda menyalin baris perintah, pilih Tutup.

Informasi agen yang relevan disebarkan ke Azure Key Vault, dan agen baru terlihat dalam tabel di bawah Tambahkan agen pengumpul berbasis API.

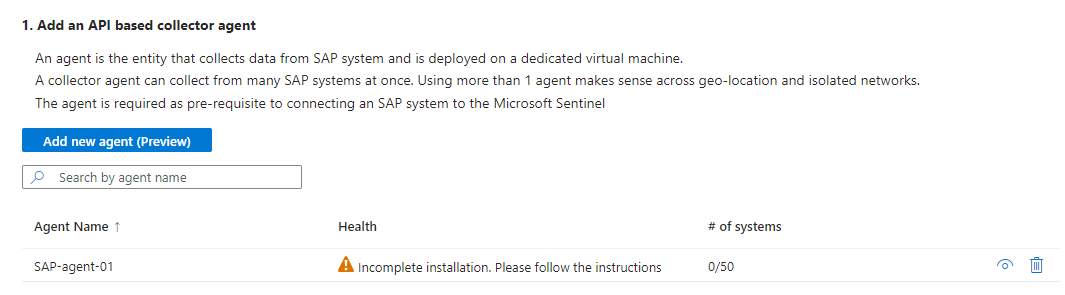

Pada tahap ini, status Kesehatan agen adalah "Penginstalan tidak lengkap. Silakan ikuti petunjuknya". Setelah agen berhasil diinstal, status berubah menjadi Agen sehat. Pembaruan ini dapat memakan waktu hingga 10 menit. Contohnya:

Catatan

Tabel menampilkan nama agen dan status kesehatan hanya untuk agen yang Anda sebarkan melalui portal Azure. Agen yang disebarkan menggunakan baris perintah tidak ditampilkan di sini.

Pada VM tempat Anda berencana menginstal agen, buka terminal dan jalankan perintah Penyebaran agen yang akan Anda salin di langkah sebelumnya.

Skrip memperbarui komponen OS dan menginstal Azure CLI, perangkat lunak Docker, dan utilitas lain yang diperlukan, seperti jq, netcat, dan curl.

Berikan parameter tambahan ke skrip sesuai kebutuhan untuk menyesuaikan penyebaran kontainer. Untuk informasi selengkapnya tentang opsi baris perintah yang tersedia, lihat Referensi skrip Kickstart.

Jika Anda perlu menyalin perintah Anda lagi, pilih Tampilkan

di sebelah kanan kolom Kesehatan dan salin perintah di samping perintah Penyebaran agen di kanan bawah.

di sebelah kanan kolom Kesehatan dan salin perintah di samping perintah Penyebaran agen di kanan bawah.

Menyambungkan ke sistem SAP baru

Siapa pun yang menambahkan koneksi baru ke sistem SAP harus memiliki izin tulis ke brankas kunci tempat kredensial SAP disimpan. Untuk informasi selengkapnya, lihat Membuat komputer virtual dan mengonfigurasi akses ke kredensial Anda.

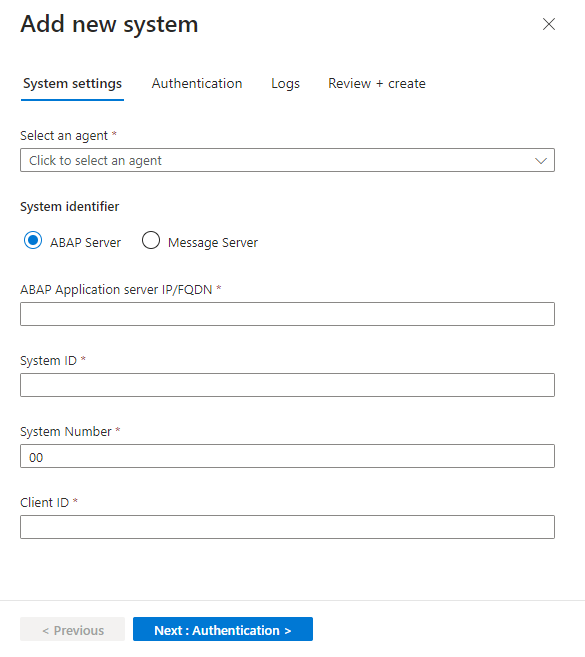

Di area Konfigurasi, pilih Tambahkan sistem baru (Pratinjau).

Di bawah Pilih agen, pilih agen yang Anda buat di langkah sebelumnya.

Di bawah Pengidentifikasi sistem, pilih jenis server dan berikan detail server.

Pilih Berikutnya: Autentikasi.

Untuk autentikasi dasar, berikan pengguna dan kata sandi. Jika Anda memilih koneksi SNC saat menyiapkan agen, pilih SNC dan berikan detail sertifikat.

Pilih Berikutnya: Log.

Pilih log mana yang ingin Anda tarik dari SAP, dan pilih Berikutnya: Tinjau dan buat.

Tinjau pengaturan yang Anda tentukan. Pilih Sebelumnya untuk mengubah pengaturan apa pun, atau pilih Sebarkan untuk menyebarkan sistem.

Konfigurasi sistem yang Anda tentukan disebarkan ke Azure Key Vault. Anda sekarang dapat melihat detail sistem dalam tabel di bawah Konfigurasikan sistem SAP dan tetapkan ke agen pengumpul. Tabel ini menampilkan nama agen terkait, ID Sistem SAP (SID), dan status kesehatan untuk sistem yang Anda tambahkan melalui portal Azure atau melalui metode lain.

Pada tahap ini, status Kesehatan sistem tertunda. Jika agen berhasil diperbarui, agen menarik konfigurasi dari Azure Key Vault, dan status berubah menjadi Sistem sehat. Pembaruan ini dapat memakan waktu hingga 10 menit.

Pelajari selengkapnya tentang cara memantau kesehatan sistem SAP Anda.

Opsi baris Perintah

Pilih salah satu tab berikut, bergantung pada jenis identitas yang Anda gunakan untuk mengakses brankas kunci Anda:

- Menyebarkan dengan identitas terkelola

- Menyebarkan dengan aplikasi terdaftar

- Menyebarkan dengan file konfigurasi

Buat agen baru menggunakan baris perintah, mengautentikasi dengan identitas terkelola:

Unduh dan jalankan penyebaran skrip Kickstart:

Untuk cloud komersial publik Azure, perintahnya adalah:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shUntuk Microsoft Azure yang dioperasikan oleh 21Vianet, tambahkan

--cloud mooncakeke akhir perintah yang disalin.Untuk Azure Government - AS, tambahkan

--cloud fairfaxke akhir perintah yang disalin.

Skrip memperbarui komponen OS, menginstal perangkat lunak Azure CLI dan Docker dan utilitas yang diperlukan lainnya (jq, netcat, curl), dan meminta Anda memasukkan nilai parameter konfigurasi. Anda dapat menyediakan parameter tambahan ke skrip untuk meminimalkan jumlah perintah atau untuk menyesuaikan penyebaran kontainer. Untuk informasi selengkapnya tentang opsi baris perintah yang tersedia, lihat Referensi skrip Kickstart.

Ikuti petunjuk di layar untuk memasukkan detail SAP serta brankas kunci Anda dan selesaikan penyebaran. Saat penyebaran selesai, pesan konfirmasi ditampilkan:

The process has been successfully completed, thank you!Catat nama kontainer Docker dalam output skrip. Untuk melihat daftar kontainer docker di VM Anda, jalankan:

docker ps -aAnda akan menggunakan nama kontainer docker di langkah berikutnya.

Menyebarkan agen konektor data SAP mengharuskan Anda memberikan identitas VM agen Anda dengan izin tertentu ke ruang kerja Microsoft Azure Sentinel, menggunakan peran Operator dan Pembaca Agen Aplikasi Bisnis Microsoft Sentinel.

Untuk menjalankan perintah dalam langkah ini, Anda harus menjadi pemilik grup sumber daya di ruang kerja Microsoft Azure Sentinel Anda. Jika Anda bukan pemilik grup sumber daya di ruang kerja Anda, prosedur ini juga dapat dilakukan nanti.

Tetapkan peran Operator dan Pembaca Agen Aplikasi Bisnis Microsoft Sentinel ke identitas VM:

Dapatkan ID agen dengan menjalankan perintah berikut, mengganti

<container_name>tempat penampung dengan nama kontainer docker yang akan Anda buat dengan skrip Kickstart:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Misalnya, ID agen yang dikembalikan mungkin .

234fba02-3b34-4c55-8c0e-e6423ceb405bTetapkan peran Operator dan Pembaca Agen Aplikasi Bisnis Microsoft Sentinel dengan menjalankan perintah berikut:

az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER> az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Reader" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Ganti nilai tempat penampung sebagai berikut:

Placeholder Nilai <OBJ_ID>ID objek identitas VM Anda.

Untuk menemukan ID objek identitas VM Anda di Azure, buka Aplikasi>perusahaan Semua aplikasi, dan pilih nama VM Anda. Salin nilai bidang ID Objek untuk digunakan dengan perintah yang disalin.<SUB_ID>ID langganan ruang kerja Microsoft Azure Sentinel Anda <RESOURCE_GROUP_NAME>Nama grup sumber daya ruang kerja Microsoft Azure Sentinel Anda <WS_NAME>Nama ruang kerja Microsoft Azure Sentinel Anda <AGENT_IDENTIFIER>ID agen ditampilkan setelah menjalankan perintah di langkah sebelumnya. Untuk mengonfigurasi kontainer Docker agar dimulai secara otomatis, jalankan perintah berikut, ganti

<container-name>tempat penampung dengan nama kontainer Anda:docker update --restart unless-stopped <container-name>

Langkah berikutnya

Setelah konektor disebarkan, lanjutkan untuk menyebarkan solusi Microsoft Sentinel untuk konten aplikasi SAP®:

Lihat video YouTube ini, di saluran YouTube Komunitas Keamanan Microsoft, untuk panduan tentang memeriksa kesehatan dan konektivitas konektor SAP.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk