Mereplikasi komputer lokal dengan menggunakan titik akhir privat

Azure Site Recovery memungkinkan Anda menggunakan titik akhir privat Azure Private Link untuk mereplikasi komputer lokal Anda ke jaringan virtual di Azure. Akses titik akhir privat ke vault pemulihan didukung di semua wilayah Azure Commercial & Government.

Catatan

Peningkatan otomatis tidak didukung untuk Titik Akhir Privat. Pelajari selengkapnya.

Dalam tutorial ini, Anda akan mempelajari cara:

- Buat vault Azure Backup Recovery Services untuk melindungi komputer Anda.

- Aktifkan identitas terkelola untuk vault. Beri izin yang diperlukan untuk mengakses akun penyimpanan untuk mengaktifkan replikasi lalu lintas dari lokasi target lokal ke Azure. Akses identitas terkelola untuk penyimpanan diperlukan untuk akses Private Link ke vault.

- Mengubah DNS diperlukan untuk titik akhir privat.

- Buat dan setujui titik akhir privat untuk vault di dalam jaringan virtual.

- Buat endpoint pribadi untuk akun penyimpanan. Anda dapat terus mengizinkan akses publik atau firewall untuk penyimpanan sesuai kebutuhan. Membuat titik akhir privat untuk mengakses penyimpanan tidak diperlukan untuk Azure Site Recovery.

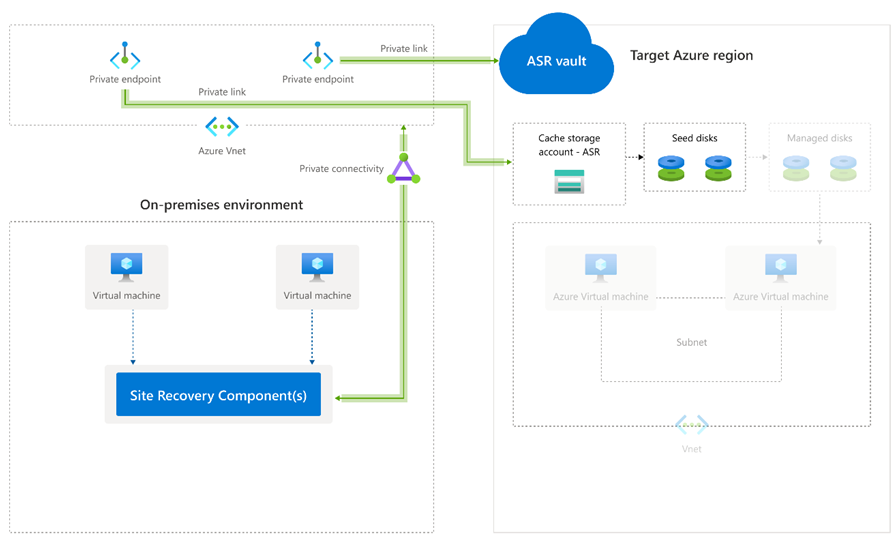

Diagram berikut ini memperlihatkan alur kerja replikasi untuk pemulihan bencana hibrid dengan titik akhir privat. Anda tidak bisa membuat titik akhir privat di jaringan lokal Anda. Untuk menggunakan tautan privat, Anda perlu membuat jaringan virtual Azure (yang disebut jaringan bypass dalam artikel ini), membangun konektivitas privat antara jaringan lokal dan bypass, lalu membuat titik akhir privati di jaringan bypass. Anda dapat memilih segala bentuk konektivitas privat.

Prasyarat dan peringatan

Sebelum memulai, perhatikan hal berikut:

- Tautan privat didukung di Site Recovery 9.35 dan yang lebih baru.

- Anda hanya dapat membuat titik akhir privat untuk vault Layanan Pemulihan baru yang tidak memiliki item apa pun yang terdaftar di dalamnya. Oleh karena itu, Anda harus membuat titik akhir privat sebelum item ditambahkan ke vault. .Lihat Harga Azure Private Link untuk informasi harga.

- Saat Anda membuat titik akhir pribadi untuk vault, vault tersebut dikunci. Ini hanya dapat diakses dari jaringan yang memiliki titik akhir pribadi.

- ID Microsoft Entra saat ini tidak mendukung titik akhir privat. Jadi Anda perlu mengizinkan akses keluar dari jaringan virtual Azure yang aman ke IP dan nama domain yang sepenuhnya memenuhi syarat yang diperlukan agar ID Microsoft Entra berfungsi di suatu wilayah. Sebagaimana berlaku, Anda juga dapat menggunakan tag grup keamanan jaringan "ID Microsoft Entra" dan tag Azure Firewall untuk mengizinkan akses ke ID Microsoft Entra.

- Lima alamat IP diperlukan dalam jaringan bypass tempat Anda membuat titik akhir privat Anda. Saat Anda membuat titik akhir privat untuk brankas, Site Recovery membuat lima tautan privat untuk akses ke layanan mikronya.

- Satu alamat IP tambahan diperlukan dalam jaringan bypass untuk konektivitas titik akhir pribadi ke akun penyimpanan cache. Anda dapat menggunakan metode konektivitas apa pun antara lokal dan titik akhir akun penyimpanan Anda. Misalnya, Anda dapat menggunakan internet atau Azure ExpressRoute. Membuat link pribadi bersifat opsional. Anda dapat membuat titik akhir pribadi untuk penyimpanan hanya di akun General Purpose v2. Lihat Harga Blob Halaman Azure untuk informasi tentang harga untuk transfer data pada akun General Purpose v2.

Catatan

Saat menyiapkan titik akhir privat untuk melindungi VMware dan komputer fisik, Anda perlu memasang MySQL di server konfigurasi secara manual. Ikuti langkah-langkahnya di sini untuk melakukan penginstalan manual.

URL yang akan diizinkan

Saat menggunakan tautan privat dengan pengalaman modern untuk VMware VM, akses publik diperlukan untuk beberapa sumber daya. Di bawah ini adalah semua URL yang akan disertakan dalam daftar yang diizinkan. Jika konfigurasi berbasis proksi digunakan, pastikan bahwa proksi menyelesaikan rekaman CNAME apa pun yang diterima saat mencari URL.

| URL | Rincian |

|---|---|

| portal.azure.com | Arahkan ke portal Microsoft Azure. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Untuk masuk ke langganan Azure Anda. |

*.microsoftonline.com *.microsoftonline-p.com |

Buat aplikasi Microsoft Entra untuk appliance untuk berkomunikasi dengan Azure Site Recovery. |

management.azure.com |

Digunakan untuk penyebaran dan operasi Azure Resource Manager. |

*.siterecovery.windowsazure.com |

Digunakan untuk menyambungkan ke layanan Site Recovery. |

Pastikan URL berikut diizinkan dan dapat dijangkau dari appliance replikasi Azure Site Recovery untuk konektivitas berkelanjutan, saat mengaktifkan replikasi ke cloud pemerintah:

| URL untuk Fairfax | URL untuk Mooncake | Rincian |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Untuk masuk ke langganan Azure Anda. |

*.portal.azure.us |

*.portal.azure.cn |

Arahkan ke portal Microsoft Azure. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Buat aplikasi Microsoft Entra untuk appliance untuk berkomunikasi dengan layanan Azure Site Recovery. |

Membuat dan menggunakan titik akhir privat untuk site recovery

Bagian berikut ini menjelaskan langkah-langkah yang perlu Anda lakukan untuk membuat dan menggunakan titik akhir privat untuk site recovery di jaringan virtual Anda.

Catatan

Sebaiknya Anda mengikuti langkah-langkah ini dalam urutan yang ditunjukkan. Jika tidak, Anda mungkin tidak dapat menggunakan titik akhir privat di vault, dan Anda mungkin perlu memulai ulang proses dengan vault baru.

Buat brankas Recovery Services

Vault Layanan Pemulihan berisi informasi replikasi mesin. Ini digunakan untuk memicu operasi Site Recovery. Untuk informasi tentang cara membuat vault Layanan Pemulihan di wilayah Azure tempat Anda ingin melakukan failover jika ada bencana, lihat Membuat vault Layanan Pemulihan.

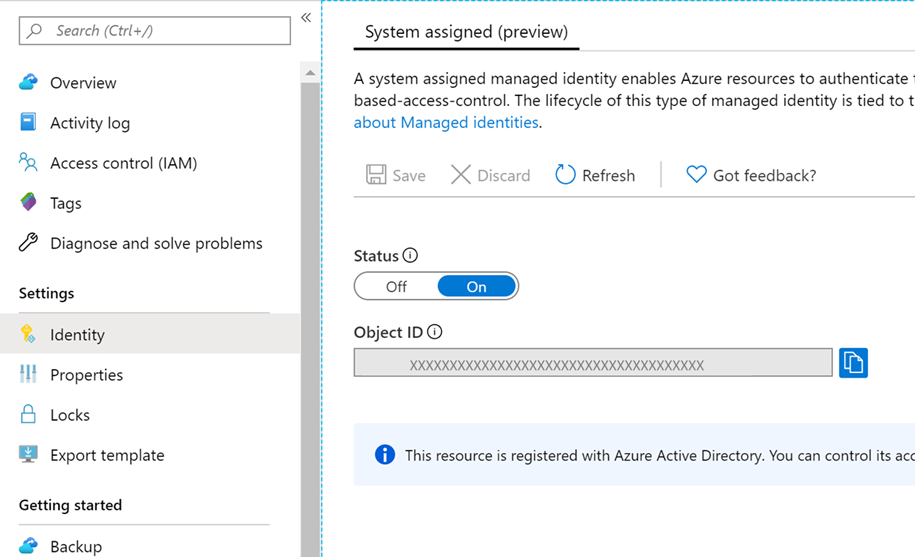

Aktifkan identitas terkelola untuk vault

Identitas terkelola memungkinkan vault mengakses akun penyimpanan Anda. Site Recovery mungkin perlu mengakses penyimpanan target dan akun penyimpanan cache/log, tergantung pada kebutuhan Anda. Akses identitas terkelola diperlukan saat Anda menggunakan layanan Private Link untuk vault.

Buka vault Layanan Pemulihan Anda. Pilih Identitas di bawah Pengaturan:

Ubah Status menjadi Aktif dan pilih Simpan.

ID Objek dihasilkan. Vault sekarang terdaftar dengan ID Microsoft Entra.

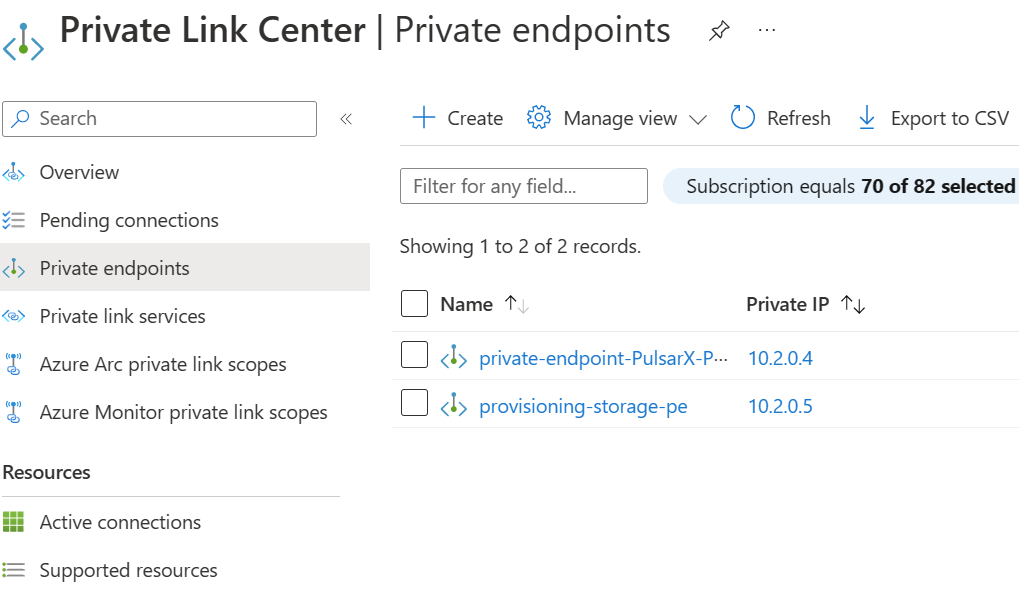

Membuat titik akhir privat untuk brankas Layanan Pemulihan

Untuk melindungi mesin di jaringan sumber lokal, Anda memerlukan satu titik akhir pribadi untuk vault di jaringan bypass. Anda dapat membuat titik akhir privat dengan menggunakan Private Link Center di portal Azure atau dengan menggunakan Azure PowerShell.

Untuk membuat titik akhir privat, ikuti langkah-langkah berikut:

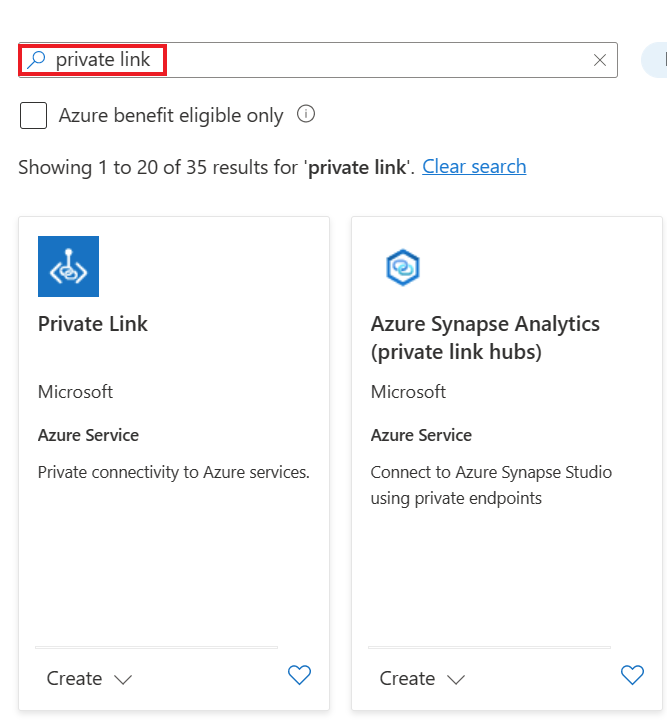

Pada portal Microsoft Azure, pilih Buat sumber daya.

Cari tautan Marketplace Azure untuk Privat.

Pilih Private Link dari hasil pencarian, dan di halaman Pencadangan dan Site Recovery, pilih Buat.

Di panel kiri, pilih Titik akhir privat. Pada halaman Titik akhir privat, pilih Buat untuk mulai membuat titik akhir privat untuk vault Anda:

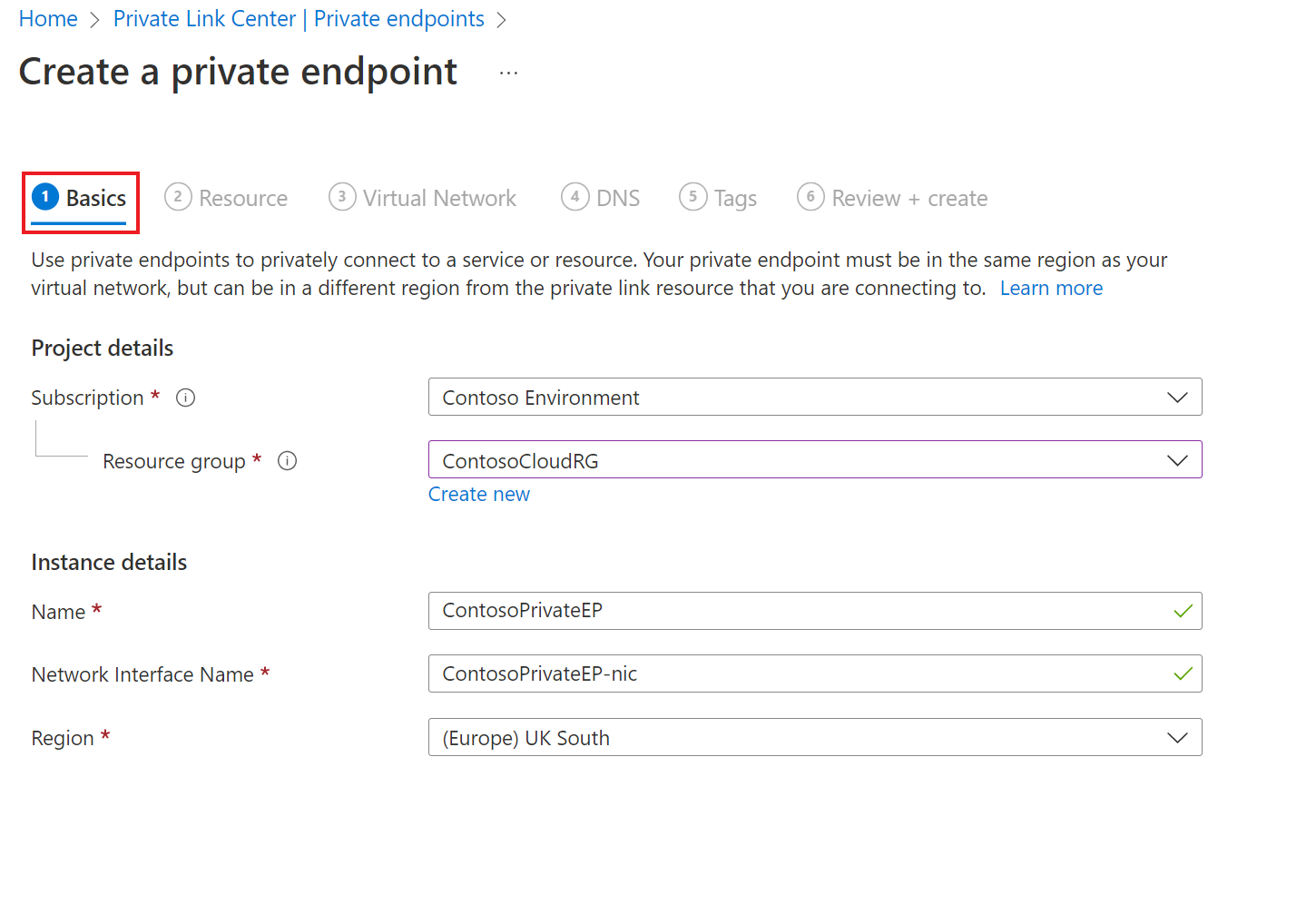

Pada halaman Buat titik akhir privat, di bawah bagian Detail proyek dasar>, lakukan hal berikut:

- Di bawah Langganan pilih Lingkungan Contoso.

- Di Grup sumber daya: Gunakan grup sumber daya yang ada atau buat yang baru. Misalnya, ContosoCloudRG.

Di halaman Buat titik akhir privat, di bawah bagian Detail Instans>Dasar, lakukan hal berikut:

- Dalam Nama, masukkan nama yang mudah diingat untuk mengidentifikasi vault. Misalnya, ContosoPrivateEP.

- Nama Antarmuka Jaringan diisi secara otomatis berdasarkan pilihan nama Anda di langkah sebelumnya.

- Di Wilayah, gunakan wilayah yang Anda gunakan untuk jaringan bypass. Misalnya, (Eropa) UK Selatan.

- Pilih Selanjutnya.

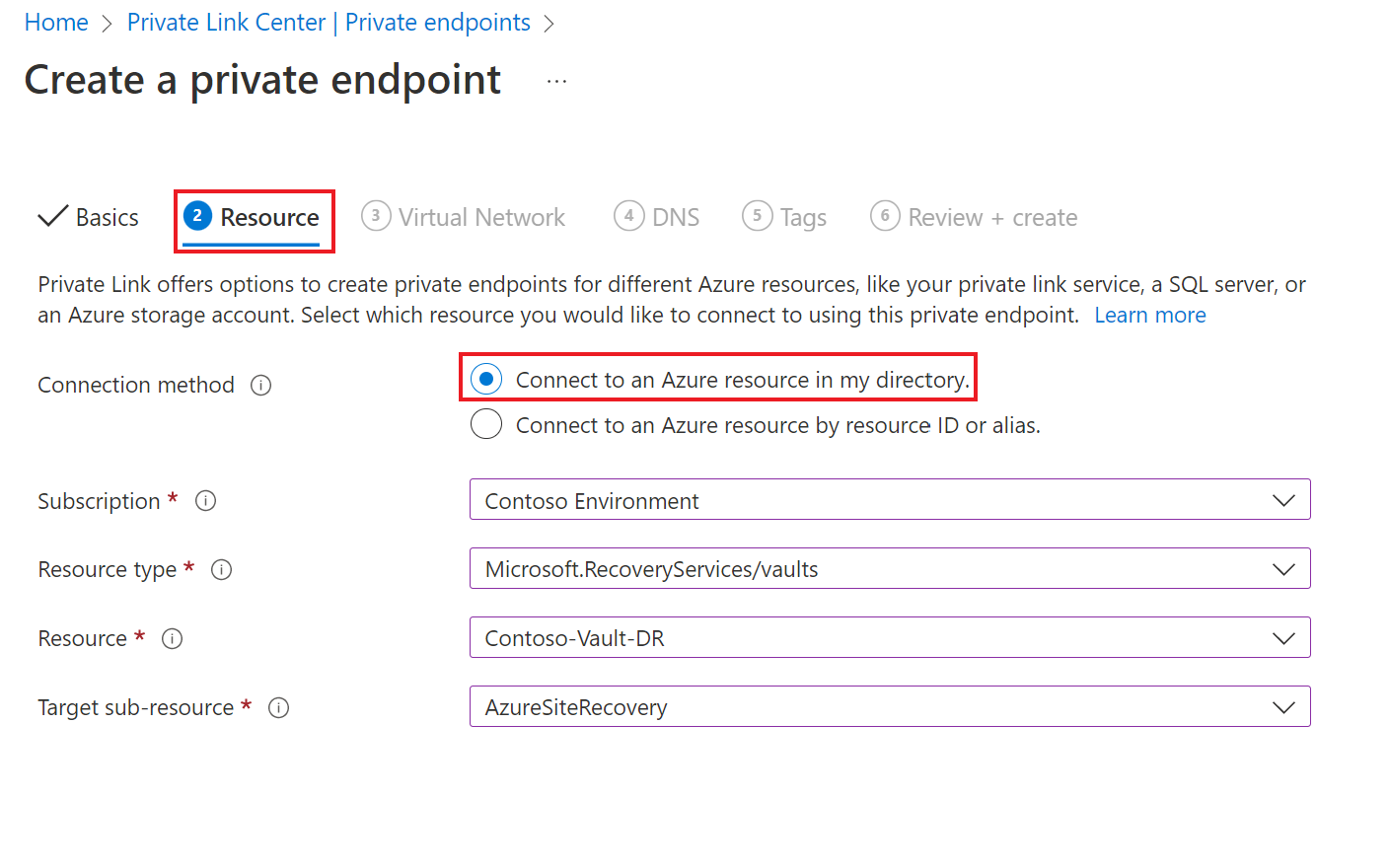

Pada bagian Sumber Daya , lakukan hal berikut:

- Dalam metode Koneksi ion, pilih Koneksi ke sumber daya Azure di direktori saya.

- Di Langganan, pilih Lingkungan Contoso.

- Di Jenis sumber daya untuk langganan yang Anda pilih, pilih Microsoft.RecoveryServices/vaults.

- Pilih nama vault Layanan Pemulihan Anda di bawah Sumber Daya.

- Pilih AzureSiteRecovery sebagai sub-sumber daya Target.

- Pilih Selanjutnya.

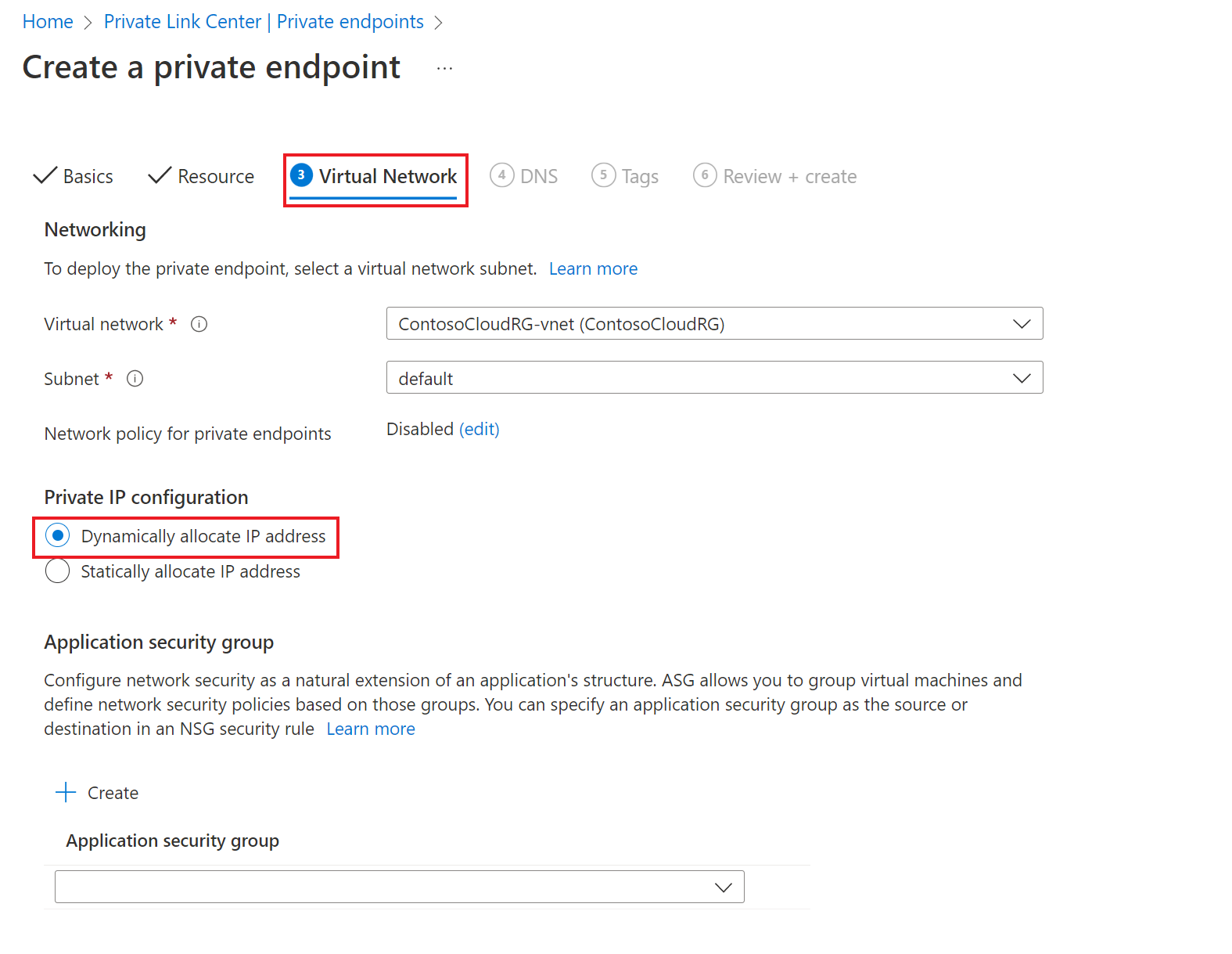

Pada bagian Virtual Network , lakukan hal berikut:

- Di bawah Jaringan virtual, pilih jaringan bypass.

- Di bawah Subnet, tentukan subnet tempat Anda ingin titik akhir privat dibuat.

- Di bawah Konfigurasi IP privat, pertahankan pilihan default.

- Pilih Selanjutnya.

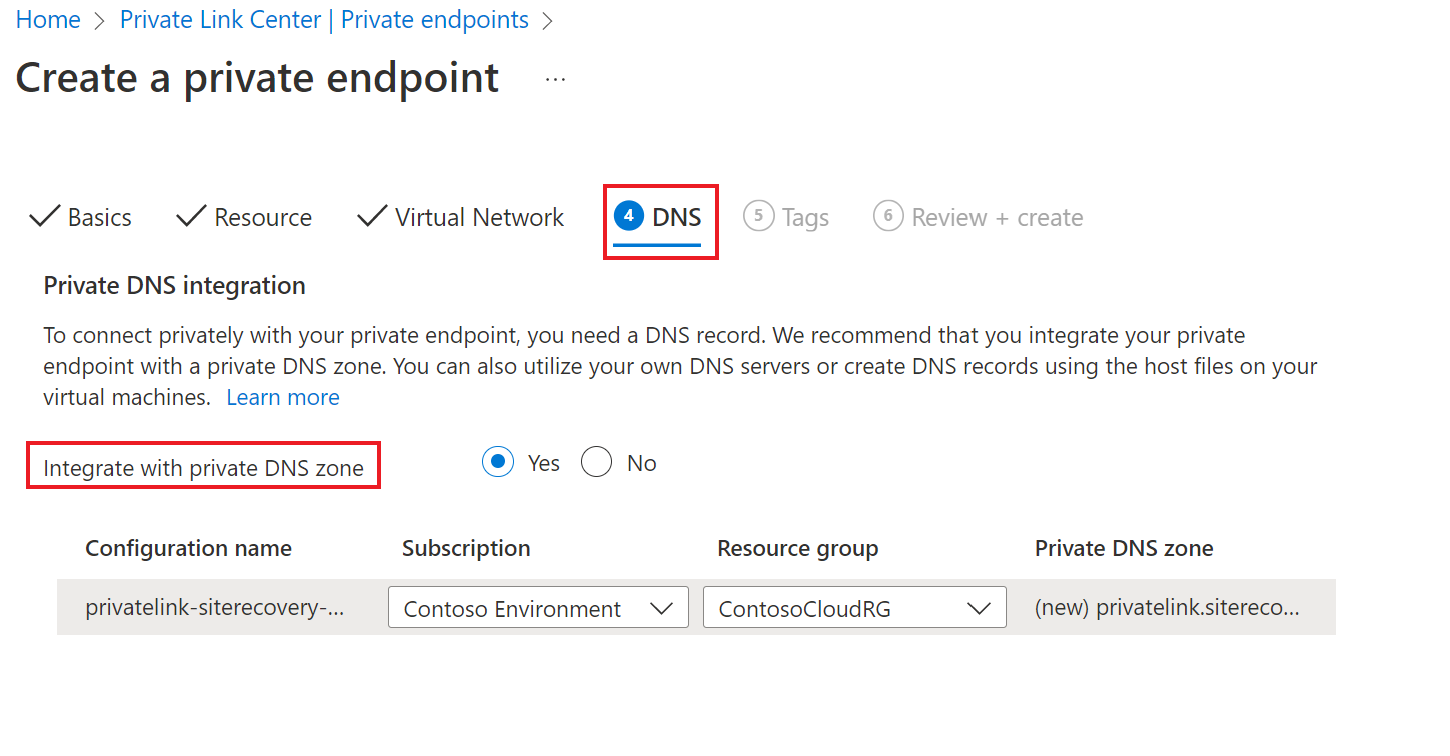

Pada bagian DNS , lakukan hal berikut:

- Aktifkan integrasi dengan zona DNS privat dengan memilih Ya.

Catatan

Memilih Ya secara otomatis menautkan zona ke jaringan bypass. Tindakan ini juga menambahkan catatan DNS yang diperlukan untuk resolusi DNS IP baru dan nama domain yang sepenuhnya memenuhi syarat yang dibuat untuk titik akhir privat.

- Pilih zona DNS yang sudah ada atau buat zona DNS baru.

Pastikan Anda memilih untuk membuat zona DNS baru untuk setiap titik akhir privat baru yang tersambung ke brankas yang sama. Jika Anda memilih zona DNS privat yang sudah ada, data CNAME sebelumnya akan ditimpa. Lihat Panduan titik akhir privat sebelum Anda melanjutkan.

Jika lingkungan Anda memiliki model hub dan spoke, Anda hanya memerlukan satu titik akhir privat dan hanya satu zona DNS privat untuk seluruh persiapan. Ini karena semua jaringan virtual Anda sudah memiliki peering yang diaktifkan di antara mereka. Untuk informasi selengkapnya, lihat Integrasi DNS titik akhir privat.

Untuk membuat zona DNS privat secara manual, ikuti langkah-langkah dalam Membuat zona DNS privat dan menambahkan rekaman DNS secara manual.

- Aktifkan integrasi dengan zona DNS privat dengan memilih Ya.

Pada bagian Tag , Anda dapat menambahkan tag untuk titik akhir privat Anda.

Tinjau + buat. Saat validasi selesai, pilih Buat untuk membuat titik akhir privat.

Setelah titik akhir privat dibuat, lima nama domain yang sepenuhnya memenuhi syarat (FQDN) ditambahkan ke titik akhir privat. Link ini memungkinkan mesin dalam jaringan lokal untuk mengakses, melalui jaringan bypass, semua layanan mikro Site Recovery yang diperlukan dalam konteks vault. Anda dapat menggunakan titik akhir privat yang sama untuk proteksi mesin Azure apa pun di jaringan bypass dan semua jaringan yang di-peering.

Lima nama domain diformat dalam pola ini:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

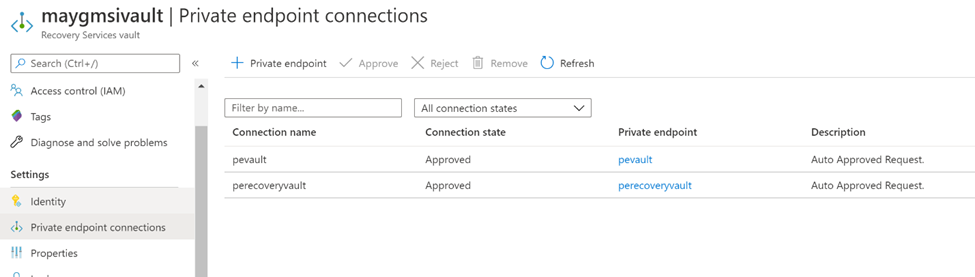

Menyetujui titik akhir privat untuk site recovery

Jika Anda membuat titik akhir pribadi dan Anda juga merupakan pemilik vault Layanan Pemulihan, titik akhir privat yang Anda buat sebelumnya secara otomatis disetujui dalam beberapa menit. Jika tidak, pemilik vault harus menyetujui titik akhir privat sebelum Anda dapat menggunakannya. Untuk menyetujui atau menolak koneksi titik akhir privat yang diminta, buka Koneksi titik akhir privat di bawah Pengaturan pada halaman vault pemulihan.

Anda bisa pergi ke sumber daya titik akhir privat untuk meninjau status koneksi sebelum melanjutkan:

(Opsional) Membuat titik akhir privat untuk akun penyimpanan cache

Anda dapat menggunakan titik akhir privat ke Azure Storage. Membuat titik akhir privat untuk akses penyimpanan bersifat opsional untuk replikasi Azure Site Recovery. Jika Anda membuat titik akhir privat untuk penyimpanan, Anda memerlukan titik akhir privat untuk akun penyimpanan cache/log di jaringan virtual bypass Anda.

Catatan

Jika titik akhir privat tidak diaktifkan di akun penyimpanan, perlindungan akan tetap berhasil. Namun, lalu lintas replikasi akan transit melalui internet ke titik akhir publik Azure Site Recovery. Untuk memastikan alur lalu lintas replikasi melalui link privat, akun penyimpanan harus diaktifkan dengan titik akhir privat.

Catatan

Titik akhir privat untuk penyimpanan hanya dapat dibuat pada akun penyimpanan General Purpose v2. Untuk informasi harga, lihat Harga Blob Halaman Azure.

Ikuti panduan untuk membuat penyimpanan privat untuk membuat akun penyimpanan dengan titik akhir privat. Pastikan untuk memilih Ya di bawah Integrasikan dengan zona DNS privat. Pilih zona DNS yang sudah ada atau buat zona DNS baru.

Memberikan izin yang diperlukan untuk brankas

Bergantung pada persiapan, Anda mungkin memerlukan satu atau beberapa akun penyimpanan di wilayah Azure target. Selanjutnya, berikan izin identitas terkelola untuk semua akun penyimpanan cache/log yang diperlukan oleh Site Recovery. Dalam kasus ini, Anda harus membuat akun penyimpanan yang diperlukan terlebih dahulu.

Sebelum mengaktifkan replikasi komputer virtual, identitas terkelola vault harus memiliki izin peran berikut, tergantung pada jenis akun penyimpanan.

- Akun penyimpanan berbasis Resource Manager (Jenis standar):

- Akun penyimpanan berbasis Resource Manager (Jenis premium):

- Akun penyimpanan klasik:

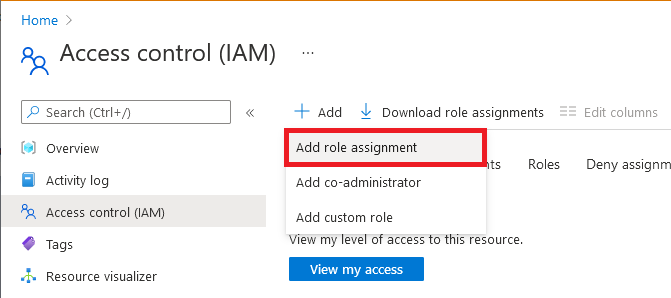

Langkah-langkah berikut ini menjelaskan cara menambahkan penetapan peran ke akun penyimpanan Anda. Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Buka akun penyimpanan.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan > Tambahkan penetapan peran.

Pada tab Peran, pilih salah satu peran yang tercantum di awal bagian ini.

Pada tab Anggota, pilih Identitas terkelola, kemudian pilih Pilih anggota.

Pilih langganan Azure Anda.

Pilih Identitas terkelola yang ditetapkan sistem, cari brankas, lalu pilih.

Di tab Tinjau + tetapkan, pilih Tinjau + tetapkan untuk menetapkan peran.

Selain izin ini, Anda juga harus mengizinkan akses ke layanan tepercaya Microsoft. Untuk melakukannya, ikuti langkah-langkah berikut:

- Buka Firewall dan jaringan virtual.

- Di Pengecualian, pilih Izinkan layanan Microsoft tepercaya mengakses akun penyimpanan ini.

Proteksi komputer virtual Anda

Setelah Anda menyelesaikan tugas sebelumnya, lanjutkan dengan persiapan infrastruktur lokal Anda. Lanjutkan dengan menyelesaikan salah satu tugas berikut ini:

- Menyebarkan server konfigurasi untuk VMware dan mesin fisik

- Menyiapkan lingkungan Hyper-V untuk replikasi

Setelah persiapan selesai, aktifkan replikasi untuk mesin sumber Anda. Jangan siapkan infrastruktur sampai setelah titik akhir privat untuk vault dibuat di jaringan bypass.

Membuat zona DNS privat dan menambahkan rekaman DNS secara manual

Jika Anda tidak memilih opsi untuk berintegrasi dengan zona DNS privat saat membuat titik akhir privat untuk vault, ikuti langkah-langkah di bagian ini.

Buat satu zona DNS privat untuk memungkinkan penyedia Site Recovery (untuk mesin Hyper-V) atau Server Proses (untuk VMware/mesin fisik) untuk mengatasi FQDN privat ke IP privat.

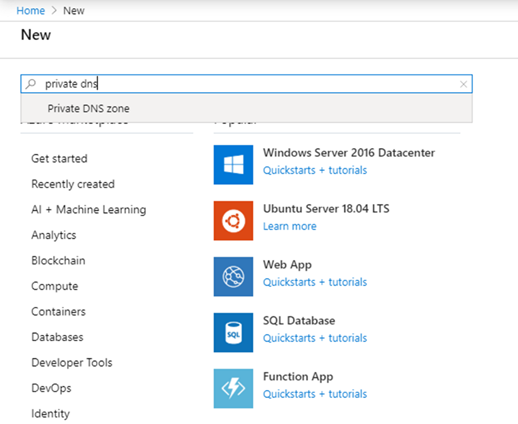

Buat zona DNS privat.

Cari zona DNS privat di kotak pencarian Semua layanan lalu pilih Zona DNS Privat dalam hasil:

Pada halaman Zona DNS privat, pilih tombol Tambahkan untuk mulai membuat zona baru.

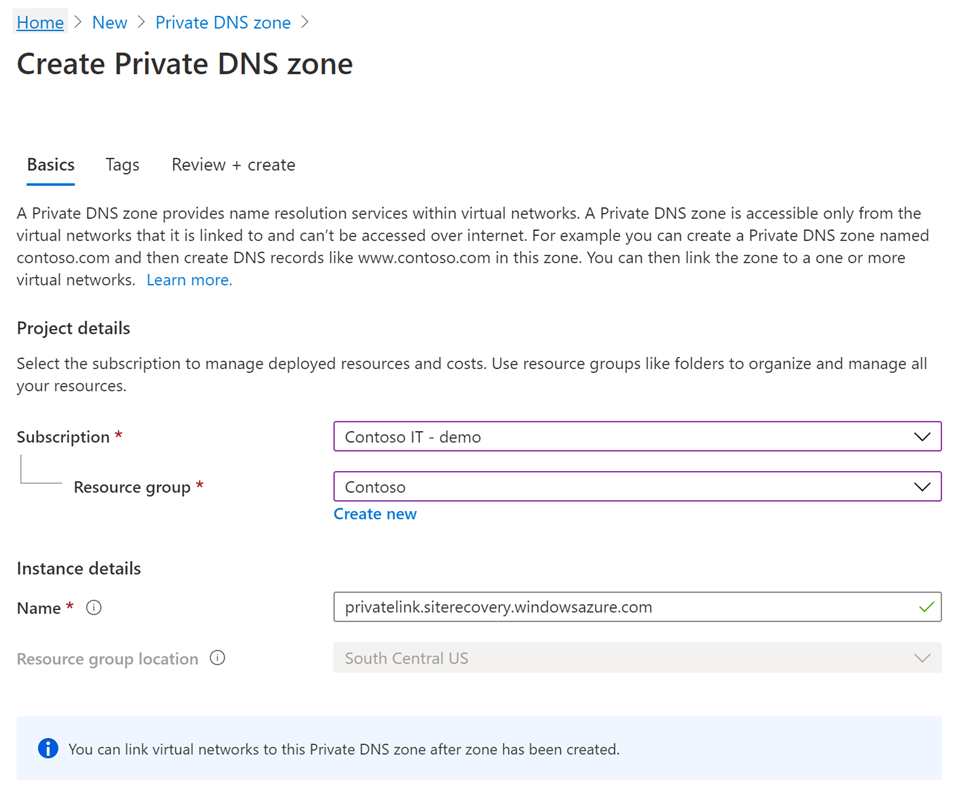

Pada halaman Buat zona DNS privat, masukkan detail yang diperlukan. Masukkan privatelink.siterecovery.windowsazure.com untuk nama zona DNS privat. Anda dapat memilih grup sumber daya dan langganan apa pun.

Lanjutkan ke tab Tinjau + buat untuk meninjau dan membuat zona DNS.

Jika Anda menggunakan arsitektur yang dimodernisasi untuk melindungi komputer VMware atau Fisik, pastikan untuk membuat zona DNS privat lain untuk privatelink.prod.migration.windowsazure.com. Titik akhir ini digunakan oleh Site Recovery untuk melakukan penemuan lingkungan lokal.

Penting

Untuk pengguna Azure GOV, tambahkan

privatelink.prod.migration.windowsazure.usdi zona DNS.

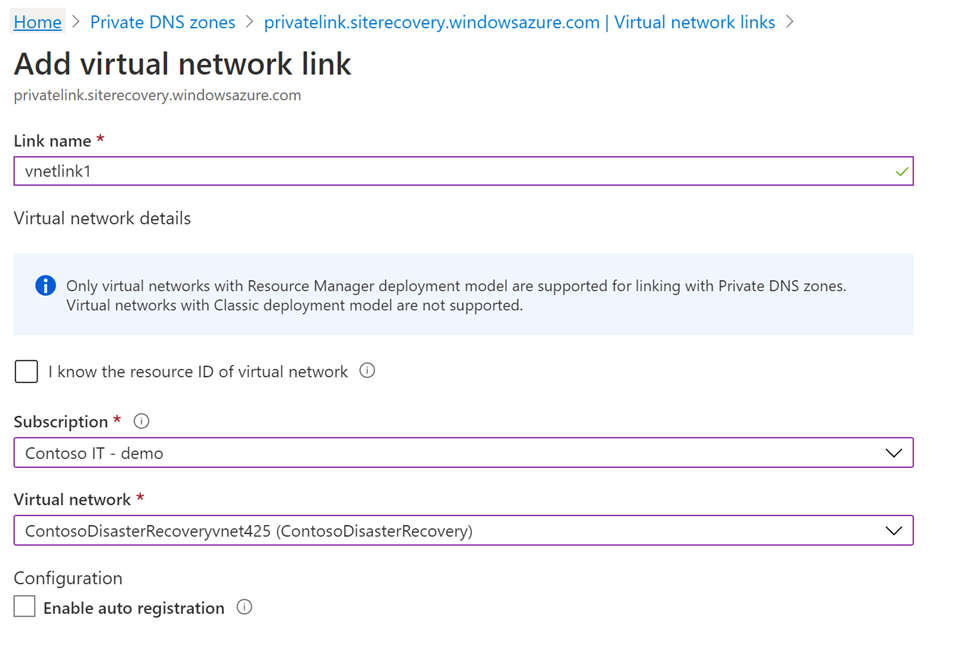

Untuk menautkan zona DNS privat ke jaringan virtual Anda, ikuti langkah-langkah berikut:

Masuk ke zona DNS privat yang Anda buat di langkah sebelumnya lalu masuk ke Link jaringan virtual di panel kiri. Pilih Tambahkan.

Masukkan detail yang diperlukan. Di daftar Langganan dan Jaringan virtual, pilih detail yang sesuai dengan jaringan bypass. Meninggalkan nilai default di bidang lain.

Tambahkan catatan DNS.

Setelah Anda membuat zona DNS privat yang diperlukan dan titik akhir privat, Anda perlu menambahkan catatan DNS ke zona DNS Anda.

Catatan

Jika Anda menggunakan zona DNS privat kustom, pastikan untuk membuat entri serupa, seperti yang diuraikan dalam langkah berikut ini.

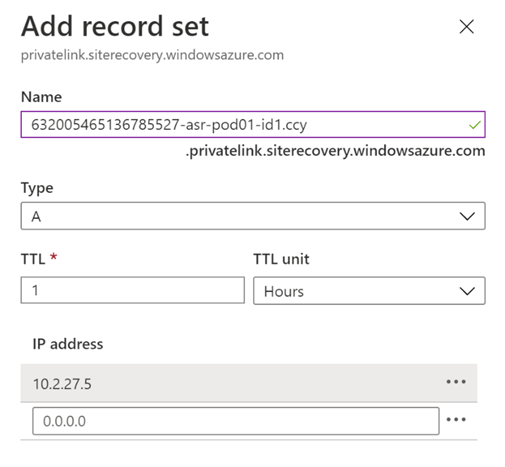

Dalam langkah ini, Anda perlu membuat entri untuk setiap FQDN di titik akhir privat Anda ke zona DNS privat Anda.

Masuk ke zona DNS privat Anda lalu masuk ke bagian Ringkasan di panel kiri. Pilih Kumpulan catatan untuk mulai menambahkan catatan.

Pada halaman Tambahkan kumpulan catatan, tambahkan entri untuk setiap nama domain yang sepenuhnya memenuhi syarat dan IP privat sebagai catatan tipe A. Anda bisa mendapatkan daftar nama domain yang sepenuhnya memenuhi syarat dan IP di halaman Titik Akhir Privat di Ringkasan. Seperti yang ditunjukkan dalam cuplikan layar berikut, nama domain pertama yang sepenuhnya memenuhi syarat dari titik akhir privat ditambahkan ke kumpulan catatan di zona DNS privat.

Nama domain yang sepenuhnya memenuhi syarat ini cocok dengan pola:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Langkah berikutnya

Sekarang setelah Anda mengaktifkan titik akhir privat untuk replikasi komputer virtual Anda, lihat artikel lain untuk informasi tambahan dan terkait:

- Menyebarkan server konfigurasi lokal.

- Siapkan pemulihan bencana VM Hyper-V lokal ke Azure.