Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam kebanyakan kasus, penetapan peran memberikan izin yang Anda butuhkan ke sumber daya Azure. Namun, dalam beberapa kasus Anda mungkin ingin memberikan kontrol akses yang lebih terperinci dengan menambahkan kondisi penetapan peran.

Dalam tutorial ini, Anda akan belajar cara:

- Menambahkan kondisi ke penetapan peran

- Membatasi akses ke blob berdasarkan tag indeks pada blob

Penting

Kontrol akses berbasis atribut Azure (Azure ABAC) sekarang tersedia secara umum (GA) untuk mengendalikan akses ke Azure Blob Storage, Azure Data Lake Storage Gen2, dan Azure Queues dengan menggunakan atribut request, resource, environment, dan principal pada tingkat kinerja akun penyimpanan standar dan premium. Saat ini, atribut permintaan daftar blob dan atribut permintaan cuplikan untuk namespace hierarkis sedang dalam PRATINJAU. Untuk informasi lengkap tentang status fitur ABAC untuk Azure Storage, lihat Status fitur kondisi di Azure Storage.

Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk mengetahui ketentuan hukum yang berlaku untuk fitur Azure yang dalam tahap beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Prasyarat

Untuk informasi tentang prasyarat untuk menambah atau mengedit kondisi penetapan peran, lihat Prasyarat kondisi.

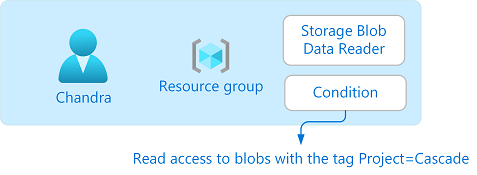

Keadaan

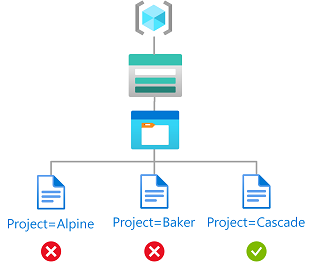

Dalam tutorial ini, Anda membatasi akses ke blob dengan tag tertentu. Misalnya, Anda menambahkan kondisi ke penetapan peran sehingga Chandra hanya dapat membaca file dengan tag Project=Cascade.

Jika Chandra mencoba membaca blob tanpa tag Project=Cascade, akses tidak diizinkan.

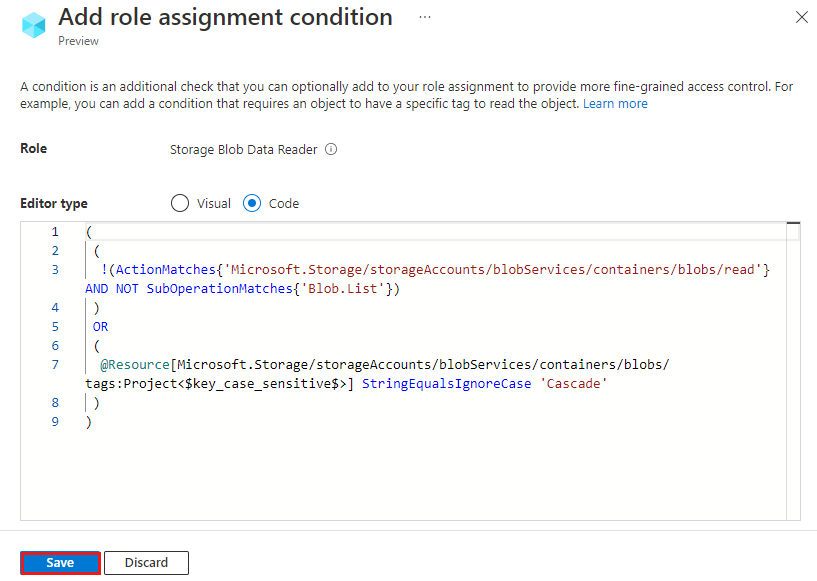

Berikut tampilan kondisi dalam kode:

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'

)

)

Langkah 1: Membuat pengguna

Masuk ke portal Azure sebagai Pemilik langganan.

Pilih Microsoft Entra ID.

Buat pengguna atau temukan pengguna yang sudah ada. Tutorial ini menggunakan Chandra sebagai contoh.

Langkah 2: Menyiapkan penyimpanan

Buat akun penyimpanan yang kompatibel dengan fitur tag indeks blob. Untuk informasi selengkapnya, lihat Mengelola dan menemukan data Azure Blob dengan tag indeks blob.

Buat kontainer baru dalam akun penyimpanan dan atur tingkat akses anonim ke Privat (tanpa akses anonim).

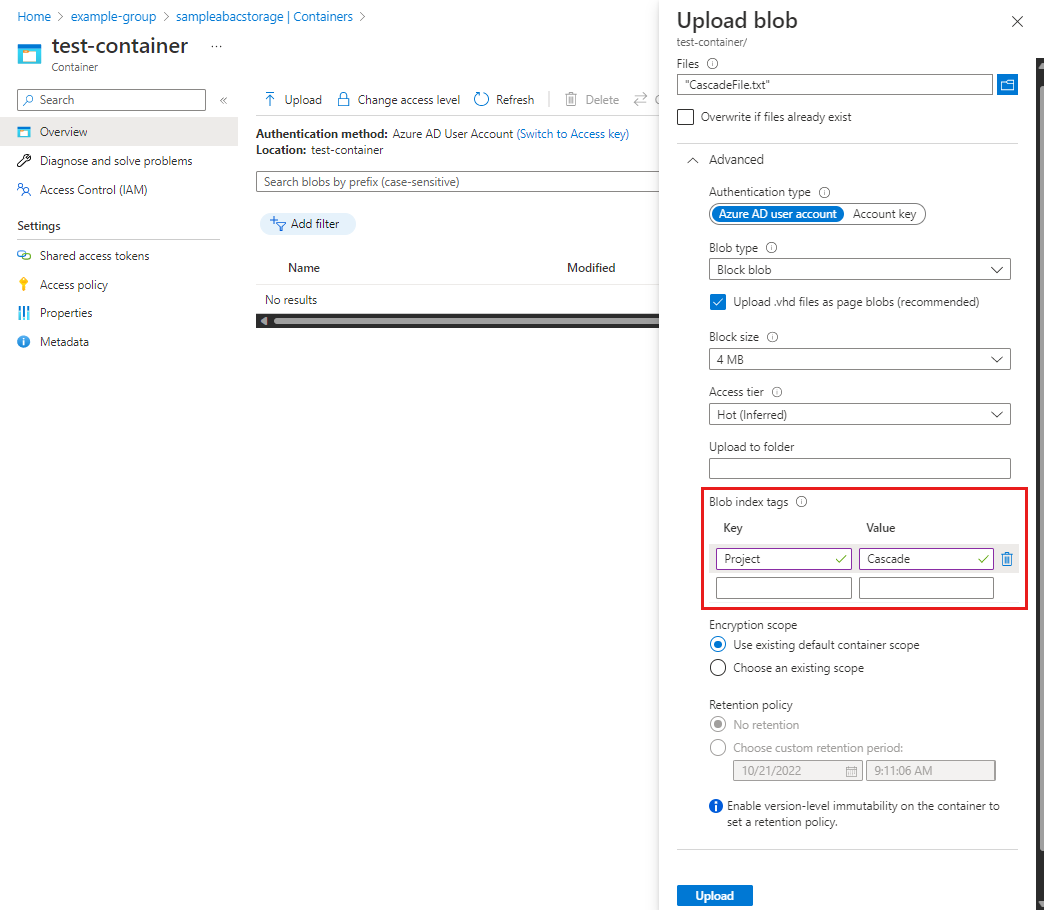

Di kontainer, pilih Unggah untuk membuka panel Unggah blob.

Temukan file teks untuk diunggah.

Pilih Tingkat Lanjut untuk memperluas panel.

Di bagian Tag indeks Blob , tambahkan tag indeks blob berikut ke file teks.

Jika Anda tidak melihat bagian Tag indeks Blob dan Anda baru saja mendaftarkan langganan, Anda mungkin perlu menunggu beberapa menit agar perubahan disebarluaskan. Untuk informasi selengkapnya, lihat Menggunakan tag indeks blob untuk mengelola dan menemukan data di Azure Blob Storage.

Nota

Blob juga mendukung kemampuan untuk menyimpan metadata nilai-kunci arbitrer yang ditentukan pengguna. Meskipun metadata mirip dengan tag indeks blob, Anda harus menggunakan tag indeks blob sesuai dengan kondisi tertentu.

Kunci Nilai Proyek Air terjun

Pilih tombol Unggah untuk mengunggah file.

Unggah file teks kedua.

Tambahkan tag indeks blob berikut ke file teks kedua.

Kunci Nilai Proyek Tukang roti

Langkah 3: Menetapkan peran data blob penyimpanan

Buka grup sumber daya.

Pilih Kontrol akses (IAM).

Pilih tab Penetapan peran untuk melihat penetapan peran pada cakupan ini.

Pilih Tambah>Tambahkan penugasan peran. Halaman Tambahkan penetapan peran terbuka:

- Pada tab Peran , pilih peran Pembaca Data Blob Penyimpanan .

- Pada tab Anggota , pilih pengguna yang Anda buat sebelumnya.

(Opsional) Dalam kotak Deskripsi , masukkan Akses baca ke blob dengan tag Project=Cascade.

Pilih Selanjutnya.

Langkah 4: Tambahkan kondisi

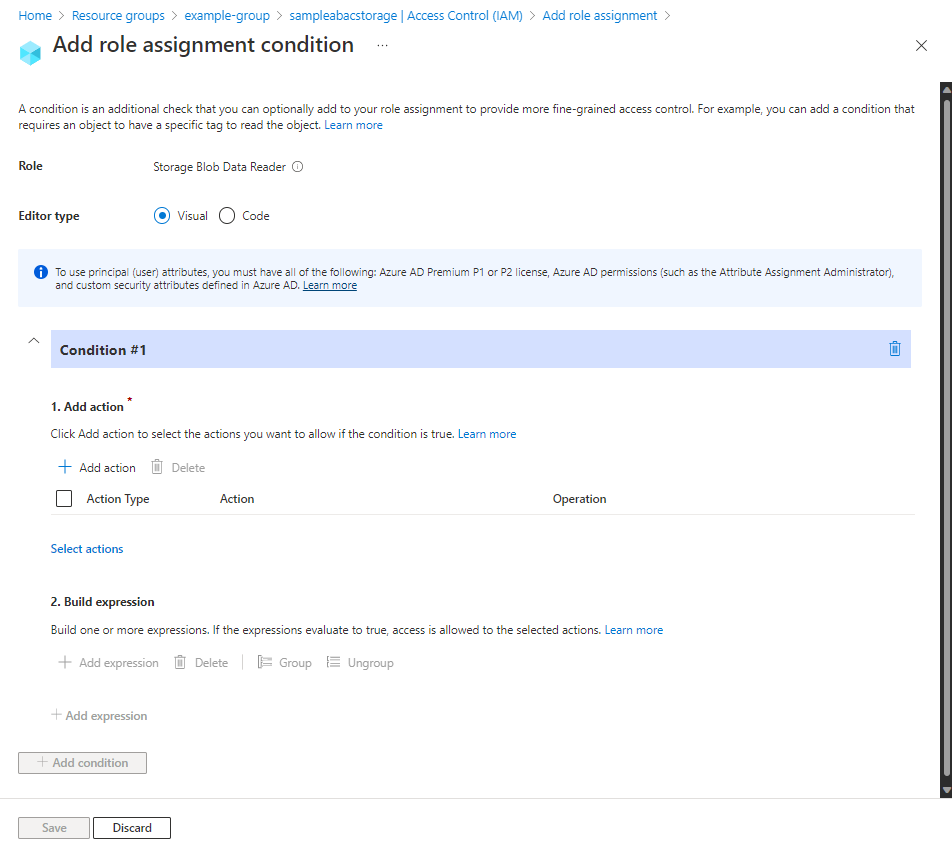

- Pada tab Kondisi (opsional), pilih Tambahkan kondisi. Halaman kondisi penetapan peran tambahan muncul:

Di bagian Tambahkan tindakan, pilih Tambahkan tindakan.

Panel Pilih tindakan muncul. Panel ini menampilkan daftar tindakan data yang telah difilter berdasarkan pengaturan peran yang akan menjadi target kondisi Anda. Centang kotak di samping Baca blob, lalu pilih Pilih:

Di bagian Ekspresi build, pilih Tambahkan ekspresi.

Bagian Ekspresi diperluas.

Tentukan pengaturan ekspresi berikut:

Pengaturan Nilai Sumber atribut Sumber Daya Karakteristik Tag indeks blob [Nilai dalam kunci] Kunci Proyek Pengoperasi StringEqualsIgnoreCase Nilai Air terjun

Gulir ke atas ke Jenis editor dan pilih Kode.

Kondisi ditampilkan sebagai kode. Anda dapat membuat perubahan pada kondisi di editor kode ini. Untuk kembali ke editor visual, pilih Visual.

Pilih Simpan untuk menambahkan kondisi dan kembali ke halaman Tambahkan penetapan peran.

Pilih Selanjutnya.

Pada tab Tinjau dan Tetapkan, pilih Tinjau dan Tetapkan untuk menetapkan peran dengan kondisi.

Setelah beberapa saat, perwakilan keamanan akan ditetapkan peran di cakupan yang dipilih.

Langkah 5: Tetapkan peran Pembaca

Ulangi langkah-langkah sebelumnya untuk menetapkan peran Pembaca kepada pengguna yang Anda buat sebelumnya di cakupan grup sumber daya.

Nota

Anda biasanya tidak perlu menetapkan peran Pembaca. Namun, ini dilakukan agar Anda dapat menguji kondisi menggunakan portal Microsoft Azure.

Langkah 6: Uji kondisi

Di jendela baru, masuk ke portal Azure.

Masuk sebagai pengguna yang Anda buat sebelumnya.

Buka akun penyimpanan dan kontainer yang Anda buat.

Pastikan bahwa metode autentikasi diatur ke Akun pengguna Microsoft Entra dan bukan kunci Akses.

Pilih file teks Baker.

Anda SEHARUSNYA TIDAK dapat melihat atau mengunduh blob, dan pesan gagal otorisasi seharusnya ditampilkan.

Pilih file teks Cascade.

Anda harus dapat melihat dan mengunduh blob.

Langkah 7: Membersihkan sumber daya

Hapus penetapan peran yang Anda tambahkan.

Hapus akun penyimpanan pengujian yang Anda buat.

Hapus pengguna yang Anda buat.