Menerapkan kunci Azure Resource Manager ke akun penyimpanan

Microsoft merekomendasikan untuk mengunci semua akun penyimpanan Anda dengan kunci Azure Resource Manager guna mencegah penghapusan akun penyimpanan tanpa sengaja atau berbahaya. Terdapat dua jenis kunci sumber daya Azure Resource Manager:

- Kunci CannotDelete mencegah pengguna menghapus akun penyimpanan, namun mengizinkan pembacaan dan modifikasi konfigurasinya.

- Kunci ReadOnly mencegah pengguna menghapus akun penyimpanan atau memodifikasi konfigurasinya, tetapi mengizinkan pembacaan konfigurasi.

Untuk informasi selengkapnya tentang kunci Azure Resource Manager, lihat Mengunci sumber daya untuk mencegah perubahan.

Perhatian

Mengunci akun penyimpanan tidak melindungi kontainer atau blob dalam akun tersebut agar tidak terhapus atau tertimpa. Untuk informasi selengkapnya tentang cara melindungi data blob, lihat Ringkasan perlindungan data.

Mengonfigurasi kunci Azure Resource Manager

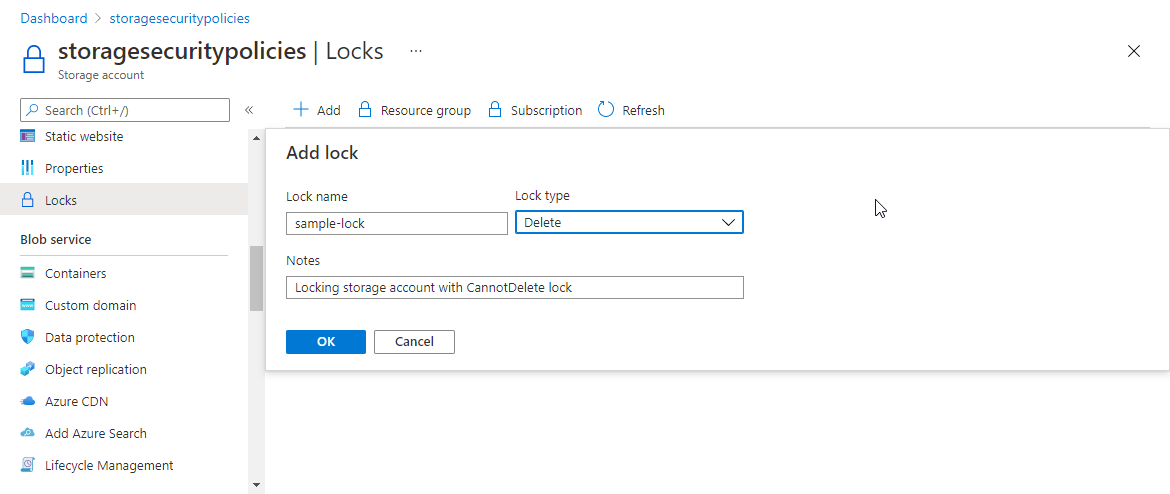

Untuk mengonfigurasi kunci pada akun penyimpanan dengan portal Microsoft Azure, ikuti langkah-langkah berikut:

Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure.

Di bagian Pengaturan, pilih Kunci.

Pilih Tambahkan.

Beri nama untuk kunci sumber daya, dan tentukan jenis kunci. Tambahkan catatan tentang kunci jika ingin.

Mengotorisasi operasi data saat kunci ReadOnly berlaku

Saat kunci ReadOnly diterapkan pada akun penyimpanan, operasi Cantumkan Kunci diblokir untuk akun penyimpanan tersebut. Cantumkan Kunci adalah operasi POST HTTPS, dan semua operasi POST dicegah ketika kunci ReadOnly dikonfigurasi untuk akun tersebut. Operasi Cantukan Kunci mengembalikan kunci akses akun, yang kemudian dapat digunakan untuk membaca dan menulis ke data mana pun dalam akun penyimpanan.

Jika klien memiliki kunci akses akun pada saat kunci diterapkan ke akun penyimpanan, maka klien tersebut dapat terus menggunakan kunci untuk mengakses data. Namun, klien yang tidak memiliki akses ke kunci harus menggunakan kredensial Microsoft Entra untuk mengakses data blob atau antrean di akun penyimpanan.

Pengguna portal Microsoft Azure mungkin terpengaruh jika kunci ReadOnly diterapkan, jika mereka sebelumnya telah mengakses data blob atau antrean dalam portal dengan kunci akses akun. Setelah kunci diterapkan, pengguna portal harus menggunakan kredensial Microsoft Entra untuk mengakses data blob atau antrean di portal. Untuk melakukannya, pengguna harus memiliki setidaknya dua peran RBAC yang ditetapkan padanya: peran Pembaca Azure Resource Manager minimal, dan salah satu peran akses data Azure Storage. Untuk informasi selengkapnya, lihat artikel berikut ini:

- Memilih cara otorisasi akses ke data blob dalam portal Microsoft Azure

- Memilih cara mengotorisasi akses untuk data antrean dalam portal Microsoft Azure

Data di Azure Files atau layanan Tabel mungkin menjadi tidak dapat diakses oleh klien yang sebelumnya telah mengaksesnya dengan kunci akun. Sebagai praktik terbaik, jika Anda harus menerapkan kunci ReadOnly pada akun penyimpanan, maka pindahkan beban kerja Azure Files dan layanan Tabel Anda ke akun penyimpanan yang tidak dikunci dengan kunci ReadOnly.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk