Mengelola kunci akses akun penyimpanan

Saat Anda membuat akun penyimpanan, Azure menghasilkan dua kunci akses akun penyimpanan 512-bit untuk akun tersebut. Kunci ini dapat digunakan untuk mengotorisasi akses ke data di akun penyimpanan Anda melalui otorisasi Kunci Bersama, atau melalui token SAS yang ditandatangani dengan kunci bersama.

Microsoft menyarankan agar Anda menggunakan Azure Key Vault untuk mengelola kunci akses, dan secara teratur memutar dan meregenerasi kunci Anda. Menggunakan Azure Key Vault memudahkan untuk memutar kunci tanpa gangguan pada aplikasi Anda. Anda juga dapat memutar kunci secara manual.

Penting

Untuk keamanan yang optimal, Microsoft merekomendasikan penggunaan ID Microsoft Entra dengan identitas terkelola untuk mengotorisasi permintaan terhadap data blob, antrean, dan tabel, jika memungkinkan. Otorisasi dengan ID Microsoft Entra dan identitas terkelola memberikan keamanan yang unggul dan kemudahan penggunaan melalui otorisasi Kunci Bersama. Untuk mempelajari selengkapnya tentang identitas terkelola, lihat Apa itu identitas terkelola untuk sumber daya Azure. Untuk contoh cara mengaktifkan dan menggunakan identitas terkelola untuk aplikasi .NET, lihat Mengautentikasi aplikasi yang dihosting Azure ke sumber daya Azure dengan .NET.

Untuk sumber daya yang dihosting di luar Azure, seperti aplikasi lokal, Anda dapat menggunakan identitas terkelola melalui Azure Arc. Misalnya, aplikasi yang berjalan di server dengan dukungan Azure Arc dapat menggunakan identitas terkelola untuk menyambungkan ke layanan Azure. Untuk mempelajari selengkapnya, lihat Mengautentikasi terhadap sumber daya Azure dengan server dengan dukungan Azure Arc.

Untuk skenario di mana tanda tangan akses bersama (SAS) digunakan, Microsoft merekomendasikan penggunaan SAS delegasi pengguna. SAS delegasi pengguna diamankan dengan kredensial Microsoft Entra alih-alih kunci akun. Untuk mempelajari tentang tanda tangan akses bersama, lihat Memberikan akses terbatas ke data dengan tanda tangan akses bersama. Untuk contoh cara membuat dan menggunakan SAS delegasi pengguna dengan .NET, lihat Membuat SAS delegasi pengguna untuk blob dengan .NET.

Melindungi kunci akses Anda

Kunci akses akun penyimpanan menyediakan akses penuh ke konfigurasi akun penyimpanan, serta data. Selalu berhati-hatilah untuk melindungi kunci akses Anda. Gunakan Azure Key Vault untuk mengelola dan memutar kunci Anda dengan aman. Akses ke kunci bersama memberi pengguna akses penuh ke konfigurasi akun penyimpanan dan datanya. Akses ke kunci bersama harus dibatasi dan dipantau dengan hati-hati. Gunakan token SAS delegasi pengguna dengan cakupan akses terbatas dalam skenario di mana otorisasi berbasis ID Microsoft Entra tidak dapat digunakan. Hindari kunci akses hard-coding atau simpan di mana saja dalam teks biasa yang dapat diakses oleh orang lain. Putar kunci Anda jika Anda yakin kunci tersebut mungkin telah disusupi.

Penting

Untuk mencegah pengguna mengakses data di akun penyimpanan Anda dengan Kunci Bersama, Anda dapat melarang otorisasi Kunci Bersama untuk akun penyimpanan. Akses terperinci ke data dengan hak istimewa paling sedikit diperlukan disarankan sebagai praktik terbaik keamanan. Otorisasi berbasis ID Microsoft Entra menggunakan identitas terkelola harus digunakan untuk skenario yang mendukung OAuth. Kerberos atau SMTP harus digunakan untuk Azure Files melalui SMB. Untuk Azure Files melalui REST, token SAS dapat digunakan. Akses kunci bersama harus dinonaktifkan jika tidak diperlukan untuk mencegah penggunaannya yang tidak disengaja. Untuk informasi selengkapnya, lihat Mencegah otorisasi Kunci Bersama untuk akun Azure Storage.

Untuk melindungi akun Azure Storage dengan kebijakan Akses Bersyarat Microsoft Entra, Anda harus melarang otorisasi Kunci Bersama untuk akun penyimpanan.

Jika Anda telah menonaktifkan akses kunci bersama dan Anda melihat otorisasi Kunci Bersama yang dilaporkan dalam log diagnostik, ini menunjukkan bahwa akses tepercaya sedang digunakan untuk mengakses penyimpanan. Untuk detail selengkapnya, lihat Akses tepercaya untuk sumber daya yang terdaftar di penyewa Microsoft Entra Anda.

Melihat kunci akses akun

Anda dapat melihat dan menyalin kunci akses akun Anda dengan portal Microsoft Azure, PowerShell, atau Azure CLI. Portal Microsoft Azure juga memberikan string koneksi untuk akun penyimpanan yang dapat Anda salin.

Untuk melihat dan menyalin kunci akses akun penyimpanan Anda atau string koneksi dari portal Microsoft Azure:

Di portal Microsoft Azure, buka akun penyimpanan Anda.

Pada bagian Keamanan + jaringan, pilih Kunci akses. Kunci akses akun Anda muncul, serta string koneksi lengkap untuk setiap kunci.

Pilih Tampilkan kunci untuk menampilkan kunci akses dan string koneksi Anda dan mengaktifkan tombol untuk menyalin nilai.

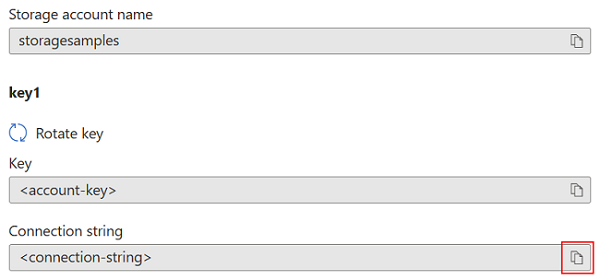

Di key1, cari nilai Kunci. Pilih tombol Salin untuk menyalin kunci akun.

Secara berurutan, Anda dapat menyalin seluruh string koneksi. Di Key1, cari nilai String koneksi. Pilih tombol Salin untuk menyalin string koneksi.

Anda dapat menggunakan salah satu dari dua kunci untuk mengakses Azure Storage, tetapi secara umum menggunakan kunci pertama adalah praktik yang baik dan simpan penggunaan kunci kedua yang digunakan saat Anda memutar kunci.

Untuk melihat atau membaca kunci akses akun, pengguna harus menjadi Administrator Layanan atau harus ditetapkan dalam peran Azure yang menyertakan Microsoft.Storage/storageAccounts/listkeys/action. Beberapa peran bawaan Azure yang menyertakan tindakan ini adalah peran Pemilik, Kontributor, dan Layanan Operator Kunci Akun Penyimpanan. Untuk informasi selengkapnya tentang peran Administrator Layanan, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik. Untuk informasi mendetail tentang peran bawaan untuk Azure Storage, lihat bagian Penyimpanan di peran bawaan Azure untuk Azure RBAC.

Menggunakan Azure Key Vault untuk mengelola kunci akses Anda

Microsoft menyarankan penggunaan Azure Key Vault untuk mengelola dan memutar kunci akses Anda. Aplikasi Anda dapat dengan aman mengakses kunci di Key Vault, sehingga Anda dapat menghindari menyimpan kunci Anda dengan kode aplikasi Anda. Untuk informasi selengkapnya tentang menggunakan Key Vault untuk manajemen kunci, lihat artikel-artikel berikut:

- Mengelola kunci akun penyimpanan dengan Azure Key Vault dan PowerShell

- Mengelola kunci akun penyimpanan dengan Azure Key Vault dan Azure CLI

Memutar kunci akses secara manual

Microsoft menyarankan agar Anda memutar kunci akses Anda secara berkala untuk membantu menjaga akun penyimpanan Anda tetap aman. Jika memungkinkan, gunakan Azure Key Vault untuk mengelola kunci akses Anda. Jika Anda tidak menggunakan Key Vault, Anda perlu memutar kunci secara manual.

Dua kunci akses ditetapkan sehingga Anda dapat memutar kunci. Memiliki dua kunci memastikan bahwa aplikasi Anda mempertahankan akses ke Azure Storage selama proses.

Peringatan

Meregenerasi kunci akses Anda dapat memengaruhi aplikasi atau layanan Azure apa pun yang bergantung pada kunci akun penyimpanan. Setiap klien yang menggunakan kunci akun untuk mengakses akun penyimpanan harus diperbarui untuk menggunakan kunci baru, termasuk layanan media, cloud, desktop, dan aplikasi seluler, dan aplikasi antarmuka pengguna grafis untuk Azure Storage, seperti Azure Storage Explorer.

Selain itu, memutar atau meregenerasi kunci akses mencabut tanda tangan akses bersama (SAS) yang dihasilkan berdasarkan kunci tersebut. Setelah rotasi kunci akses, Anda harus meregenerasi token SAS akun dan layanan untuk menghindari gangguan pada aplikasi. Perhatikan bahwa token SAS delegasi pengguna diamankan dengan kredensial Microsoft Entra dan tidak terpengaruh oleh rotasi kunci.

Jika Anda berencana untuk memutar kunci akses secara manual, Microsoft menyarankan agar Anda menetapkan kebijakan kedaluwarsa kunci. Untuk informasi selengkapnya, lihat Membuat kebijakan kedaluwarsa kunci.

Setelah Anda membuat kebijakan kedaluwarsa kunci, Anda dapat menggunakan Azure Policy untuk memantau apakah kunci akun penyimpanan telah diputar dalam interval yang disarankan. Untuk detailnya, lihat Memeriksa pelanggaran kebijakan kedaluwarsa utama.

Untuk memutar kunci akses akun penyimpanan Anda di portal Microsoft Azure:

- Perbarui string koneksi dalam kode aplikasi Anda untuk mereferensikan kunci akses sekunder untuk akun penyimpanan.

- Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure.

- Pada bagian Keamanan + jaringan, pilih Kunci akses.

- Untuk meregenerasi kunci akses utama untuk akun penyimpanan Anda, pilih tombol Regenerasi di sebelah kunci akses utama.

- Perbarui string koneksi dalam kode Anda untuk mereferensikan kunci akses utama baru.

- Meregenerasi kunci akses sekunder dengan cara yang sama.

Perhatian

Microsoft menyarankan hanya menggunakan salah satu kunci di semua aplikasi Anda secara bersamaan. Jika Anda menggunakan Kunci 1 di beberapa tempat dan Kunci 2 di tempat lain, Anda tidak akan dapat memutar kunci tanpa beberapa aplikasi kehilangan akses.

Untuk memutar kunci akses akun, pengguna harus menjadi Administrator Layanan atau harus ditetapkan dalam peran Azure yang menyertakan Microsoft.Storage/storageAccounts/regeneratekey/action. Beberapa peran bawaan Azure yang menyertakan tindakan ini adalah peran Pemilik, Kontributor, dan Layanan Operator Kunci Akun Penyimpanan. Untuk informasi selengkapnya tentang peran Administrator Layanan, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik. Untuk informasi mendetail tentang peran bawaan Azure untuk Azure Storage, lihat bagian Penyimpanan di peran bawaan Azure untuk Azure RBAC.

Membuat kebijakan kedaluwarsa kunci

Kebijakan kedaluwarsa kunci memungkinkan Anda mengatur pengingat untuk rotasi kunci akses akun. Pengingat ditampilkan jika interval yang ditentukan telah berlalu dan tombol belum dirotasi. Setelah Anda membuat kebijakan kedaluwarsa kunci, Anda dapat memantau kepatuhan akun penyimpanan Anda untuk memastikan bahwa kunci akses akun dirotasi secara teratur.

Catatan

Sebelum Anda dapat membuat kebijakan kedaluwarsa kunci, Anda mungkin perlu merotasi setiap kunci akses akun Anda setidaknya sekali.

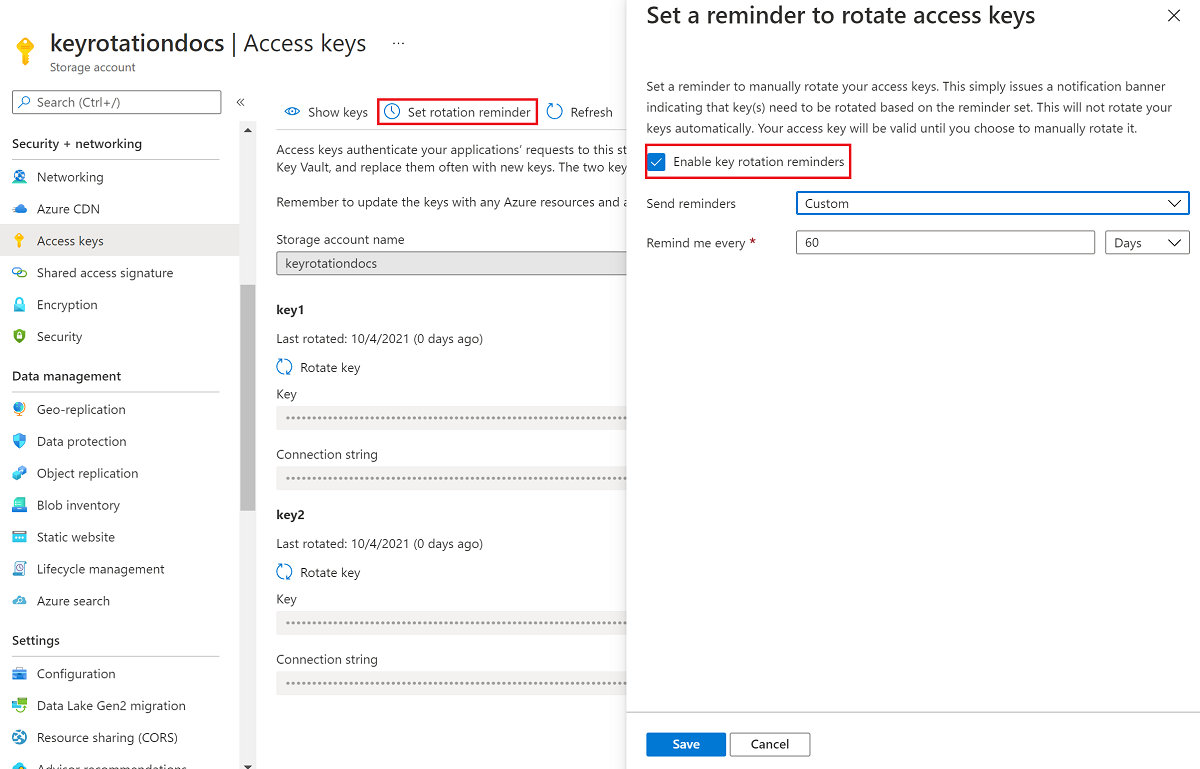

Untuk membuat kedaluwarsa kunci di portal Azure:

- Di portal Microsoft Azure, buka akun penyimpanan Anda.

- Pada bagian Keamanan + jaringan, pilih Kunci akses. Kunci akses akun Anda muncul, serta string koneksi lengkap untuk setiap kunci.

- Pilih tombol Atur pengingat rotasi. Jika tombol Atur pengingat rotasi berwarna abu-abu, Anda perlu memutar setiap kunci Anda. Ikuti langkah-langkah yang dijelaskan dalam Memutar kunci akses secara manual untuk memutar kunci.

- Di Atur pengingat untuk memutar kunci akses, pilih kotak centang Aktifkan pengingat rotasi kunci dan atur frekuensi pengingat.

- Pilih Simpan.

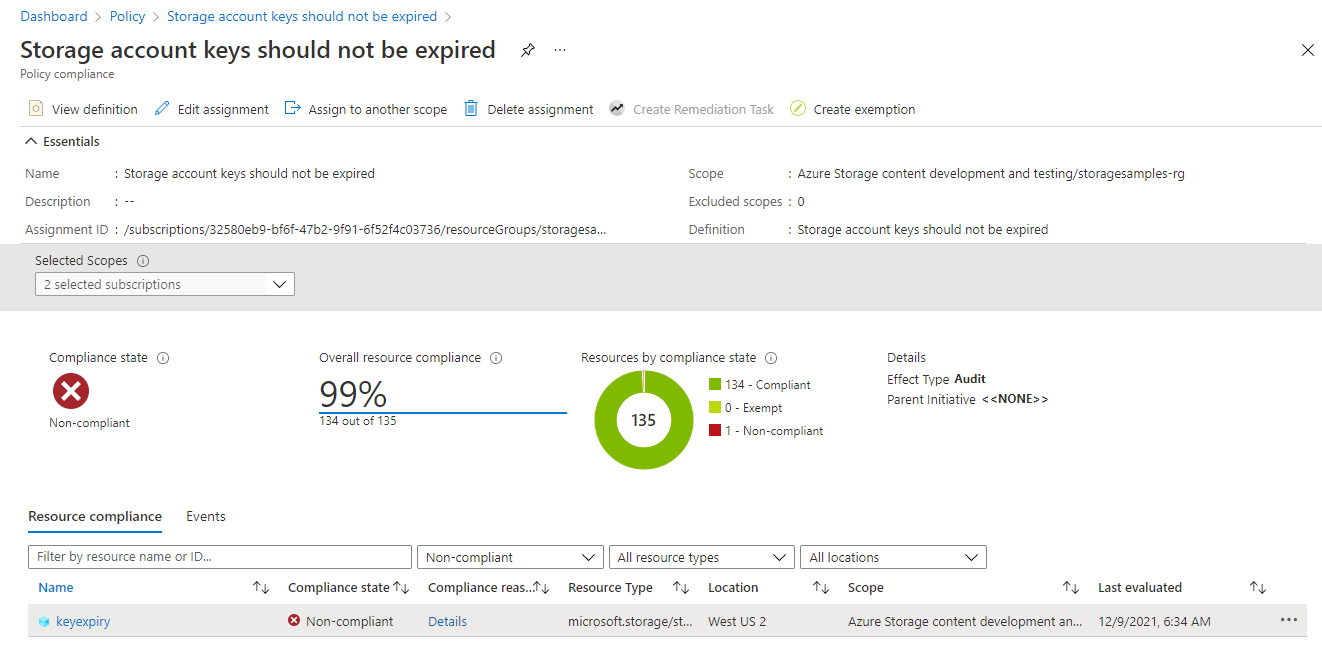

Periksa pelanggaran kebijakan kedaluwarsa utama

Anda dapat memantau akun penyimpanan Anda dengan Azure Policy untuk memastikan bahwa kunci akses akun telah diputar dalam periode yang disarankan. Azure Storage menyediakan kebijakan bawaan untuk memastikan bahwa kunci akses akun penyimpanan tidak kedaluwarsa. Untuk informasi selengkapnya tentang kebijakan bawaan, lihat Kunci akun penyimpanan tidak boleh kedaluwarsa di Daftar definisi kebijakan bawaan.

Menetapkan kebijakan bawaan untuk cakupan sumber daya

Ikuti langkah-langkah berikut untuk menetapkan kebijakan bawaan ke cakupan yang sesuai di portal Azure:

Di portal Azure, cari Kebijakan untuk menampilkan dasbor Kebijakan Azure.

Di bagian Penulisan, pilih Penugasan.

Pilih Tetapkan kebijakan.

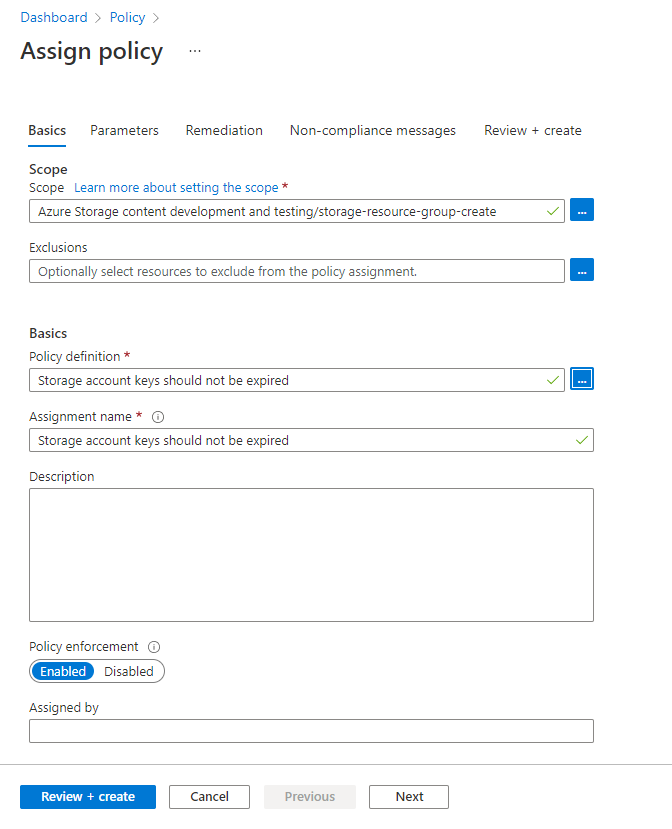

Di tab Dasar-dasar pada halaman Tetapkan kebijakan, di bagian Cakupan, tentukan cakupan untuk penetapan kebijakan. Pilih tombol Lainnya untuk memilih langganan dan grup sumber daya opsional.

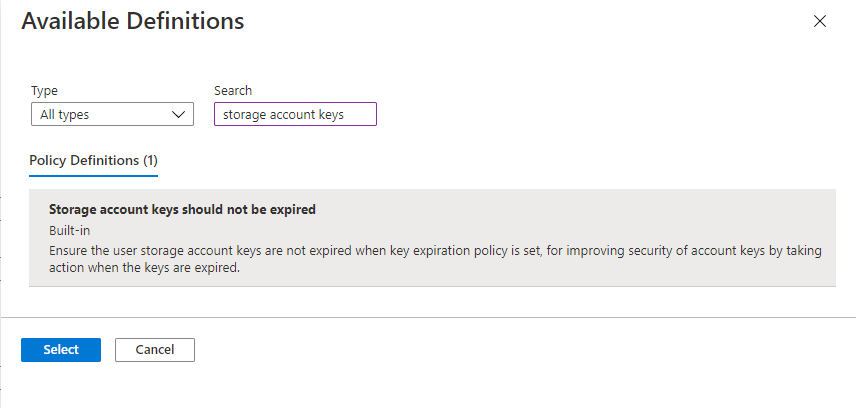

Untuk bidang Definisi kebijakan, pilih tombol Lainnya, dan masukkan kunci akun penyimpanan di bidang Pencarian. Pilih definisi kebijakan bernama Kunci akun penyimpanan tidak boleh kedaluwarsa.

Pilih Tinjau + buat untuk menetapkan definisi kebijakan ke cakupan yang ditentukan.

Memantau kepatuhan dengan kebijakan kedaluwarsa utama

Untuk memantau kepatuhan akun penyimpanan Anda terhadap kebijakan kedaluwarsa utama, ikuti langkah-langkah berikut:

Di dasbor Azure Policy, temukan definisi kebijakan bawaan untuk cakupan yang Anda tentukan dalam penetapan kebijakan. Anda dapat menelusuri Kunci akun penyimpanan tidak boleh kedaluwarsa di kotak Pencarian untuk memfilter kebijakan bawaan.

Pilih nama kebijakan dengan cakupan yang diinginkan.

Pada halaman Penetapan kebijakan untuk kebijakan bawaan, pilih Lihat kepatuhan. Setiap akun penyimpanan dalam langganan dan grup sumber daya tertentu yang tidak memenuhi persyaratan kebijakan akan muncul di laporan kepatuhan.

Untuk menyesuaikan akun penyimpanan, rotasi kunci akses akun.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk