Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pendekatan yang disarankan untuk mengautentikasi aplikasi yang dihosting Azure ke sumber daya Azure lainnya adalah dengan menggunakan identitas terkelola . Pendekatan ini didukung untuk sebagian besar layanan Azure, termasuk aplikasi yang dihosting di Azure App Service, Azure Container Apps, dan Azure Virtual Machines. Temukan selengkapnya tentang berbagai teknik dan pendekatan autentikasi pada halaman gambaran umum autentikasi. Di bagian depan, Anda akan mempelajari:

- Konsep identitas terkelola yang penting

- Cara membuat identitas terkelola yang ditetapkan sistem untuk aplikasi Anda

- Cara menetapkan peran pada identitas terkelola yang ditetapkan oleh sistem

- Cara mengautentikasi menggunakan identitas terkelola yang ditetapkan sistem dari kode aplikasi Anda

Konsep identitas terkelola yang penting

Identitas terkelola memungkinkan aplikasi Anda terhubung dengan aman ke sumber daya Azure lainnya tanpa menggunakan kunci rahasia atau rahasia aplikasi lainnya. Secara internal, Azure melacak identitas dan sumber daya mana yang diizinkan untuk disambungkan. Azure menggunakan informasi ini untuk mendapatkan token Microsoft Entra secara otomatis untuk aplikasi agar dapat tersambung ke sumber daya Azure lainnya.

Ada dua jenis identitas terkelola yang perlu dipertimbangkan saat mengonfigurasi aplikasi yang dihosting:

- Identitas terkelola yang ditetapkan oleh sistem diaktifkan langsung pada sumber daya Azure dan terkait dengan siklus hidup sumber daya tersebut. Saat sumber daya dihapus, Azure secara otomatis menghapus identitas untuk Anda. Identitas yang ditetapkan sistem memberikan pendekatan minimalis untuk menggunakan identitas terkelola.

- Identitas terkelola yang ditetapkan pengguna dibuat sebagai sumber daya Azure mandiri dan menawarkan fleksibilitas dan kemampuan yang lebih besar. Mereka ideal untuk solusi yang melibatkan beberapa sumber daya Azure yang perlu berbagi identitas dan izin yang sama. Misalnya, jika beberapa komputer virtual perlu mengakses set sumber daya Azure yang sama, identitas terkelola yang ditetapkan pengguna menyediakan penggunaan kembali dan manajemen yang dioptimalkan.

Saran

Pelajari selengkapnya tentang memilih dan mengelola identitas terkelola yang ditetapkan sistem dan identitas terkelola yang ditetapkan pengguna di artikel Rekomendasi praktik terbaik identitas terkelola.

Bagian di depan menjelaskan langkah-langkah untuk mengaktifkan dan menggunakan identitas terkelola yang ditetapkan sistem untuk aplikasi yang dihosting Azure. Jika Anda perlu menggunakan identitas terkelola yang ditetapkan pengguna, kunjungi artikel identitas terkelola yang ditetapkan pengguna untuk informasi selengkapnya.

Mengaktifkan identitas terkelola yang ditetapkan sistem pada sumber daya hosting Azure

Untuk mulai menggunakan identitas terkelola yang ditetapkan sistem dengan aplikasi Anda, aktifkan identitas di sumber daya Azure yang menghosting aplikasi Anda, seperti Azure App Service, Azure Container App, atau Azure Virtual Machine.

Anda dapat mengaktifkan identitas terkelola yang ditetapkan sistem untuk sumber daya Azure menggunakan portal Microsoft Azure atau Azure CLI.

- Portal Azure

- Azure CLI

Di portal Microsoft Azure, navigasikan ke sumber daya yang menghosting kode aplikasi Anda, seperti Azure App Service atau instans Aplikasi Kontainer Azure.

Dari halaman Gambaran Umum sumber daya, perluas Pengaturan dan pilih Identitas dari Navigasi.

Pada halaman Identitas, alihkan penggeser Status ke Di.

Pilih Simpan untuk menerapkan perubahan Anda.

Menugaskan peran pada identitas terkelola

Selanjutnya, tentukan peran mana yang dibutuhkan aplikasi Anda dan tetapkan peran tersebut ke identitas terkelola. Anda dapat menetapkan peran ke identitas terkelola dalam cakupan berikut:

- Resource: Peran yang ditetapkan hanya berlaku untuk sumber daya tertentu tersebut.

- Grup sumber daya: Peran yang ditetapkan berlaku untuk semua sumber daya yang terkandung dalam grup sumber daya.

- Langganan: Peran yang ditetapkan berlaku untuk semua sumber daya yang terkandung dalam langganan.

Contoh berikut menunjukkan cara menetapkan peran di cakupan grup sumber daya, karena banyak aplikasi mengelola semua sumber daya Azure terkait menggunakan satu grup sumber daya.

- Portal Azure

- Azure CLI

Akses ke halaman Gambaran Umum grup sumber daya yang berisi aplikasi dengan identitas terkelola yang ditetapkan sistem.

Pilih kontrol akses (IAM) di navigasi kiri.

Pada halaman Kontrol akses (IAM), pilih + Tambahkan di menu atas lalu pilih Tambahkan penetapan peran untuk menavigasi ke halaman Tambahkan penetapan peran.

Halaman Tambahkan penugasan peran menyajikan alur kerja bertahap dengan tab untuk menetapkan peran pada identitas. Pada tab Peran awal, gunakan kotak pencarian di bagian atas untuk menemukan peran yang ingin Anda tetapkan ke identitas.

Pilih peran dari hasil dan kemudian pilih Berikutnya untuk berpindah ke tab Anggota.

Untuk opsi Tetapkan akses ke, pilihlah Identitas yang dikelola.

Untuk opsi Anggota, pilih + Pilih anggota untuk membuka panel Pilih identitas terkelola.

Pada panel Pilih identitas terkelola, gunakan dropdown Langganan dan Identitas terkelola untuk memfilter hasil pencarian identitas Anda. Gunakan kotak pencarian Pilih untuk menemukan identitas sistem yang Anda aktifkan untuk sumber daya Azure yang menghosting aplikasi Anda.

Pilih identitas dan pilih Pilih di bagian bawah panel untuk melanjutkan.

Pilih Tinjau + tetapkan di bagian bawah halaman.

Pada tab akhir Tinjau + tetapkan , pilih Tinjau + tetapkan untuk menyelesaikan alur kerja.

Mengautentikasi ke layanan Azure dari aplikasi Anda

Pustaka Azure Identity menyediakan berbagai kredensial —implementasi TokenCredential disesuaikan untuk mendukung skenario yang berbeda dan alur autentikasi Microsoft Entra. Karena identitas terkelola tidak tersedia saat berjalan secara lokal, langkah-langkah di depan menunjukkan kredensial mana yang akan digunakan dalam skenario mana:

-

Lingkungan pengembangan lokal: Selama pengembangan lokal hanya, gunakan kelas yang disebut DefaultAzureCredential untuk rantai kredensial yang dipengaruhi dan telah dikonfigurasi sebelumnya.

DefaultAzureCredentialmenemukan kredensial pengguna dari alat lokal atau IDE Anda, seperti Azure CLI atau Visual Studio. Ini juga memberikan fleksibilitas dan kenyamanan untuk percobaan ulang, waktu tunggu untuk respons, dan dukungan untuk beberapa opsi autentikasi. Kunjungi artikel Mengautentikasi ke layanan Azure pada pengembangan lokal untuk informasi lebih lanjut. - aplikasi yang dihosting Azure: Saat aplikasi Anda berjalan di Azure, gunakan ManagedIdentityCredential untuk menemukan identitas terkelola yang dikonfigurasi untuk aplikasi Anda dengan aman. Menentukan jenis kredensial yang tepat ini mencegah kredensial lain yang tersedia diambil secara tak terduga.

Menerapkan kode

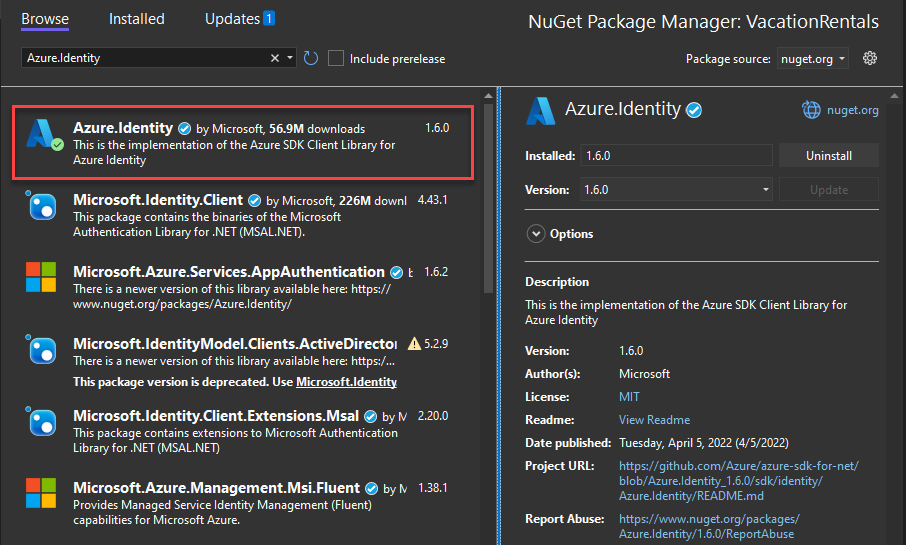

Tambahkan paket Azure.Identity. Dalam proyek ASP.NET Core, instal juga paket Microsoft.Extensions.Azure:

Di terminal pilihan Anda, navigasikan ke direktori proyek aplikasi dan jalankan perintah berikut:

dotnet add package Azure.Identity

dotnet add package Microsoft.Extensions.Azure

Layanan Azure diakses menggunakan kelas klien khusus dari berbagai pustaka klien Azure SDK. Kelas-kelas ini dan layanan kustom Anda sendiri harus didaftarkan untuk injeksi dependensi sehingga dapat digunakan di seluruh aplikasi Anda. Di Program.cs, selesaikan langkah-langkah berikut untuk mengonfigurasi kelas klien untuk injeksi dependensi dan autentikasi berbasis token:

- Sertakan namespace

Azure.IdentitydanMicrosoft.Extensions.Azuremelalui arahanusing. - Daftarkan klien layanan Azure menggunakan metode ekstensi dengan awalan

Addyang sesuai. - Gunakan instans yang sesuai

TokenCredentialuntuk lingkungan tempat aplikasi Anda berjalan. Saat aplikasi Anda berjalan:- Di Azure, teruskan instans

ManagedIdentityCredentialke metodeUseCredential.ManagedIdentityCredentialmenemukan konfigurasi identitas terkelola Anda untuk mengautentikasi ke layanan lain secara otomatis. - Pada komputer pengembangan lokal Anda, instans

DefaultAzureCredentialdibuat atas nama Anda. PanggilUseCredentialhanya jika Anda ingin menyesuaikanDefaultAzureCredentialatau menggunakan kredensial yang berbeda.DefaultAzureCredentialmencari di variabel lingkungan dalam sistem untuk principal layanan aplikasi atau pada alat pengembang yang diinstal secara lokal, seperti Visual Studio, untuk mendapatkan serangkaian kredensial pengembang.

- Di Azure, teruskan instans

builder.Services.AddAzureClients(clientBuilder =>

{

clientBuilder.AddBlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"));

if (builder.Environment.IsProduction() || builder.Environment.IsStaging())

{

// Managed identity token credential discovered when running in Azure environments

ManagedIdentityCredential credential = new(ManagedIdentityId.SystemAssigned);

clientBuilder.UseCredential(credential);

}

});