Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Files menawarkan dua protokol standar industri untuk memasang berbagi file Azure: protokol Blok Pesan Server (SMB) dan protokol Network File System (NFS). Azure Files memungkinkan Anda memilih protokol sistem file yang paling sesuai untuk beban kerja Anda. Berbagi file Azure tidak mendukung akses berbagi file Azure individual dengan protokol SMB dan NFS, meskipun Anda dapat membuat berbagi file SMB dan NFS dalam akun penyimpanan yang sama. Untuk semua berbagi file, Azure Files menawarkan berbagi file tingkat perusahaan yang dapat ditingkatkan untuk memenuhi kebutuhan penyimpanan Anda dan dapat diakses secara bersamaan oleh ribuan klien.

Artikel ini mencakup berbagi file SMB Azure. Untuk informasi tentang berbagi file NFS Azure, lihat Berbagi file NFS Azure.

Berlaku pada

| Model manajemen | Model tagihan | Tingkat media | Redundansi | UKM (Usaha Kecil dan Menengah) | Sistem Berkas Jaringan (NFS) |

|---|---|---|---|---|---|

| Microsoft.Storage | Versi 2 yang telah disediakan | HDD (standar) | Lokal (LRS) |

|

|

| Microsoft.Storage | Versi 2 yang telah disediakan | HDD (standar) | Zona (ZRS) |

|

|

| Microsoft.Storage | Versi 2 yang telah disediakan | HDD (standar) | Geo (GRS) |

|

|

| Microsoft.Storage | Versi 2 yang telah disediakan | HDD (standar) | GeoZone (GZRS) |

|

|

| Microsoft.Storage | V1 yang disediakan | SSD (kelas atas) | Lokal (LRS) |

|

|

| Microsoft.Storage | V1 yang disediakan | SSD (kelas atas) | Zona (ZRS) |

|

|

| Microsoft.Storage | Bayar sesuai penggunaan | HDD (standar) | Lokal (LRS) |

|

|

| Microsoft.Storage | Bayar sesuai penggunaan | HDD (standar) | Zona (ZRS) |

|

|

| Microsoft.Storage | Bayar sesuai penggunaan | HDD (standar) | Geo (GRS) |

|

|

| Microsoft.Storage | Bayar sesuai penggunaan | HDD (standar) | GeoZone (GZRS) |

|

|

Skenario umum

Berbagi file SMB digunakan untuk banyak aplikasi termasuk berbagi file pengguna akhir dan berbagi file yang mendukung database dan aplikasi. Berbagi file SMB sering digunakan dalam skenario berikut:

- Berbagi file untuk pengguna akhir seperti berbagi tim, direktori rumah, dll.

- Penyimpanan cadangan untuk aplikasi berbasis Windows, seperti database SQL Server atau aplikasi lini bisnis yang ditulis untuk API sistem file lokal Win32 atau .NET.

- Pengembangan aplikasi dan layanan baru, terutama jika aplikasi atau layanan tersebut memiliki persyaratan untuk IO acak dan penyimpanan hierarkis.

Fitur

Azure Files mendukung fitur utama SMB dan Azure yang diperlukan untuk penyebaran produksi berbagi file SMB:

- Penyatuan domain Active Directory dan daftar kontrol akses diskresioner (DACL).

- Pencadangan tanpa server terintegrasi dengan Azure Backup.

- Isolasi jaringan menggunakan titik akhir pribadi Azure.

- Throughput jaringan tinggi menggunakan SMB Multichannel (hanya berbagi file SSD).

- Enkripsi saluran SMB termasuk AES-256-GCM, AES-128-GCM, dan AES-128-CCM.

- Dukungan versi sebelumnya melalui rekam jepret berbagi terintegrasi VSS.

- Penghapusan sementara otomatis pada pembagian file Azure untuk mencegah penghapusan yang tidak disengaja.

- Berbagi file yang opsional dan dapat diakses via internet dengan SMB 3.0+ yang aman untuk internet.

File share SMB bisa dipasang langsung di lokasi atau dicache di lokasi dengan Azure File Sync.

Keamanan

Semua data yang disimpan di Azure Files dienkripsi saat tidak digunakan menggunakan enkripsi layanan penyimpanan Azure (SSE). Enkripsi layanan penyimpanan berfungsi mirip dengan BitLocker di Windows: data dienkripsi di bawah tingkat sistem file. Karena data dienkripsi di bawah sistem file dari Azure file share, saat dikodekan ke disk, Anda tidak perlu memiliki akses ke kunci dasar pada klien untuk membaca atau menulis ke Azure file share. Enkripsi saat data diistirahatkan berlaku untuk kedua protokol SMB dan NFS.

Secara default, semua berbagi file Azure memiliki enkripsi saat transit diaktifkan, sehingga hanya pemasangan SMB menggunakan SMB 3.x dengan enkripsi yang diizinkan. Pemasangan dari klien yang tidak mendukung SMB 3.x dengan enkripsi saluran SMB ditolak jika enkripsi saat transit diaktifkan.

Azure Files mendukung AES-256-GCM dengan SMB 3.1.1 saat digunakan dengan Windows Server 2022 atau Windows 11. SMB 3.1.1 juga mendukung AES-128-GCM dan SMB 3.0 mendukung AES-128-CCM. AES-128-GCM dinegosiasikan secara default pada Windows 10, versi 21H1 untuk alasan kinerja.

Anda dapat menonaktifkan enkripsi saat transit untuk berbagi file Azure. Saat enkripsi dinonaktifkan, Azure Files mengizinkan SMB 2.1 dan SMB 3.x tanpa enkripsi. Alasan utama untuk menonaktifkan enkripsi saat transit adalah untuk mendukung aplikasi lama yang harus dijalankan di sistem operasi yang lebih lama, seperti Windows Server 2008 R2 atau distribusi Linux yang lebih lama. Azure Files hanya mengizinkan koneksi SMB 2.1 dalam wilayah Azure yang sama dengan berbagi file Azure; klien SMB 2.1 di luar wilayah Azure dari berbagi file Azure, seperti lokal atau di wilayah Azure yang berbeda, tidak dapat mengakses berbagi file.

Pengaturan protokol SMB

Azure Files menawarkan beberapa pengaturan yang memengaruhi perilaku, performa, dan keamanan protokol SMB. Konfigurasi ini diterapkan untuk semua file share Azure dalam akun penyimpanan.

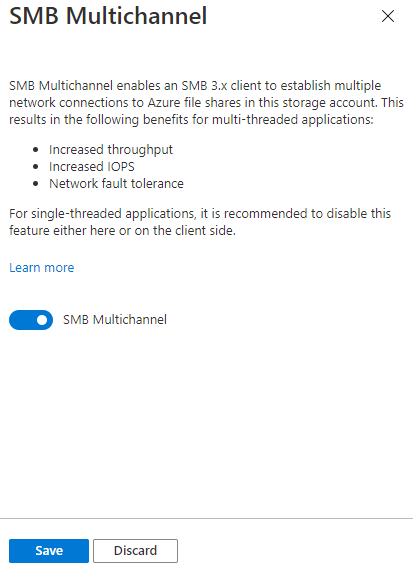

SMB Multichannel

SMB Multichannel mengaktifkan klien SMB 3.x untuk membuat beberapa koneksi jaringan ke berbagi file SMB. Azure Files mendukung SMB Multichannel pada berbagi file SSD. SMB Multichannel sekarang diaktifkan secara default di semua wilayah Azure.

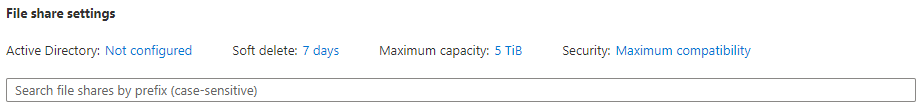

Untuk melihat status SMB Multichannel, navigasikan ke akun penyimpanan yang berisi berbagi file SSD Anda dan pilih Berbagi file di bawah judul Penyimpanan data di daftar isi akun penyimpanan. Anda akan melihat status SMB Multichannel di bawah bagian Pengaturan berbagi file . Jika Anda tidak melihatnya, pastikan akun penyimpanan Anda adalah jenis akun FileStorage.

Untuk mengaktifkan atau menonaktifkan SMB Multichannel, pilih status saat ini (Diaktifkan atau Dinonaktifkan tergantung pada status). Dialog yang dihasilkan menyediakan tombol untuk mengaktifkan atau menonaktifkan SMB Multichannel. Pilih kondisi yang diinginkan dan pilih Simpan.

Mengaktifkan SMB Multichannel pada sistem operasi yang lebih lama

Dukungan untuk SMB Multichannel di Azure Files mengharuskan memastikan Windows menerapkan semua patch yang relevan. Beberapa versi Windows lama, termasuk Windows Server 2016, Windows 10 versi 1607, dan Windows 10 versi 1507, memerlukan pengaturan kunci registri tambahan agar semua perbaikan SMB Multichannel yang relevan dapat diterapkan pada instalasi yang telah sepenuhnya dipatch. Jika Anda menjalankan versi Windows yang lebih baru dari ketiga versi ini, tidak diperlukan tindakan tambahan.

Windows Server 2016 dan Windows Server 10 versi 1607

Untuk mengaktifkan semua perbaikan SMB Multichannel untuk Windows Server 2016 dan Windows 10 versi 1607, jalankan perintah PowerShell berikut:

Set-ItemProperty `

-Path "HKLM:SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides" `

-Name "2291605642" `

-Value 1 `

-Force

Windows 10 versi 1507

Untuk mengaktifkan semua perbaikan SMB Multichannel untuk Windows 10 versi 1507, jalankan perintah PowerShell berikut:

Set-ItemProperty `

-Path "HKLM:\SYSTEM\CurrentControlSet\Services\MRxSmb\KBSwitch" `

-Name "{FFC376AE-A5D2-47DC-A36F-FE9A46D53D75}" `

-Value 1 `

-Force

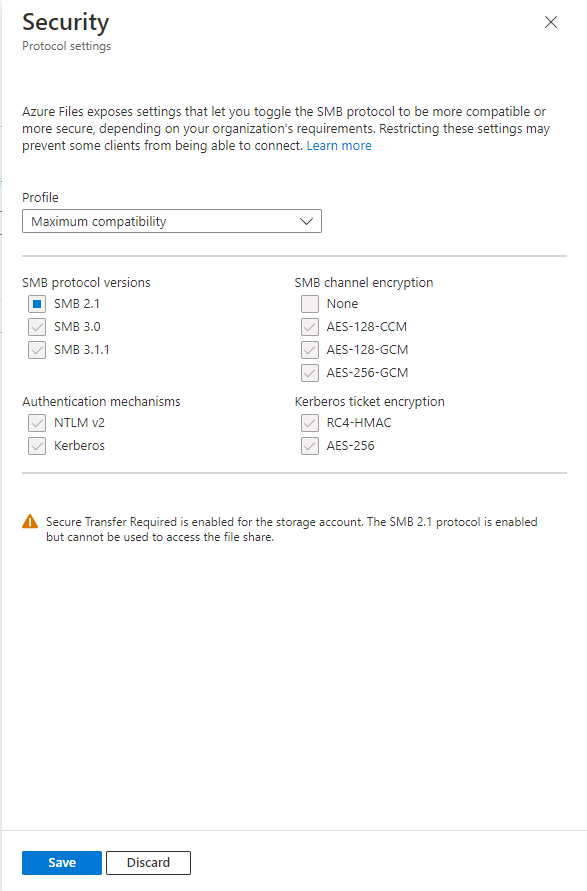

Pengaturan keamanan SMB

Azure Files memperlihatkan pengaturan yang memungkinkan Anda mengubah protokol SMB menjadi lebih kompatibel atau lebih aman, bergantung pada persyaratan organisasi Anda. Secara default, Azure Files dikonfigurasi agar kompatibel secara maksimal, jadi perlu diingat bahwa membatasi pengaturan ini dapat menyebabkan beberapa klien tidak dapat terhubung.

Azure Files memperlihatkan pengaturan berikut:

- Versi UKM: Versi UKM mana yang diizinkan. Versi protokol yang didukung adalah SMB 3.1.1, SMB 3.0, dan SMB 2.1. Secara default, semua versi SMB diizinkan, meskipun SMB 2.1 tidak diizinkan jika "memerlukan transfer yang aman" diaktifkan, karena SMB 2.1 tidak mendukung enkripsi saat transit.

- Metode autentikasi: Metode autentikasi SMB mana yang diizinkan. Metode autentikasi yang didukung adalah NTLMv2 (hanya kunci akun penyimpanan) dan Kerberos. Secara default, semua metode autentikasi diizinkan. Menghapus NTLMv2 melarang menggunakan kunci akun penyimpanan untuk memasang berbagi file Azure. Azure Files tidak mendukung penggunaan autentikasi NTLM untuk kredensial domain.

- Enkripsi tiket Kerberos: Algoritme enkripsi mana yang diizinkan. Algoritma enkripsi yang didukung adalah AES-256 (disarankan) and RC4-HMAC.

-

Enkripsi saluran SMB: Algoritme enkripsi saluran SMB mana yang diizinkan. Algoritma enkripsi yang didukung adalah AES-256-GCM, AES-128-GCM, dan AES-128-CCM. Jika Anda hanya memilih AES-256-GCM, Anda harus memberi tahu klien untuk menggunakannya dengan membuka terminal PowerShell sebagai administrator pada setiap klien dan menjalankan

Set-SmbClientConfiguration -EncryptionCiphers "AES_256_GCM" -Confirm:$false. Menggunakan AES-256-GCM tidak didukung pada klien Windows yang lebih lama dari Windows 11/Windows Server 2022.

Anda dapat melihat dan mengubah pengaturan keamanan SMB menggunakan portal Azure, PowerShell, atau CLI. Pilih tab yang diinginkan untuk melihat langkah-langkah tentang cara mendapatkan dan mengatur pengaturan keamanan SMB. Perhatikan bahwa pengaturan ini diperiksa ketika sesi SMB dibuat dan jika tidak terpenuhi, penyiapan sesi SMB gagal dengan kesalahan "STATUS_ACCESS_DENIED".

Untuk melihat atau mengubah pengaturan keamanan SMB menggunakan portal Azure, ikuti langkah-langkah berikut:

Masuk ke portal Microsoft Azure dan cari akun Storage. Pilih akun penyimpanan yang ingin Anda lihat atau ubah pengaturan keamanan SMB.

Dari menu layanan, pilihBerbagi file>.

Di bagian Pengaturan berbagi file, pilih nilai yang terkait dengan Keamanan. Jika Anda belum mengubah pengaturan keamanan, nilai ini diatur secara default ke Kompatibilitas maksimum.

Di bagian Profil, pilih Kompatibilitas maksimum, Keamanan maksimum, atau Kustom. Memilih Kustom memungkinkan Anda membuat profil kustom untuk versi protokol SMB, enkripsi saluran SMB, mekanisme autentikasi, dan enkripsi tiket Kerberos.

Setelah Anda memasukkan pengaturan keamanan yang diinginkan, pilih Simpan.

Batasan

Berbagi file SMB di Azure Files mendukung subset fitur yang didukung oleh protokol SMB dan sistem file NTFS. Meskipun sebagian besar kasus penggunaan dan aplikasi tidak memerlukan fitur ini, beberapa aplikasi mungkin tidak berfungsi dengan baik dengan Azure Files jika mengandalkan fitur yang tidak didukung. Fitur-fitur berikut tidak didukung:

- SMB Direct

- Penyewaan direktori UMKM

- VSS untuk berbagi file SMB (ini memungkinkan penyedia VSS untuk menyiram data mereka ke berbagi file SMB sebelum rekam jepret diambil)

- Aliran data alternatif

- Atribut yang diperluas

- Pengidentifikasi objek

- Tautan keras

- Tautan sementara

- Titik Reparse

- File Jarang

- Nama file pendek (8.3 alias)

- Kompresi

Ketersediaan regional

Berbagi file Azure SMB tersedia di setiap wilayah Azure, termasuk semua wilayah publik dan berdaulat. Berbagi file SSD tersedia di sebagian wilayah.

Langkah berikutnya

- Merencanakan penyebaran Azure Files

- Membuat berbagi file Azure

- Pasang berbagi file SMB pada sistem operasi pilihan Anda: