Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk: ✔️ Berbagi file SMB Azure

Artikel ini menjelaskan cara menggunakan autentikasi berbasis identitas, baik lokal atau di Azure, untuk mengaktifkan akses berbasis identitas ke berbagi file Azure melalui protokol blok pesan server (SMB). Sama seperti server file Windows, Anda dapat memberikan izin ke identitas di tingkat berbagi, direktori, atau file. Tidak ada biaya layanan tambahan untuk mengaktifkan autentikasi berbasis identitas di akun penyimpanan Anda.

Autentikasi berbasis identitas didukung melalui klien SMB untuk Windows, Linux, dan MacOS. Namun, saat ini tidak mendukung pembagian Network File System (NFS).

Penting

Untuk alasan keamanan, menggunakan autentikasi berbasis identitas untuk mengakses berbagi file disarankan daripada menggunakan kunci akun penyimpanan. Jangan pernah berbagi kunci akun penyimpanan Anda.

Cara kerjanya

Berbagi file Azure menggunakan protokol Kerberos untuk mengautentikasi dengan sumber identitas. Saat identitas yang terkait dengan pengguna atau aplikasi yang berjalan pada klien mencoba mengakses data di berbagi file Azure, permintaan dikirim ke sumber identitas untuk mengautentikasi identitas. Jika autentikasi berhasil, sumber identitas mengembalikan tiket Kerberos. Klien kemudian mengirim permintaan yang menyertakan tiket Kerberos, dan Azure Files menggunakan tiket tersebut untuk mengotorisasi permintaan. Layanan Azure Files hanya menerima tiket Kerberos, bukan info masuk akses pengguna.

Kasus penggunaan umum

Autentikasi berbasis identitas dengan berbagi file Azure SMB dapat berguna dalam berbagai skenario:

Mengganti server file lokal

Mengganti server file lokal yang tersebar adalah tantangan yang dihadapi setiap organisasi selama perjalanan modernisasi TI mereka. Menggunakan autentikasi berbasis identitas dengan Azure Files memberikan pengalaman migrasi yang mulus, memungkinkan pengguna akhir untuk terus mengakses data mereka dengan kredensial yang sama.

Mengangkat dan memindahkan aplikasi ke Azure

Saat Anda mengangkat dan mengalihkan aplikasi ke cloud, Anda mungkin ingin menyimpan model autentikasi yang sama untuk akses berbagi file. Autentikasi berbasis identitas menghilangkan kebutuhan untuk mengubah layanan direktori Anda, mempercepat adopsi cloud.

Pencadangan dan pemulihan bencana (DR)

Jika Anda menyimpan penyimpanan file utama di lingkungan lokal, Azure Files adalah solusi ideal untuk pencadangan dan pemulihan bencana (DR) guna meningkatkan kelangsungan operasi bisnis. Anda dapat menggunakan berkas file Azure untuk mencadangkan server file Anda sambil tetap mempertahankan daftar kontrol akses diskresi (DACL) Windows. Untuk skenario DR, Anda dapat mengonfigurasi opsi autentikasi guna mendukung penerapan kontrol akses yang tepat saat failover.

Pilih sumber identitas untuk akun penyimpanan Anda

Sebelum mengaktifkan autentikasi berbasis identitas di akun penyimpanan, Anda perlu mengetahui sumber identitas apa yang akan Anda gunakan. Kemungkinan Anda sudah memilikinya, karena sebagian besar perusahaan dan organisasi memiliki beberapa jenis lingkungan domain yang dikonfigurasi. Konsultasikan dengan Active Directory (AD) atau admin TI Anda untuk memastikannya. Jika Anda belum memiliki sumber identitas, Anda harus mengonfigurasinya sebelum dapat mengaktifkan autentikasi berbasis identitas.

Skenario autentikasi yang didukung

Anda dapat mengaktifkan autentikasi berbasis identitas melalui SMB menggunakan salah satu dari tiga sumber identitas: Active Directory Domain Services (AD DS) lokal, Microsoft Entra Domain Services, atau Microsoft Entra Kerberos. Anda hanya dapat menggunakan satu sumber identitas untuk autentikasi akses file per akun penyimpanan, dan itu berlaku untuk semua berbagi file di akun.

AD DS lokal: Akun penyimpanan digabungkan ke AD DS lokal, dan identitas dari AD DS dapat mengakses berbagi file Azure SMB dengan aman dari klien yang bergabung dengan domain atau klien yang memiliki konektivitas tanpa gangguan ke pengontrol domain. Lingkungan AD DS lokal harus disinkronkan ke Microsoft Entra ID menggunakan aplikasi lokal Microsoft Entra Connect atau sinkronisasi cloud oleh agen ringan Microsoft Entra Connect, yang dapat diinstal dari Pusat Admin Microsoft Entra. Lihat daftar lengkap prasyarat.

Microsoft Entra Kerberos: Anda dapat menggunakan ID Microsoft Entra untuk mengautentikasi identitas hibrid atau khusus cloud (pratinjau), yang memungkinkan pengguna akhir mengakses berbagi file Azure. Jika Anda ingin mengautentikasi identitas hibrid, Anda memerlukan penerapan AD DS yang sudah ada, yang kemudian disinkronkan dengan penyewa Microsoft Entra Anda. Lihat prasyarat.

Microsoft Entra Domain Services: VM berbasis cloud yang digabungkan ke Microsoft Entra Domain Services dapat mengakses berbagi file Azure dengan kredensial Microsoft Entra. Dalam solusi ini, Microsoft Entra ID menjalankan domain tradisional Windows Server AD yang merupakan anak dari tenant Microsoft Entra pelanggan. Lihat prasyarat.

Gunakan panduan berikut untuk menentukan sumber identitas mana yang harus Anda pilih.

Jika organisasi Anda sudah memiliki AD lokal dan belum siap untuk memindahkan identitas ke cloud, dan jika klien, VM, dan aplikasi Anda bergabung dengan domain atau memiliki konektivitas jaringan yang tidak tertandingi ke pengontrol domain tersebut, pilih AD DS.

Jika beberapa atau semua klien tidak memiliki konektivitas jaringan yang lancar ke AD DS Anda, atau jika Anda menyimpan profil FSLogix pada penyimpanan file Azure untuk VM yang terhubung dengan Microsoft Entra, pilih Microsoft Entra Kerberos.

Jika Anda memiliki AD lokal yang sudah ada tetapi berencana untuk memindahkan aplikasi ke cloud dan Anda ingin identitas Anda ada baik lokal maupun di cloud (hibrid), pilih Microsoft Entra Kerberos.

Jika Anda ingin mengautentikasi identitas khusus cloud tanpa menggunakan pengendali domain, pilih Microsoft Entra Kerberos. Fitur ini saat ini dalam pratinjau publik.

Jika Anda sudah menggunakan Microsoft Entra Domain Services, pilih Microsoft Entra Domain Services sebagai sumber identitas Anda.

Mengaktifkan sumber identitas

Setelah memilih sumber identitas, Anda harus mengaktifkannya di akun penyimpanan Anda.

AD DS

Untuk autentikasi AD DS, Anda dapat menghosting pengontrol domain AD di Azure VM atau lokal. Bagaimanapun, klien Anda harus memiliki konektivitas jaringan yang tidak tertandingi ke pengendali domain, sehingga mereka harus berada dalam jaringan perusahaan atau jaringan virtual (VNET) layanan domain Anda. Sebaiknya menghubungkan ke domain mesin klien atau VM Anda sehingga pengguna tidak perlu memberikan kredensial eksplisit setiap kali mereka mengakses berkas yang dibagikan.

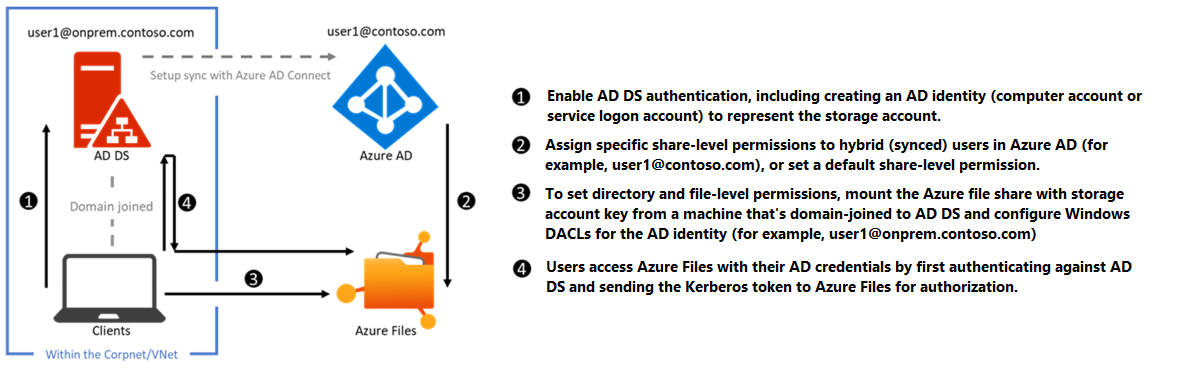

Diagram berikut ini menggambarkan autentikasi AD DS lokal ke berbagi file Azure melalui SMB. AD DS lokal harus disinkronkan ke ID Microsoft Entra menggunakan Sinkronisasi Microsoft Entra Connect atau sinkronisasi cloud Microsoft Entra Connect. Hanya identitas pengguna hibrid yang ada di AD DS lokal dan ID Microsoft Entra yang dapat diautentikasi dan diotorisasi untuk akses berbagi file Azure. Ini karena izin tingkat berbagi dikonfigurasi berdasarkan identitas yang terdaftar di ID Microsoft Entra, sedangkan izin tingkat direktori/file diterapkan di AD DS. Pastikan Anda mengonfigurasi izin dengan benar terhadap pengguna hibrid yang sama.

Untuk mengaktifkan autentikasi AD DS, pertama-tama lihat Gambaran Umum - autentikasi Layanan Domain Active Directory lokal melalui SMB untuk berbagi file Azure dan kemudian lihat Aktifkan autentikasi AD DS untuk berbagi file Azure.

Microsoft Entra Kerberos

Mengaktifkan dan mengonfigurasi ID Microsoft Entra untuk mengautentikasi identitas hibrid atau khusus cloud (pratinjau) memungkinkan pengguna Microsoft Entra mengakses berbagi file Azure menggunakan autentikasi Kerberos. Konfigurasi ini menggunakan ID Microsoft Entra untuk mengeluarkan tiket Kerberos untuk mengakses berbagi file dengan protokol SMB standar industri. Ini berarti pengguna akhir dapat mengakses berbagi file Azure tanpa memerlukan konektivitas jaringan ke pengendali domain.

Penting

Jika Anda ingin menggunakan Microsoft Entra Kerberos untuk mengautentikasi identitas hibrid, penyebaran AD DS tradisional diperlukan. Ini harus disinkronkan ke ID Microsoft Entra menggunakan Sinkronisasi Microsoft Entra Connect atau sinkronisasi cloud Microsoft Entra Connect. Klien harus terhubung dengan Microsoft Entra atau terhubung hibrida dengan Microsoft Entra.

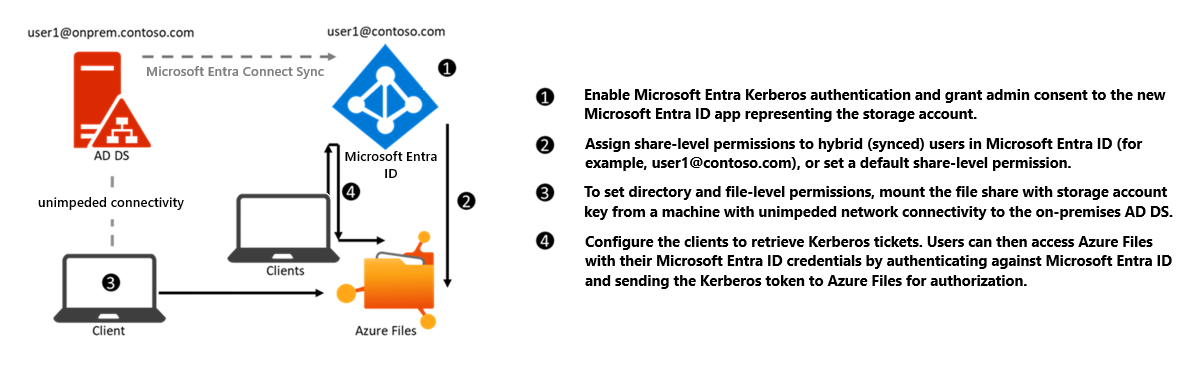

Diagram berikut mewakili alur kerja untuk autentikasi Microsoft Entra Kerberos untuk identitas hibrid (yaitu, bukan hanya cloud) melalui SMB.

Untuk mengaktifkan autentikasi Microsoft Entra Kerberos, lihat Mengaktifkan autentikasi Microsoft Entra Kerberos di Azure Files.

Anda juga dapat menggunakan fitur ini untuk menyimpan profil FSLogix di berbagi file Azure untuk VM yang bergabung dengan Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat kontainer profil dengan Azure Files dan ID Microsoft Entra.

Layanan Domain Microsoft Entra

Untuk autentikasi Microsoft Entra Domain Services, Anda harus mengaktifkan Microsoft Entra Domain Services dan bergabung dengan domain VM yang Anda rencanakan untuk mengakses data file. VM yang bergabung dengan domain Anda harus berada di VNET yang sama dengan domain yang dihosting Microsoft Entra Domain Services Anda.

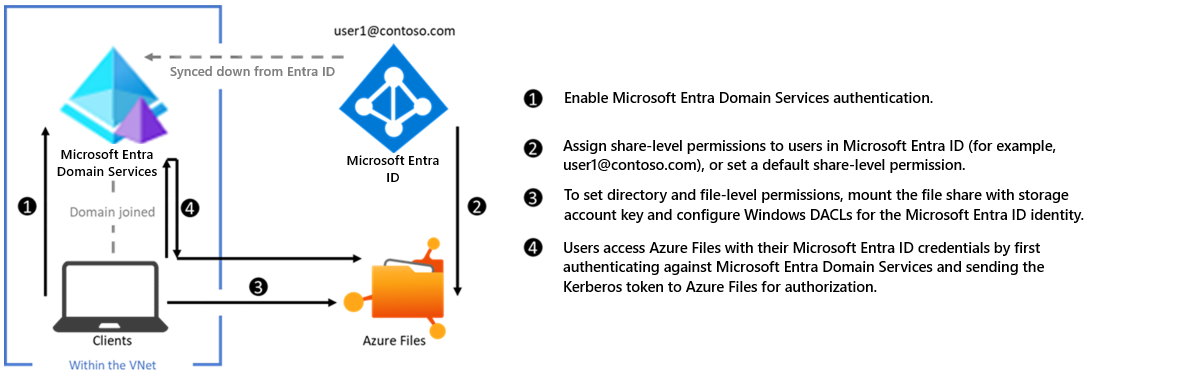

Diagram berikut mewakili alur kerja untuk autentikasi Microsoft Entra Domain Services ke berbagi file Azure melalui SMB. Ini mengikuti pola yang mirip dengan autentikasi AD DS lokal, tetapi ada dua perbedaan utama:

Anda tidak perlu membuat identitas di Microsoft Entra Domain Services untuk mewakili akun penyimpanan. Ini dilakukan dengan proses pengaktifan di latar belakang.

Semua pengguna yang ada di ID Microsoft Entra dapat diautentikasi dan diotorisasi. Pengguna dapat berupa berbasis cloud saja atau hibrid. Sinkronisasi dari ID Microsoft Entra ke Microsoft Entra Domain Services dikelola oleh platform tanpa memerlukan konfigurasi pengguna apa pun. Namun, klien harus bergabung ke domain yang dihosting Microsoft Entra Domain Services. Ini tidak dapat bergabung atau terdaftar dengan Microsoft Entra. Microsoft Entra Domain Services tidak mendukung klien non-Azure (yaitu laptop pengguna, stasiun kerja, VM di cloud lain, dll.) yang bergabung dengan domain ke domain yang dihosting Microsoft Entra Domain Services. Namun, dimungkinkan untuk memasang berbagi file dari klien yang tidak bergabung dengan domain dengan memberikan kredensial eksplisit seperti DOMAINNAME\username atau menggunakan nama domain yang sepenuhnya memenuhi syarat (username@FQDN).

Untuk mengaktifkan autentikasi Microsoft Entra Domain Services, lihat Mengaktifkan autentikasi Microsoft Entra Domain Services di Azure Files.