Mengaktifkan autentikasi Microsoft Entra Kerberos untuk identitas hibrid di Azure Files

Artikel ini berfokus pada mengaktifkan dan mengonfigurasi ID Microsoft Entra (sebelumnya Azure AD) untuk mengautentikasi identitas pengguna hibrid, yang merupakan identitas AD DS lokal yang disinkronkan ke ID Microsoft Entra. Identitas khusus cloud saat ini tidak didukung.

Konfigurasi ini memungkinkan pengguna hibrid untuk mengakses berbagi file Azure menggunakan autentikasi Kerberos, menggunakan MICROSOFT Entra ID untuk mengeluarkan tiket Kerberos yang diperlukan untuk mengakses berbagi file dengan protokol SMB. Ini berarti pengguna akhir Anda dapat mengakses berbagi file Azure melalui internet tanpa memerlukan konektivitas jaringan unimped ke pengontrol domain dari microsoft Entra hybrid joined dan klien yang bergabung dengan Microsoft Entra. Namun, mengonfigurasi daftar kontrol akses Windows (ACL)/direktori dan izin tingkat file untuk pengguna atau grup memerlukan konektivitas jaringan tak terbatas ke pengontrol domain lokal.

Untuk informasi selengkapnya tentang opsi dan pertimbangan yang didukung, lihat Gambaran Umum opsi autentikasi berbasis identitas Azure Files untuk akses SMB. Untuk informasi selengkapnya, lihat penyelaman mendalam ini.

Penting

Anda hanya dapat menggunakan satu metode AD untuk autentikasi berbasis identitas dengan Azure Files. Jika autentikasi Microsoft Entra Kerberos untuk identitas hibrid tidak sesuai dengan kebutuhan Anda, Anda mungkin dapat menggunakan Active Directory lokal Domain Service (AD DS) atau Microsoft Entra Domain Services sebagai gantinya. Langkah-langkah konfigurasi dan skenario yang didukung berbeda untuk setiap metode.

Berlaku untuk

| Jenis berbagi File | SMB | NFS |

|---|---|---|

| Berbagi file standar (GPv2), LRS/ZRS | ||

| Berbagi file standar (GPv2), GRS/GZRS | ||

| Berbagi file premium (FileStorage), LRS/ZRS |

Prasyarat

Sebelum Anda mengaktifkan autentikasi Microsoft Entra Kerberos melalui SMB untuk berbagi file Azure, pastikan Anda telah menyelesaikan prasyarat berikut.

Catatan

Akun penyimpanan Azure Anda tidak dapat mengautentikasi dengan ID Microsoft Entra dan metode kedua seperti AD DS atau Microsoft Entra Domain Services. Jika Anda telah memilih metode AD lain untuk akun penyimpanan, Anda harus menonaktifkannya sebelum mengaktifkan Microsoft Entra Kerberos.

Fungsionalitas Microsoft Entra Kerberos untuk identitas hibrid hanya tersedia pada sistem operasi berikut:

- Windows 11 Enterprise/Pro tunggal atau multi-sesi.

- Windows 10 Enterprise/Pro tunggal atau multi-sesi, versi 2004 atau yang lebih baru dengan pembaruan kumulatif terbaru diinstal, terutama Pratinjau Pembaruan Kumulatif KB5007253 - 2021-11 untuk Windows 10.

- Windows Server, versi 2022 dengan pembaruan kumulatif terbaru yang diinstal, terutama Pratinjau Pembaruan Kumulatif KB5007254 - 2021-11 untuk sistem operasi server Microsoft versi 21H2.

Untuk mempelajari cara membuat dan mengonfigurasi VM Windows dan masuk dengan menggunakan autentikasi berbasis ID Microsoft Entra, lihat Masuk ke komputer virtual Windows di Azure dengan menggunakan ID Microsoft Entra.

Klien harus bergabung dengan Microsoft Entra atau gabungan hibrid Microsoft Entra. Microsoft Entra Kerberos tidak didukung pada klien yang bergabung ke Microsoft Entra Domain Services atau bergabung ke AD saja.

Layanan Penemuan Otomatis Proksi Web WinHTTP (WinHttpAutoProxySvc) dan layanan Pembantu IP (iphlpsvc) diperlukan untuk autentikasi Microsoft Entra Kerberos. Status mereka harus diatur ke berjalan.

Fitur ini saat ini tidak mendukung akun pengguna yang Anda buat dan kelola hanya di ID Microsoft Entra. Akun pengguna harus berupa identitas pengguna hibrid, yang berarti Anda juga memerlukan AD DS dan Microsoft Entra Koneksi atau Microsoft Entra Koneksi sinkronisasi cloud. Anda harus membuat akun ini di Direktori Aktif dan menyinkronkannya ke ID Microsoft Entra. Untuk menetapkan izin Kontrol Akses Berbasis Peran Azure (RBAC) untuk berbagi file Azure ke grup pengguna, Anda harus membuat grup di Direktori Aktif dan menyinkronkannya ke ID Microsoft Entra.

Fitur ini saat ini tidak mendukung akses lintas penyewa untuk pengguna B2B atau pengguna tamu. Pengguna dari penyewa Entra selain yang dikonfigurasi tidak akan dapat mengakses berbagi file.

Anda harus menonaktifkan autentikasi multifaktor (MFA) pada aplikasi Microsoft Entra yang mewakili akun penyimpanan.

Dengan Microsoft Entra Kerberos, enkripsi tiket Kerberos selalu AES-256. Tetapi Anda dapat mengatur enkripsi saluran SMB yang paling sesuai dengan kebutuhan Anda.

Ketersediaan regional

Fitur ini didukung di cloud Azure Public, Azure US Gov, dan Azure China 21Vianet.

Mengaktifkan autentikasi Microsoft Entra Kerberos untuk akun pengguna hibrid

Anda dapat mengaktifkan autentikasi Microsoft Entra Kerberos di Azure Files untuk akun pengguna hibrid menggunakan portal Azure, PowerShell, atau Azure CLI.

Untuk mengaktifkan autentikasi Microsoft Entra Kerberos menggunakan portal Azure, ikuti langkah-langkah berikut.

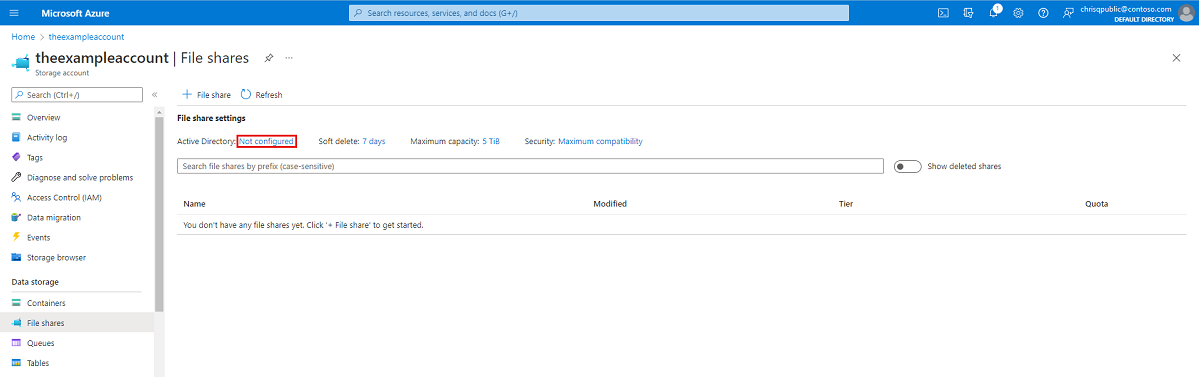

Masuk ke portal Azure dan pilih akun penyimpanan yang ingin Anda aktifkan autentikasi Microsoft Entra Kerberosnya.

Di Penyimpanan data, pilih Berbagi file.

Di samping Active Directory, pilih status konfigurasi (misalnya, Tidak dikonfigurasi).

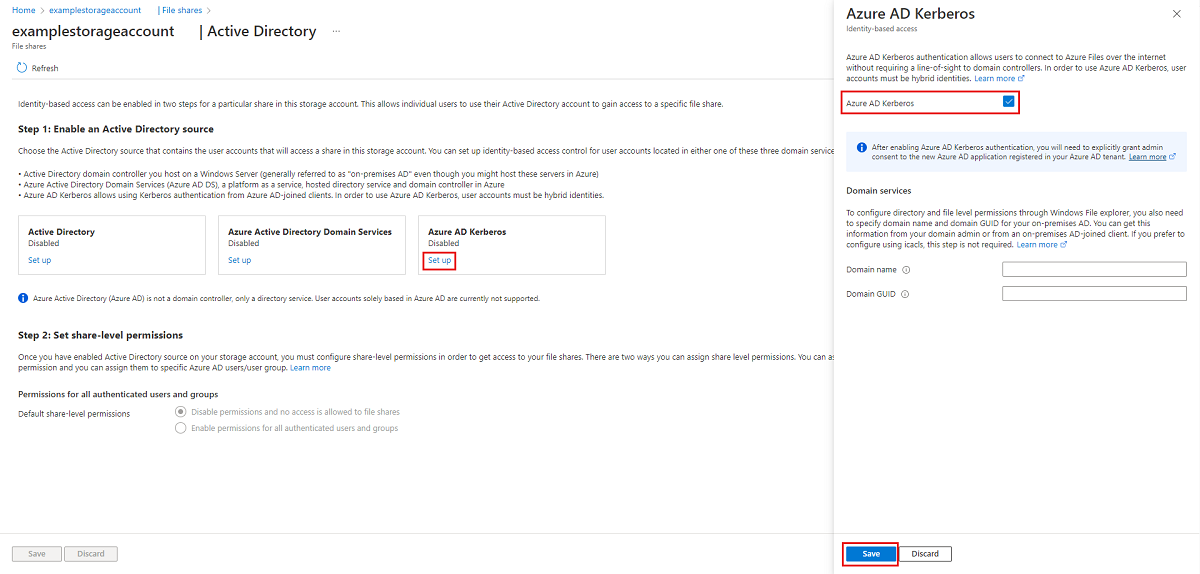

Di bawah Microsoft Entra Kerberos, pilih Siapkan.

Pilih kotak centang Microsoft Entra Kerberos .

Opsional: Jika Anda ingin mengonfigurasi izin tingkat direktori dan file melalui Windows File Explorer, maka Anda harus menentukan nama domain dan GUID domain untuk AD lokal Anda. Anda bisa mendapatkan informasi ini dari admin domain Anda atau dengan menjalankan cmdlet PowerShell Direktori Aktif berikut dari klien yang bergabung dengan AD lokal:

Get-ADDomain. Nama domain Anda harus tercantum dalam output di bawahDNSRootdan GUID domain Anda harus tercantum di bawahObjectGUID. Jika Anda lebih suka mengonfigurasi izin direktori dan tingkat file menggunakan icacls, Anda dapat melewati langkah ini. Namun, jika Anda ingin menggunakan icacls, klien akan memerlukan konektivitas jaringan yang tidak di-unimped ke AD lokal.Pilih Simpan.

Peringatan

Jika sebelumnya Anda telah mengaktifkan autentikasi Microsoft Entra Kerberos melalui langkah-langkah pratinjau terbatas manual untuk menyimpan profil FSLogix di Azure Files untuk VM yang bergabung dengan Microsoft Entra, kata sandi untuk perwakilan layanan akun penyimpanan diatur kedaluwarsa setiap enam bulan. Setelah kata sandi kedaluwarsa, pengguna tidak akan bisa mendapatkan tiket Kerberos ke berbagi file. Untuk mengurangi hal ini, lihat "Kesalahan - Kata sandi perwakilan layanan telah kedaluwarsa di ID Microsoft Entra" di bawah Potensi kesalahan saat mengaktifkan autentikasi Microsoft Entra Kerberos untuk pengguna hibrid.

Memberikan persetujuan admin kepada perwakilan layanan baru

Setelah mengaktifkan autentikasi Microsoft Entra Kerberos, Anda harus secara eksplisit memberikan persetujuan admin ke aplikasi Microsoft Entra baru yang terdaftar di penyewa Microsoft Entra Anda. Perwakilan layanan ini dibuat secara otomatis dan tidak digunakan untuk otorisasi ke berbagi file, jadi jangan melakukan pengeditan apa pun pada perwakilan layanan selain yang didokumenkan di sini. Jika Anda melakukannya, Anda mungkin mendapatkan kesalahan.

Anda dapat mengonfigurasi izin API dari portal Microsoft Azure dengan mengikuti langkah-langkah berikut:

Buka Microsoft Entra ID.

Pilih Pendaftaran aplikasi di panel kiri.

Pilih Semua Aplikasi.

Pilih aplikasi dengan nama yang cocok dengan [Akun Penyimpanan]

<your-storage-account-name>.file.core.windows.net.Pilih izin API di panel kiri.

Pilih Berikan persetujuan admin untuk [Nama Direktori] untuk memberikan persetujuan untuk tiga izin API yang diminta (openid, profil, dan User.Read) untuk semua akun di direktori.

Pilih Ya untuk mengonfirmasi.

Penting

Jika Anda menyambungkan ke akun penyimpanan melalui titik akhir privat/tautan privat menggunakan autentikasi Microsoft Entra Kerberos, Anda juga perlu menambahkan FQDN tautan privat ke aplikasi Microsoft Entra akun penyimpanan. Untuk petunjuknya, lihat entri di panduan pemecahan masalah kami.

Menonaktifkan autentikasi multifaktor pada akun penyimpanan

Microsoft Entra Kerberos tidak mendukung penggunaan MFA untuk mengakses berbagi file Azure yang dikonfigurasi dengan Microsoft Entra Kerberos. Anda harus mengecualikan aplikasi Microsoft Entra yang mewakili akun penyimpanan Anda dari kebijakan akses bersyarah MFA Anda jika berlaku untuk semua aplikasi.

Aplikasi akun penyimpanan harus memiliki nama yang sama dengan akun penyimpanan dalam daftar pengecualian akses bersyarat. Saat mencari aplikasi akun penyimpanan di daftar pengecualian akses bersyarkat, cari: [Akun Penyimpanan] <your-storage-account-name>.file.core.windows.net

Ingatlah untuk mengganti <your-storage-account-name> dengan nilai yang tepat.

Penting

Jika Anda tidak mengecualikan kebijakan MFA dari aplikasi akun penyimpanan, Anda tidak akan dapat mengakses berbagi file. Mencoba memetakan berbagi file menggunakan net use akan mengakibatkan pesan kesalahan yang mengatakan "Kesalahan sistem 1327: Pembatasan akun mencegah pengguna ini masuk. Misalnya: kata sandi kosong tidak diizinkan, waktu masuk dibatasi, atau pembatasan kebijakan telah diberlakukan."

Untuk panduan tentang menonaktifkan MFA, lihat yang berikut ini:

- Menambahkan pengecualian untuk perwakilan layanan sumber daya Azure

- Membuat kebijakan akses bersyarat

Menetapkan izin tingkat berbagi

Jika Anda mengaktifkan akses berbasis identitas, Anda dapat mengatur untuk setiap berbagi tertentu yang dapat diakses pengguna dan grup. Setelah pengguna diizinkan untuk berbagi, ACL Windows (juga disebut izin NTFS) pada file dan direktori individual mengambil alih. Ini memungkinkan kontrol mendetail atas izin, mirip dengan berbagi SMB di server Windows.

Untuk mengatur izin tingkat berbagi, ikuti instruksi di Menetapkan izin tingkat berbagi ke identitas.

Mengonfigurasi izin direktori dan tingkat file

Setelah izin tingkat berbagi diterapkan, Anda dapat menetapkan izin tingkat direktori/file kepada pengguna atau grup. Ini mengharuskan menggunakan perangkat dengan konektivitas jaringan tak terbatas ke AD lokal. Untuk menggunakan Windows File Explorer, perangkat juga perlu bergabung dengan domain.

Ada dua opsi untuk mengonfigurasi izin tingkat direktori dan file dengan autentikasi Microsoft Entra Kerberos:

- Windows File Explorer: Jika Anda memilih opsi ini, maka klien harus bergabung dengan domain ke AD lokal.

- Utilitas icacls: Jika Anda memilih opsi ini, maka klien tidak perlu bergabung dengan domain, tetapi memerlukan konektivitas jaringan yang tidak di-unimped ke AD lokal.

Untuk mengonfigurasi izin direktori dan tingkat file melalui Windows File Explorer, Anda juga perlu menentukan nama domain dan GUID domain untuk AD lokal Anda. Anda bisa mendapatkan informasi ini dari admin domain Anda, atau dari klien yang bergabung dengan AD lokal. Jika Anda lebih suka mengonfigurasi menggunakan icacls, langkah ini tidak diperlukan.

Penting

Anda dapat mengatur ACL tingkat file/direktori untuk identitas yang tidak disinkronkan ke ID Microsoft Entra. Namun, ACL ini tidak akan diberlakukan karena tiket Kerberos yang digunakan untuk autentikasi/otorisasi tidak akan berisi identitas yang tidak disinkronkan ini. Untuk menerapkan ACL yang ditetapkan, identitas harus disinkronkan ke ID Microsoft Entra.

Tip

Jika pengguna gabungan hibrid Microsoft Entra dari dua forest berbeda akan mengakses berbagi, yang terbaik adalah menggunakan icacls untuk mengonfigurasi izin tingkat direktori dan file. Ini karena konfigurasi ACL Windows File Explorer mengharuskan klien untuk bergabung dengan domain Active Directory tempat akun penyimpanan digabungkan.

Untuk mengonfigurasi izin direktori dan tingkat file, ikuti instruksi dalam Mengonfigurasi izin direktori dan tingkat file melalui SMB.

Mengonfigurasi klien guna mengambil tiket Kerberos

Aktifkan fungsionalitas Microsoft Entra Kerberos pada komputer klien yang ingin Anda pasang/gunakan berbagi File Azure. Anda harus melakukan ini pada setiap klien di mana Azure Files akan digunakan.

Untuk memperbaikinya, harap gunakan salah satu metode berikut:

- Konfigurasikan CSP Kebijakan Intune ini dan terapkan ke klien: Kerberos/CloudKerberosTicketRetrievalEnabled, atur ke 1

- Konfigurasikan kebijakan grup ini pada klien ke "Diaktifkan":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Atur nilai registri berikut pada klien dengan menjalankan perintah ini dari prompt perintah yang ditinggikan:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Perubahan tidak instan, dan mengharuskan refresh kebijakan atau boot ulang diterapkan.

Penting

Setelah perubahan ini diterapkan, klien tidak akan dapat terhubung ke akun penyimpanan yang dikonfigurasi untuk integrasi AD DS lokal tanpa mengonfigurasi pemetaan realm Kerberos. Jika Anda ingin klien dapat terhubung ke akun penyimpanan yang dikonfigurasi untuk AD DS serta akun penyimpanan yang dikonfigurasi untuk Microsoft Entra Kerberos, ikuti langkah-langkah dalam Mengonfigurasi koeksistensi dengan akun penyimpanan menggunakan AD DS lokal.

Mengonfigurasi koeksistensi dengan akun penyimpanan menggunakan AD DS lokal

Jika Anda ingin mengaktifkan komputer klien untuk terhubung ke akun penyimpanan yang dikonfigurasi untuk AD DS serta akun penyimpanan yang dikonfigurasi untuk Microsoft Entra Kerberos, ikuti langkah-langkah ini. Jika Anda hanya menggunakan Microsoft Entra Kerberos, lewati bagian ini.

Tambahkan entri untuk setiap akun penyimpanan yang menggunakan integrasi AD DS lokal. Gunakan salah satu dari tiga metode berikut untuk mengonfigurasi pemetaan realm Kerberos. Perubahan tidak instan, dan mengharuskan refresh kebijakan atau boot ulang diterapkan.

- Konfigurasikan CSP Kebijakan Intune ini dan terapkan ke klien: Kerberos/HostToRealm

- Konfigurasikan kebijakan Grup ini di host sesi:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Jalankan

ksetupperintah Windows pada klien:ksetup /addhosttorealmmap <hostname> <REALMNAME>- Misalnya:

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Misalnya:

Penting

Di Kerberos, nama realm peka huruf besar/kecil dan huruf besar. Nama realm Kerberos Anda biasanya sama dengan nama domain Anda, dalam huruf besar.

Membatalkan konfigurasi klien untuk mengambil tiket Kerberos

Jika Anda tidak lagi ingin menggunakan komputer klien untuk autentikasi Microsoft Entra Kerberos, Anda dapat menonaktifkan fungsionalitas Microsoft Entra Kerberos pada komputer tersebut. Gunakan salah satu dari tiga metode berikut, tergantung pada cara Anda mengaktifkan fungsionalitas:

- Konfigurasikan CSP Kebijakan Intune ini dan terapkan ke klien: Kerberos/CloudKerberosTicketRetrievalEnabled, atur ke 0

- Konfigurasikan kebijakan grup ini pada klien ke "Dinonaktifkan":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Atur nilai registri berikut pada klien dengan menjalankan perintah ini dari prompt perintah yang ditinggikan:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Perubahan tidak instan, dan mengharuskan refresh kebijakan atau boot ulang diterapkan.

Jika Anda mengikuti langkah-langkah dalam Mengonfigurasi koeksistensi dengan akun penyimpanan menggunakan AD DS lokal, Anda dapat secara opsional menghapus semua nama host ke pemetaan realm Kerberos dari komputer klien. Untuk memperbaikinya, harap gunakan salah satu metode berikut:

- Konfigurasikan CSP Kebijakan Intune ini dan terapkan ke klien: Kerberos/HostToRealm

- Konfigurasikan kebijakan Grup ini di host sesi:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Jalankan

ksetupperintah Windows pada klien:ksetup /delhosttorealmmap <hostname> <realmname>- Misalnya:

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - Anda dapat melihat daftar nama host saat ini ke pemetaan realm Kerberos dengan memeriksa kunci

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealmregistri .

- Misalnya:

Perubahan tidak instan, dan mengharuskan refresh kebijakan atau boot ulang diterapkan.

Penting

Setelah perubahan ini diterapkan, klien tidak akan dapat terhubung ke akun penyimpanan yang dikonfigurasi untuk autentikasi Microsoft Entra Kerberos. Namun, mereka akan dapat terhubung ke akun penyimpanan yang dikonfigurasi ke AD DS, tanpa konfigurasi tambahan.

Menonaktifkan autentikasi Microsoft Entra di akun penyimpanan Anda

Jika Anda ingin menggunakan metode autentikasi lain, Anda dapat menonaktifkan autentikasi Microsoft Entra di akun penyimpanan Anda dengan menggunakan portal Azure, Azure PowerShell, atau Azure CLI.

Catatan

Menonaktifkan fitur ini berarti tidak akan ada konfigurasi Active Directory untuk berbagi file di akun penyimpanan Anda, hingga Anda mengaktifkan salah satu sumber Active Directory untuk memulihkan kembali konfigurasi Active Directory Anda.

Untuk menonaktifkan autentikasi Microsoft Entra Kerberos di akun penyimpanan Anda dengan menggunakan portal Azure, ikuti langkah-langkah berikut.

- Masuk ke portal Azure dan pilih akun penyimpanan yang ingin Anda nonaktifkan autentikasi Microsoft Entra Kerberosnya.

- Di Penyimpanan data, pilih Berbagi file.

- Di samping Direktori Aktif, pilih status konfigurasi.

- Di bawah Microsoft Entra Kerberos, pilih Konfigurasikan.

- Hapus centang pada kotak centang Microsoft Entra Kerberos .

- Pilih Simpan.

Langkah berikutnya

Untuk informasi selengkapnya, lihat sumber daya berikut:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk