Menetapkan izin tingkat berbagi untuk berbagi file Azure

Setelah mengaktifkan autentikasi Active Directory (AD) di akun penyimpanan, Anda harus mengonfigurasikan izin tingkat berbagi untuk mendapatkan akses ke fitur berbagi file Anda. Ada dua cara Anda dapat menetapkan izin tingkat berbagi. Anda dapat menetapkannya ke pengguna/grup Microsoft Entra tertentu, dan Anda dapat menetapkannya ke semua identitas terautentikasi sebagai izin tingkat berbagi default.

Penting

Kontrol administratif penuh dari berbagi file, termasuk kemampuan untuk mengambil kepemilikan file, mengharuskan menggunakan kunci akun penyimpanan. Kontrol administratif penuh tidak didukung dengan autentikasi berbasis identitas.

Berlaku untuk

| Jenis berbagi File | SMB | NFS |

|---|---|---|

| Berbagi file standar (GPv2), LRS/ZRS | ||

| Berbagi file standar (GPv2), GRS/GZRS | ||

| Berbagi file premium (FileStorage), LRS/ZRS |

Pilih cara menetapkan izin tingkat berbagi

Izin tingkat berbagi pada berbagi file Azure dikonfigurasi untuk pengguna, grup, atau perwakilan layanan Microsoft Entra, sementara izin direktori dan tingkat file diberlakukan menggunakan daftar kontrol akses (ACL) Windows. Anda harus menetapkan izin tingkat berbagi ke identitas Microsoft Entra yang mewakili pengguna, grup, atau perwakilan layanan yang sama di AD DS Anda untuk mendukung autentikasi AD DS ke berbagi file Azure Anda. Autentikasi dan otorisasi terhadap identitas yang hanya ada di ID Microsoft Entra, seperti Azure Managed Identities (MSI), tidak didukung.

Sebagian besar pengguna harus menetapkan izin tingkat berbagi untuk pengguna atau grup Microsoft Entra tertentu, lalu menggunakan ACL Windows untuk kontrol akses terperinci di tingkat direktori dan file. Penggunaan Windows ACL adalah konfigurasi yang paling ketat dan aman.

Ada tiga skenario di mana sebaiknya gunakan izin tingkat berbagi default untuk memungkinkan kontributor, kontributor yang ditinggikan, atau akses pembaca ke semua identitas terautentikasi:

- Jika Anda tidak dapat menyinkronkan AD DS lokal ke ID Microsoft Entra, Anda dapat menggunakan izin tingkat berbagi default. Menetapkan izin tingkat berbagi default memungkinkan Anda mengatasi persyaratan sinkronisasi karena Anda tidak perlu menentukan izin ke identitas di ID Microsoft Entra. Kemudian Anda dapat menggunakan ACL Windows untuk penegakan izin granular pada file dan direktori Anda.

- Identitas yang terkait dengan AD tetapi tidak disinkronkan ke ID Microsoft Entra juga dapat memanfaatkan izin tingkat berbagi default. Ini dapat mencakup Akun Layanan Terkelola mandiri (sMSA), akun Layanan Terkelola grup (gMSA), dan akun komputer.

- AD DS lokal yang Anda gunakan disinkronkan ke ID Microsoft Entra yang berbeda dari ID Microsoft Entra tempat berbagi file disebarkan.

- Ini khas saat Anda mengelola lingkungan multi-penyewa. Menggunakan izin tingkat berbagi default memungkinkan Anda melewati persyaratan untuk identitas hibrid ID Microsoft Entra. Anda masih dapat menggunakan ACL Windows pada file dan direktori Anda untuk penegakan izin granular.

- Anda lebih suka menerapkan autentikasi hanya menggunakan ACL Windows di tingkat file dan direktori.

Catatan

Karena akun komputer tidak memiliki identitas di MICROSOFT Entra ID, Anda tidak dapat mengonfigurasi kontrol akses berbasis peran (RBAC) Azure untuk akun tersebut. Namun, akun komputer dapat mengakses berbagi file dengan menggunakan izin tingkat berbagi default.

Izin tingkat berbagi dan peran Azure RBAC

Tabel berikut mencantumkan izin tingkat berbagi dan bagaimana mereka selaras dengan peran Azure RBAC bawaan:

| Didukung peran bawaan | Deskripsi |

|---|---|

| Pembaca Berbagi SMB Data File Penyimpanan | Memungkinkan untuk membaca akses ke file dan direktori di berbagi file Azure. Peran ini dianalogikan dengan ACL berbagi file yang dibaca di server File Windows. Pelajari selengkapnya. |

| Kontributor Berbagi SMB Data File Penyimpanan | Memungkinkan untuk membaca, menulis, dan menghapus akses pada file dan direktori di berbagi file Azure. Pelajari selengkapnya. |

| Kontributor Lanjutan Berbagi SMB Data File Penyimpanan | Memungkinkan untuk membaca, menulis, menghapus, dan memodifikasi ACL pada file dan direktori di berbagi file Azure. Peran ini dianalogikan dengan perubahan ACL berbagi file di server File Windows. Pelajari selengkapnya. |

Izin tingkat berbagi untuk pengguna atau grup Microsoft Entra tertentu

Jika Anda ingin menggunakan pengguna atau grup Microsoft Entra tertentu untuk mengakses sumber daya berbagi file Azure, identitas tersebut harus merupakan identitas hibrid yang ada di AD DS lokal dan ID Microsoft Entra. Misalnya, Anda memiliki pengguna di AD Anda dan user1@onprem.contoso.com Anda telah menyinkronkan ke ID Microsoft Entra seperti user1@contoso.com menggunakan Microsoft Entra Koneksi Sync atau sinkronisasi cloud Microsoft Entra Koneksi. Agar pengguna ini dapat mengakses Azure Files, Anda harus menetapkan izin tingkat berbagi ke user1@contoso.com. Konsep yang sama berlaku untuk grup dan perwakilan layanan.

Penting

Tetapkan izin dengan mendeklarasikan tindakan dan tindakan data secara eksplisit dibandingkan dengan menggunakan karakter wildcard (*). Jika definisi peran kustom untuk tindakan data berisi karakter wildcard, semua identitas yang ditetapkan untuk peran tersebut diberikan akses untuk semua kemungkinan tindakan data. Ini berarti bahwa semua identitas tersebut juga akan diberikan tindakan data baru yang ditambahkan ke platform. Akses dan izin tambahan yang diberikan melalui tindakan atau tindakan data baru mungkin perilaku yang tidak diinginkan bagi pelanggan yang menggunakan wildcard.

Agar izin tingkat berbagi berfungsi, Anda harus:

- Sinkronkan pengguna dan grup dari AD lokal Anda ke ID Microsoft Entra menggunakan aplikasi Microsoft Entra Koneksi Sync lokal atau sinkronisasi cloud Microsoft Entra Koneksi, agen ringan yang dapat diinstal dari Pusat Admin Microsoft Entra.

- Tambahkan grup yang disinkronkan AD ke peran RBAC sehingga mereka dapat mengakses akun penyimpanan Anda.

Tip

Opsional: Pelanggan yang ingin memigrasikan izin tingkat berbagi server SMB ke izin RBAC dapat menggunakan Move-OnPremSharePermissionsToAzureFileShare cmdlet PowerShell untuk memigrasikan izin tingkat direktori dan file dari lokal ke Azure. Cmdlet ini mengevaluasi grup berbagi file lokal tertentu, lalu menulis pengguna dan grup yang sesuai ke berbagi file Azure menggunakan tiga peran RBAC. Anda memberikan informasi untuk berbagi lokal dan berbagi file Azure saat memanggil cmdlet.

Anda dapat menggunakan portal Azure, Azure PowerShell, atau Azure CLI untuk menetapkan peran bawaan ke identitas Microsoft Entra pengguna untuk memberikan izin tingkat berbagi.

Penting

Izin tingkat berbagi akan membutuhkan waktu hingga tiga jam untuk bisa berlaku setelah selesai. Harap tunggu izin disinkronkan sebelum menyambungkan ke berbagi file menggunakan info masuk Anda.

Untuk menetapkan peran Azure ke identitas Microsoft Entra, menggunakan portal Azure, ikuti langkah-langkah berikut:

- Di portal Azure, buka berbagi file Anda, atau buat berbagi file.

- Pilih Kontrol Akses (IAM) .

- Pilih Tambahkan penetapan peran

- Di bilah Tambahkan penetapan peran, pilih peran bawaan yang sesuai dari daftar Peran.

- Pembaca Berbagi SMB Data File Penyimpanan

- Kontributor Berbagi SMB Data File Penyimpanan

- Kontributor Lanjutan Berbagi SMB Data File Penyimpanan

- Biarkan Tetapkan akses ke di pengaturan default: Pengguna, grup, atau perwakilan layanan Microsoft Entra. Pilih identitas Microsoft Entra target berdasarkan nama atau alamat email. Identitas Microsoft Entra yang dipilih harus berupa identitas hibrid dan tidak boleh menjadi identitas khusus cloud. Ini berarti bahwa identitas yang sama juga diwakili dalam AD DS.

- Pilih Simpan untuk menyelesaikan operasi penetapan peran.

Izin tingkat berbagi untuk semua identitas yang diautentikasi

Anda dapat menambahkan izin tingkat berbagi default di akun penyimpanan Anda, alih-alih mengonfigurasi izin tingkat berbagi untuk pengguna atau grup Microsoft Entra. Izin tingkat berbagi default yang ditetapkan ke akun penyimpanan Anda berlaku untuk semua berbagi file yang terdapat dalam akun penyimpanan.

Saat Anda menetapkan izin tingkat berbagi default, semua pengguna dan grup yang diautentikasi akan memiliki izin yang sama. Pengguna atau grup yang diautentikasi diidentifikasi sebagai identitas yang dapat diautentikasi terhadap AD DS lokal yang dikaitkan dengan akun penyimpanan. Izin tingkat berbagi default diatur ke Tidak Ada saat inisialisasi, menyiratkan bahwa tidak ada akses yang diizinkan ke file atau direktori di berbagi file Azure.

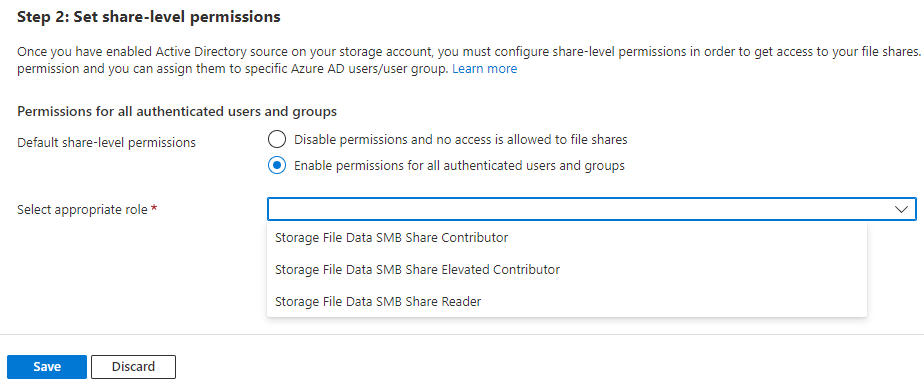

Untuk mengonfigurasi izin tingkat berbagi default di akun penyimpanan Anda menggunakan portal Azure, ikuti langkah-langkah berikut.

Di portal Azure, buka akun penyimpanan yang berisi berbagi file Anda dan pilih Berbagi file penyimpanan data>.

Anda harus mengaktifkan sumber AD di akun penyimpanan Anda sebelum menetapkan izin tingkat berbagi default. Jika Anda sudah melakukan ini, pilih Direktori Aktif dan lanjutkan ke langkah berikutnya. Jika tidak, pilih Direktori Aktif: Tidak dikonfigurasi, pilih Siapkan di bawah sumber AD yang diinginkan, dan aktifkan sumber AD.

Setelah Anda mengaktifkan sumber AD, Langkah 2: Atur izin tingkat berbagi akan tersedia untuk konfigurasi. Pilih Aktifkan izin untuk semua pengguna dan grup yang diautentikasi.

Pilih peran yang sesuai untuk diaktifkan sebagai izin berbagi default dari daftar dropdown.

Pilih Simpan.

Apa yang terjadi jika Anda menggunakan kedua konfigurasi

Anda juga dapat menetapkan izin untuk semua pengguna Microsoft Entra yang diautentikasi dan pengguna/grup Microsoft Entra tertentu. Dengan konfigurasi ini, pengguna atau grup tertentu akan memiliki izin tingkat yang lebih tinggi dari izin tingkat berbagi default dan penetapan RBAC. Dengan kata lain, katakanlah Anda memberi pengguna peran Pembaca SMB Data File Penyimpanan pada berbagi file target. Anda juga memberikan izin Storage File Data SMB Berbagi Kontributor Tinggi untuk semua pengguna yang diautentikasi. Dengan konfigurasi ini, pengguna tertentu akan memiliki Penyimpanan File Data SMB Berbagi Kontributor Tinggi akses ke berbagi file. Izin tingkat tinggi selalu diutamakan.

Langkah selanjutnya

Setelah menetapkan izin tingkat berbagi, Anda dapat mengonfigurasi izin tingkat direktori dan file. Ingat bahwa izin tingkat berbagi dapat memakan waktu hingga tiga jam untuk diterapkan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk