Gambaran umum: Autentikasi Active Directory Domain Services lokal melalui SMB untuk berbagi file Azure

Azure Files mendukung autentikasi berbasis identitas untuk berbagi file Windows melalui Server Message Block (SMB) menggunakan protokol autentikasi Kerberos melalui metode berikut:

- Active Directory Domain Services (AD DS) lokal

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos untuk identitas pengguna hibrid

Kami sangat menyarankan Anda untuk meninjau Bagian cara kerjanya untuk memilih sumber AD yang tepat untuk autentikasi. Penyiapannya berbeda tergantung pada layanan domain yang Anda pilih. Artikel ini berfokus pada mengaktifkan dan mengonfigurasi AD DS lokal untuk autentikasi dengan berbagi file Azure.

Jika Anda baru menggunakan Azure Files, sebaiknya baca panduan perencanaan kami.

Berlaku untuk

| Jenis berbagi File | SMB | NFS |

|---|---|---|

| Berbagi file standar (GPv2), LRS/ZRS | ||

| Berbagi file standar (GPv2), GRS/GZRS | ||

| Berbagi file premium (FileStorage), LRS/ZRS |

Skenario dan pembatasan yang didukung

- Identitas AD DS yang digunakan untuk autentikasi AD DS lokal Azure Files harus disinkronkan ke ID Microsoft Entra atau menggunakan izin tingkat berbagi default. Sinkronisasi hash kata sandi bersifat opsional.

- Mendukung berbagi file Azure yang dikelola oleh Azure File Sync.

- Mendukung autentikasi Kerberos dengan AD dengan enkripsi AES 256 (disarankan) dan RC4-HMAC. Enkripsi AES 128 Kerberos belum didukung.

- Mendukung pengalaman akses menyeluruh.

- Hanya didukung pada klien Windows yang menjalankan versi OS Windows 8/Windows Server 2012 atau yang lebih baru, atau VM Linux (Ubuntu 18.04+ atau RHEL atau VM SLES yang setara).

- Hanya didukung terhadap siratan AD tempat akun penyimpanan terdaftar. Pengguna milik domain yang berbeda dalam forest yang sama harus dapat mengakses berbagi file dan direktori/file yang mendasar selama mereka memiliki izin yang sesuai.

- Anda hanya dapat mengakses berbagi file Azure dengan kredensial AD DS dari satu siratan secara default. Jika Anda perlu mengakses berbagi file Azure dari siratan lain, pastikan Anda memiliki kepercayaan siratan yang tepat yang dikonfigurasi. Untuk detailnya, lihat Menggunakan Azure Files dengan beberapa forest Direktori Aktif.

- Tidak mendukung penetapan izin tingkat berbagi ke akun komputer (akun komputer) menggunakan Azure RBAC. Anda dapat menggunakan izin tingkat berbagi default untuk mengizinkan akun komputer mengakses berbagi, atau mempertimbangkan untuk menggunakan akun masuk layanan sebagai gantinya.

- Tidak mendukung autentikasi terhadap berbagi file Network File System (NFS).

Saat Anda mengaktifkan AD DS untuk file bersama Azure melalui SMB, komputer yang bergabung dengan AD DS dapat memasang file bersama Azure menggunakan kredensial AD DS Anda yang sudah ada. Kemampuan ini dapat diaktifkan dengan lingkungan AD DS yang dihosting baik di komputer lokal atau dihosting pada komputer virtual (VM) di Azure.

Video

Untuk membantu Anda menyiapkan autentikasi berbasis identitas untuk beberapa kasus penggunaan umum, kami menerbitkan dua video dengan panduan langkah demi langkah untuk skenario berikut. Perhatikan bahwa Azure Active Directory sekarang menjadi ID Microsoft Entra. Untuk informasi selengkapnya, lihat Nama baru untuk Azure ACTIVE Directory.

Prasyarat

Sebelum Anda mengaktifkan autentikasi AD DS untuk berbagi file Azure, pastikan bahwa Anda telah menyelesaikan prasyarat berikut:

Pilih atau buat lingkungan AD DS Anda dan sinkronkan ke MICROSOFT Entra ID menggunakan aplikasi Microsoft Entra Connect Sync lokal atau sinkronisasi cloud Microsoft Entra Connect, agen ringan yang dapat diinstal dari Pusat Admin Microsoft Entra.

Anda dapat mengaktifkan fitur tersebut di lingkungan AD DS lokal baru atau yang sudah ada. Identitas yang digunakan untuk akses harus disinkronkan ke ID Microsoft Entra atau menggunakan izin tingkat berbagi default. Penyewa Microsoft Entra dan berbagi file yang Anda akses harus dikaitkan dengan langganan yang sama.

Menggabungkan domain komputer lokal atau Azure VM ke AD DS lokal. Untuk informasi tentang cara menggabungkan domain, lihat Gabungkan Komputer ke Domain.

Jika komputer tidak bergabung dengan domain, Anda masih dapat menggunakan AD DS untuk autentikasi jika komputer memiliki konektivitas jaringan yang tidak di-unimped ke pengontrol domain AD lokal dan pengguna memberikan kredensial eksplisit. Untuk informasi selengkapnya, lihat Memasang berbagi file dari VM yang tidak bergabung dengan domain atau VM yang bergabung ke domain AD yang berbeda.

Pilih atau buat akun penyimpanan Azure. Untuk kinerja yang optimal, kami menyarankan Anda menyebarkan akun penyimpanan di wilayah yang sama dengan klien yang Anda rencanakan untuk mengakses pembagian. Kemudian, pasang berbagi file Azure dengan kunci akun penyimpanan Anda. Memasang dengan kunci akun penyimpanan memverifikasi konektivitas.

Pastikan bahwa akun penyimpanan yang berisi berbagi file Anda belum dikonfigurasi untuk autentikasi berbasis identitas. Jika sumber AD sudah diaktifkan di akun penyimpanan, Anda harus menonaktifkannya sebelum mengaktifkan AD DS lokal.

Jika Anda mengalami masalah dalam menyambungkan ke Azure Files, lihat alat pemecah masalah yang kami terbitkan untuk kesalahan pemasangan Azure Files di Windows.

Buat konfigurasi jaringan yang relevan sebelum mengaktifkan dan mengonfigurasi autentikasi AD DS untuk berbagi file Azure Anda. Lihat Pertimbangan jaringan Azure Files untuk informasi selengkapnya.

Ketersediaan regional

Autentikasi Azure Files dengan Azure AD DS tersedia di semua wilayah Azure Public, Pemerintahan, dan Tiongkok.

Gambaran Umum

Jika Anda berencana untuk mengaktifkan konfigurasi jaringan apa pun pada berbagi file Anda, kami menyarankan Anda untuk membaca artikel pertimbangan jaringan serta menyelesaikan konfigurasi terkait sebelum mengaktifkan autentikasi AD DS.

Mengaktifkan autentikasi AD DS untuk berbagi file Azure memungkinkan Anda mengautentikasi pada berbagi file Azure dengan kredensial AD DS lokal Anda. Selanjutnya, ini memungkinkan Anda untuk mengelola izin Anda dengan lebih baik untuk memungkinkan kontrol akses granular. Melakukan ini memerlukan sinkronisasi identitas dari AD DS lokal ke ID Microsoft Entra menggunakan aplikasi Microsoft Entra Connect Sync lokal atau sinkronisasi cloud Microsoft Entra Connect, agen ringan yang dapat diinstal dari Pusat Admin Microsoft Entra. Anda menetapkan izin tingkat berbagi ke identitas hibrid yang disinkronkan ke ID Microsoft Entra saat mengelola akses tingkat file/direktori menggunakan ACL Windows.

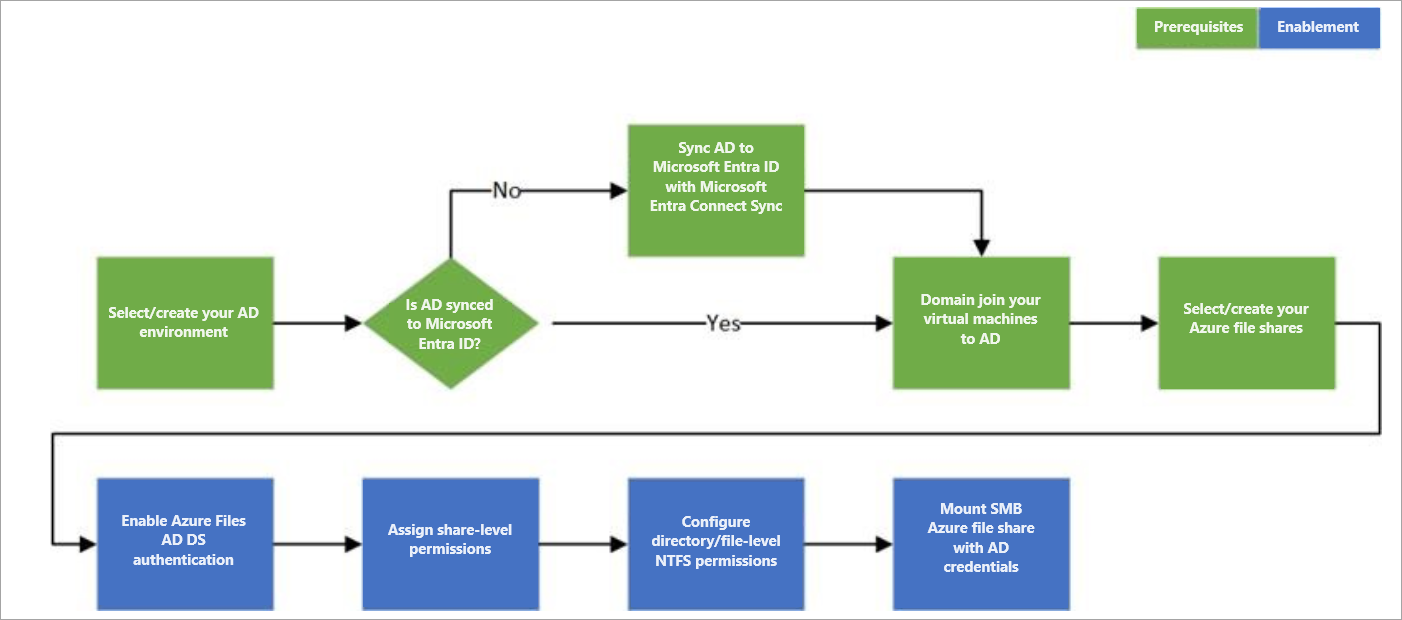

Ikuti langkah-langkah ini untuk menyiapkan Azure Files untuk autentikasi AD DS:

Mengonfigurasi ACL Windows melalui SMB untuk direktori dan file

Memasang berbagi file Azure ke VM yang bergabung ke AD DS Anda

Memperbarui kata sandi identitas akun penyimpanan Anda di AD DS

Diagram berikut mengilustrasikan alur kerja end-to-end untuk mengaktifkan autentikasi AD DS melalui SMB untuk berbagi file Azure.

Identitas yang digunakan untuk mengakses berbagi file Azure harus disinkronkan ke ID Microsoft Entra untuk memberlakukan izin file tingkat berbagi melalui model kontrol akses berbasis peran Azure (Azure RBAC). Atau, Anda dapat menggunakan izin tingkat berbagi default. DACL gaya Windows pada file/direktori yang dibawa dari server file yang ada akan dipertahankan dan diterapkan. Ini menawarkan integrasi yang mulus dengan lingkungan AD DS perusahaan Anda. Saat Anda mengganti server file lokal dengan berbagi file Azure, pengguna yang telah ada dapat mengakses berbagi file Azure dari klien mereka saat ini dengan pengalaman akses menyeluruh, tanpa perubahan apa pun pada kredensial yang digunakan.

Langkah selanjutnya

Untuk memulai, Anda harus mengaktifkan autentikasi AD DS untuk akun penyimpanan Anda.