Menggunakan Azure Files dengan beberapa forest Direktori Aktif

Banyak organisasi ingin menggunakan autentikasi berbasis identitas untuk berbagi file Azure SMB di lingkungan yang memiliki beberapa forest Active Directory lokal Domain Services (AD DS). Ini adalah skenario IT umum, terutama setelah merger dan akuisisi, di mana hutan AD perusahaan yang diakuisisi diisolasi dari hutan AD perusahaan induk. Artikel ini menjelaskan cara kerja hubungan kepercayaan hutan dan memberikan instruksi langkah demi langkah untuk penyiapan dan validasi multi-forest.

Penting

Jika Anda ingin mengatur izin tingkat berbagi untuk pengguna atau grup Microsoft Entra tertentu menggunakan kontrol akses berbasis peran Azure (RBAC), maka Anda harus terlebih dahulu menyinkronkan akun AD lokal ke ID Microsoft Entra menggunakan Microsoft Entra Connect. Jika tidak, Anda dapat menggunakan izin tingkat berbagi default.

Berlaku untuk

| Jenis berbagi File | SMB | NFS |

|---|---|---|

| Berbagi file standar (GPv2), LRS/ZRS | ||

| Berbagi file standar (GPv2), GRS/GZRS | ||

| Berbagi file premium (FileStorage), LRS/ZRS |

Prasyarat

- Dua pengontrol domain AD DS dengan forest yang berbeda dan pada jaringan virtual (VNET) yang berbeda

- Izin AD yang memadai untuk melakukan tugas administratif (misalnya, Admin Domain)

- Jika menggunakan Azure RBAC, kedua forest harus dapat dijangkau oleh satu server Sinkronisasi Microsoft Entra Connect

Cara kerja hubungan kepercayaan hutan

Autentikasi AD DS lokal Azure Files hanya didukung terhadap forest AD dari layanan domain tempat akun penyimpanan didaftarkan. Anda hanya dapat mengakses berbagi file Azure dengan kredensial AD DS dari satu siratan secara default. Jika Anda perlu mengakses berbagi file Azure dari forest yang berbeda, maka Anda harus mengonfigurasi kepercayaan forest.

Kepercayaan hutan adalah kepercayaan transitif antara dua forest AD yang memungkinkan pengguna di salah satu domain di satu forest diautentikasi di salah satu domain di forest lain.

Penyiapan multi-forest

Untuk mengonfigurasi penyiapan multi-forest, kami akan melakukan langkah-langkah berikut:

- Mengumpulkan informasi domain dan koneksi VNET antar domain

- Menetapkan dan mengonfigurasi kepercayaan forest

- Menyiapkan autentikasi berbasis identitas dan akun pengguna hibrid

Mengumpulkan informasi domain

Untuk latihan ini, kami memiliki dua pengontrol domain AD DS lokal dengan dua forest yang berbeda dan di VNET yang berbeda.

| Hutan | Domain | VNET |

|---|---|---|

| Hutan 1 | onpremad1.com | DomainServicesVNet WUS |

| Hutan 2 | onpremad2.com | vnet2/beban kerja |

Menetapkan dan mengonfigurasi kepercayaan

Untuk memungkinkan klien dari Forest 1 mengakses sumber daya domain Azure Files di Forest 2, kita harus membangun kepercayaan antara kedua forest. Ikuti langkah-langkah ini untuk membangun kepercayaan.

Catatan

Hanya kepercayaan forest yang didukung untuk Azure Files. Jenis kepercayaan lainnya, seperti kepercayaan eksternal, tidak didukung.

Jika Anda sudah menyiapkan kepercayaan, Anda dapat memeriksa jenisnya dengan masuk ke komputer yang bergabung dengan domain ke Forest 2, membuka konsol Domain Direktori Aktif dan Kepercayaan , mengklik kanan pada domain lokal onpremad2.com, lalu memilih tab Kepercayaan . Jika kepercayaan Anda yang ada bukan kepercayaan hutan, dan jika kepercayaan hutan akan memenuhi persyaratan lingkungan Anda, Anda harus menghapus kepercayaan yang ada dan membuat kembali kepercayaan hutan di tempatnya. Untuk melakukannya, ikuti instruksi ini.

Masuk ke komputer yang bergabung dengan domain ke Forest 2 dan buka konsol Domain Direktori Aktif dan Kepercayaan .

Klik kanan pada onpremad2.com domain lokal, lalu pilih tab Kepercayaan.

Pilih Kepercayaan Baru untuk meluncurkan Wizard Kepercayaan Baru.

Tentukan nama domain yang ingin Anda bangun kepercayaannya (dalam contoh ini, onpremad1.com), lalu pilih Berikutnya.

Untuk Jenis Kepercayaan, pilih Kepercayaan hutan, lalu pilih Berikutnya.

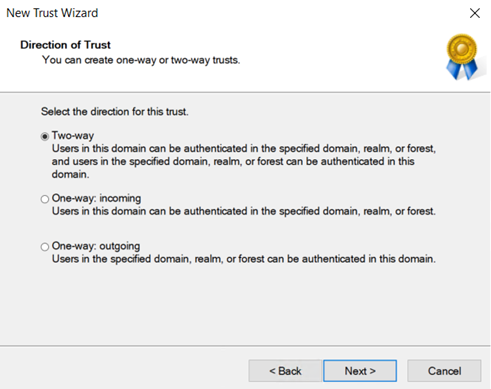

Untuk Arah Kepercayaan, pilih Dua arah, lalu pilih Berikutnya.

Untuk Sisi Kepercayaan, pilih Domain ini saja, lalu pilih Berikutnya.

Pengguna di forest yang ditentukan dapat diautentikasi untuk menggunakan semua sumber daya di forest lokal (autentikasi di seluruh hutan) atau hanya sumber daya yang Anda pilih (autentikasi selektif). Untuk Tingkat Autentikasi Kepercayaan Keluar, pilih Autentikasi di seluruh hutan, yang merupakan opsi pilihan saat kedua forest termasuk dalam organisasi yang sama. Pilih Selanjutnya.

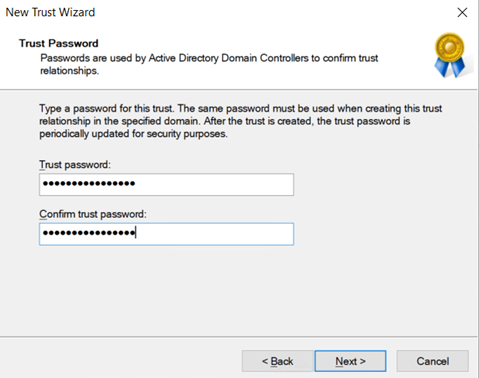

Masukkan kata sandi untuk kepercayaan, lalu pilih Berikutnya. Kata sandi yang sama harus digunakan saat membuat hubungan kepercayaan ini di domain yang ditentukan.

Anda akan melihat pesan bahwa hubungan kepercayaan berhasil dibuat. Untuk mengonfigurasi kepercayaan, pilih Berikutnya.

Konfirmasi kepercayaan keluar, dan pilih Berikutnya.

Masukkan nama pengguna dan kata sandi pengguna yang memiliki hak istimewa admin dari domain lain.

Setelah autentikasi berlalu, kepercayaan ditetapkan, dan Anda akan dapat melihat domain yang ditentukan onpremad1.com tercantum di tab Kepercayaan .

Menyiapkan autentikasi berbasis identitas dan akun pengguna hibrid

Setelah kepercayaan ditetapkan, ikuti langkah-langkah ini untuk membuat akun penyimpanan dan berbagi file SMB untuk setiap domain, aktifkan autentikasi AD DS pada akun penyimpanan, dan buat akun pengguna hibrid yang disinkronkan ke ID Microsoft Entra.

Masuk ke portal Azure dan buat dua akun penyimpanan seperti onprem1sa dan onprem2sa. Untuk performa optimal, kami sarankan Anda menyebarkan akun penyimpanan di wilayah yang sama dengan klien tempat Anda berencana untuk mengakses berbagi.

Catatan

Membuat akun penyimpanan kedua tidak diperlukan. Instruksi ini dimaksudkan untuk menunjukkan contoh cara mengakses akun penyimpanan milik forest yang berbeda. Jika Anda hanya memiliki satu akun penyimpanan, Anda dapat mengabaikan instruksi penyiapan akun penyimpanan kedua.

Buat berbagi file SMB Azure dan tetapkan izin tingkat berbagi di setiap akun penyimpanan.

Sinkronkan AD lokal Anda ke ID Microsoft Entra menggunakan aplikasi Microsoft Entra Connect Sync .

Bergabung dengan domain Azure VM di Forest 1 ke AD DS lokal Anda. Untuk informasi tentang cara menggabungkan domain, lihat Gabungkan Komputer ke Domain.

Aktifkan autentikasi AD DS pada akun penyimpanan yang terkait dengan Forest 1, misalnya onprem1sa. Ini akan membuat akun komputer di AD lokal Anda yang disebut onprem1sa untuk mewakili akun penyimpanan Azure dan menggabungkan akun penyimpanan ke domain onpremad1.com . Anda dapat memverifikasi bahwa identitas AD yang mewakili akun penyimpanan dibuat dengan melihat Pengguna Direktori Aktif dan Komputer untuk onpremad1.com. Dalam contoh ini, Anda akan melihat akun komputer yang disebut onprem1sa.

Buat akun pengguna dengan menavigasi ke direktori aktif > onpremad1.com. Klik kanan pada Pengguna, pilih Buat, masukkan nama pengguna (misalnya, onprem1user), dan centang kotak Kata Sandi tidak pernah kedaluwarsa (opsional).

Opsional: Jika Anda ingin menggunakan Azure RBAC untuk menetapkan izin tingkat berbagi, Anda harus menyinkronkan pengguna ke ID Microsoft Entra menggunakan Microsoft Entra Connect. Biasanya Microsoft Entra Connect Sync diperbarui setiap 30 menit. Namun, Anda dapat memaksanya untuk segera disinkronkan dengan membuka sesi PowerShell yang ditingkatkan dan menjalankan

Start-ADSyncSyncCycle -PolicyType Delta. Anda mungkin perlu menginstal modul SINKRONISASI AAD terlebih dahulu dengan menjalankanImport-Module ADSync. Untuk memverifikasi bahwa pengguna telah disinkronkan ke ID Microsoft Entra, masuk ke portal Azure dengan langganan Azure yang terkait dengan penyewa multi-forest Anda dan pilih ID Microsoft Entra. Pilih Kelola > Pengguna dan cari pengguna yang Anda tambahkan (misalnya, onprem1user). Sinkronisasi lokal yang diaktifkan harus mengatakan Ya.Atur izin tingkat berbagi menggunakan peran Azure RBAC atau izin tingkat berbagi default.

- Jika pengguna disinkronkan ke ID Microsoft Entra, Anda dapat memberikan izin tingkat berbagi (peran Azure RBAC) kepada pengguna di akun penyimpanan onprem1sa sehingga pengguna dapat memasang berbagi file. Untuk melakukan ini, navigasikan ke berbagi file yang Anda buat di onprem1sa dan ikuti instruksi di Menetapkan izin tingkat berbagi untuk pengguna atau grup Microsoft Entra tertentu.

- Jika tidak, Anda dapat menggunakan izin tingkat berbagi default yang berlaku untuk semua identitas terautentikasi.

Ulangi langkah 4-8 untuk onpremad2.com domain Forest2 (akun penyimpanan onprem2sa/user onprem2user). Jika Anda memiliki lebih dari dua forest, ulangi langkah-langkah untuk setiap forest.

Mengonfigurasi izin tingkat direktori dan file (opsional)

Di lingkungan multi-forest, gunakan utilitas baris perintah icacls untuk mengonfigurasi izin direktori dan tingkat file untuk pengguna di kedua forest. Lihat Mengonfigurasi ACL Windows dengan icacls.

Jika icacls gagal dengan kesalahan Access ditolak , ikuti langkah-langkah ini untuk mengonfigurasi izin direktori dan tingkat file dengan memasang berbagi dengan kunci akun penyimpanan.

Hapus pemasangan berbagi yang ada:

net use * /delete /yPasang ulang berbagi menggunakan kunci akun penyimpanan:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Atur izin icacls untuk pengguna di Forest2 pada akun penyimpanan yang bergabung ke Forest1 dari klien di Forest1.

Catatan

Kami tidak menyarankan penggunaan File Explorer untuk mengonfigurasi ACL di lingkungan multi-forest. Meskipun pengguna yang termasuk dalam forest yang bergabung dengan domain ke akun penyimpanan dapat memiliki izin tingkat file/direktori yang diatur melalui File Explorer, itu tidak akan berfungsi untuk pengguna yang bukan milik forest yang sama yang bergabung dengan domain ke akun penyimpanan.

Mengonfigurasi akhiran domain

Seperti yang dijelaskan di atas, cara Azure Files mendaftar di AD DS hampir sama dengan server file biasa, di mana ia membuat identitas (secara default akun komputer, juga bisa menjadi akun masuk layanan) yang mewakili akun penyimpanan di AD DS untuk autentikasi. Satu-satunya perbedaan adalah bahwa nama prinsipal layanan (SPN) terdaftar dari akun penyimpanan diakhiri dengan file.core.windows.net, yang tidak cocok dengan akhiran domain. Karena akhiran domain yang berbeda, Anda harus mengonfigurasi kebijakan perutean akhiran untuk mengaktifkan autentikasi multi-forest.

Karena akhiran file.core.windows.net adalah akhiran untuk semua sumber daya Azure Files daripada akhiran untuk domain AD tertentu, pengontrol domain klien tidak tahu domain mana yang akan diteruskan permintaannya, dan oleh karena itu akan gagal semua permintaan di mana sumber daya tidak ditemukan di domainnya sendiri.

Misalnya, ketika pengguna di domain di Forest 1 ingin mencapai berbagi file dengan akun penyimpanan yang terdaftar terhadap domain di Forest 2, ini tidak akan berfungsi secara otomatis karena perwakilan layanan akun penyimpanan tidak memiliki akhiran yang cocok dengan akhiran domain apa pun di Forest 1.

Anda dapat mengonfigurasi akhiran domain menggunakan salah satu metode berikut:

- Mengubah akhiran akun penyimpanan dan menambahkan catatan CNAME (disarankan - akan berfungsi dengan dua forest atau lebih)

- Menambahkan akhiran nama kustom dan aturan perutean (tidak akan berfungsi dengan lebih dari dua forest)

Ubah akhiran nama akun penyimpanan dan tambahkan catatan CNAME

Anda dapat menyelesaikan masalah perutean domain dengan memodifikasi akhiran nama akun penyimpanan yang terkait dengan berbagi file Azure, lalu menambahkan catatan CNAME untuk merutekan akhiran baru ke titik akhir akun penyimpanan. Dengan konfigurasi ini, klien yang bergabung dengan domain dapat mengakses akun penyimpanan yang bergabung ke forest apa pun. Ini berfungsi untuk lingkungan yang memiliki dua atau lebih hutan.

Dalam contoh kami, kami memiliki domain onpremad1.com dan onpremad2.com, dan kami memiliki onprem1sa dan onprem2sa sebagai akun penyimpanan yang terkait dengan berbagi file Azure SMB di domain masing-masing. Domain ini berada di hutan yang berbeda yang saling mempercayai untuk mengakses sumber daya di hutan satu sama lain. Kami ingin mengizinkan akses ke kedua akun penyimpanan dari klien yang termasuk dalam setiap forest. Untuk melakukan ini, kita perlu memodifikasi akhiran SPN akun penyimpanan:

onprem1sa.onpremad1.com -> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com -> onprem2sa.file.core.windows.net

Ini akan memungkinkan klien untuk memasang berbagi dengan net use \\onprem1sa.onpremad1.com karena klien di onpremad1 atau onpremad2 akan tahu untuk mencari onpremad1.com untuk menemukan sumber daya yang tepat untuk akun penyimpanan tersebut.

Untuk menggunakan metode ini, selesaikan langkah-langkah berikut:

Pastikan Anda telah menetapkan kepercayaan antara dua forest dan menyiapkan autentikasi berbasis identitas dan akun pengguna hibrid seperti yang dijelaskan di bagian sebelumnya.

Ubah SPN akun penyimpanan menggunakan alat setspn. Anda dapat menemukan

<DomainDnsRoot>dengan menjalankan perintah PowerShell Direktori Aktif berikut ini:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Tambahkan entri CNAME menggunakan Active Directory DNS Manager dan ikuti langkah-langkah di bawah ini untuk setiap akun penyimpanan di domain tempat akun penyimpanan digabungkan. Jika Anda menggunakan titik akhir privat, tambahkan entri CNAME untuk memetakan ke nama titik akhir privat.

Buka Active Directory DNS Manager.

Buka domain Anda (misalnya, onpremad1.com).

Buka "Teruskan Zona Pencarian".

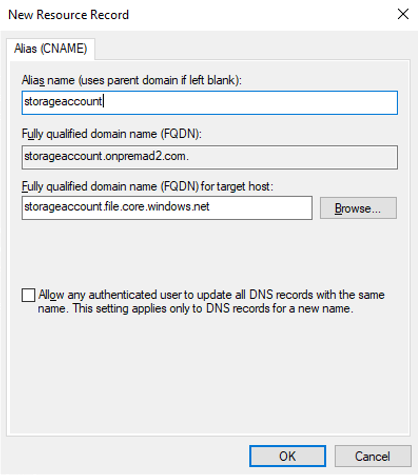

Pilih simpul bernama sesuai domain Anda (misalnya, onpremad1.com) dan klik kanan Alias Baru (CNAME).

Untuk nama alias, masukkan nama akun penyimpanan Anda.

Untuk nama domain yang sepenuhnya memenuhi syarat (FQDN), masukkan

<storage-account-name>.<domain-name>, seperti mystorageaccount.onpremad1.com.Untuk FQDN host target, masukkan

<storage-account-name>.file.core.windows.netPilih OK.

Sekarang, dari klien yang bergabung dengan domain, Anda harus dapat menggunakan akun penyimpanan yang bergabung ke forest apa pun.

Catatan

Pastikan nama host bagian dari FQDN cocok dengan nama akun penyimpanan seperti yang dijelaskan di atas. Jika tidak, Anda akan mendapatkan kesalahan akses ditolak: "Nama file, nama direktori, atau sintaks label volume salah." Jejak jaringan akan menampilkan pesan STATUS_OBJECT_NAME_INVALID (0xc0000033) selama penyiapan sesi SMB.

Menambahkan akhiran nama kustom dan aturan perutean

Jika Anda telah memodifikasi akhiran nama akun penyimpanan dan menambahkan catatan CNAME seperti yang dijelaskan di bagian sebelumnya, Anda dapat melewati langkah ini. Jika Anda lebih suka tidak membuat perubahan DNS atau mengubah akhiran nama akun penyimpanan, Anda dapat mengonfigurasi aturan perutean akhiran dari Forest 1 ke Forest 2 untuk akhiran kustom file.core.windows.net.

Catatan

Mengonfigurasi perutean akhiran nama tidak memengaruhi kemampuan untuk mengakses sumber daya di domain lokal. Hanya diperlukan untuk memungkinkan klien meneruskan permintaan ke domain yang cocok dengan akhiran ketika sumber daya tidak ditemukan di domainnya sendiri.

Pertama, tambahkan akhiran kustom baru di Forest 2. Pastikan Anda memiliki izin administratif yang sesuai untuk mengubah konfigurasi dan Anda telah membangun kepercayaan di antara dua forest. Lalu ikuti langkah-langkah berikut:

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 2.

- Buka konsol Domain Direktori Aktif dan Kepercayaan.

- Klik kanan di Domain dan Kepercayaan Direktori Aktif.

- Pilih Properti, lalu pilih Tambahkan.

- Tambahkan "file.core.windows.net" sebagai Akhiran UPN.

- Pilih Terapkan, lalu OK untuk menutup wizard.

Selanjutnya, tambahkan aturan perutean akhiran pada Forest 1, sehingga mengalihkan ke Forest 2.

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 1.

- Buka konsol Domain Direktori Aktif dan Kepercayaan.

- Klik kanan pada domain yang ingin Anda akses berbagi filenya, lalu pilih tab Kepercayaan dan pilih domain Forest 2 dari kepercayaan keluar.

- Pilih Properti lalu Perutean Akhiran Nama.

- Periksa apakah akhiran "*.file.core.windows.net" muncul. Jika tidak, pilih Refresh.

- Pilih"*.file.core.windows.net", lalu pilih Aktifkan dan Terapkan.

Memvalidasi bahwa kepercayaan berfungsi

Sekarang kita akan memvalidasi bahwa kepercayaan berfungsi dengan menjalankan perintah klist untuk menampilkan konten cache kredensial Kerberos dan tabel kunci.

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 1 dan buka prompt perintah Windows.

- Untuk menampilkan cache kredensial untuk akun penyimpanan yang bergabung dengan domain di Forest 2, jalankan salah satu perintah berikut:

- Jika Anda menggunakan akhiran Ubah nama akun penyimpanan dan tambahkan metode catatan CNAME, jalankan:

klist get cifs/onprem2sa.onpremad2.com - Jika Anda menggunakan metode Tambahkan akhiran nama kustom dan aturan perutean, jalankan:

klist get cifs/onprem2sa.file.core.windows.net

- Jika Anda menggunakan akhiran Ubah nama akun penyimpanan dan tambahkan metode catatan CNAME, jalankan:

- Anda akan melihat output yang mirip dengan yang berikut ini. Output klist akan sedikit berbeda berdasarkan metode mana yang Anda gunakan untuk mengonfigurasi akhiran domain.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 2 dan buka prompt perintah Windows.

- Untuk menampilkan cache kredensial untuk akun penyimpanan yang bergabung dengan domain di Forest 1, jalankan salah satu perintah berikut:

- Jika Anda menggunakan akhiran Ubah nama akun penyimpanan dan tambahkan metode catatan CNAME, jalankan:

klist get cifs/onprem1sa.onpremad1.com - Jika Anda menggunakan metode Tambahkan akhiran nama kustom dan aturan perutean, jalankan:

klist get cifs/onprem1sa.file.core.windows.net

- Jika Anda menggunakan akhiran Ubah nama akun penyimpanan dan tambahkan metode catatan CNAME, jalankan:

- Anda akan melihat output yang mirip dengan yang berikut ini. Output klist akan sedikit berbeda berdasarkan metode mana yang Anda gunakan untuk mengonfigurasi akhiran domain.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Jika Anda melihat output di atas, Anda sudah selesai. Jika tidak, ikuti langkah-langkah ini untuk menyediakan akhiran UPN alternatif untuk membuat autentikasi multi-forest berfungsi.

Penting

Metode ini hanya akan bekerja di lingkungan dengan dua forest. Jika Anda memiliki lebih dari dua forest, gunakan salah satu metode lain untuk mengonfigurasi akhiran domain.

Pertama, tambahkan akhiran kustom baru di Forest 1.

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 1.

- Buka konsol Domain Direktori Aktif dan Kepercayaan.

- Klik kanan di Domain dan Kepercayaan Direktori Aktif.

- Pilih Properti, lalu pilih Tambahkan.

- Tambahkan akhiran UPN alternatif seperti "onprem1sa.file.core.windows.net".

- Pilih Terapkan, lalu OK untuk menutup wizard.

Selanjutnya, tambahkan aturan perutean akhiran pada Forest 2.

- Masuk ke komputer atau VM yang bergabung ke domain di Forest 2.

- Buka konsol Domain Direktori Aktif dan Kepercayaan.

- Klik kanan pada domain yang ingin Anda akses berbagi filenya, lalu pilih tab Kepercayaan dan pilih kepercayaan keluar Forest 2 tempat nama perutean akhiran ditambahkan.

- Pilih Properti lalu Perutean Akhiran Nama.

- Periksa apakah akhiran "onprem1sa.file.core.windows.net" muncul. Jika tidak, pilih Refresh.

- Pilih "onprem1sa.file.core.windows.net", lalu pilih Aktifkan dan Terapkan.

Langkah berikutnya

Untuk informasi selengkapnya, lihat sumber daya berikut: