Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara menjalankan pekerjaan Azure Stream Analytics (ASA) Anda di jaringan virtual Azure.

Gambaran Umum

Dukungan jaringan virtual memungkinkan Anda mengunci akses ke Azure Stream Analytics ke infrastruktur jaringan virtual Anda. Kemampuan ini memberi Anda manfaat isolasi jaringan dan dapat dicapai dengan menyebarkan instans kontainer dari pekerjaan ASA Anda di dalam Virtual Network Anda. Pekerjaan ASA yang disuntikkan jaringan virtual Anda kemudian dapat mengakses sumber daya Anda secara privat dalam jaringan virtual melalui:

- Titik akhir privat, yang menghubungkan jaringan virtual Anda menyuntikkan pekerjaan ASA ke sumber data Anda melalui tautan privat yang didukung oleh Azure Private Link.

- Titik akhir layanan, yang menghubungkan sumber data Anda ke pekerjaan ASA yang disuntikkan jaringan virtual Anda.

- Tag layanan, yang memungkinkan atau menolak lalu lintas ke Azure Stream Analytics.

Wilayah yang Tersedia

Integrasi jaringan virtual saat ini didukung di wilayah berikut:

AS Timur, AS Timur 2, AS Barat, AS Barat 2, AS Tengah, AS Tengah Utara, Kanada Tengah, Eropa Barat, Eropa Utara, Asia Tenggara, Brasil Selatan, Jepang Timur, UK Selatan, India Tengah, Australia Timur, Prancis Tengah, Jerman Barat Tengah, dan UEA Utara.

Jika wilayah Anda tidak terdaftar dan Anda tertarik untuk menggunakan kemampuan ini, silakan isi formulir ini.

Kami mengevaluasi permintaan berdasarkan permintaan dan kelayakan, dan akan memberi tahu Anda jika kami dapat mendukung wilayah Anda.

Prasyarat

Akun Penyimpanan Tujuan umum V2 (GPV2) diperlukan untuk pekerjaan ASA yang disuntikkan jaringan virtual.

Pekerjaan ASA yang disuntikkan jaringan virtual memerlukan akses ke metadata seperti titik pemeriksaan untuk disimpan dalam tabel Azure untuk tujuan operasional.

Jika Anda sudah memiliki akun GPV2 yang disediakan dengan pekerjaan ASA Anda, tidak ada langkah tambahan yang diperlukan.

Pengguna dengan pekerjaan skala yang lebih tinggi dengan penyimpanan Premium masih diperlukan untuk menyediakan akun penyimpanan GPV2.

Jika Anda ingin melindungi akun penyimpanan dari akses berbasis IP publik, pertimbangkan untuk mengonfigurasinya menggunakan Identitas Terkelola dan Layanan Tepercaya juga.

Untuk informasi selengkapnya tentang akun penyimpanan, lihat Gambaran umum akun penyimpanan dan Membuat akun penyimpanan.

Azure Virtual Network, Anda dapat menggunakan yang sudah ada atau membuatnya.

Azure Nat Gateway operasional, lihat Catatan PENTING di bawah ini.

Penting

Pekerjaan yang disuntikkan jaringan virtual ASA menggunakan teknologi injeksi kontainer internal yang disediakan oleh jaringan Azure.

Untuk meningkatkan keamanan dan keandalan pekerjaan Azure Stream Analytics, Anda harus:

Mengonfigurasi NAT Gateway: Ini akan memastikan bahwa semua lalu lintas keluar dari VNET Anda dirutekan melalui alamat IP publik yang aman dan konsisten.

Nonaktifkan Akses Keluar Default: Ini akan mencegah lalu lintas keluar yang tidak diinginkan dari VNET Anda, meningkatkan keamanan jaringan Anda.

Azure NAT Gateway adalah layanan Network Address Translation (NAT) yang dikelola sepenuhnya dan sangat tangguh. Saat dikonfigurasi pada subnet, semua konektivitas keluar menggunakan alamat IP publik statis gateway NAT.

Untuk informasi selengkapnya tentang Azure NAT Gateway, lihat Azure NAT Gateway.

Saat mengonfigurasi Azure IoT Hub dengan titik akhir privat, pastikan Anda juga mengonfigurasi titik akhir privat dan pengaturan DNS terkait untuk titik akhir yang kompatibel dengan Azure Event Hubs bawaan. IoT Hub menggunakan titik akhir ini untuk merutekan pesan, dan tanpa resolusi DNS yang tepat, layanan seperti Azure Stream Analytics mungkin gagal tersambung.

Untuk panduan tentang menyiapkan titik akhir privat dan DNS untuk IoT Hub dan Event Hubs, lihat sumber daya berikut:

Pertimbangan Subnet

Integrasi jaringan virtual tergantung pada subnet khusus.

Saat mengonfigurasi subnet yang didelegasikan, sangat penting untuk mempertimbangkan rentang IP untuk mengakomodasi persyaratan saat ini dan di masa mendatang untuk beban kerja ASA Anda. Karena ukuran subnet tidak dapat dimodifikasi setelah ditetapkan, disarankan untuk memilih ukuran subnet yang dapat mendukung skala potensial pekerjaan Anda. Selain itu, ketahuilah bahwa Azure Networking mencadangkan lima alamat IP pertama dalam rentang subnet untuk penggunaan internal.

Operasi skala memengaruhi instans nyata yang didukung yang tersedia untuk ukuran subnet tertentu.

Pertimbangan untuk memperkirakan rentang IP:

- Pastikan rentang subnet tidak bertabrakan dengan rentang subnet ASA. Hindari rentang IP 10.0.0.0 hingga 10.0.255.255 seperti yang digunakan oleh ASA.

- Cadangan:

- Lima alamat IP untuk Azure Networking

- Satu alamat IP diperlukan untuk memfasilitasi fitur seperti data sampel, koneksi pengujian, dan penemuan metadata untuk pekerjaan yang terkait dengan subnet ini.

- Dua alamat IP diperlukan untuk setiap enam unit streaming (SU) atau satu SU V2 (struktur harga V2 ASA diluncurkan 1 Juli 2023, lihat di sini untuk detailnya)

Delegasi Subnet dan Perilaku Rilis:

Saat Anda mengaktifkan integrasi jaringan virtual untuk pekerjaan Azure Stream Analytics (ASA), portal Microsoft Azure secara otomatis mendelegasikan subnet yang ditentukan ke layanan ASA.

ASA akan secara otomatis membatalkan delegasi subnet dalam salah satu situasi berikut:

- Anda menonaktifkan integrasi jaringan virtual untuk pekerjaan ASA terakhir menggunakan subnet tersebut melalui portal Microsoft Azure.

- Anda menghapus pekerjaan ASA terakhir yang terkait dengan subnet.

Catatan: Beberapa tugas ASA dapat berbagi subnet yang sama. "Pekerjaan terakhir" mengacu pada titik ketika tidak ada pekerjaan ASA lain yang menggunakan subnet tersebut. Setelah pekerjaan terakhir dihapus, ASA melepaskan subnet yang didelegasikan. Proses ini mungkin perlu waktu beberapa menit untuk diselesaikan.

Subnet Harus Mengizinkan Trafik Intra-Subnet:

- Konfigurasi subnet harus mengaktifkan lalu lintas jaringan intra-subnet.

- Ini berarti bahwa ia harus mengizinkan lalu lintas masuk dan keluar di mana alamat IP sumber dan tujuan berada dalam subnet yang sama. Pelajari selengkapnya di sini.

Menyiapkan integrasi jaringan virtual

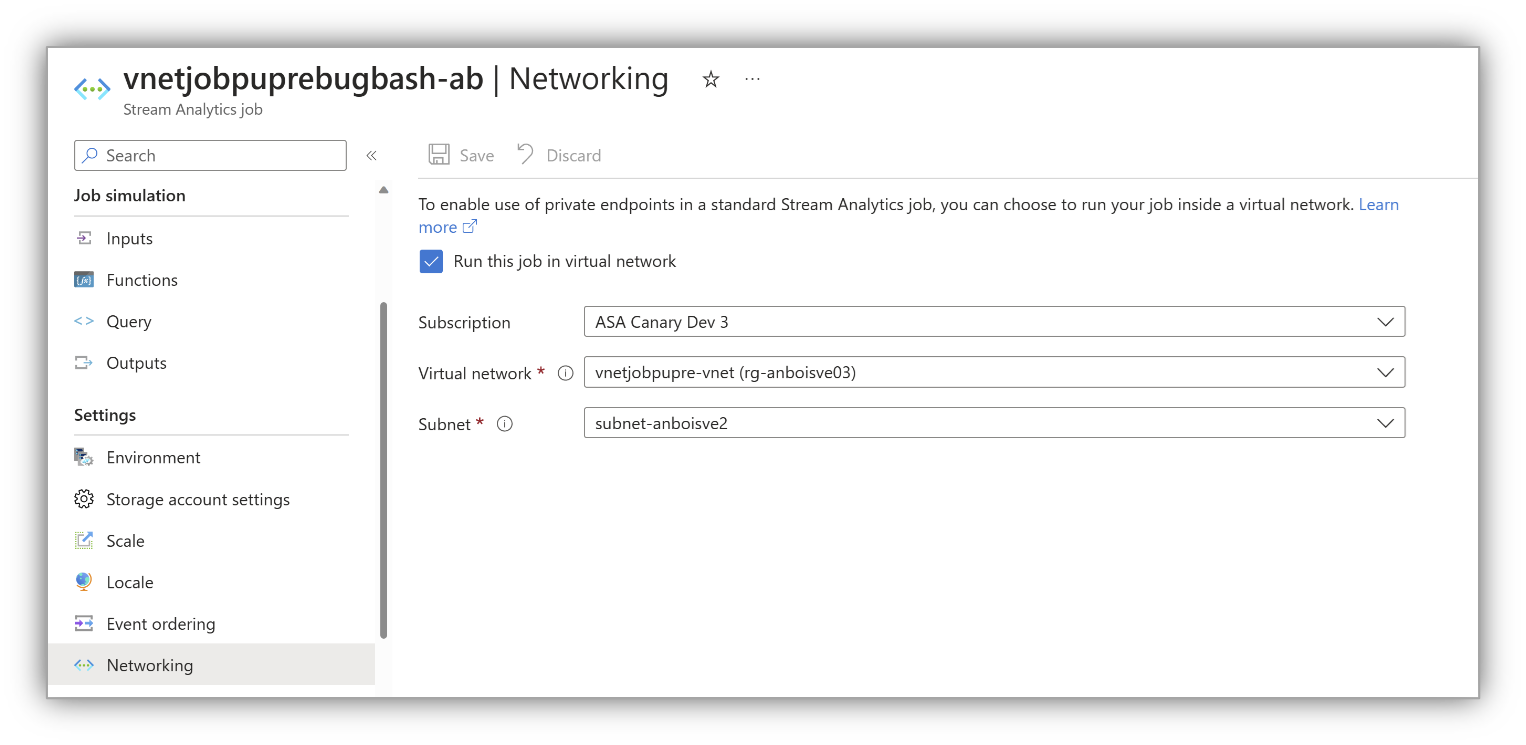

Portal Azure

Dari portal Azure, navigasikan ke Jaringan dari bilah menu dan pilih Jalankan pekerjaan ini di jaringan virtual. Langkah ini memberi tahu kami bahwa pekerjaan Anda harus bekerja dengan jaringan virtual:

Konfigurasikan pengaturan seperti yang diminta dan pilih Simpan.

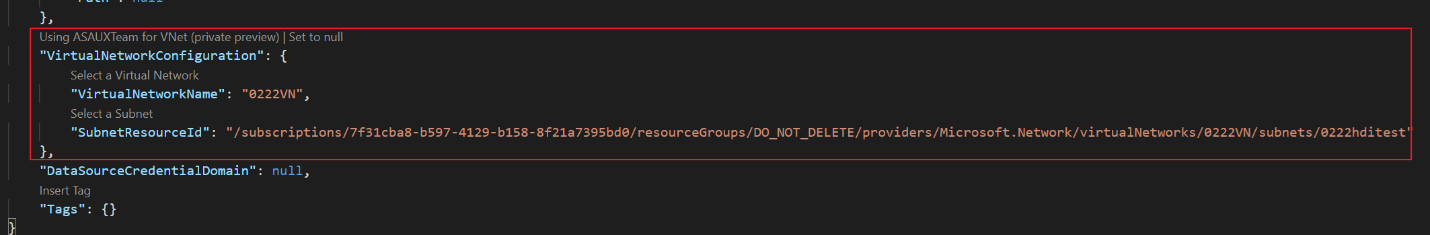

Kode VS

Di Visual Studio Code, referensikan subnet dalam pekerjaan ASA Anda. Langkah ini memberi tahu pekerjaan Anda bahwa ia harus bekerja dengan subnet.

Di , siapkan

JobConfig.jsonseperti yangVirtualNetworkConfigurationditunjukkan pada gambar berikut.

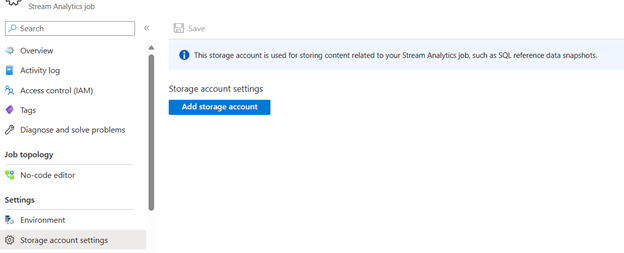

Menyiapkan akun penyimpanan terkait

Pada halaman pekerjaan Azure Stream Analytics, pilih Pengaturan akun penyimpanan di bawah Konfigurasikan di menu sebelah kiri.

Pada halaman Pengaturan akun penyimpanan, pilih Tambahkan akun penyimpanan.

Ikuti instruksi untuk mengonfigurasi pengaturan akun penyimpanan Anda.

Penting

- Untuk mengautentikasi dengan string koneksi, Anda harus menonaktifkan pengaturan firewall akun penyimpanan.

- Untuk mengautentikasi dengan Identitas Terkelola, Anda harus menambahkan pekerjaan Azure Stream Analytics ke daftar kontrol akses akun penyimpanan untuk peran Kontributor Data Blob Penyimpanan dan peran Kontributor Data Tabel Penyimpanan. Jika Anda tidak memberikan akses pada pekerjaan Anda, pekerjaan tidak akan dapat melakukan operasi apa pun. Untuk informasi selengkapnya tentang cara memberikan akses, lihat Menggunakan Azure RBAC untuk menetapkan akses identitas terkelola ke sumber daya lain.

Izin

Anda harus memiliki setidaknya izin kontrol akses berbasis Peran berikut pada subnet atau pada tingkat yang lebih tinggi untuk mengonfigurasi integrasi jaringan virtual melalui portal Azure, CLI atau saat mengatur properti situs virtualNetworkSubnetId secara langsung:

| Tindakan | Deskripsi |

|---|---|

Microsoft.Network/virtualNetworks/read |

Membaca definisi jaringan virtual |

Microsoft.Network/virtualNetworks/subnets/read |

Membaca definisi subnet jaringan virtual |

Microsoft.Network/virtualNetworks/subnets/join/action |

Bergabung dengan jaringan virtual |

Microsoft.Network/virtualNetworks/subnets/write |

Opsional. Diperlukan jika Anda perlu melakukan delegasi subnet |

Jika jaringan virtual berada dalam langganan yang berbeda dari pekerjaan ASA Anda, Anda harus memastikan bahwa langganan dengan jaringan virtual terdaftar untuk Microsoft.StreamAnalytics penyedia sumber daya. Anda dapat secara eksplisit mendaftarkan penyedia dengan mengikuti dokumentasi ini, tetapi secara otomatis terdaftar saat membuat pekerjaan dalam langganan.

Batasan

- Pekerjaan jaringan virtual memerlukan minimal satu SU V2 (model harga baru) atau enam SU (saat ini)

- Pastikan rentang subnet tidak bertabrakan dengan rentang subnet ASA (yaitu, jangan gunakan rentang subnet 10.0.0.0/16).

- Pekerjaan ASA dan jaringan virtual harus berada di wilayah yang sama.

- Subnet yang didelegasikan hanya dapat digunakan oleh Azure Stream Analytics.

- Anda tidak dapat menghapus jaringan virtual saat terintegrasi dengan ASA. Anda harus memisahkan atau menghapus pekerjaan terakhir* pada subnet yang didelegasikan.

- Saat ini kami tidak mendukung refresh Domain Name System (DNS). Jika konfigurasi DNS jaringan virtual Anda diubah, Anda harus menyebarkan ulang semua pekerjaan ASA di jaringan virtual tersebut (subnet juga perlu dipisahkan dari semua pekerjaan dan dikonfigurasi ulang). Untuk informasi selengkapnya, lihat Resolusi nama untuk sumber daya di jaringan virtual Azure untuk informasi selengkapnya.

Mengelola sumber daya lokal

Tidak ada konfigurasi tambahan yang diperlukan untuk fitur integrasi jaringan virtual untuk menjangkau melalui jaringan virtual Anda ke sumber daya lokal. Anda hanya perlu menghubungkan jaringan virtual ke sumber daya lokal dengan menggunakan ExpressRoute atau VPN situs-ke-situs.

Detail harga

Di luar persyaratan dasar yang tercantum dalam dokumen ini, integrasi jaringan virtual tidak memiliki biaya tambahan untuk digunakan di luar biaya harga Azure Stream Analytics.

Pemecahan Masalah

Fitur ini mudah diatur, tetapi itu tidak berarti pengalaman Anda bebas masalah. Jika Anda mengalami masalah saat mengakses titik akhir yang Diinginkan, hubungi Dukungan Microsoft.

Catatan

Untuk umpan balik langsung tentang kemampuan ini, hubungi askasa@microsoft.com.