Titik akhir layanan Jaringan Virtual

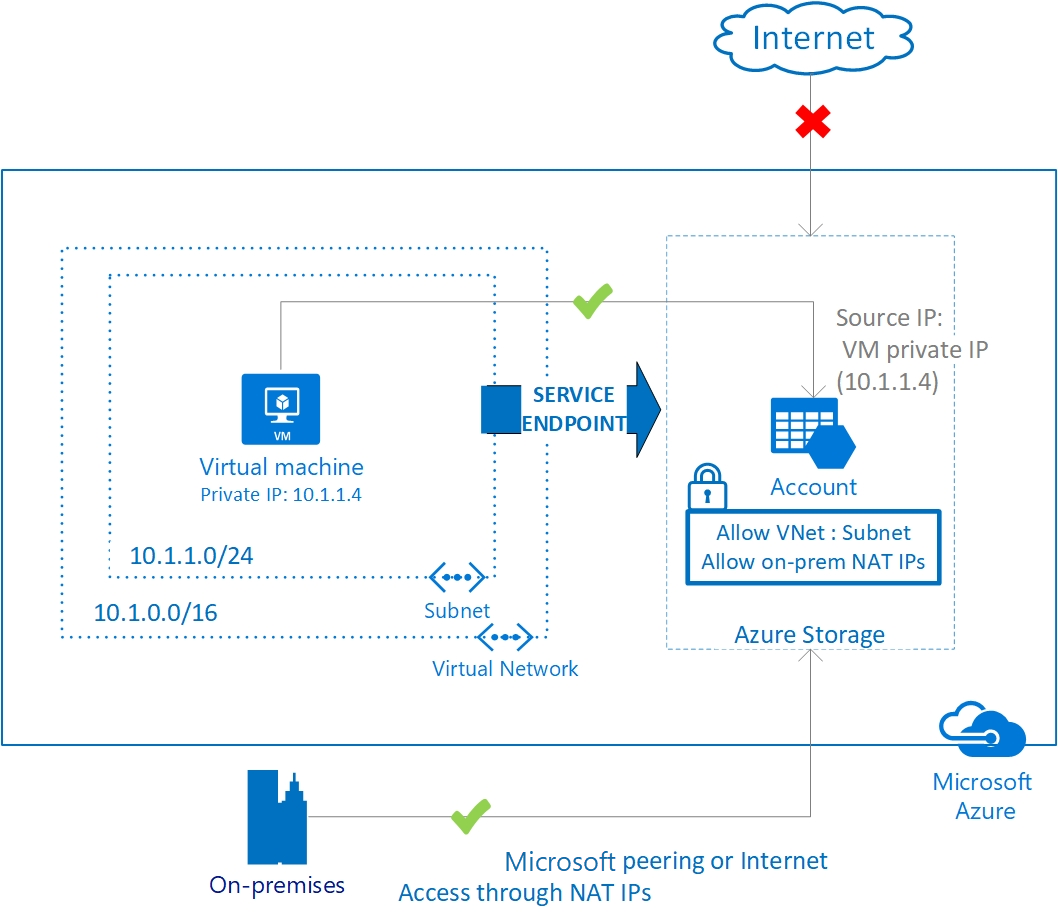

Titik akhir layanan Virtual Network (VNet) menyediakan konektivitas yang aman dan langsung ke layanan Azure melalui rute yang dioptimalkan melalui jaringan backbone Azure. Titik akhir memungkinkan Anda mengamankan sumber daya layanan Azure penting ke jaringan virtual Anda saja. Titik Akhir Layanan memungkinkan alamat IP privat di VNet menjangkau titik akhir layanan Azure tanpa perlu alamat IP publik di VNet.

Catatan

Microsoft merekomendasikan penggunaan Azure Private Link dan titik akhir privat untuk akses aman dan privat ke layanan yang dihosting di platform Azure. Azure Private Link menyediakan antarmuka jaringan ke dalam jaringan virtual pilihan Anda untuk layanan Azure seperti Azure Storage atau Azure SQL. Untuk informasi selengkapnya, lihat Azure Private Link dan Apa itu titik akhir privat?.

Titik akhir layanan tersedia untuk layanan dan wilayah Azure berikut. Sumber daya Microsoft.* berada dalam tanda kurung. Aktifkan sumber daya ini dari sisi subnet saat mengonfigurasikan titik akhir layanan Anda:

Tersedia secara umum

- Azure Storage (Microsoft.Storage): Umumnya tersedia di semua wilayah Azure.

- Titik akhir layanan lintas wilayah Azure Storage (Microsoft.Storage.Global): Umumnya tersedia di semua wilayah Azure.

- Azure SQL Database (Microsoft.Sql): Umumnya tersedia di semua wilayah Azure.

- Azure Synapse Analytics (Microsoft.Sql): Umumnya tersedia di semua wilayah Azure untuk kumpulan SQL khusus (sebelumnya SQL DW).

- Server Azure Database for PostgreSQL (Microsoft.Sql): Umumnya tersedia di wilayah Azure yang menyediakan layanan database.

- Azure Database for MySQL server (Microsoft.Sql): Umumnya tersedia di wilayah Azure yang menyediakan layanan database.

- Azure Database for MariaDB (Microsoft.Sql): Umumnya tersedia di wilayah Azure yang menyediakan layanan database.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): Umumnya tersedia di semua wilayah Azure.

- Azure Key Vault (Microsoft.KeyVault): Umumnya tersedia di semua wilayah Azure.

- Azure Service Bus (Microsoft.ServiceBus): Umumnya tersedia di semua wilayah Azure.

- Azure Event Hubs (Microsoft.EventHub): Umumnya tersedia di semua wilayah Azure.

- Azure App Service (Microsoft.Web): Umumnya tersedia di semua wilayah Azure tempat App Service tersedia.

- Azure Cognitive Services (Microsoft.CognitiveServices): Umumnya tersedia di semua wilayah Azure tempat layanan Azure AI tersedia.

Pratinjau Umum

- Azure Container Registry (Microsoft.ContainerRegistry): Pratinjau tersedia di wilayah Azure terbatas tempat Azure Container Registry tersedia.

Untuk pemberitahuan terbaru, periksa halaman Pembaruan Virtual Network.

Manfaat utama

Titik akhir layanan memberikan manfaat berikut:

Peningkatan keamanan untuk sumber daya layanan Azure Anda: Ruang alamat privat VNet dapat tumpang tindih. Anda tidak dapat menggunakan ruang yang tumpang tindih untuk mengidentifikasi lalu lintas yang berasal dari VNet Anda. Titik akhir layanan memungkinkan pengamanan sumber daya layanan Azure ke jaringan virtual Anda dengan memperluas identitas VNet ke layanan. Setelah mengaktifkan titik akhir layanan di jaringan virtual, Anda dapat menambahkan aturan jaringan virtual untuk mengamankan sumber daya layanan Azure ke jaringan virtual Anda. Penambahan aturan memberikan peningkatan keamanan dengan sepenuhnya menghapus akses internet publik ke sumber daya dan hanya mengizinkan lalu lintas dari jaringan virtual Anda.

Perutean optimal untuk lalu lintas layanan Azure dari jaringan virtual: Kini, rute apa pun di jaringan virtual Anda yang memaksa lalu lintas internet ke alat lokal dan/atau virtual Anda juga memaksa lalu lintas layanan Azure untuk mengambil rute yang sama dengan lalu lintas internet. Titik akhir layanan menyediakan perutean optimal untuk lalu lintas Azure.

Titik akhir selalu mengambil lalu lintas layanan secara langsung dari jaringan virtual Anda ke layanan di jaringan backbone Microsoft Azure. Menjaga lalu lintas di jaringan backbone Azure memungkinkan Anda untuk terus mengaudit dan memantau lalu lintas Internet yang keluar dari jaringan virtual Anda, melalui penerowongan paksa, tanpa memengaruhi lalu lintas layanan. Untuk informasi selengkapnya tentang rute yang ditentukan pengguna dan penerowongan paksa, baca Perutean lalu lintas jaringan virtual Azure.

Mudah diatur dengan lebih sedikit biaya manajemen: Anda tidak perlu lagi memesan alamat IP publik di jaringan virtual untuk mengamankan sumber daya Azure melalui firewall IP. Tidak ada perangkat Translasi Alamat Jaringan (NAT) atau gateway yang diperlukan untuk menyiapkan titik akhir layanan. Anda dapat mengonfigurasi titik akhir layanan melalui satu pilihan pada subnet. Tidak ada overhead tambahan untuk mempertahankan titik akhir.

Batasan

- Fitur ini hanya tersedia untuk jaringan virtual yang disebarkan melalui model penyebaran Azure Resource Manager.

- Titik akhir diaktifkan pada subnet yang dikonfigurasi di jaringan virtual Azure. Titik akhir tidak dapat digunakan untuk lalu lintas dari layanan lokal Anda ke layanan Azure. Untuk informasi selengkapnya, baca Akses layanan Azure aman dari lokal

- Untuk Azure SQL, titik akhir layanan hanya berlaku untuk lalu lintas layanan Azure di wilayah jaringan virtual.

- Untuk Azure Data Lake Storage (ADLS) Gen 1, kemampuan Integrasi VNet hanya tersedia untuk jaringan virtual dalam wilayah yang sama. Perhatikan juga bahwa integrasi jaringan virtual untuk ADLS Gen1 menggunakan keamanan titik akhir layanan jaringan virtual antara jaringan virtual Anda dan ID Microsoft Entra untuk menghasilkan klaim keamanan tambahan dalam token akses. Klaim ini lalu digunakan untuk mengautentikasi jaringan virtual Anda ke akun Data Lake Storage Gen1 Anda dan mengizinkan akses. Tag Microsoft.AzureActiveDirectory yang tercantum di bawah titik akhir layanan pendukung hanya digunakan untuk mendukung titik akhir layanan ke ADLS Gen 1. ID Microsoft Entra tidak mendukung titik akhir layanan secara asli. Untuk informasi selengkapnya tentang integrasi Azure Data Lake Store Gen 1 VNet, baca Keamanan jaringan di Azure Data Lake Storage Gen1.

- Jaringan virtual dapat dikaitkan dengan hingga 200 langganan dan wilayah yang berbeda oleh setiap layanan yang didukung dengan aturan VNet aktif yang dikonfigurasi.

Layanan Azure aman ke jaringan virtual

Titik akhir layanan jaringan virtual menyediakan identitas jaringan virtual Anda ke layanan Azure. Setelah mengaktifkan titik akhir layanan di jaringan virtual, Anda dapat menambahkan aturan jaringan virtual untuk mengamankan sumber daya layanan Azure ke jaringan virtual Anda.

Saat ini, lalu lintas layanan Azure dari jaringan virtual menggunakan alamat IP publik sebagai alamat IP sumber. Dengan titik akhir layanan, lalu lintas layanan beralih menggunakan alamat privat jaringan virtual sebagai alamat IP sumber saat mengakses layanan Azure dari jaringan virtual. Peralihan ini memungkinkan Anda untuk mengakses layanan tanpa perlu alamat IP publik cadangan yang digunakan dalam firewall IP.

Catatan

Dengan titik akhir layanan, alamat IP sumber milik komputer virtual di subnet untuk lalu lintas layanan beralih dari menggunakan alamat IPv4 publik menjadi alamat IPv4 privat. Aturan firewall layanan Azure yang menggunakan alamat IP publik Azure akan berhenti berfungsi dengan peralihan ini. Pastikan aturan firewall layanan Azure mengizinkan peralihan ini sebelum menyiapkan titik akhir layanan. Anda juga mungkin mengalami gangguan sementara pada lalu lintas layanan dari subnet ini saat mengonfigurasi titik akhir layanan.

Akses layanan Azure aman dari lokal

Secara default, sumber daya layanan Azure yang diamankan ke jaringan virtual tidak dapat dijangkau dari jaringan lokal. Jika Anda ingin mengizinkan lalu lintas dari lokal, Anda juga harus mengizinkan alamat IP publik (biasanya, NAT) dari lokal atau ExpressRoute Anda. Anda dapat menambahkan alamat IP ini melalui konfigurasi firewall IP untuk sumber daya layanan Azure.

ExpressRoute: Jika Anda menggunakan ExpressRoute untuk peering Microsoft dari lokal, Anda harus mengidentifikasi alamat IP NAT yang Anda gunakan. Alamat IP NAT adalah pelanggan yang disediakan atau disediakan oleh penyedia layanan. Untuk mengizinkan akses ke sumber daya layanan, Anda harus mengizinkan alamat IP publik ini di pengaturan firewall IP sumber daya. Untuk informasi selengkapnya tentang NAT untuk peering Microsoft ExpressRoute, lihat Persyaratan NAT ExpressRoute.

Konfigurasi

- Konfigurasikan titik akhir layanan pada subnet dalam jaringan virtual. Titik akhir bekerja dengan semua jenis instans komputasi yang berjalan dalam subnet tersebut.

- Anda dapat mengonfigurasi beberapa titik akhir layanan untuk semua layanan Azure yang didukung (Azure Storage atau Azure SQL Database, misalnya) pada subnet.

- Untuk Azure SQL Database, jaringan virtual harus berada di wilayah yang sama dengan sumber daya layanan Azure. Untuk layanan lainnya, Anda dapat mengamankan sumber daya layanan Azure ke jaringan virtual di wilayah mana pun.

- Jaringan virtual tempat titik akhir dikonfigurasi dapat berada dalam langganan yang sama atau berbeda dari sumber daya layanan Azure. Untuk informasi selengkapnya tentang izin yang diperlukan dalam menyiapkan titik akhir dan mengamankan layanan Azure, baca Penyediaan.

- Untuk layanan yang didukung, Anda dapat mengamankan sumber daya baru atau yang sudah ada ke jaringan virtual menggunakan titik akhir layanan.

Pertimbangan

Setelah mengaktifkan titik akhir layanan, alamat IP sumber beralih dari menggunakan alamat IPv4 publik ke menggunakan alamat IPv4 privat mereka saat berkomunikasi dengan layanan dari subnet tersebut. Semua sambungan TCP yang terbuka ke layanan ditutup selama peralihan ini. Pastikan tidak ada tugas penting yang berjalan saat mengaktifkan atau menonaktifkan titik akhir layanan ke layanan untuk subnet. Pastikan juga bahwa aplikasi Anda dapat secara otomatis tersambung ke layanan Azure setelah peralihan alamat IP.

Peralihan alamat IP hanya memengaruhi lalu lintas layanan dari jaringan virtual Anda. Tidak ada dampak pada lalu lintas lain yang ditujukan ke atau dari alamat IPv4 publik yang ditetapkan ke komputer virtual Anda. Untuk layanan Azure, jika Anda memiliki aturan firewall yang menggunakan alamat IP publik Azure, aturan ini berhenti dengan beralih ke alamat pribadi jaringan virtual.

Dengan titik akhir layanan, entri DNS untuk layanan Azure tetap seperti sekarang ini dan terus meresolusi alamat IP publik yang ditetapkan ke layanan Azure.

Kelompok keamanan jaringan (NSG) dengan titik akhir layanan:

- Secara default, NSG mengizinkan lalu lintas internet keluar dan lalu lintas dari VNet ke layanan Azure Anda. Lalu lintas ini terus bekerja dengan titik akhir layanan seperti biasa.

- Jika Anda ingin menolak semua lalu lintas internet keluar dan hanya mengizinkan lalu lintas ke layanan Azure tertentu, Anda dapat melakukannya dengan tag layanan di NSG Anda. Anda dapat menentukan layanan Azure yang didukung sebagai tujuan dalam aturan NSG dan Azure juga menyediakan pemeliharaan alamat IP yang mendasari setiap tag. Untuk informasi selengkapnya, baca Tag Azure Service untuk NSG.

Skenario

- Jaringan virtual yang di-peering, tersambung, atau ada lebih dari satu: Untuk mengamankan layanan Azure ke beberapa subnet dalam satu atau beberapa jaringan virtual, Anda dapat mengaktifkan titik akhir layanan pada setiap subnet secara independen, dan mengamankan sumber daya layanan Azure ke semua subnet.

- Memfilter lalu lintas keluar dari jaringan virtual ke layanan Azure: Jika ingin memeriksa atau memfilter lalu lintas yang dikirim ke layanan Azure dari jaringan virtual, Anda dapat menggunakan alat virtual jaringan dalam jaringan virtual. Anda lalu dapat menerapkan titik akhir layanan ke subnet tempat alat virtual jaringan digunakan, dan mengamankan sumber daya layanan Azure hanya ke subnet ini. Skenario ini mungkin berguna jika Anda ingin menggunakan pemfilteran alat virtual jaringan untuk membatasi akses layanan Azure dari jaringan virtual Anda hanya ke sumber daya Azure tertentu. Untuk informasi selengkapnya, baca pengeluaran dengan alat virtual jaringan.

- Mengamankan sumber daya Azure ke layanan yang disebarkan langsung ke jaringan virtual: Anda dapat langsung menyebarkan berbagai layanan Azure ke subnet tertentu dalam jaringan virtual. Anda dapat mengamankan sumber daya layanan Azure ke subnet layanan terkelola dengan menyiapkan titik akhir layanan pada subnet layanan terkelola.

- Lalu lintas disk dari komputer virtual Azure: Lalu lintas Disk Komputer Virtual untuk disk terkelola dan tidak terkelola tidak dipengaruhi oleh perubahan perutean titik akhir layanan Azure Storage. Lalu lintas ini mencakup diskIO serta pasang dan lepas. Anda dapat membatasi akses REST ke blob halaman ke jaringan tertentu melalui titik akhir layanan dan aturan jaringan Azure Storage.

Pengelogan dan pemecahan masalah

Setelah Anda mengonfigurasi titik akhir layanan ke layanan tertentu, validasikan bahwa rute titik akhir layanan berlaku dengan:

- Memvalidasi alamat IP sumber dari setiap permintaan layanan dalam diagnostik layanan. Semua permintaan baru dengan titik akhir layanan menunjukkan alamat IP sumber permintaan sebagai alamat IP pribadi jaringan virtual, yang ditetapkan untuk klien yang membuat permintaan dari jaringan virtual Anda. Tanpa titik akhir, alamatnya adalah alamat IP publik Azure.

- Melihat rute efektif pada antarmuka jaringan apa pun dalam subnet. Rute ke layanan:

- Menunjukkan rute default yang lebih spesifik untuk mengatasi rentang imbuhan setiap layanan

- Memiliki nextHopType dari VirtualNetworkServiceEndpoint

- Menunjukkan bahwa koneksi yang lebih terarah langsung ke layanan akan berlaku dibanding rute penerowongan paksa

Catatan

Rute titik akhir layanan mengambil alih rute BGP apa pun untuk kecocokan awalan alamat layanan Azure. Untuk informasi lebih lanjut, lihat pemecahan masalah dengan rute yang efektif.

Penyediaan

Titik akhir layanan dapat dikonfigurasi pada jaringan virtual secara independen oleh pengguna dengan akses tulis ke jaringan virtual. Untuk mengamankan sumber daya layanan Azure ke VNet, pengguna harus memiliki izin ke Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action untuk subnet yang ditambahkan. Peran administrator layanan bawaan menyertakan izin ini secara default. Anda dapat mengubah izin dengan membuat peran kustom.

Untuk informasi selengkapnya tentang peran bawaan, baca Peran bawaan Azure. Untuk informasi selengkapnya tentang menetapkan izin tertentu ke peran kustom, baca Peran kustom Azure.

Jaringan virtual dan sumber daya layanan Azure dapat berada dalam langganan yang sama atau berbeda. Azure Services tertentu (tidak semua) seperti Azure Storage dan Azure Key Vault juga mendukung titik akhir layanan di berbagai penyewa Active Directory (AD). Ini berarti jaringan virtual dan sumber daya layanan Azure dapat berada di penyewa Active Directory (AD) yang berbeda. Periksa dokumentasi layanan individual untuk detail selengkapnya.

Harga dan batas

Tidak ada biaya tambahan untuk menggunakan titik akhir layanan. Model harga saat ini untuk layanan Azure (Azure Storage, Azure SQL Database, dll.) berlaku seperti saat ini.

Tidak ada batasan jumlah total titik akhir layanan dalam jaringan virtual.

Layanan Azure tertentu, seperti Azure Storage Accounts, dapat memberlakukan batasan jumlah subnet yang digunakan untuk mengamankan sumber daya. Untuk detailnya, lihat dokumentasi untuk berbagai layanan di bagian Langkah berikutnya.

Kebijakan titik akhir layanan VNet

Kebijakan titik akhir layanan VNet memungkinkan Anda memfilter lalu lintas jaringan virtual ke layanan Azure. Filter ini hanya memungkinkan sumber daya layanan Azure tertentu melalui titik akhir layanan. Kebijakan titik akhir layanan menyediakan kontrol akses mendetail untuk lalu lintas jaringan virtual ke layanan Azure. Untuk informasi selengkapnya, baca Titik Akhir Layanan Azure Virtual Network.

Tanya Jawab Umum

Untuk Tanya Jawab Umum, baca Tanya Jawab Umum Titik Akhir Layanan Virtual Network.

Langkah berikutnya

- Konfigurasikan titik akhir layanan jaringan virtual

- Amankan akun Azure Storage ke jaringan virtual

- Amankan Azure SQL Database ke jaringan virtual

- Amankan Azure Synapse Analytics ke jaringan virtual

- Membandingkan Titik Akhir Privat dan Titik Akhir Layanan

- Kebijakan Titik Akhir Layanan Virtual Network

- Templat Azure Resource Manager