Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Stream Analytics mendukung autentikasi Identitas Terkelola untuk sink output Azure Synapse Analytics atau Azure SQL Database. Identitas terkelola menghilangkan keterbatasan metode autentikasi berbasis pengguna, seperti kebutuhan untuk mengotorisasi ulang karena perubahan kata sandi atau kedaluwarsa token pengguna yang terjadi setiap 90 hari. Saat Anda menghapus kebutuhan untuk mengautentikasi secara manual, penerapan Analisis Aliran dapat sepenuhnya otomatis.

Identitas terkelola adalah aplikasi terkelola yang terdaftar di ID Microsoft Entra yang mewakili pekerjaan Azure Stream Analytics tertentu. Aplikasi terkelola digunakan untuk mengautentikasi ke sumber daya yang ditargetkan. Artikel ini memperlihatkan kepada Anda cara mengaktifkan Identitas Terkelola untuk output Azure Synapse Analytics atau Azure SQL Database dari pekerjaan Stream Analytics melalui portal Microsoft Azure.

Gambaran Umum

Artikel ini memperlihatkan langkah-langkah yang diperlukan untuk menyambungkan pekerjaan Stream Analytics ke Azure SQL Database atau kumpulan SQL Azure Synapse Analytics menggunakan mode autentikasi Identitas Terkelola.

Anda pertama kali membuat identitas terkelola yang ditetapkan sistem untuk pekerjaan Analisis Aliran Anda. Ini adalah identitas pekerjaan Anda di ID Microsoft Entra.

Tambahkan admin Direktori Aktif ke server SQL atau ruang kerja Synapse Anda, yang memungkinkan autentikasi ID Microsoft Entra (Identitas Terkelola) untuk sumber daya tersebut.

Selanjutnya, buat pengguna mandiri yang mewakili identitas pekerjaan Analisis Aliran dalam database. Setiap kali pekerjaan Stream Analytics berinteraksi dengan sumber daya Synapse SQL DB atau SQL DB Anda, ini adalah identitas yang akan dirujuk untuk memeriksa izin apa yang digunakan oleh pekerjaan Analisis Aliran Anda.

Berikan izin ke tugas Analisis Aliran Anda untuk mengakses SQL Database atau kumpulan SQL Synapse.

Terakhir, tambahkan Azure SQL Database/Azure Synapse Analytics sebagai output dalam pekerjaan Stream Analytics.

Prasyarat

Berikut ini adalah syarat yang diperlukan untuk menggunakan fitur ini:

Tugas Azure Stream Analytics.

Sumber daya Azure SQL Database.

Buat identitas terkelola

Pertama, Anda membuat identitas terkelola untuk pekerjaan Azure Stream Analytics Anda.

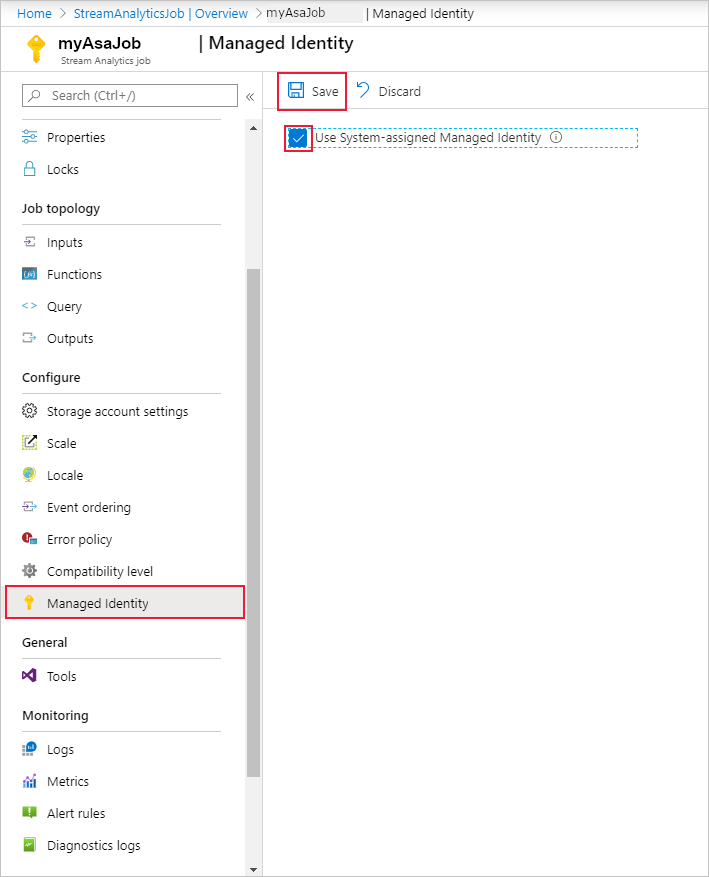

Di portal Microsoft Azure, buka pekerjaan Azure Stream Analytics Anda.

Dari menu navigasi kiri, pilih Identitas Terkelola yang terletak di bawah Konfigurasikan. Lalu, centang kotak di samping Gunakan Identitas Terkelola yang ditetapkan sistem dan pilih Simpan.

Perwakilan layanan untuk identitas pekerjaan Azure Stream Analytics dibuat di ID Microsoft Entra. Siklus hidup identitas yang baru dibuat dikelola oleh Azure. Saat pekerjaan Azure Stream Analytics dihapus, identitas terkait (yaitu, perwakilan layanan) secara otomatis dihapus oleh Microsoft Azure.

Anda juga dapat beralih ke identitas terkelola yang ditetapkan pengguna.

Saat Anda menyimpan konfigurasi, ID Objek (OID) dari perwakilan layanan terdaftar sebagai ID Utama seperti yang ditunjukkan di bawah ini:

Perwakilan layanan memiliki nama yang sama dengan tugas Stream Analytics. Misalnya, jika nama pekerjaan Anda adalah MyASAJob, nama perwakilan layanan juga MyASAJob.

Pilih admin Direktori Aktif

Setelah membuat identitas terkelola, pilih admin Direktori Aktif.

Buka sumber daya Kumpulan Azure Synapse Analytics SQL atau Azure SQL Database dan pilih tempat sumber daya SQL Server atau Ruang Kerja Synapse, berturut-turut. Anda dapat menemukan tautan ini di halaman ringkasan sumber daya di samping Nama server atau nama Ruang Kerja.

Pilih Admin Direktori Aktif atau Admin Direktori Aktif SQL di Pengaturan untuk SQL Server dan Ruang Kerja Synapse, berturut-turut. Lalu, pilih Atur admin.

Pada halaman admin Direktori Aktif, cari pengguna atau grup guna menjadi administrator untuk SQL Server dan klik Pilih. Ini akan menjadi pengguna yang dapat membuat Pengguna Database Mandiri di bagian berikutnya.

Halaman admin Direktori Aktif memperlihatkan semua anggota dan grup Direktori Aktif Anda. Pengguna atau grup berwarna abu-abu tidak dapat dipilih karena mereka tidak didukung sebagai administrator Microsoft Entra. Lihat daftar admin yang didukung di bagian Fitur dan Batasan Microsoft Entra dari Gunakan autentikasi Microsoft Entra untuk autentikasi dengan SQL Database atau Azure Synapse.

Pilih Simpan di halaman admin Direktori Aktif. Proses untuk mengubah admin membutuhkan waktu beberapa menit.

Membuat pengguna database mandiri

Selanjutnya, Anda membuat pengguna database mandiri di database Azure SQL atau Azure Synapse yang dipetakan ke identitas Microsoft Entra. Pengguna database mandiri tidak memiliki login untuk database utama, tetapi memetakan identitas di direktori yang terkait dengan database. Identitas Microsoft Entra dapat berupa akun pengguna individual atau grup. Dalam hal ini, Anda harus membuat pengguna database mandiri untuk pekerjaan Analisis Aliran Anda.

Untuk informasi selengkapnya, tinjau artikel berikut untuk latar belakang integrasi Microsoft Entra: Autentikasi Universal dengan SQL Database dan Azure Synapse Analytics (dukungan SSMS untuk MFA)

Sambungkan ke database Azure SQL atau Azure Synapse Anda menggunakan SQL Server Management Studio. Nama Pengguna adalah pengguna Microsoft Entra dengan izin UBAH PENGGUNA APA PUN. Admin yang Anda tetapkan di SQL Server adalah contohnya. Gunakan ID Microsoft Entra – Universal dengan autentikasi MFA .

Nama server

<SQL Server name>.database.windows.netmungkin berbeda di wilayah yang berbeda. Misalnya, wilayah Cina harus menggunakan<SQL Server name>.database.chinacloudapi.cn.Anda dapat menentukan database Azure SQL atau Azure Synapse tertentu dengan membuka Opsi > Properti Sambungan > Sambungkan ke Database.

Saat Anda tersambung untuk pertama kalinya, Anda mungkin menemukan jendela berikut:

- Jika demikian, buka sumber daya SQL Server/Ruang Kerja Synapse Anda di portal Microsoft Azure. Di bagian Keamanan, buka halaman Firewall dan jaringan virtual/Firewall.

- Tambahkan aturan baru dengan nama aturan apa pun.

- Gunakan alamat IP Dari dari jendela Aturan Firewall Baru untuk IP Awal.

- Gunakan alamat IP Ke dari jendela Aturan Firewall Baru untuk IP Akhir.

- Pilih Simpan dan coba sambungkan dari SQL Server Management Studio lagi.

Setelah tersambung, buat pengguna database mandiri. Perintah SQL berikut ini membuat pengguna database mandiri yang memiliki nama yang sama dengan tugas Analisis Aliran Anda. Pastikan untuk menyertakan tanda kurung di sekitar ASA_JOB_NAME. Gunakan sintaks T-SQL berikut dan jalankan kueri.

CREATE USER [ASA_JOB_NAME] FROM EXTERNAL PROVIDER;Untuk memverifikasi jika Anda telah menambahkan pengguna database mandiri dengan benar, jalankan perintah berikut ini di SSMS di database yang berkaitan dan periksa jika ASA_JOB_NAME berada di kolom "nama".

SELECT * FROM <SQL_DB_NAME>.sys.database_principals WHERE type_desc = 'EXTERNAL_USER'Agar ID Microsoft Entra Microsoft memverifikasi apakah pekerjaan Azure Stream Analytics memiliki akses ke SQL Database, kita perlu memberikan izin Microsoft Entra untuk berkomunikasi dengan database. Untuk melakukan hal ini, buka halaman "Firewall dan jaringan virtual"/"Firewall" di portal Microsoft Azure lagi dan aktifkan "Izinkan layanan dan sumber daya Azure untuk mengakses server/ruang kerja ini."

Memberikan izin pekerjaan Analisis Aliran

Setelah Anda membuat pengguna database mandiri dan memberikan akses ke layanan Azure di portal seperti yang dijelaskan di bagian sebelumnya, tugas Stream Analytics Anda memiliki izin dari Identitas Terkelola untuk CONNECT ke sumber daya database Azure SQL Anda melalui identitas terkelola. Kami menyarankan agar Anda memberikan izin SELECT dan INSERT ke pekerjaan Analisis Aliran karena izin tersebut akan diperlukan nanti di alur kerja Stream Analytics. Izin SELECT memungkinkan tugas menguji koneksinya ke tabel dalam database Azure SQL. Izin INSERT memungkinkan pengujian kueri Stream Analytics end-to-end setelah Anda mengonfigurasi input dan output database Azure SQL.

Anda dapat memberikan izin tersebut ke pekerjaan Analisis Aliran menggunakan SQL Server Management Studio. Untuk informasi selengkapnya, lihat referensi GRANT (Transact-SQL).

Untuk memberikan izin ke tabel atau objek tertentu saja dalam database, gunakan sintaks T-SQL berikut dan jalankan kueri.

GRANT CONNECT TO ASA_JOB_NAME;

GRANT SELECT, INSERT ON OBJECT::TABLE_NAME TO ASA_JOB_NAME;

Atau, Anda dapat mengeklik kanan database Azure SQL atau Azure Synapse di SQL Server Management Studio dan memilih Properti > Izin. Dari menu izin, Anda dapat melihat tugas Analisis Aliran yang telah Anda tambahkan sebelumnya dan Anda dapat memberikan atau menolak izin secara manual sesuai keinginan.

Untuk melihat semua izin yang telah Anda tambahkan ke pengguna ASA_JOB_NAME, jalankan perintah berikut ini di SSMS di DB yang berkaitan:

SELECT dbprin.name, dbprin.type_desc, dbperm.permission_name, dbperm.state_desc, dbperm.class_desc, object_name(dbperm.major_id)

FROM sys.database_principals dbprin

LEFT JOIN sys.database_permissions dbperm

ON dbperm.grantee_principal_id = dbprin.principal_id

WHERE dbprin.name = '<ASA_JOB_NAME>'

Membuat Azure SQL Database atau output Azure Synapse

Catatan

Saat menggunakan SQL Managed Instance (MI) sebagai input referensi, Anda harus mengonfigurasi titik akhir publik di SQL Managed Instance Anda. Anda harus menentukan nama domain yang sepenuhnya memenuhi syarat dengan port saat mengonfigurasi properti database . Misalnya: sampleserver.public.database.windows.net,3342.

Setelah identitas terkelola Anda dikonfigurasi, Anda siap untuk menambahkan output Azure Synapse atau Azure SQL Database ke pekerjaan Stream Analytics Anda.

Pastikan Anda telah membuat tabel di SQL Database dengan skema output yang sesuai. Nama tabel ini adalah salah satu properti yang diperlukan yang harus diisi saat Anda menambahkan output SQL Database ke pekerjaan Analisis Aliran. Selain itu, pastikan bahwa tugas tersebut memiliki izin SELECT dan INSERT untuk menguji koneksi dan menjalankan kueri Analisis Aliran. Lihat bagian Berikan izin pekerjaan Analisis Aliran jika Anda belum melakukannya.

Kembali ke pekerjaan Analisis Aliran Anda dan buka halaman Output di Topologi Pekerjaan.

Pilih Tambahkan > SQL Database. Di jendela properti output dari sink output SQL Database, pilih Identitas Terkelola dari tarik turun mode Autentikasi.

Isi sisa properti. Untuk mempelajari selengkapnya tentang membuat output Database SQL, lihat Membuat output SQL Database dengan Analisis Aliran. Saat sudah selesai, pilih Simpan.

Setelah mengeklik Simpan, uji koneksi ke sumber daya Anda akan dipicu secara otomatis. Setelah selesai, Anda berhasil mengonfigurasi tugas Stream Analytics untuk menyambungkan ke Azure SQL Database atau SQL Synapse Database menggunakan mode autentikasi identitas terkelola.

Langkah Tambahan untuk Data Referensi SQL

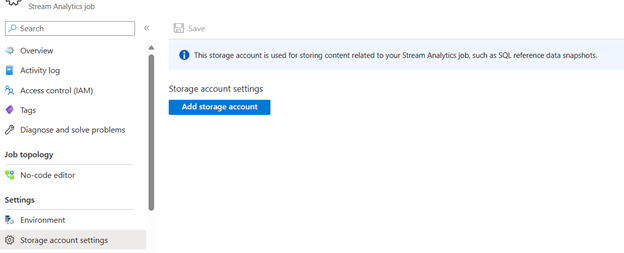

Azure Stream Analytics mengharuskan Anda mengonfigurasi akun penyimpanan pekerjaan Saat menggunakan data Referensi SQL. Akun penyimpanan ini digunakan untuk menyimpan konten yang terkait dengan pekerjaan Azure Stream Analytics Anda, seperti rekam jepret data referensi SQL.

Ikuti langkah-langkah berikut untuk menyiapkan akun penyimpanan terkait:

Pada halaman pekerjaan Azure Stream Analytics, pilih Pengaturan akun penyimpanan di bawah Konfigurasikan di menu sebelah kiri.

Pada halaman Pengaturan akun penyimpanan, pilih Tambahkan akun penyimpanan.

Ikuti instruksi untuk mengonfigurasi pengaturan akun penyimpanan Anda.

Penting

- Untuk mengautentikasi dengan string koneksi, Anda harus menonaktifkan pengaturan firewall akun penyimpanan.

- Untuk mengautentikasi dengan Identitas Terkelola, Anda harus menambahkan pekerjaan Azure Stream Analytics ke daftar kontrol akses akun penyimpanan untuk peran Kontributor Data Blob Penyimpanan dan peran Kontributor Data Tabel Penyimpanan. Jika Anda tidak memberikan akses pada pekerjaan Anda, pekerjaan tidak akan dapat melakukan operasi apa pun. Untuk informasi selengkapnya tentang cara memberikan akses, lihat Menggunakan Azure RBAC untuk menetapkan akses identitas terkelola ke sumber daya lain.

Langkah Tambahan dengan Identitas Terkelola yang Ditetapkan Pengguna

Ulangi langkah-langkah jika Anda memilih identitas terkelola yang ditetapkan pengguna untuk menyambungkan ASA ke Synapse:

- Buat pengguna database mandiri. Ganti ASA_Job_Name dengan Identitas Terkelola yang Ditetapkan Pengguna. Lihat contoh di bawah ini.

CREATE USER [User-Assigned Managed Identity] FROM EXTERNAL PROVIDER; - Berikan izin ke Identitas Terkelola yang Ditetapkan Pengguna. Ganti ASA_Job_Name dengan Identitas Terkelola yang Ditetapkan Pengguna.

Untuk detail selengkapnya, silakan merujuk ke bagian di atas.

Menghapus Identitas Terkelola

Identitas Terkelola yang dibuat untuk pekerjaan Analisis Aliran hanya akan dihapus jika tugas dihapus. Anda tidak dapat menghapus Identitas Terkelola tanpa menghapus pekerjaan. Jika tidak ingin menggunakan Identitas Terkelola lagi, Anda dapat mengubah metode autentikasi untuk output. Identitas Terkelola akan terus ada sampai tugas dihapus dan akan digunakan jika Anda memutuskan untuk menggunakan autentikasi Identitas Terkelola lagi.

Langkah berikutnya

- Pahami output dari Azure Stream Analytics

- Output Azure Stream Analytics ke Azure SQL Database

- Meningkatkan performa throughput ke Azure SQL Database dari Azure Stream Analytics

- Menggunakan data referensi dari SQL Database untuk pekerjaan Azure Stream Analytics

- Memperbarui atau menggabungkan rekaman dalam Azure SQL Database dengan Azure Functions

- Mulai Cepat: Membuat pekerjaan Azure Stream Analytics dengan menggunakan portal Microsoft Azure