Dokumen resmi keamanan Azure Synapse Analytics: Keamanan jaringan

Catatan

Artikel ini merupakan bagian dari rangkaian artikel laporan resmi keamanan Azure Synapse Analytics. Untuk ringkasan rangkaian, lihat Dokumen resmi keamanan Azure Synapse Analytics.

Untuk mengamankan Azure Synapse, ada berbagai opsi keamanan jaringan yang perlu dipertimbangkan.

Terminologi keamanan jaringan

Bagian pembuka ini mengetahui ringkasan dan definisi beberapa istilah Azure Synapse utama yang terkait dengan keamanan jaringan. Ingatlah definisi ini saat membaca artikel ini.

Ruang kerja Synapse

Ruang kerja Synapse adalah kumpulan logis yang dapat diamankan dari semua layanan yang ditawarkan oleh Azure Synapse. Ini mencakup kumpulan SQL khusus (sebelumnya SQL DW), kumpulan SQL tanpa server, kumpulan Apache Spark, alur, dan layanan lainnya. Pengaturan konfigurasi jaringan tertentu, seperti aturan firewall IP, jaringan virtual terkelola, dan penyewa yang disetujui untuk perlindungan penyelundupan, dikonfigurasi dan diamankan di tingkat ruang kerja.

Titik akhir ruang kerja Synapse

Titik akhir adalah titik koneksi masuk untuk mengakses layanan. Setiap ruang kerja Synapse memiliki tiga titik akhir yang berbeda:

- Titik akhir SQL khusus untuk mengakses kumpulan SQL khusus.

- Titik akhir SQL tanpa server untuk mengakses kumpulan SQL tanpa server.

- Titik akhir pengembangan untuk mengakses kumpulan Apache Spark dan sumber daya alur di ruang kerja.

Titik akhir ini secara otomatis dibuat saat ruang kerja Synapse dibuat.

Synapse Studio

Synapse Studio adalah lingkungan pengembangan front-end web yang aman untuk Azure Synapse. Ini mendukung berbagai peran, termasuk teknisi data, ilmuwan data, pengembang data, analis data, dan administrator Synapse.

Gunakan Synapse Studio untuk melakukan berbagai operasi data dan manajemen di Azure Synapse, seperti:

- Menyambungkan ke kumpulan SQL khusus, kumpulan SQL tanpa server, dan menjalankan skrip SQL.

- Mengembangkan dan menjalankan notebook di kumpulan Apache Spark.

- Mengembangkan dan menjalankan alur.

- Memantau kumpulan SQL khusus, kumpulan SQL tanpa server, kumpulan Apache Spark, dan pekerjaan alur.

- Mengelola izin RBAC Synapse item ruang kerja.

- Membuat koneksi titik akhir privat terkelola ke sumber data dan sink.

Koneksi ke titik akhir ruang kerja dapat dilakukan menggunakan Synapse Studio. Selain itu, Anda dapat membuat titik akhir privat untuk memastikan bahwa komunikasi ke titik akhir ruang kerja bersifat privat.

Akses jaringan publik dan aturan firewall

Secara default, titik akhir ruang kerja adalah titik akhir publik saat tersedia. Akses ke titik akhir ruang kerja ini dari jaringan publik mana pun diaktifkan, termasuk jaringan yang berada di luar organisasi pelanggan, tanpa memerlukan koneksi VPN atau koneksi ExpressRoute ke Azure.

Semua layanan Azure, termasuk layanan PaaS seperti Azure Synapse, dilindungi oleh perlindungan dasar DDoS untuk mengurangi serangan berbahaya (pemantauan lalu lintas aktif, selalu terdeteksi, dan mitigasi serangan otomatis).

Semua lalu lintas ke titik akhir ruang kerja—bahkan melalui jaringan publik—dienkripsi dan diamankan saat transit oleh protokol Transport Level Security (TLS).

Untuk melindungi data sensitif apa pun, sebaiknya nonaktifkan akses publik ke titik akhir ruang kerja sepenuhnya. Dengan melakukannya, ini memastikan semua titik akhir ruang kerja hanya dapat diakses menggunakan titik akhir privat.

Menonaktifkan akses publik untuk semua ruang kerja Synapse dalam langganan atau grup sumber daya diberlakukan dengan menetapkan Azure Policy. Anda juga dapat menonaktifkan akses jaringan publik berdasarkan per ruang kerja berdasarkan sensitivitas data yang diproses oleh ruang kerja.

Namun, jika akses publik perlu diaktifkan, sangat disarankan untuk mengonfigurasi aturan firewall IP untuk mengizinkan koneksi masuk hanya dari daftar alamat IP publik yang ditentukan.

Pertimbangkan untuk mengaktifkan akses publik saat lingkungan lokal tidak memiliki akses VPN atau ExpressRoute ke Azure, dan memerlukan akses ke titik akhir ruang kerja. Dalam hal ini, tentukan daftar alamat IP publik dari pusat data lokal dan gateway dalam aturan firewall IP.

Titik Akhir Privat

Titik akhir privat Azure adalah antarmuka jaringan virtual dengan alamat IP privat yang dibuat di subnet Azure Virtual Network (VNet) milik pelanggan. Titik akhir privat dapat dibuat untuk layanan Azure apa pun yang mendukung titik akhir privat, seperti Azure Synapse, kumpulan SQL khusus (sebelumnya SQL DW), Azure SQL Database, Azure Storage, atau layanan apa pun di Azure yang didukung oleh layanan Azure Private Link.

Anda dapat membuat titik akhir privat di VNet untuk ketiga titik akhir ruang kerja Synapse, satu per satu. Dengan cara ini, mungkin ada tiga titik akhir privat yang dibuat untuk tiga titik akhir ruang kerja Synapse: satu untuk kumpulan SQL khusus, satu untuk kumpulan SQL tanpa server, dan satu untuk titik akhir pengembangan.

Titik akhir privat memiliki banyak keuntungan keamanan dibandingkan dengan titik akhir publik. Titik akhir privat di Azure VNet hanya dapat diakses dari dalam:

- VNet yang sama yang berisi titik akhir privat ini.

- Azure VNets yang di-peering secara regional atau global.

- Jaringan lokal yang tersambung ke Azure melalui VPN Gateway atau ExpressRoute.

Manfaat utama titik akhir privat adalah tidak perlu lagi mengekspos titik akhir ruang kerja ke internet publik. Semakin sedikit eksposur, semakin baik.

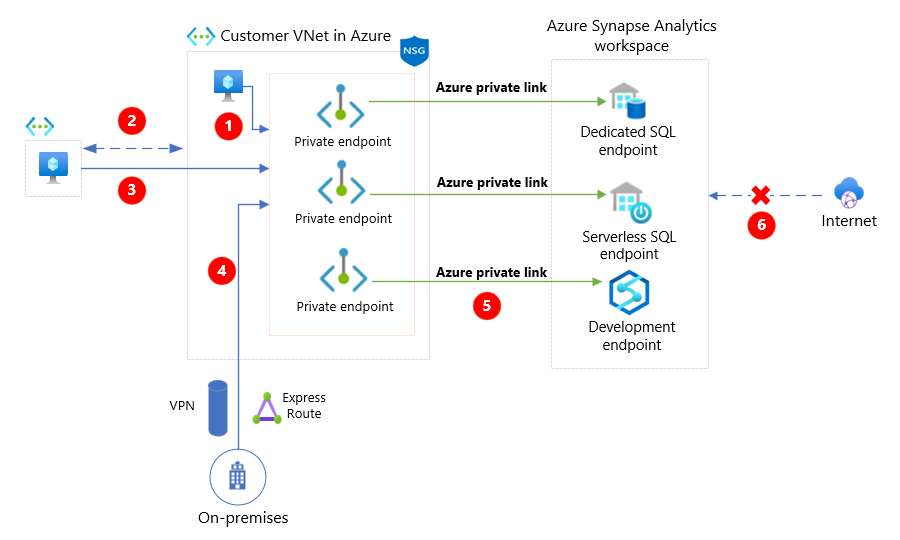

Diagram berikut menggambarkan titik akhir privat.

Diagram di atas menggambarkan poin-poin penting berikut:

| Item | Keterangan |

|---|---|

| Workstation dari dalam VNet pelanggan mengakses titik akhir privat Azure Synapse. | |

| Peering antara VNet pelanggan dan VNet lainnya. | |

| Workstation dari VNet di-peering mengakses titik akhir privat Azure Synapse. | |

| Jaringan lokal mengakses titik akhir privat Azure Synapse melalui VPN atau ExpressRoute. | |

| Titik akhir ruang kerja dipetakan ke dalam VNet pelanggan melalui titik akhir privat menggunakan layanan Azure Private Link. | |

| Akses publik dinonaktifkan di ruang kerja Synapse. |

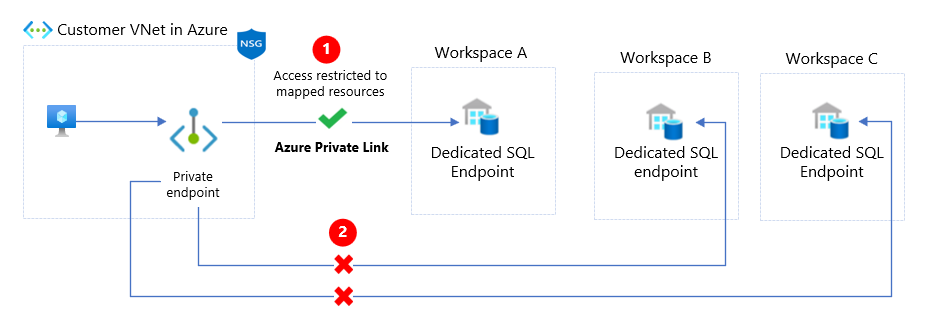

Dalam diagram berikut, titik akhir privat dipetakan ke instans sumber daya PaaS, bukan seluruh layanan. Jika terjadi insiden keamanan dalam jaringan, hanya instans sumber daya yang dipetakan yang terpapar, meminimalkan paparan dan ancaman kebocoran dan penyelundupan data.

Diagram di atas menggambarkan poin-poin penting berikut:

| Item | Keterangan |

|---|---|

| Titik akhir privat di VNet pelanggan dipetakan ke satu titik akhir kumpulan SQL khusus (sebelumnya SQL DW) di Ruang Kerja A. | |

| Titik akhir kumpulan SQL lainnya di ruang kerja lain (B dan C) tidak dapat diakses melalui titik akhir privat ini, meminimalkan eksposur. |

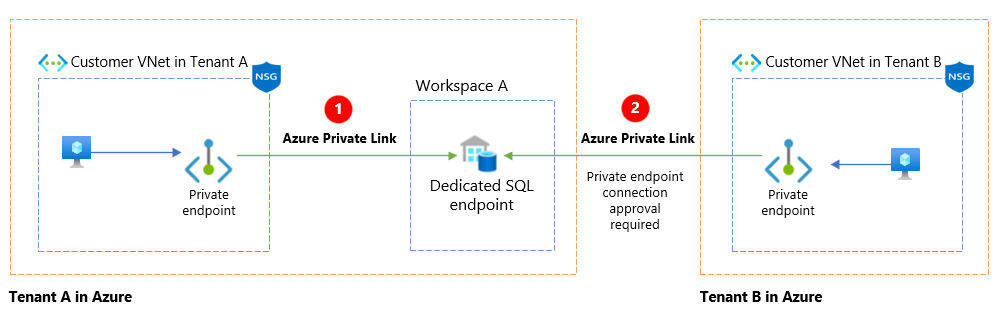

Titik akhir privat berfungsi di seluruh penyewa dan wilayah Microsoft Entra, sehingga dimungkinkan untuk membuat koneksi titik akhir privat ke ruang kerja Synapse di seluruh penyewa dan wilayah. Dalam hal ini, titik akhir privat ini melewati alur kerja persetujuan koneksi titik akhir privat. Pemilik sumber daya mengontrol koneksi titik akhir privat mana yang disetujui atau ditolak. Pemilik sumber daya memegang kendali penuh atas siapa yang dapat tersambung ke ruang kerja mereka.

Diagram berikut menggambarkan alur kerja persetujuan koneksi titik akhir privat.

Diagram di atas menggambarkan poin-poin penting berikut:

| Item | Keterangan |

|---|---|

| Kumpulan SQL khusus (sebelumnya SQL DW) di Ruang Kerja A di Penyewa A diakses oleh titik akhir privat di VNet pelanggan di Penyewa A. | |

| Kumpulan SQL khusus yang sama (sebelumnya SQL DW) di Ruang Kerja A di Penyewa A diakses oleh titik akhir privat di VNet pelanggan di Penyewa B melalui alur kerja persetujuan koneksi. |

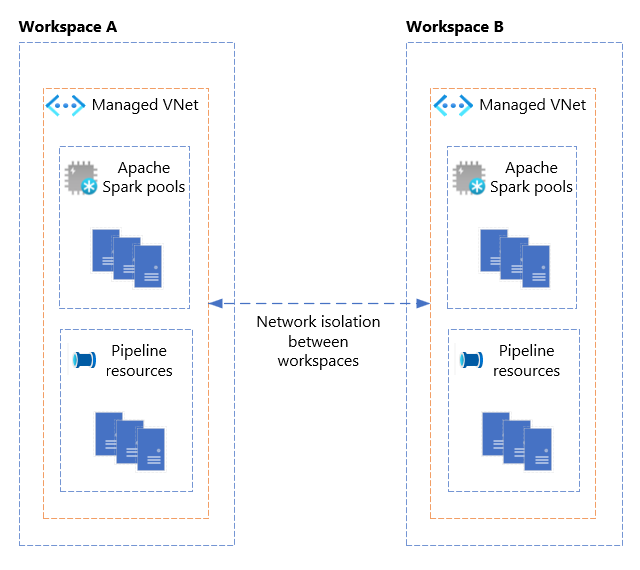

VNet Terkelola

Fitur Synapse Managed VNet menyediakan isolasi jaringan yang terkelola sepenuhnya untuk kumpulan Apache Spark dan sumber daya komputasi alur antara ruang kerja Synapse. Fitur ini dapat dikonfigurasi pada waktu pembuatan ruang kerja. Selain itu, fitur ini juga menyediakan isolasi jaringan untuk kluster Spark dalam ruang kerja yang sama. Setiap ruang kerja memiliki jaringan virtualnya sendiri, yang sepenuhnya dikelola oleh Synapse. VNet Terkelola tidak terlihat oleh pengguna untuk melakukan modifikasi apa pun. Setiap alur atau sumber daya komputasi kumpulan Apache Spark yang diputar oleh Azure Synapse di VNet Terkelola akan disediakan di dalam VNet-nya sendiri. Dengan cara ini, ada isolasi jaringan penuh dari ruang kerja lain.

Konfigurasi ini menghilangkan kebutuhan untuk membuat dan mengelola VNet dan grup keamanan jaringan untuk kumpulan Apache Spark dan sumber daya alur, seperti yang biasanya dilakukan oleh Injeksi VNet.

Dengan demikian, layanan multi-penyewa di ruang kerja Synapse, seperti kumpulan SQL khusus dan kumpulan SQL tanpa server, tidak tersedia di dalam VNet Terkelola.

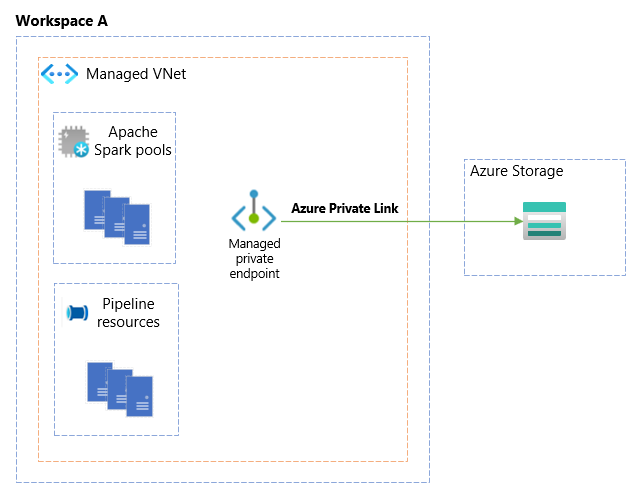

Diagram berikut menggambarkan isolasi jaringan antara dua VNet Terkelola dari Ruang Kerja A dan B dengan kumpulan Apache Spark dan sumber daya alur di dalam VNet Terkelola.

Koneksi titik akhir privat terkelola

Koneksi titik akhir privat terkelola memungkinkan koneksi ke layanan Azure PaaS (yang mendukung Private Link), dengan aman dan lancar, tanpa perlu membuat titik akhir privat untuk layanan tersebut dari VNet pelanggan. Synapse secara otomatis membuat dan mengelola titik akhir privat. Koneksi ini digunakan oleh sumber daya komputasi yang disediakan di dalam Synapse Managed VNet, seperti kumpulan Apache Spark dan sumber daya alur, untuk tersambung ke layanan Azure PaaS secara privat.

Misalnya, jika Anda ingin menyambungkan ke akun penyimpanan Azure Anda secara privat dari alur Anda, pendekatan yang biasa dilakukan adalah membuat titik akhir privat untuk akun penyimpanan dan menggunakan waktu proses integrasi yang dihosting sendiri untuk menyambungkan ke penyimpanan Anda titik akhir privat. Dengan Synapse Managed VNets, Anda dapat tersambung secara privat ke akun penyimpanan Anda menggunakan waktu proses integrasi Azure hanya dengan membuat koneksi titik akhir privat terkelola langsung ke akun penyimpanan tersebut. Pendekatan ini menghilangkan kebutuhan untuk memiliki runtime integrasi yang dihosting sendiri untuk tersambung ke layanan Azure PaaS Anda secara privat.

Dengan demikian, layanan multi-penyewa di ruang kerja Synapse, seperti kumpulan SQL khusus dan kumpulan SQL tanpa server, tidak tersedia di dalam VNet Terkelola. Jadi, mereka tidak menggunakan koneksi titik akhir privat terkelola yang dibuat di ruang kerja untuk konektivitas keluar mereka.

Diagram berikut menggambarkan titik akhir privat terkelola yang tersambung ke akun penyimpanan Azure dari VNet Terkelola di Ruang Kerja A.

Keamanan Spark Tingkat Lanjut

VNet Terkelola juga memberikan beberapa keuntungan tambahan untuk pengguna kumpulan Apache Spark. Tidak perlu khawatir tentang mengonfigurasi ruang alamat subnet tetap seperti yang akan dilakukan di Injeksi VNet. Azure Synapse secara otomatis menangani pengalokasian ruang alamat ini secara dinamis untuk beban kerja.

Selain itu, kumpulan Spark beroperasi sebagai kluster pekerjaan. Ini berarti setiap pengguna mendapatkan kluster Spark mereka sendiri saat berinteraksi dengan ruang kerja. Membuat kumpulan Spark dalam ruang kerja adalah informasi metadata untuk apa yang akan ditetapkan ke pengguna saat menjalankan beban kerja Spark. Artinya setiap pengguna akan mendapatkan kluster Spark mereka sendiri dalam subnet khusus di dalam VNet Terkelola untuk menjalankan beban kerja. Sesi kumpulan spark dari pengguna yang sama dijalankan pada sumber daya komputasi yang sama. Dengan menyediakan fungsi ini, ada tiga keuntungan utama:

- Keamanan yang lebih besar karena isolasi beban kerja berdasarkan pengguna.

- Pengurangan tetangga yang berisik.

- Performa yang lebih baik.

Perlindungan penyelundupan data

Ruang kerja Synapse dengan VNet Terkelola memiliki fitur keamanan tambahan yang disebut perlindungan penyelundupan data. Ini melindungi semua lalu lintas keluar yang keluar dari Azure Synapse dari semua layanan, termasuk kumpulan SQL khusus, kumpulan SQL tanpa server, kumpulan Apache spark, dan alur. Ini dikonfigurasi dengan mengaktifkan perlindungan eksfiltrasi data di tingkat ruang kerja (pada waktu pembuatan ruang kerja) untuk membatasi koneksi keluar ke daftar penyewa Microsoft Entra yang diizinkan. Secara default, hanya penyewa beranda ruang kerja yang ditambahkan ke daftar, tetapi dimungkinkan untuk menambahkan atau mengubah daftar penyewa Microsoft Entra kapan saja setelah ruang kerja dibuat. Menambahkan penyewa tambahan adalah operasi yang sangat istimewa yang memerlukan peningkatan peran Administrator Synapse. Ini secara efektif mengontrol penyelundupan data dari Azure Synapse ke organisasi dan penyewa lain, tanpa perlu memiliki kebijakan keamanan jaringan yang rumit.

Untuk ruang kerja dengan perlindungan penyelundupan data yang diaktifkan, alur Synapse dan kumpulan Apache Spark harus menggunakan koneksi titik akhir privat terkelola untuk semua koneksi keluarnya.

Kumpulan SQL khusus dan kumpulan SQL tanpa server tidak menggunakan titik akhir privat terkelola untuk konektivitas keluarnya; namun, konektivitas keluar apa pun dari kumpulan SQL hanya dapat dibuat ke target yang disetujui, yang merupakan target koneksi titik akhir privat terkelola.

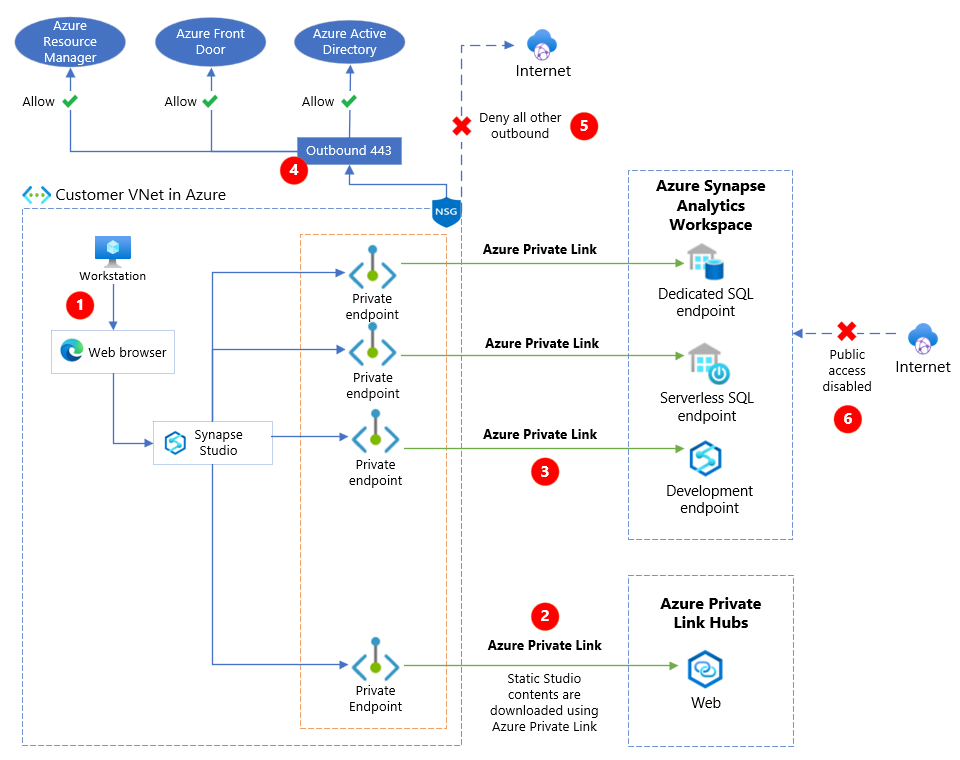

Hub link privat untuk Synapse Studio

Hub Synapse Private Link memungkinkan koneksi yang aman ke Synapse Studio dari VNet pelanggan menggunakan Azure Private Link. Fitur ini berguna bagi pelanggan yang ingin mengakses ruang kerja Synapse menggunakan Synapse Studio dari lingkungan yang terkendali dan terbatas, di mana lalu lintas internet keluar dibatasi untuk serangkaian layanan Azure yang terbatas.

Ini dicapai dengan membuat sumber daya hub link privat dan titik akhir privat ke hub ini dari VNet. Titik akhir privat ini kemudian digunakan untuk mengakses studio menggunakan nama domain yang sepenuhnya memenuhi syarat (FQDN), web.azuresynapse.net, dengan alamat IP privat dari VNet. Sumber daya hub link privat mengunduh konten statis Synapse Studio melalui Azure Private Link ke workstation pengguna. Selain itu, titik akhir privat terpisah harus dibuat untuk titik akhir ruang kerja individual untuk memastikan bahwa komunikasi ke titik akhir ruang kerja bersifat privat.

Diagram berikut menggambarkan hub link privat untuk Synapse Studio.

Diagram di atas menggambarkan poin-poin penting berikut:

| Item | Keterangan |

|---|---|

| Workstation dalam VNet pelanggan terbatas mengakses Synapse Studio menggunakan browser web. | |

| Titik akhir privat yang dibuat untuk sumber daya hub link privat digunakan untuk mengunduh konten studio statis menggunakan Azure Private Link. | |

| Titik akhir privat yang dibuat untuk titik akhir ruang kerja Synapse mengakses sumber daya ruang kerja dengan aman menggunakan Azure Private Links. | |

| Aturan grup keamanan jaringan di VNet pelanggan terbatas memungkinkan lalu lintas keluar melalui port 443 ke sekumpulan layanan Azure terbatas, seperti Azure Resource Manager, Azure Front Door, dan ID Microsoft Entra. | |

| Aturan grup keamanan jaringan di VNet pelanggan terbatas menolak semua lalu lintas keluar lainnya dari VNet. | |

| Akses publik dinonaktifkan di ruang kerja Synapse. |

Kumpulan SQL khusus (sebelumnya SQL DW)

Sebelum penawaran Azure Synapse, produk gudang data Azure SQL bernama SQL DW telah ditawarkan. Sekarang berganti nama menjadi kumpulan SQL khusus (sebelumnya SQL DW).

Kumpulan SQL khusus (sebelumnya SQL DW) dibuat di dalam server Azure SQL yang logis. Ini adalah konstruksi logis yang dapat diamankan yang bertindak sebagai titik administratif pusat untuk kumpulan database termasuk SQL DW dan database Azure SQL lainnya.

Sebagian besar fitur keamanan jaringan inti yang dibahas di bagian sebelumnya dari artikel ini untuk Azure Synapse juga berlaku untuk kumpulan SQL khusus (sebelumnya SQL DW). Meliputi:

- Aturan firewall IP

- Menonaktifkan akses jaringan publik

- Titik Akhir Privat

- Perlindungan penyelundupan data melalui aturan firewall keluar

Karena kumpulan SQL khusus (sebelumnya SQL DW) adalah layanan multi-penyewa, layanan tidak disediakan di dalam VNet Terkelola. Ini berarti beberapa fitur, seperti VNet Terkelola dan koneksi titik akhir privat terkelola, tidak berlaku untuk kumpulan tersebut.

Matriks fitur keamanan jaringan

Tabel perbandingan berikut memberikan ringkasan tingkat tinggi tentang fitur keamanan jaringan yang didukung di seluruh penawaran Azure Synapse:

| Fitur | Azure Synapse: Kumpulan Apache Spark | Azure Synapse: Kumpulan SQL khusus | Azure Synapse: Kumpulan SQL tanpa server | Kumpulan SQL khusus (sebelumnya SQL DW) |

|---|---|---|---|---|

| Aturan firewall IP | Ya | Ya | Ya | Ya |

| Menonaktifkan akses publik | Ya | Ya | Ya | Ya |

| Titik Akhir Privat | Ya | Ya | Ya | Ya |

| Perlindungan penyelundupan data | Ya | Ya | Ya | Ya |

| Akses aman menggunakan Synapse Studio | Ya | Ya | Ya | Tidak |

| Akses dari jaringan terbatas menggunakan hub link privat Synapse | Ya | Ya | Ya | Tidak |

| VNet Terkelola dan isolasi jaringan tingkat ruang kerja | Ya | T/A | T/A | T/A |

| Koneksi titik akhir privat terkelola untuk konektivitas keluar | Ya | T/A | T/A | T/A |

| Isolasi jaringan tingkat pengguna | Ya | T/A | T/A | T/A |

Langkah berikutnya

Pada artikel berikutnya dalam rangkaian dokumen resmi ini, pelajari tentang perlindungan ancaman.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk