Perlindungan penyelundupan data untuk ruang kerja Azure Synapse Analytics

Artikel ini akan menjelaskan perlindungan penyelundupan data di Azure Synapse Analytics

Mengamankan egress luar data dari ruang kerja Synapse

Ruang kerja Azure Synapse Analytics mendukung pengaktifan perlindungan penyelundupan data untuk ruang kerja. Dengan perlindungan penyelundupan, Anda dapat melindungi orang dalam berbahaya yang mengakses sumber daya Azure Anda dan menjangkau data sensitif ke lokasi di luar cakupan organisasi Anda. Pada saat pembuatan ruang kerja, Anda dapat memilih untuk mengonfigurasi ruang kerja dengan jaringan virtual terkelola dan perlindungan tambahan terhadap penyelundupan data. Ketika ruang kerja dibuat dengan jaringan virtual terkelola, integrasi data dan sumber daya Spark disebarkan di jaringan virtual terkelola. Kumpulan SQL khusus ruang kerja dan kumpulan SQL tanpa server memiliki kemampuan multi-penyewa dan dengan demikian, perlu ada di luar jaringan virtual yang dikelola. Untuk ruang kerja dengan perlindungan penyelundupan data, sumber daya dalam jaringan virtual terkelola selalu berkomunikasi melalui titik akhir privat terkelola. Saat perlindungan penyelundupan data diaktifkan, sumber daya Synapse SQL dapat tersambung dan mengkueri Azure Storage resmi apa pun menggunakan OPENROWSETS atau EXTERNAL TABLE, karena lalu lintas masuk tidak dikendalikan oleh perlindungan penyelundupan data. Namun, lalu lintas keluar melalui CREATE EXTERNAL TABLE AS SELECT akan dikontrol oleh perlindungan eksfiltrasi data.

Catatan

Anda tidak dapat mengubah konfigurasi ruang kerja untuk jaringan virtual terkelola dan perlindungan penyelundupan data setelah ruang kerja dibuat.

Mengelola egress data ruang kerja Synapse ke target yang disetujui

Setelah ruang kerja dibuat dengan perlindungan penyelundupan data diaktifkan, pemilik sumber daya ruang kerja dapat mengelola daftar penyewa Microsoft Entra yang disetujui untuk ruang kerja. Pengguna dengan izin yang tepat di ruang kerja dapat menggunakan Synapse Studio untuk membuat permintaan koneksi titik akhir privat terkelola ke sumber daya di penyewa Microsoft Entra yang disetujui ruang kerja. Pembuatan titik akhir privat terkelola akan diblokir jika pengguna mencoba membuat koneksi titik akhir privat ke sumber daya dalam penyewa yang tidak disetujui.

Ruang kerja sampel dengan perlindungan penyelundupan data yang diaktifkan

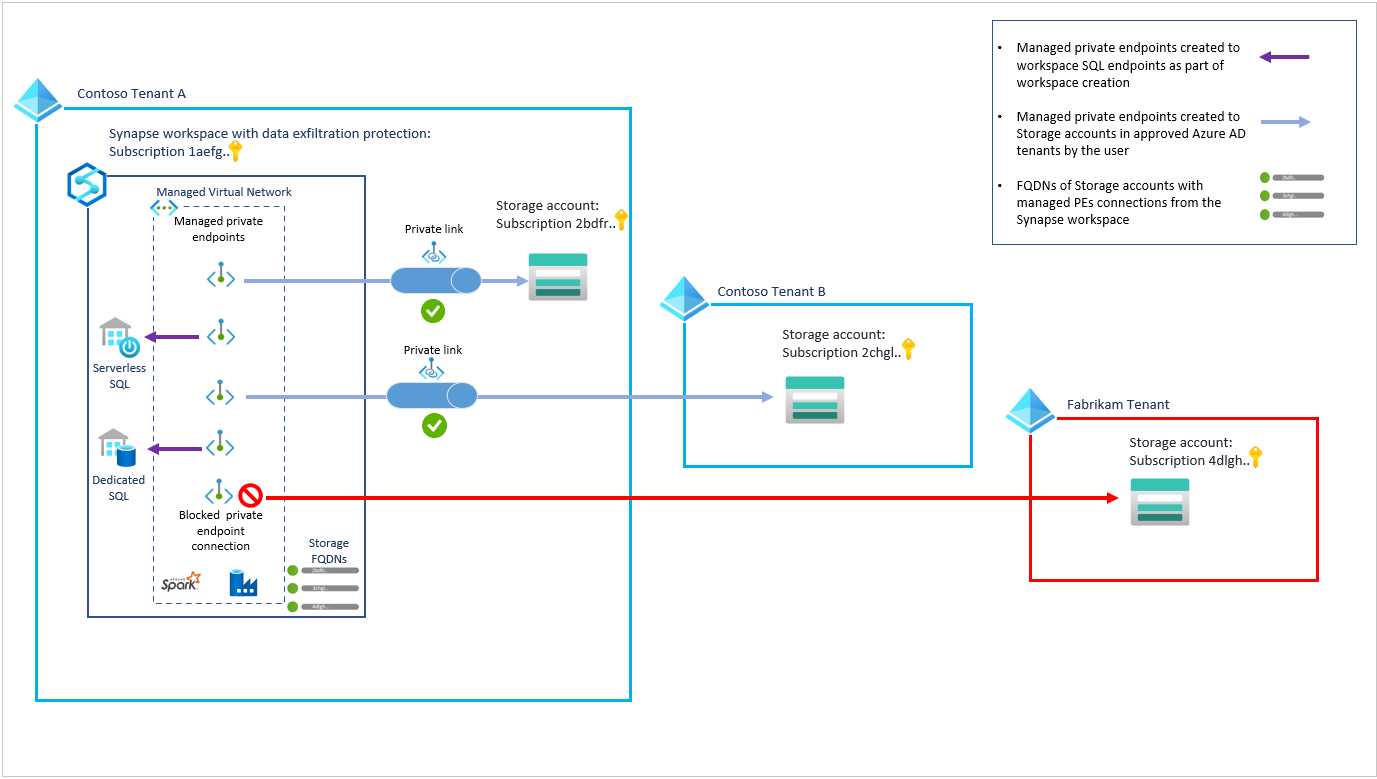

Mari kita gunakan contoh untuk mengilustrasikan perlindungan penyelundupan data untuk ruang kerja Synapse. Contoso memiliki sumber daya Azure di Penyewa A dan Penyewa B serta ada kebutuhan sumber daya ini untuk terhubung dengan aman. Ruang kerja Synapse telah dibuat di Penyewa A dengan Penyewa B ditambahkan sebagai penyewa Microsoft Entra yang disetujui. Diagram memperlihatkan koneksi titik akhir privat ke akun Azure Storage di Penyewa A dan Penyewa B yang sudah disetujui oleh pemilik akun Storage. Diagram juga memperlihatkan pembuatan titik akhir privat yang diblokir. Pembuatan titik akhir privat ini diblokir karena menargetkan akun Azure Storage di penyewa Fabrikam Microsoft Entra, yang bukan penyewa Microsoft Entra yang disetujui untuk ruang kerja Contoso.

Penting

Sumber daya di penyewa selain penyewa ruang kerja tidak boleh memiliki aturan firewall pemblokiran agar kumpulan SQL terhubung ke penyewa tersebut. Sumber daya dalam jaringan virtual terkelola ruang kerja, seperti kluster Spark, dapat tersambung melalui tautan privat terkelola ke sumber daya yang dilindungi firewall.

Langkah berikutnya

Pelajari cara membuat ruang kerja dengan perlindungan penyelundupan data yang diaktifkan

Pelajari selengkapnya tentang Microsoft Azure Virtual Network Ruang Kerja terkelola

Pelajari Titik akhir privat terkelola lebih lanjut