Membuat ruang kerja dengan perlindungan penyelundupan data diaktifkan

Artikel ini menjelaskan cara membuat ruang kerja dengan perlindungan penyelundupan data diaktifkan dan cara mengelola penyewa Microsoft Entra yang disetujui untuk ruang kerja ini.

Catatan

Anda tidak dapat mengubah konfigurasi ruang kerja untuk jaringan virtual terkelola dan perlindungan penyelundupan data setelah ruang kerja dibuat.

Prasyarat

- Izin untuk membuat sumber daya ruang kerja di Azure.

- Izin ruang kerja Synapse untuk membuat titik akhir privat terkelola.

- Langganan yang terdaftar untuk penyedia sumber daya Jaringan. Pelajari lebih lanjut.

Ikuti langkah-langkah yang tercantum di Mulai Cepat: Membuat ruang kerja Synapse untuk mulai membuat ruang kerja Anda. Sebelum membuat ruang kerja Anda, gunakan informasi di bawah ini untuk menambahkan perlindungan penyelundupan data ke ruang kerja Anda.

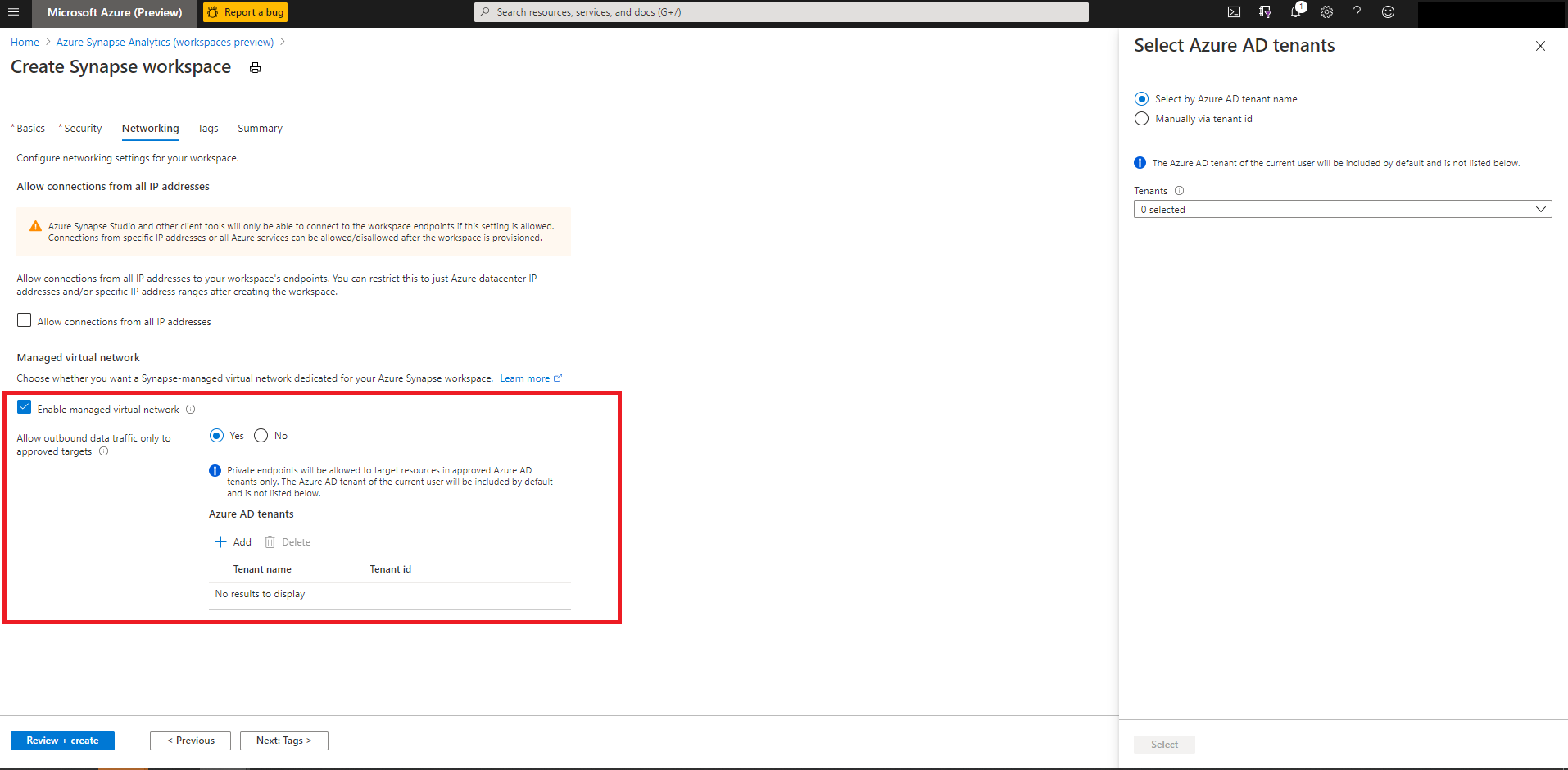

Menambahkan perlindungan penyelundupan data saat membuat ruang kerja Anda

- Pada tab Jaringan, pilih kotak centang "Aktifkan jaringan virtual terkelola".

- Pilih "Ya" untuk opsi "Izinkan lalu lintas data keluar hanya ke target yang disetujui".

- Pilih penyewa Microsoft Entra yang disetujui untuk ruang kerja ini.

- Tinjau konfigurasi dan buat ruang kerja.

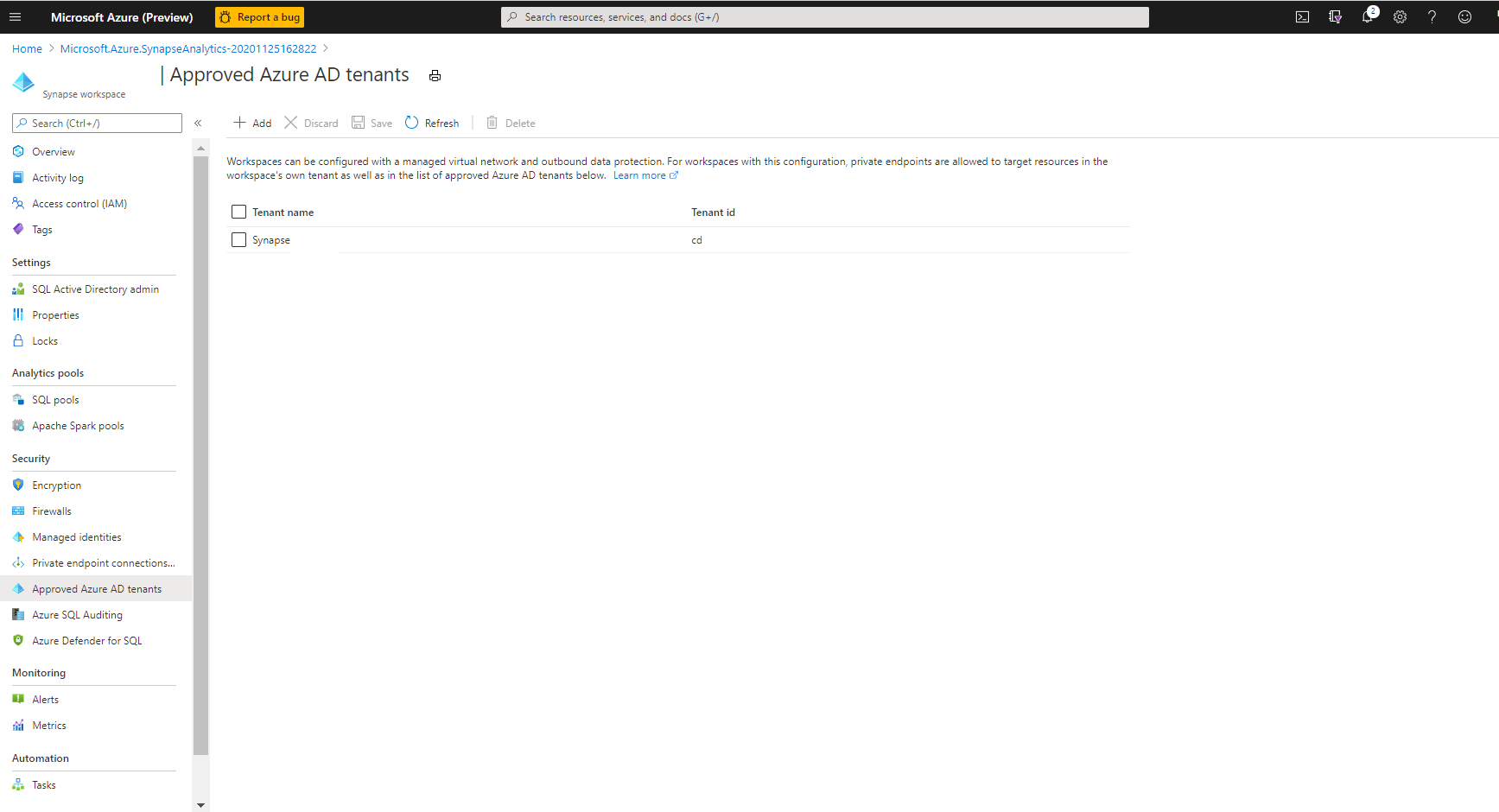

Mengelola penyewa Microsoft Entra yang disetujui untuk ruang kerja

- Dari portal Azure ruang kerja, navigasikan ke "Penyewa Microsoft Entra yang disetujui". Daftar penyewa Microsoft Entra yang disetujui untuk ruang kerja akan dicantumkan di sini. Penyewa ruang kerja disertakan secara default dan tidak tercantum.

- Gunakan "+Tambahkan" untuk menyertakan penyewa baru ke daftar yang disetujui.

- Untuk menghapus penyewa Microsoft Entra dari daftar yang disetujui, pilih penyewa dan pilih "Hapus" lalu "Simpan".

Koneksi ke sumber daya Azure di penyewa Microsoft Entra yang disetujui

Anda dapat membuat titik akhir privat terkelola untuk menyambungkan ke sumber daya Azure yang berada di penyewa Microsoft Entra, yang disetujui untuk ruang kerja. Ikuti langkah-langkah yang tercantum dalam panduan untuk membuat titik akhir privat terkelola.

Penting

Sumber daya di penyewa selain penyewa ruang kerja tidak boleh memiliki aturan firewall pemblokiran agar kumpulan SQL terhubung ke penyewa tersebut. Sumber daya dalam jaringan virtual terkelola ruang kerja, seperti kluster Spark, dapat tersambung melalui tautan privat terkelola ke sumber daya yang dilindungi firewall.

Pembatasan yang diketahui

Pengguna dapat menyediakan file konfigurasi lingkungan untuk memasang paket Python dari repositori publik seperti PyPI. Di ruang kerja yang dilindungi penyelundupan data, sambungan ke repositori keluar diblokir. Akibatnya, pustaka Python yang diinstal dari repositori publik seperti PyPI tidak didukung.

Sebagai alternatif, pengguna dapat mengunggah paket ruang kerja atau membuat saluran privat dalam akun Azure Data Lake Storage utama mereka. Untuk informasi selengkapnya, kunjungi Pengelolaan paket di Azure Synapse Analytics

Menyerap data dari Hub Peristiwa ke dalam kumpulan Data Explorer tidak akan berfungsi jika ruang kerja Synapse Anda menggunakan jaringan virtual terkelola dengan perlindungan penyelundupan data yang aktif.

Langkah berikutnya

- Pelajari lebih lanjut tentang perlindungan penyelundupan data di ruang kerja Synapse

- Pelajari selengkapnya tentang Microsoft Azure Virtual Network Ruang Kerja terkelola

- Pelajari Titik akhir privat terkelola lebih lanjut

- Buat titik akhir privat Terkelola ke sumber data Anda

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk