Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini akan menjelaskan:

- Enkripsi data yang tersimpan di ruang kerja Synapse Analytics.

- Konfigurasi ruang kerja Synapse untuk mengaktifkan enkripsi dengan kunci yang dikelola pelanggan.

- Mengelola kunci yang digunakan untuk mengenkripsi data di ruang kerja.

Encryption of data at rest

Solusi Enkripsi Tidak Aktif lengkap memastikan data tidak pernah disimpan dalam bentuk tidak terenkripsi. Double encryption of data at rest mitigates threats with two, separate layers of encryption to protect against compromises of any single layer. Azure Synapse Analytics menawarkan enkripsi lapisan kedua untuk data di ruang kerja Anda dengan kunci yang dikelola pelanggan. Kunci ini dilindungi di Azure Key Vault, yang memungkinkan Anda mengambil alih kepemilikan manajemen dan rotasi kunci.

Lapisan pertama enkripsi untuk layanan Azure diaktifkan dengan kunci yang dikelola platform. Secara default, Disk Azure, dan data di akun Azure Storage secara otomatis dienkripsi saat tidak aktif. Pelajari selengkapnya tentang bagaimana enkripsi digunakan di Microsoft Azure dalam Ringkasan Enkripsi Azure.

Catatan

Beberapa item yang dianggap sebagai konten pelanggan, seperti nama tabel, nama objek, dan nama indeks, mungkin dikirimkan dalam file log untuk dukungan dan pemecahan masalah oleh Microsoft.

Azure Synapse encryption

Bagian ini akan membantu Anda lebih memahami bagaimana enkripsi kunci yang dikelola pelanggan diaktifkan dan diterapkan di ruang kerja Synapse. Enkripsi ini menggunakan kunci yang sudah ada atau kunci baru yang dibuat di Azure Key Vault. Satu kunci digunakan untuk mengenkripsi semua data di ruang kerja. Ruang kerja Synapse mendukung kunci berukuran RSA 2048 dan 3072 byte, serta kunci RSA-HSM.

Catatan

Ruang kerja sinapsis tidak mendukung penggunaan kunci EC, EC-HSM, dan oct-HSM untuk enkripsi.

Data dalam komponen Synapse berikut dienkripsi dengan kunci yang dikelola pelanggan yang dikonfigurasi di tingkat ruang kerja:

- Kumpulan-kumpulan SQL

- Kumpulan SQL khusus

- Kumpulan SQL tanpa server

- Data Explorer pools

- Apache Spark pools

- Azure Data Factory integration runtimes, pipelines, datasets.

Konfigurasi enkripsi ruang kerja

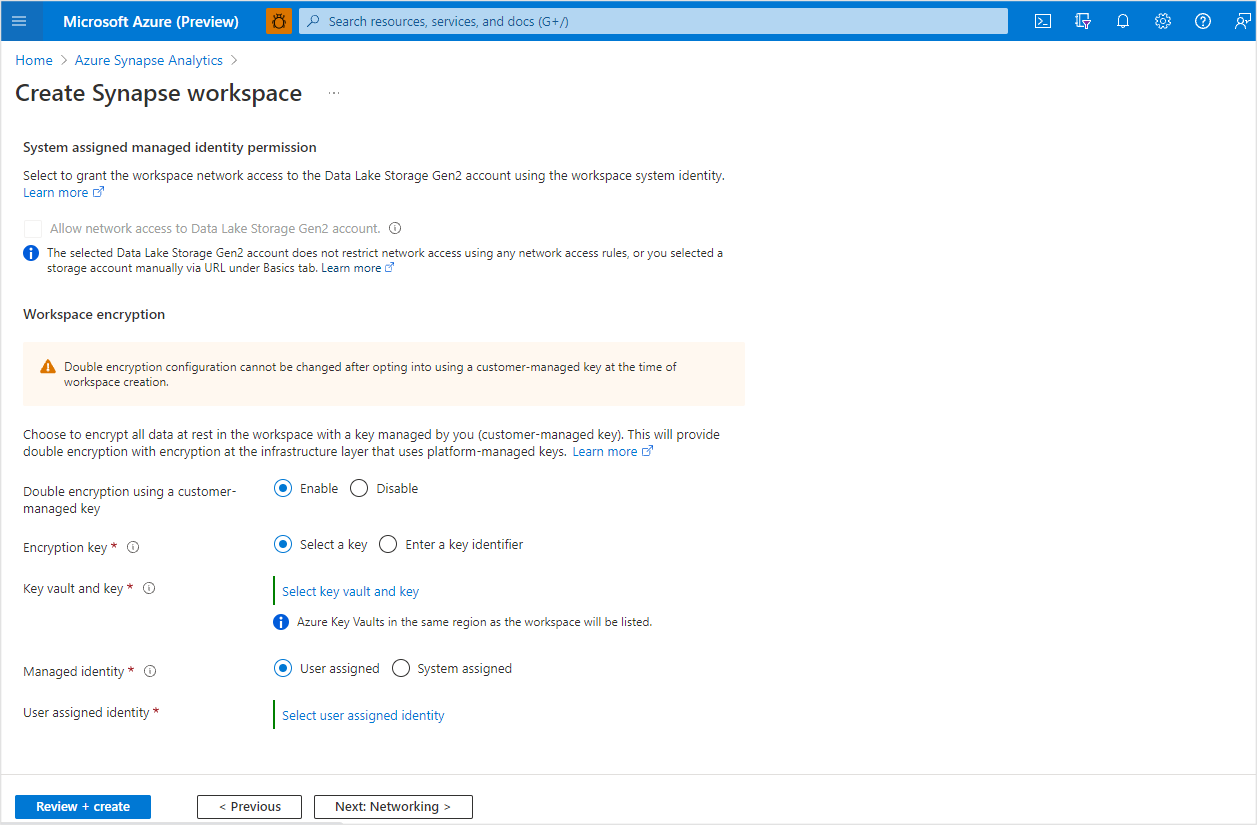

Ruang kerja dapat dikonfigurasi untuk mengaktifkan enkripsi ganda dengan kunci yang dikelola pelanggan pada saat pembuatan ruang kerja. Aktifkan enkripsi ganda menggunakan kunci yang dikelola pelanggan pada {i>tab

Penting

Pengaturan konfigurasi untuk enkripsi ganda tidak dapat diubah setelah ruang kerja dibuat.

Akses kunci dan aktivasi ruang kerja

Model enkripsi Azure Synapse dengan kunci yang dikelola pelanggan melibatkan ruang kerja yang mengakses kunci di Azure Key Vault untuk mengenkripsi dan mendekripsi sesuai kebutuhan. The keys are made accessible to the workspace either through an access policy or Azure Key Vault RBAC. Saat memberikan izin melalui kebijakan akses Azure Key Vault, pilih opsi “Hanya aplikasi” selama pembuatan kebijakan (pilih identitas terkelola ruang kerja dan jangan tambahkan sebagai aplikasi resmi).

The workspace managed identity must be granted the permissions it needs on the key vault before the workspace can be activated. Pendekatan bertahap untuk aktivasi ruang kerja ini memastikan bahwa data di ruang kerja dienkripsi dengan kunci yang dikelola pelanggan. Enkripsi dapat diaktifkan atau dinonaktifkan untuk Kumpulan SQL khusus individu. Setiap kumpulan khusus tidak diaktifkan untuk enkripsi secara default.

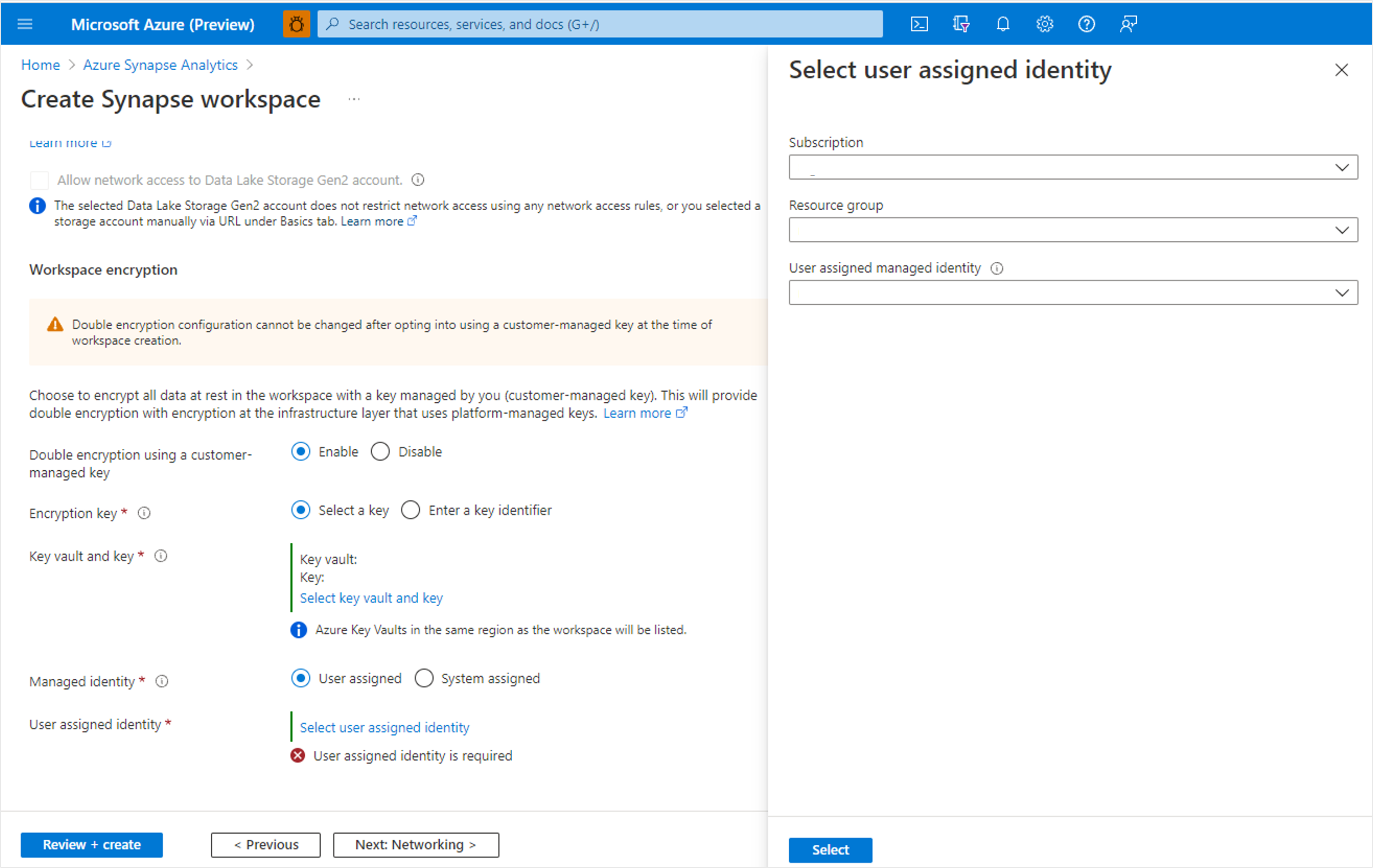

Menggunakan identitas terkelola yang ditetapkan pengguna

Ruang kerja dapat dikonfigurasi untuk menggunakan Identitas Terkelola yang Ditetapkan Pengguna untuk mengakses kunci yang dikelola pelanggan yang disimpan di Azure Key Vault. Konfigurasikan identitas Terkelola yang Ditetapkan pengguna untuk menghindari aktivasi bertahap ruang kerja Azure Synapse Anda saat menggunakan enkripsi ganda dengan kunci yang dikelola pelanggan. Peran bawaan Kontributor Identitas Terkelola diperlukan untuk menetapkan identitas terkelola yang ditetapkan pengguna ke ruang kerja Azure Synapse.

Catatan

Identitas Terkelola yang Ditetapkan pengguna tidak dapat dikonfigurasi untuk mengakses kunci yang dikelola pelanggan saat Azure Key Vault berada di belakang firewall.

Permissions

To encrypt or decrypt data at rest, the managed identity must have the following permissions. Demikian pula, jika Anda menggunakan templat Resource Manager untuk membuat kunci baru, parameter 'keyOps' templat harus memiliki izin berikut:

- WrapKey (untuk memasukkan kunci ke dalam Key Vault saat membuat kunci baru).

- UnwrapKey (untuk mendapatkan kunci dekripsi).

- Get (to read the public part of a key)

Aktivasi ruang kerja

Jika Anda tidak mengonfigurasi identitas terkelola yang ditetapkan pengguna untuk mengakses kunci yang dikelola pelanggan selama pembuatan ruang kerja, ruang kerja Anda akan tetap dalam status "Tertunda" sampai aktivasi berhasil. Ruang kerja harus diaktifkan sebelum Anda dapat sepenuhnya menggunakan semua fungsi. Misalnya, Anda hanya dapat membuat kumpulan SQL khusus baru setelah aktivasi berhasil. Grant the workspace managed identity access to the key vault and select the activation link in the workspace Azure portal banner. Setelah aktivasi selesai dengan sukses, ruang kerja Anda siap digunakan dengan jaminan bahwa semua data di dalamnya dilindungi dengan kunci yang dikelola pelanggan. As previously noted, the key vault must have purge protection enabled for activation to succeed.

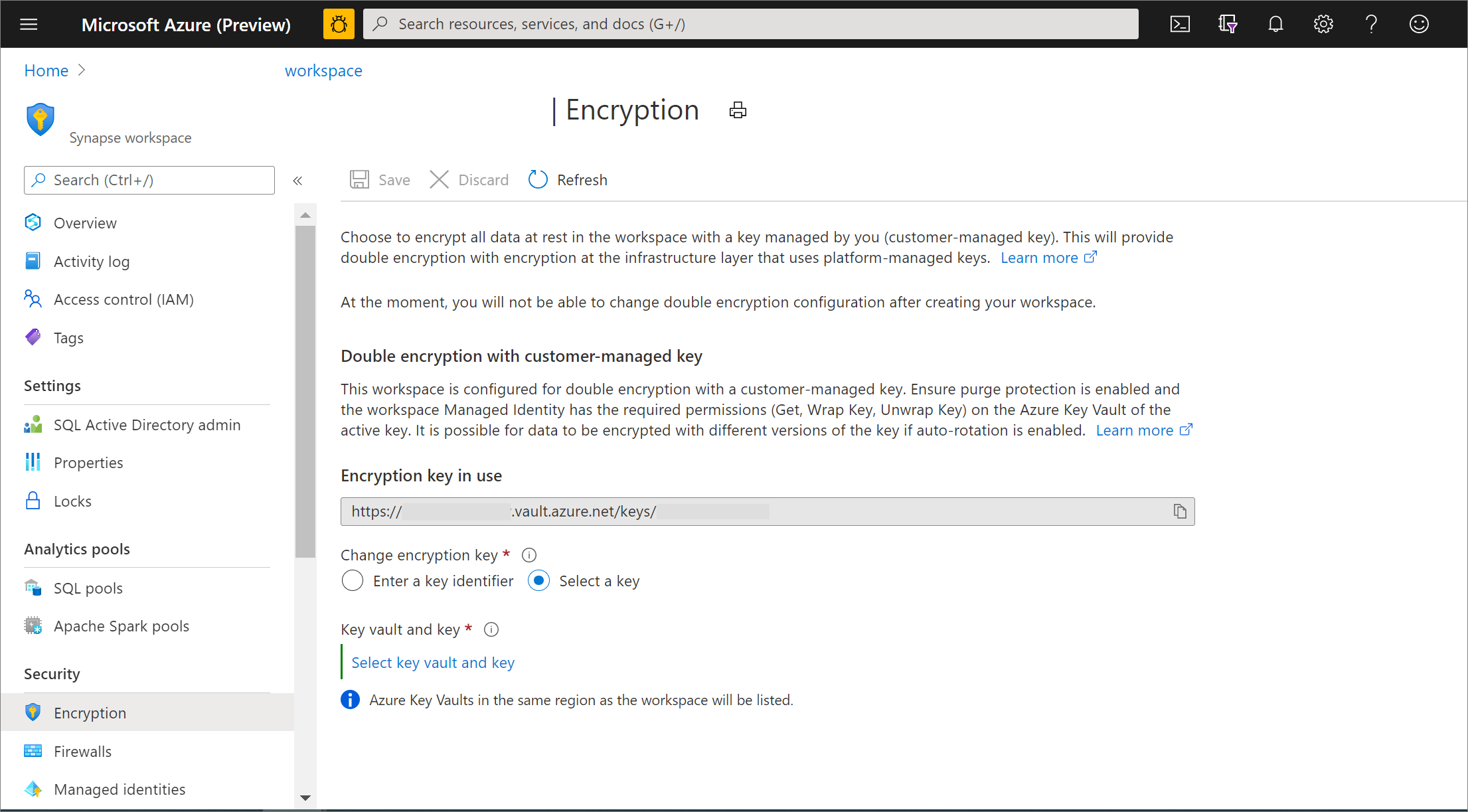

Manage the workspace customer-managed key

Anda dapat mengubah kunci yang dikelola pelanggan yang digunakan untuk mengenkripsi data dari halaman Enkripsi di portal Azure. Selain itu, Anda dapat memilih kunci baru menggunakan pengidentifikasi kunci atau memilih dari Key Vault yang dapat Anda akses di wilayah yang sama dengan ruang kerja. If you choose a key in a different key vault from the ones previously used, grant the workspace-managed identity "Get", "Wrap", and "Unwrap" permissions on the new key vault. Ruang kerja akan memvalidasi aksesnya ke brankas kunci baru dan semua data di ruang kerja akan dienkripsi ulang dengan kunci baru.

Penting

Saat mengubah kunci enkripsi ruang kerja, pertahankan kunci lama hingga Anda menggantinya di ruang kerja dengan kunci baru. Ini memungkinkan dekripsi data dengan kunci lama sebelum dienkripsi ulang dengan kunci baru. The state of the SQL pool (Online/Offline) does not affect the workspace customer managed key (CMK) rotation process.

Kumpulan SQL yang offline selama rotasi CMK akan tetap dienkripsi dengan kunci lama atau versi kunci. Jika kunci lama atau versi kunci dinonaktifkan atau kedaluwarsa, kumpulan tidak akan dilanjutkan karena dekripsi tidak dimungkinkan. Setelah melanjutkan kumpulan ini, kunci lama atau versi kunci harus: 1) diaktifkan dan 2) memiliki tanggal kedaluwarsa yang ditetapkan di masa mendatang untuk memungkinkan dekripsi dan enkripsi ulang dengan kunci atau versi kunci yang baru.

Untuk memastikan rotasi CMK yang lancar, jika beberapa kumpulan SQL offline selama proses, kunci lama atau versi kunci harus tetap diaktifkan dan memiliki tanggal kedaluwarsa yang ditetapkan di masa mendatang. This is crucial until the offline pools are successfully resumed and re-encrypted with the new key or key version.

Sangat disarankan untuk tidak menghapus kunci lama atau versi kunci, karena mungkin masih diperlukan untuk mendekripsi cadangan. Sebagai gantinya, setelah semua kumpulan SQL dienkripsi ulang dengan kunci atau versi kunci baru, nonaktifkan kunci lama atau versi kunci. Ini memastikan kunci lama atau versi kunci tetap tersedia untuk mendekripsi cadangan lama jika perlu.

Kebijakan Azure Key Vaults untuk rotasi kunci otomatis secara berkala, atau tindakan pada kunci dapat menghasilkan pembuatan versi kunci baru. Anda dapat memilih untuk mengenkripsi ulang semua data di ruang kerja dengan versi terbaru dari kunci aktif. Untuk mengenkripsi ulang, ubah kunci di portal Azure menjadi kunci sementara, lalu alihkan kembali ke kunci yang ingin Anda gunakan untuk enkripsi. Sebagai contoh, untuk memperbarui enkripsi data menggunakan versi terbaru dari kunci aktif Key1, ubah kunci yang dikelola pelanggan ruang kerja menjadi kunci sementara, Key2. Tunggu enkripsi dengan Key2 hingga selesai. Kemudian alihkan kembali kunci yang dikelola pelanggan di ruang kerja ke Key1 - data di ruang kerja akan dienkripsi ulang dengan versi terbaru dari Key1.

Catatan

Azure Synapse Analytics tidak mengenkripsi ulang data secara otomatis saat versi kunci baru dibuat. Untuk memastikan konsistensi di ruang kerja Anda, paksa enkripsi ulang data menggunakan proses yang dijelaskan di atas.

Enkripsi Data Transparan SQL dengan kunci yang dikelola layanan

SQL Transparent Data Encryption (TDE) is available for dedicated SQL Pools in workspaces not enabled for double encryption. Dalam jenis ruang kerja ini, kunci yang dikelola layanan digunakan untuk menyediakan enkripsi ganda pada data di kumpulan SQL khusus. TDE dengan kunci yang dikelola layanan dapat diaktifkan atau dinonaktifkan untuk kumpulan SQL khusus individu.

Cmdlets for Azure SQL Database and Azure Synapse

Untuk mengonfigurasi TDE melalui PowerShell, Anda harus tersambung sebagai Pemilik Azure, Kontributor, atau Pengelola Keamanan SQL.

Gunakan cmdlet berikut untuk ruang kerja Azure Synapse.

| Cmdlet | Deskripsi |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Mengaktifkan atau menonaktifkan enkripsi data transparan untuk kumpulan SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Mendapatkan status enkripsi data transparan untuk kumpulan SQL. |

| New-AzSynapseWorkspaceKey | Menambahkan kunci Key Vault ke ruang kerja. |

| Get-AzSynapseWorkspaceKey | Gets the Key Vault keys for a workspace |

| Update-AzSynapseWorkspace | Mengatur pelindung enkripsi data transparan untuk ruang kerja. |

| Get-AzSynapseWorkspace | Gets the transparent data encryption protector |

| Remove-AzSynapseWorkspaceKey | Menghapus kunci Key Vault dari ruang kerja. |