Mengonfigurasi RDP Shortpath untuk Azure Virtual Desktop

Penting

- RDP Shortpath untuk jaringan publik melalui STUN untuk Azure Virtual Desktop tersedia di cloud publik Azure dan cloud Azure Government.

- RDP Shortpath untuk jaringan publik melalui TURN untuk Azure Virtual Desktop hanya tersedia di cloud publik Azure.

Pengguna dapat terhubung ke sesi jarak jauh dari Azure Virtual Desktop menggunakan Protokol Desktop Jauh (RDP) dengan transportasi berbasis UDP atau TCP. RDP Shortpath membangun transportasi berbasis UDP antara aplikasi Windows perangkat lokal atau aplikasi Desktop Jauh pada platform dan host sesi yang didukung.

Transportasi berbasis UDP menawarkan keandalan koneksi yang lebih baik dan latensi yang lebih konsisten. Transportasi reverse connect berbasis TCP memberikan kompatibilitas terbaik dengan berbagai konfigurasi jaringan dan memiliki tingkat keberhasilan yang tinggi untuk membuat koneksi RDP. Jika koneksi UDP tidak dapat dibuat, transportasi koneksi terbalik berbasis TCP digunakan sebagai metode koneksi fallback.

Ada empat opsi untuk RDP Shortpath yang memberikan fleksibilitas tentang bagaimana Anda ingin perangkat klien ke sesi jarak jauh menggunakan UDP:

RDP Shortpath untuk jaringan terkelola: Koneksi UDP langsung antara perangkat klien dan host sesi menggunakan koneksi privat, seperti peering privat ExpressRoute atau jaringan privat virtual (VPN). Anda mengaktifkan pendengar RDP Shortpath pada host sesi dan mengizinkan port masuk untuk menerima koneksi.

RDP Shortpath untuk jaringan terkelola dengan ICE/STUN: Koneksi UDP langsung antara perangkat klien dan host sesi menggunakan koneksi privat, seperti peering privat ExpressRoute atau jaringan privat virtual (VPN). Ketika pendengar RDP Shortpath tidak diaktifkan pada host sesi dan port masuk tidak diizinkan, ICE/STUN digunakan untuk menemukan alamat IP yang tersedia dan port dinamis yang dapat digunakan untuk koneksi. Rentang port dapat dikonfigurasi.

RDP Shortpath untuk jaringan publik dengan ICE/STUN: Koneksi UDP langsung antara perangkat klien dan host sesi menggunakan koneksi publik. ICE/STUN digunakan untuk menemukan alamat IP yang tersedia dan port dinamis yang dapat digunakan untuk koneksi. Pendengar RDP Shortpath dan port masuk tidak diperlukan. Rentang port dapat dikonfigurasi.

RDP Shortpath untuk jaringan publik melalui TURN: Koneksi UDP yang disampaikan antara perangkat klien dan host sesi menggunakan koneksi publik di mana TURN menyampaikan lalu lintas melalui server perantara antara klien dan host sesi. Contoh saat Anda menggunakan opsi ini adalah jika koneksi menggunakan NAT Simetris. Port dinamis digunakan untuk koneksi; rentang port dapat dikonfigurasi. Untuk daftar wilayah Azure yang tersedia TURN, lihat wilayah Azure yang didukung dengan ketersediaan TURN. Koneksi dari perangkat klien juga harus berada dalam lokasi yang didukung. Pendengar RDP Shortpath dan port masuk tidak diperlukan.

Manakah dari empat opsi yang dapat digunakan perangkat klien Anda juga bergantung pada konfigurasi jaringan mereka. Untuk mempelajari selengkapnya tentang cara kerja RDP Shortpath, bersama dengan beberapa contoh skenario, lihat RDP Shortpath.

Artikel ini mencantumkan konfigurasi default untuk masing-masing dari empat opsi dan cara mengonfigurasinya. Ini juga menyediakan langkah-langkah untuk memverifikasi bahwa RDP Shortpath berfungsi dan cara menonaktifkannya jika diperlukan.

Tip

RDP Shortpath untuk jaringan publik dengan STUN atau TURN akan berfungsi secara otomatis tanpa konfigurasi tambahan, jika jaringan dan firewall memungkinkan lalu lintas melalui dan pengaturan transportasi RDP di sistem operasi Windows untuk host sesi dan klien menggunakan nilai defaultnya.

Konfigurasi default

Host sesi Anda, pengaturan jaringan kumpulan host terkait, dan perangkat klien perlu dikonfigurasi untuk RDP Shortpath. Apa yang perlu Anda konfigurasi tergantung pada empat opsi RDP Shortpath mana yang ingin Anda gunakan dan juga topologi jaringan dan konfigurasi perangkat klien.

Berikut adalah perilaku default untuk setiap opsi dan apa yang perlu Anda konfigurasi:

| Opsi RDP Shortpath | Pengaturan host sesi | Pengaturan jaringan kumpulan host | Pengaturan perangkat klien |

|---|---|---|---|

| RDP Shortpath untuk jaringan terkelola | UDP dan TCP diaktifkan di Windows secara default. Anda perlu mengaktifkan pendengar RDP Shortpath pada host sesi menggunakan Microsoft Intune atau Kebijakan Grup, dan mengizinkan port masuk untuk menerima koneksi. |

Default (diaktifkan) | UDP dan TCP diaktifkan di Windows secara default. |

| RDP Shortpath untuk jaringan terkelola dengan ICE/STUN | UDP dan TCP diaktifkan di Windows secara default. Anda tidak memerlukan konfigurasi tambahan, tetapi Anda dapat membatasi rentang port yang digunakan. |

Default (diaktifkan) | UDP dan TCP diaktifkan di Windows secara default. |

| RDP Shortpath untuk jaringan publik dengan ICE/STUN | UDP dan TCP diaktifkan di Windows secara default. Anda tidak memerlukan konfigurasi tambahan, tetapi Anda dapat membatasi rentang port yang digunakan. |

Default (diaktifkan) | UDP dan TCP diaktifkan di Windows secara default. |

| RDP Shortpath untuk jaringan publik melalui TURN | UDP dan TCP diaktifkan di Windows secara default. Anda tidak memerlukan konfigurasi tambahan, tetapi Anda dapat membatasi rentang port yang digunakan. |

Default (diaktifkan) | UDP dan TCP diaktifkan di Windows secara default. |

Prasyarat

Sebelum mengaktifkan RDP Shortpath, Anda memerlukan:

Perangkat klien yang menjalankan salah satu aplikasi berikut:

Untuk RDP Shortpath untuk jaringan terkelola, Anda memerlukan konektivitas langsung antara klien dan host sesi. Ini berarti bahwa klien dapat terhubung langsung ke host sesi pada port 3390 (default) dan tidak diblokir oleh firewall (termasuk Windows Firewall) atau Kelompok Keamanan Jaringan. Contoh jaringan terkelola adalah peering privat ExpressRoute atau VPN situs-ke-situs atau titik-ke-situs (IPsec), seperti Azure VPN Gateway.

Untuk RDP Shortpath untuk jaringan publik, Anda memerlukan:

Akses internet untuk klien dan host sesi. Host sesi memerlukan konektivitas UDP keluar dari host sesi Anda ke internet atau koneksi ke server STUN dan TURN. Untuk mengurangi jumlah port yang diperlukan, Anda dapat membatasi rentang port yang digunakan dengan STUN dan TURN.

Pastikan host sesi dan klien dapat terhubung ke server STUN dan TURN. Anda dapat menemukan detail subnet IP, port, dan protokol yang digunakan oleh server STUN dan TURN di konfigurasi Jaringan.

Jika Anda ingin menggunakan Azure PowerShell secara lokal, lihat Menggunakan Azure CLI dan Azure PowerShell dengan Azure Virtual Desktop untuk memastikan Anda memiliki modul Az.DesktopVirtualization PowerShell yang terinstal. Atau, gunakan Azure Cloud Shell.

Parameter untuk mengonfigurasi RDP Shortpath menggunakan Azure PowerShell ditambahkan dalam pratinjau versi 5.2.1 dari modul Az.DesktopVirtualization. Anda dapat mengunduh dan menginstalnya dari Galeri PowerShell.

Aktifkan pendengar RDP Shortpath untuk RDP Shortpath untuk jaringan terkelola

Untuk opsi RDP Shortpath untuk jaringan terkelola, Anda perlu mengaktifkan pendengar RDP Shortpath pada host sesi Anda dan membuka port masuk untuk menerima koneksi. Anda dapat melakukan ini menggunakan Microsoft Intune atau Kebijakan Grup di domain Direktori Aktif.

Penting

Anda tidak perlu mengaktifkan pendengar RDP Shortpath untuk tiga opsi RDP Shortpath lainnya, karena mereka menggunakan ICE/STUN atau TURN untuk menemukan alamat IP yang tersedia dan port dinamis yang digunakan untuk koneksi.

Pilih tab yang relevan untuk skenario Anda.

Untuk mengaktifkan pendengar RDP Shortpath di host sesi Anda menggunakan Microsoft Intune:

Masuk ke pusat admin Microsoft Intune.

Buat atau edit profil konfigurasi untuk perangkat Windows 10 dan yang lebih baru , dengan jenis profil katalog Pengaturan.

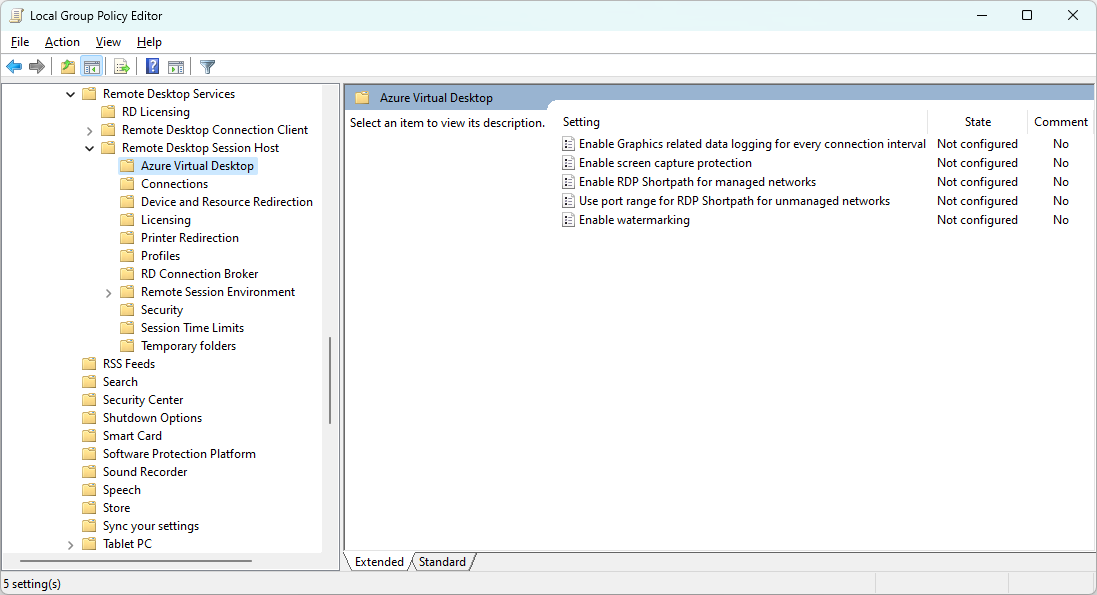

Di pemilih pengaturan, telusuri templat >Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jarak Jauh Host>Azure Virtual Desktop.

Centang kotak Aktifkan RDP Shortpath untuk jaringan terkelola, lalu tutup pemilih pengaturan.

Perluas kategori Templat administratif, lalu alihkan tombol untuk Aktifkan RDP Shortpath untuk jaringan terkelola ke Diaktifkan.

Pilih Selanjutnya.

Opsional: Pada tab Tag cakupan, pilih tag cakupan untuk memfilter profil. Untuk informasi selengkapnya tentang tag cakupan, lihat Menggunakan kontrol akses berbasis peran (RBAC) dan tag cakupan untuk TI terdistribusi.

Pada tab Penugasan , pilih grup yang berisi komputer yang menyediakan sesi jarak jauh yang ingin Anda konfigurasikan, lalu pilih Berikutnya.

Pada tab Tinjau + buat , tinjau pengaturan, lalu pilih Buat.

Pastikan Firewall Windows dan firewall lain yang Anda miliki mengizinkan port yang Anda konfigurasi masuk ke host sesi Anda. Ikuti langkah-langkah dalam kebijakan Firewall untuk keamanan titik akhir di Intune.

Setelah kebijakan berlaku untuk komputer yang menyediakan sesi jarak jauh, mulai ulang agar pengaturan diterapkan.

Periksa apakah UDP diaktifkan pada host sesi

Untuk host sesi, UDP diaktifkan secara default di Windows. Untuk memeriksa pengaturan protokol transportasi RDP di registri Windows untuk memverifikasi bahwa UDP diaktifkan:

Buka perintah PowerShell pada host sesi.

Jalankan perintah berikut, yang memeriksa registri dan menghasilkan pengaturan protokol transportasi RDP saat ini:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }Output harus mirip dengan contoh berikut:

The RDP transport protocols setting hasn't been changed from its default value.Jika output menyatakan bahwa nilainya hanya Gunakan TCP , kemungkinan nilai telah diubah oleh Microsoft Intune atau Kebijakan Grup di domain Direktori Aktif. Anda perlu mengaktifkan UDP dengan salah satu cara berikut:

Edit kebijakan Microsoft Intune atau Kebijakan Grup Direktori Aktif yang menargetkan host sesi Anda. Pengaturan kebijakan berada di salah satu lokasi ini:

Untuk kebijakan Intune: Templat>Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jarak Jauh Sesi Host>Koneksi>Pilih protokol transportasi RDP.

Untuk Kebijakan Grup: Kebijakan>Konfigurasi>Komputer Templat>Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jarak Jauh Host>Sesi Desktop Jarak Jauh Koneksi>Pilih protokol transportasi RDP.

Atur pengaturan ke Tidak dikonfigurasi, atau atur ke Diaktifkan, lalu untuk Pilih Jenis Transportasi, pilih Gunakan UDP dan TCP.

Perbarui kebijakan pada host sesi, lalu mulai ulang agar pengaturan diterapkan.

Mengonfigurasi pengaturan jaringan kumpulan host

Anda dapat mengontrol secara terperinci bagaimana RDP Shortpath digunakan dengan mengonfigurasi pengaturan jaringan kumpulan host menggunakan portal Azure atau Azure PowerShell. Mengonfigurasi RDP Shortpath pada kumpulan host memungkinkan Anda untuk secara opsional mengatur mana dari empat opsi RDP Shortpath yang ingin Anda gunakan dan digunakan bersama konfigurasi host sesi.

Jika ada konflik antara kumpulan host dan konfigurasi host sesi, pengaturan yang paling ketat digunakan. Misalnya, jika RDP Shortpath untuk mengelola jaringan dikonfigurasi, di mana pendengar diaktifkan pada host sesi dan kumpulan host diatur ke dinonaktifkan, RDP Shortpath untuk jaringan terkelola tidak akan berfungsi.

Pilih tab yang relevan untuk skenario Anda.

Berikut cara mengonfigurasi RDP Shortpath di pengaturan jaringan kumpulan host menggunakan portal Azure:

Masuk ke portal Azure.

Pada bilah pencarian, ketik Azure Virtual Desktop dan pilih entri layanan yang sesuai.

Pilih Kumpulan host, lalu pilih kumpulan host yang ingin Anda konfigurasi.

Pilih Jaringan, lalu pilih RDP Shortpath.

Untuk setiap opsi, pilih nilai dari menu drop-down masing-masing berdasarkan kebutuhan Anda. Default sesuai dengan Diaktifkan untuk setiap opsi.

Pilih Simpan.

Periksa apakah UDP diaktifkan pada perangkat klien Windows

Untuk perangkat klien Windows, UDP diaktifkan secara default. Untuk memeriksa registri Windows untuk memverifikasi bahwa UDP diaktifkan:

Buka perintah PowerShell pada perangkat klien Windows.

Jalankan perintah berikut, yang memeriksa registri dan menghasilkan pengaturan saat ini:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }Output harus mirip dengan contoh berikut:

The default setting hasn't been changed from its default value. UDP is enabled.Jika output menyatakan bahwa UDP dinonaktifkan, kemungkinan nilai telah diubah oleh Microsoft Intune atau Kebijakan Grup di domain Direktori Aktif. Anda perlu mengaktifkan UDP dengan salah satu cara berikut:

Edit kebijakan Microsoft Intune atau Kebijakan Grup Direktori Aktif yang menargetkan host sesi Anda. Pengaturan kebijakan berada di salah satu lokasi ini:

Untuk kebijakan Intune: Templat>Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jarak Jauh Klien>Nonaktifkan UDP Pada Klien.

Untuk Kebijakan Grup: Kebijakan>Konfigurasi>Komputer Templat>Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jauh Klien>Koneksi Desktop Jarak Jauh Matikan UDP Pada Klien.

Atur pengaturan ke Tidak dikonfigurasi, atau atur ke Dinonaktifkan.

Perbarui kebijakan pada perangkat klien, lalu mulai ulang agar pengaturan diterapkan.

Periksa konektivitas server STUN/TURN perangkat klien dan jenis NAT

Anda dapat memvalidasi perangkat klien dapat terhubung ke titik akhir STUN/TURN, apakah NAT sedang digunakan dan jenisnya, dan memverifikasi bahwa fungsionalitas UDP dasar berfungsi dengan menjalankan executable avdnettest.exe. Berikut adalah tautan unduhan ke versi terbaru avdnettest.exe.

Anda dapat menjalankan avdnettest.exe dengan mengklik dua kali file, atau menjalankannya dari baris perintah. Output terlihat mirip dengan output ini jika konektivitas berhasil:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Jika lingkungan Anda menggunakan NAT Simetris, maka Anda dapat menggunakan koneksi yang disampaikan dengan TURN. Untuk informasi selengkapnya yang dapat Anda gunakan untuk mengonfigurasi firewall dan Kelompok Keamanan Jaringan, lihat Konfigurasi jaringan untuk RDP Shortpath.

Opsional: Aktifkan dukungan Teredo

Meskipun tidak diperlukan untuk RDP Shortpath, Teredo menambahkan kandidat traversal NAT tambahan dan meningkatkan peluang keberhasilan koneksi RDP Shortpath di jaringan khusus IPv4. Anda dapat mengaktifkan Teredo pada host sesi dan klien dengan PowerShell:

Buka perintah PowerShell sebagai administrator.

Jalankan perintah berikut:

Set-NetTeredoConfiguration -Type EnterpriseclientMulai ulang host sesi dan perangkat klien agar pengaturan diterapkan.

Batasi rentang port yang digunakan dengan STUN dan TURN

Secara default, opsi RDP Shortpath yang menggunakan STUN atau TURN menggunakan rentang port ephemeral 49152 hingga 65535 untuk membangun jalur langsung antara server dan klien. Namun, Anda mungkin ingin mengonfigurasi host sesi Anda untuk menggunakan rentang port yang lebih kecil dan dapat diprediksi.

Anda dapat mengatur rentang default port yang lebih kecil 38300 hingga 39299, atau Anda dapat menentukan rentang port Anda sendiri untuk digunakan. Saat diaktifkan pada host sesi Anda, Aplikasi Windows atau aplikasi Desktop Jauh secara acak memilih port dari rentang yang Anda tentukan untuk setiap koneksi. Jika rentang ini habis, koneksi kembali menggunakan rentang port default (49152-65535).

Saat memilih ukuran dasar dan kumpulan, pertimbangkan jumlah port yang Anda butuhkan. Rentang harus antara 1024 dan 49151, setelah itu rentang port ephemeral dimulai.

Anda dapat membatasi rentang port ini menggunakan Microsoft Intune atau Kebijakan Grup di domain Direktori Aktif. Pilih tab yang relevan untuk skenario Anda.

Untuk membatasi rentang port yang digunakan dengan STUN dan TURN menggunakan Microsoft Intune:

Masuk ke pusat admin Microsoft Intune.

Buat atau edit profil konfigurasi untuk perangkat Windows 10 dan yang lebih baru , dengan jenis profil katalog Pengaturan.

Di pemilih pengaturan, telusuri templat >Administratif Windows Komponen>Desktop Jarak Jauh Layanan>Desktop Jarak Jauh Host>Azure Virtual Desktop.

Centang kotak untuk Gunakan rentang port untuk RDP Shortpath untuk jaringan yang tidak dikelola, lalu tutup pemilih pengaturan.

Perluas kategori Templat administratif, lalu alihkan tombol untuk Gunakan rentang port untuk RDP Shortpath untuk jaringan yang tidak dikelola ke Diaktifkan.

Masukkan nilai untuk Ukuran kumpulan port (Perangkat) dan port dasar UDP (Perangkat). Nilai default masing-masing adalah 1000 dan 38300 .

Pilih Selanjutnya.

Opsional: Pada tab Tag cakupan, pilih tag cakupan untuk memfilter profil. Untuk informasi selengkapnya tentang tag cakupan, lihat Menggunakan kontrol akses berbasis peran (RBAC) dan tag cakupan untuk TI terdistribusi.

Pada tab Penugasan , pilih grup yang berisi komputer yang menyediakan sesi jarak jauh yang ingin Anda konfigurasikan, lalu pilih Berikutnya.

Pada tab Tinjau + buat , tinjau pengaturan, lalu pilih Buat.

Setelah kebijakan berlaku untuk komputer yang menyediakan sesi jarak jauh, mulai ulang agar pengaturan diterapkan.

Verifikasi bahwa RDP Shortpath berfungsi

Setelah Anda mengonfigurasi RDP Shortpath, sambungkan ke sesi jarak jauh dari perangkat klien dan periksa koneksi menggunakan UDP. Anda dapat memverifikasi transportasi yang digunakan dengan dialog Informasi Koneksi dari Aplikasi Windows atau aplikasi Desktop Jauh, Pemantau Peristiwa log di perangkat klien, atau dengan menggunakan Analitik Log di portal Azure.

Pilih tab yang relevan untuk skenario Anda.

Untuk memastikan koneksi menggunakan RDP Shortpath, Anda dapat memeriksa informasi koneksi pada klien:

Sambungkan ke sesi jarak jauh.

Buka dialog Informasi Koneksi dengan membuka bilah alat Koneksi di bagian atas layar dan pilih ikon kekuatan sinyal, seperti yang ditunjukkan pada cuplikan layar berikut:

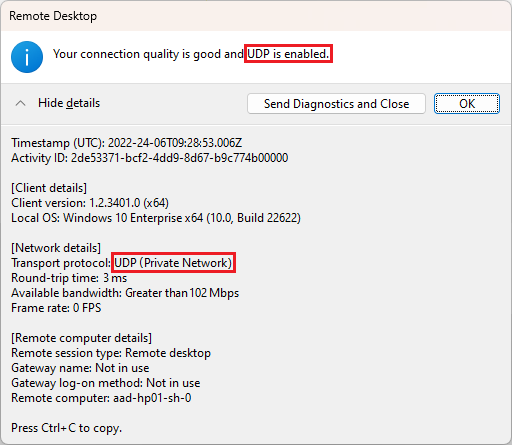

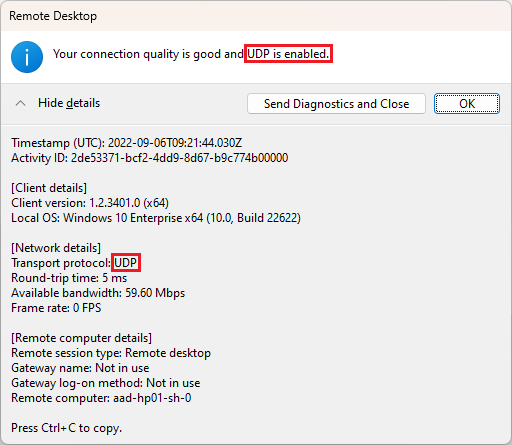

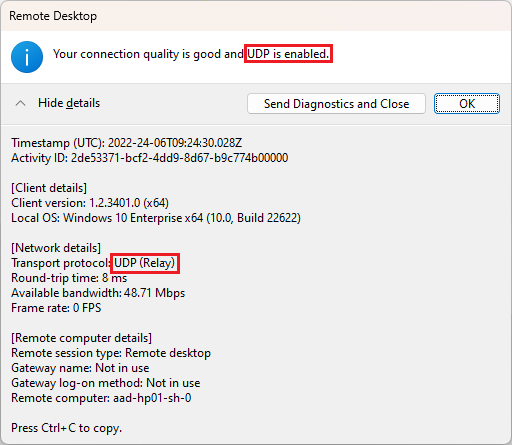

Anda dapat memverifikasi dalam output bahwa UDP diaktifkan, seperti yang ditunjukkan pada cuplikan layar berikut:

Jika koneksi langsung dengan RDP Shortpath untuk jaringan terkelola digunakan, protokol transportasi memiliki nilai UDP (Private Network):

Jika STUN digunakan, protokol transportasi memiliki nilai UDP:

Jika TURN digunakan, protokol transportasi memiliki nilai UDP (Relay):

Konten terkait

Jika Anda mengalami masalah saat membuat koneksi menggunakan transportasi RDP Shortpath untuk jaringan publik, lihat Memecahkan masalah RDP Shortpath.