Menerapkan autentikasi multifaktor Microsoft Entra untuk Azure Virtual Desktop menggunakan Akses Bersyarkat

Penting

Jika Anda mengunjungi halaman ini dari dokumentasi Azure Virtual Desktop (klasik), pastikan untuk kembali ke dokumentasi Azure Virtual Desktop (klasik) setelah Anda selesai.

Pengguna dapat masuk ke Azure Virtual Desktop dari mana saja menggunakan perangkat dan klien yang berbeda. Namun, ada langkah-langkah tertentu yang harus Anda ambil untuk membantu menjaga lingkungan dan pengguna Anda tetap aman. Menggunakan autentikasi multifaktor Microsoft Entra (MFA) dengan Azure Virtual Desktop meminta pengguna selama proses masuk untuk bentuk identifikasi lain selain nama pengguna dan kata sandi mereka. Anda dapat menerapkan MFA untuk Azure Virtual Desktop menggunakan Akses Bersyarat. Selain itu, Anda juga dapat mengonfigurasi apakah MFA diterapkan ke klien web, aplikasi seluler, klien desktop, atau semua klien.

Saat pengguna tersambung ke sesi jarak jauh, mereka perlu mengautentikasi ke layanan Azure Virtual Desktop dan host sesi. Jika MFA diaktifkan, MFA digunakan saat menyambungkan ke layanan Azure Virtual Desktop dan pengguna diminta untuk akun pengguna mereka dan bentuk autentikasi kedua, dengan cara yang sama seperti mengakses layanan lain. Saat pengguna memulai sesi jarak jauh, nama pengguna dan kata sandi diperlukan untuk host sesi, tetapi ini mulus bagi pengguna jika akses menyeluruh (SSO) diaktifkan. Untuk informasi selengkapnya, lihat Metode autentikasi.

Seberapa sering pengguna diminta untuk mengautentikasi ulang tergantung pada pengaturan konfigurasi masa pakai sesi Microsoft Entra. Misalnya, jika perangkat klien Windows mereka terdaftar dengan MICROSOFT Entra ID, perangkat menerima Token Refresh Utama (PRT) untuk digunakan untuk akses menyeluruh (SSO) di seluruh aplikasi. Setelah diterbitkan, PRT berlaku selama 14 hari dan terus diperbarui selama pengguna secara aktif menggunakan perangkat.

Meskipun mudah mengingat info masuk, ini juga dapat membuat penyebaran pada skenario Enterprise atau perangkat pribadi menjadi kurang aman. Untuk melindungi pengguna, Anda dapat memastikan klien terus meminta kredensial autentikasi multifaktor Microsoft Entra lebih sering. Anda dapat menggunakan Akses Bersyarat untuk mengonfigurasi perilaku ini.

Pelajari cara menerapkan MFA untuk Azure Virtual Desktop dan secara opsional mengonfigurasi frekuensi masuk di bagian berikut.

Prasyarat

Inilah yang Anda butuhkan untuk memulai:

- Tetapkan lisensi kepada pengguna yang menyertakan Microsoft Entra ID P1 atau P2.

- Grup Microsoft Entra dengan pengguna Azure Virtual Desktop Anda ditetapkan sebagai anggota grup.

- Aktifkan autentikasi multifaktor Microsoft Entra.

Membuat kebijakan Akses Bersyarat

Berikut cara membuat kebijakan Akses Bersyarat yang memerlukan autentikasi multifaktor saat menyambungkan ke Azure Virtual Desktop:

Masuk ke portal Microsoft Azure sebagai administrator global, administrator keamanan, atau administrator Akses Bersyarat.

Di bilah pencarian, ketik Microsoft Entra Conditional Access dan pilih entri layanan yang cocok.

Dari gambaran umum, pilih Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Di bawah Pengguna Penugasan>, pilih 0 pengguna dan grup yang dipilih.

Di bawah tab Sertakan, pilih Pilih pengguna dan grup dan centang Pengguna dan grup, lalu di bawah Pilih, pilih 0 pengguna dan grup dipilih.

Pada panel baru yang terbuka, cari dan pilih grup yang berisi pengguna Azure Virtual Desktop Anda sebagai anggota grup, lalu pilih Pilih.

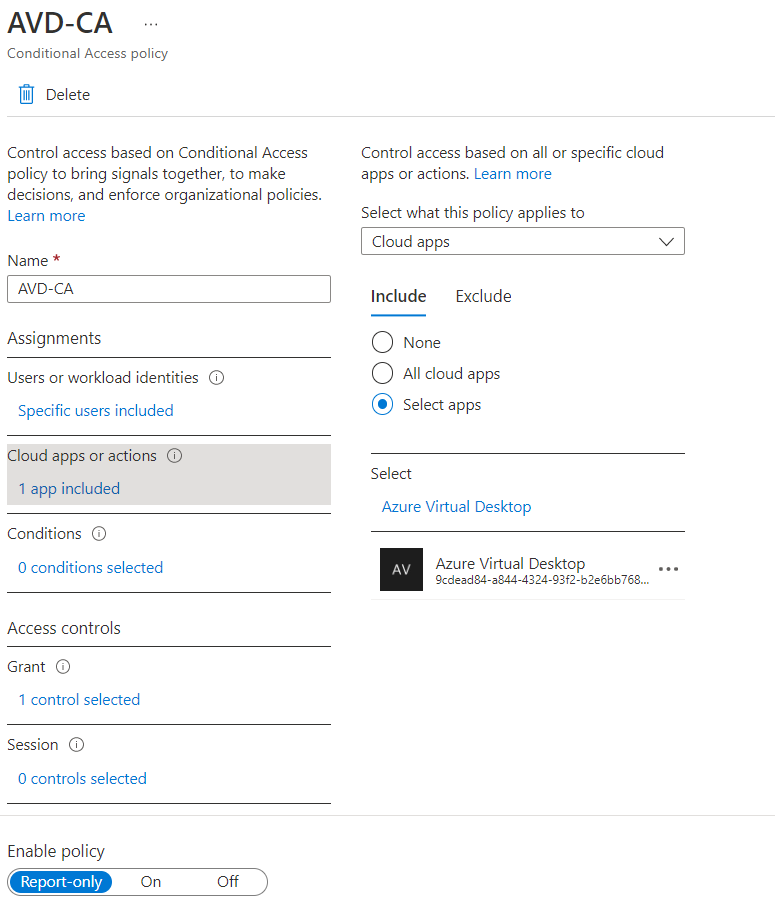

Di bawah Sumber daya Target Penugasan>, pilih Tidak ada sumber daya target yang dipilih.

Di bawah tab Sertakan , pilih Pilih aplikasi, lalu di bawah Pilih, pilih Tidak Ada.

Pada panel baru yang terbuka, cari dan pilih aplikasi yang diperlukan berdasarkan sumber daya yang ingin Anda lindungi. Pilih tab yang relevan untuk skenario Anda. Saat mencari nama aplikasi di Azure, gunakan istilah pencarian yang dimulai dengan nama aplikasi secara berurutan alih-alih kata kunci yang dikandung nama aplikasi tidak berurutan. Misalnya, saat Anda ingin menggunakan Azure Virtual Desktop, Anda perlu memasukkan 'Azure Virtual', dalam urutan tersebut. Jika Anda memasukkan 'virtual' dengan sendirinya, pencarian tidak mengembalikan aplikasi yang diinginkan.

Untuk Azure Virtual Desktop (berdasarkan Azure Resource Manager), Anda dapat mengonfigurasi MFA pada aplikasi yang berbeda ini:

Azure Virtual Desktop (ID aplikasi 9cdead84-a844-4324-93f2-b2e6bb768d07), yang berlaku saat pengguna berlangganan Azure Virtual Desktop, mengautentikasi ke Azure Virtual Desktop Gateway selama koneksi, dan kapan informasi diagnostik dikirim ke layanan dari perangkat lokal pengguna.

Tip

Nama aplikasi sebelumnya Windows Virtual Desktop. Jika Anda mendaftarkan penyedia sumber daya Microsoft.DesktopVirtualization sebelum nama tampilan berubah, aplikasi akan diberi nama Windows Virtual Desktop dengan ID aplikasi yang sama dengan Azure Virtual Desktop.

- Desktop Jauh Microsoft (ID aplikasi a4a365df-50f1-4397-bc59-1a1564b8bb9c) dan Windows Cloud Login (ID aplikasi 270efc09-cd0d-444b-a71f-39af4910ec45). Ini berlaku saat pengguna mengautentikasi ke host sesi saat akses menyeluruh diaktifkan. Disarankan untuk mencocokkan kebijakan akses bersyarat antara aplikasi ini dan aplikasi Azure Virtual Desktop, kecuali untuk frekuensi masuk.

Penting

Klien yang digunakan untuk mengakses Azure Virtual Desktop menggunakan aplikasi ID Entra Desktop Jauh Microsoft untuk mengautentikasi ke host sesi hari ini. Perubahan yang akan datang akan mentransisikan autentikasi ke aplikasi ID Entra Login Windows Cloud. Untuk memastikan transisi yang lancar, Anda perlu menambahkan kedua aplikasi ID Entra ke kebijakan CA Anda.

Penting

Jangan pilih aplikasi yang disebut Azure Virtual Desktop Azure Resource Manager Provider (ID aplikasi 50e95039-b200-4007-bc97-8d5790743a63). Aplikasi ini hanya digunakan untuk mengambil umpan pengguna dan tidak boleh memiliki autentikasi multifaktor.

Setelah Anda memilih aplikasi, pilih Pilih.

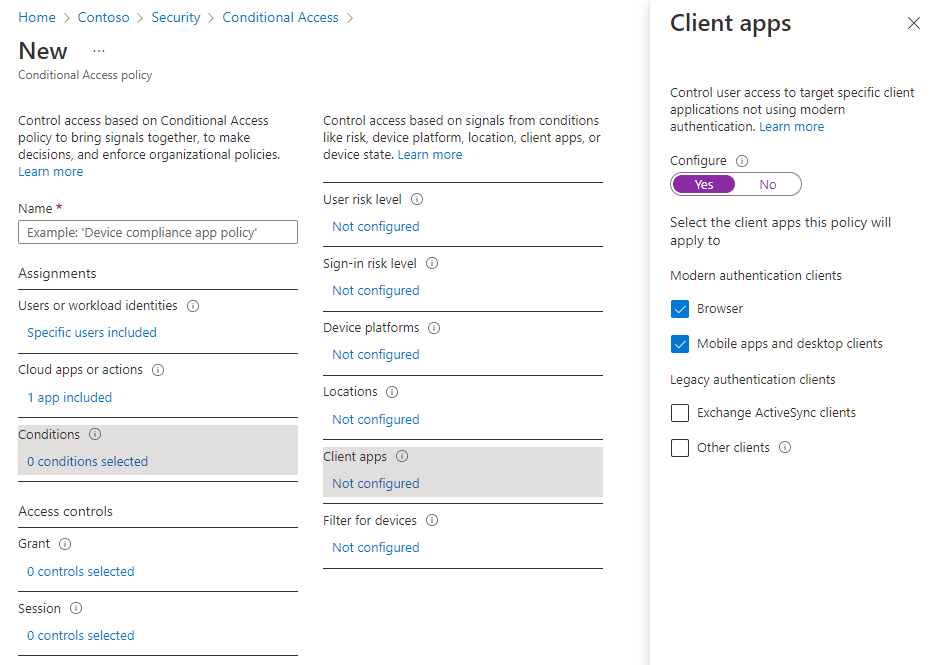

Di bawah Kondisi Penugasan>, pilih 0 kondisi pilih.

Di bawah Aplikasi klien, pilih Tidak dikonfigurasi.

Pada panel baru yang terbuka, untuk Konfigurasikan, pilih Ya.

Pilih aplikasi klien yang berlaku untuk kebijakan ini:

- Pilih Browser jika Anda ingin kebijakan diterapkan ke klien web.

- Pilih Klien desktop dan aplikasi ponsel jika Anda ingin menerapkan kebijakan tersebut ke klien lain.

- Pilih kedua kotak centang jika Anda ingin menerapkan kebijakan ke semua klien.

- Batal pilih nilai untuk klien autentikasi warisan.

Setelah Anda memilih aplikasi klien tempat kebijakan ini berlaku, pilih Selesai.

Di bawah Hibah Kontrol akses>, pilih 0 kontrol dipilih.

Pada panel baru yang terbuka, pilih Berikan akses.

Centang Perlu autentikasi multifaktor, lalu pilih Pilih.

Di bagian bawah halaman, atur Aktifkan kebijakan ke Aktif dan pilih Buat.

Catatan

Saat Anda menggunakan klien web untuk masuk ke Azure Virtual Desktop melalui browser Anda, log akan mencantumkan ID aplikasi klien sebagai a85cf173-4192-42f8-81fa-777a763e6e2c (klien Azure Virtual Desktop). Ini karena aplikasi klien secara internal ditautkan ke ID aplikasi server tempat kebijakan akses bersyarat diatur.

Tip

Beberapa pengguna mungkin melihat permintaan berjudul Tetap masuk ke semua aplikasi Anda jika perangkat Windows yang mereka gunakan belum terdaftar dengan ID Microsoft Entra. Jika mereka membatalkan pilihan Izinkan organisasi saya mengelola perangkat saya dan memilih Tidak, masuk ke aplikasi ini saja, mereka mungkin diminta untuk autentikasi lebih sering.

Mengonfigurasi frekuensi masuk

Kebijakan frekuensi masuk memungkinkan Anda mengatur periode waktu setelah itu pengguna harus membuktikan identitas mereka lagi saat mengakses sumber daya berbasis Microsoft Entra. Ini dapat membantu mengamankan lingkungan Anda dan sangat penting untuk perangkat pribadi, di mana OS lokal mungkin tidak memerlukan MFA atau mungkin tidak terkunci secara otomatis setelah tidak aktif.

Kebijakan frekuensi masuk menghasilkan perilaku yang berbeda berdasarkan aplikasi Microsoft Entra yang dipilih:

| Nama aplikasi | ID Aplikasi | Perilaku |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Memberlakukan autentikasi ulang saat pengguna berlangganan Azure Virtual Desktop, secara manual me-refresh daftar sumber daya mereka dan mengautentikasi ke Azure Virtual Desktop Gateway selama koneksi. Setelah periode autentikasi ulang berakhir, refresh umpan latar belakang dan unggahan diagnostik gagal secara diam-diam hingga pengguna menyelesaikan proses masuk interaktif berikutnya ke Microsoft Entra. |

| Desktop Jauh Microsoft Windows Cloud Login |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Memberlakukan autentikasi ulang saat pengguna masuk ke host sesi saat akses menyeluruh diaktifkan. Kedua aplikasi harus dikonfigurasi bersama-sama karena klien Azure Virtual Desktop akan segera beralih dari menggunakan aplikasi Desktop Jauh Microsoft ke aplikasi Windows Cloud Login untuk mengautentikasi ke host sesi. |

Untuk mengonfigurasi periode waktu setelah pengguna diminta untuk masuk lagi:

- Buka kebijakan yang Anda buat sebelumnya.

- Di bawah Sesi kontrol>akses, pilih 0 kontrol dipilih.

- Di panel Sesi, pilih Frekuensi masuk.

- Pilih Aatentikasi ulang berkala atau Setiap saat.

- Jika Anda memilih Autentikasi ulang berkala, atur nilai untuk periode waktu setelah pengguna diminta untuk masuk lagi, lalu pilih Pilih. Misalnya, mengatur nilai ke 1 dan unit ke Jam, memerlukan autentikasi multifaktor jika koneksi diluncurkan lebih dari satu jam setelah yang terakhir.

- Opsi Setiap kali saat ini tersedia di pratinjau publik dan hanya didukung saat diterapkan ke aplikasi Desktop Jauh Microsoft dan Windows Cloud Login saat akses menyeluruh diaktifkan untuk kumpulan host Anda. Jika Anda memilih Setiap kali, pengguna diminta untuk mengautentikasi ulang setelah periode 5 hingga 15 menit setelah terakhir kali mereka mengautentikasi untuk aplikasi Desktop Jauh Microsoft dan Windows Cloud Login.

- Di bagian bawah halaman, pilih Simpan.

Catatan

- Autentikasi ulang hanya terjadi ketika pengguna harus mengautentikasi ke sumber daya. Setelah koneksi dibuat, pengguna tidak diminta bahkan jika koneksi berlangsung lebih lama dari frekuensi masuk yang telah Anda konfigurasikan.

- Pengguna perlu mengaudentikasi ulang jika ada gangguan jaringan yang memaksa sesi dibuat kembali setelah frekuensi masuk yang telah Anda konfigurasi. Ini dapat menyebabkan permintaan autentikasi yang lebih sering pada jaringan yang tidak stabil.

VM host sesi gabungan Microsoft Entra

Agar koneksi berhasil, Anda harus menonaktifkan metode masuk autentikasi multifaktor per pengguna warisan. Jika Anda tidak ingin membatasi masuk ke metode autentikasi yang kuat seperti Windows Hello untuk Bisnis, Anda perlu mengecualikan aplikasi Masuk Azure Windows VM dari kebijakan Akses Bersyarat Anda.