Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk: ✔️ mesin virtual Linux ✔️ mesin virtual Windows ✔️ Set skala fleksibel

Mengaktifkan patching tamu otomatis untuk Azure Virtual Machines (VM) dan Set Skala (VMSS) membantu memudahkan manajemen pembaruan dengan menambal komputer virtual dengan aman dan otomatis untuk menjaga kepatuhan keamanan, sambil membatasi radius ledakan VM.

Patch tamu komputer virtual otomatis memiliki karakteristik berikut:

- Patch yang diklasifikasikan sebagai Kritis atau Keamanan secara otomatis diunduh dan diterapkan pada VM.

- Patch diterapkan selama jam sibuk untuk VM IaaS di zona waktu VM.

- Patch diterapkan selama semua jam untuk VMSS Flex.

- Azure mengelola orkestrasi patch dan mengikuti prinsip availability-first.

- Kesehatan komputer virtual, sebagaimana ditentukan melalui sinyal kesehatan platform, dipantau untuk mendeteksi kegagalan patch.

- Kesehatan aplikasi dapat dipantau melalui ekstensi Application Health.

- Berfungsi untuk semua ukuran komputer virtual.

Bagaimana cara kerja patch tamu VM otomatis?

Jika patching tamu komputer virtual otomatis diaktifkan pada komputer virtual, maka patch Kritis dan Keamanan yang tersedia diunduh dan diterapkan secara otomatis pada komputer virtual. Proses ini dimulai secara otomatis setiap bulan ketika patch baru dirilis. Penilaian dan penginstalan patch bersifat otomatis, dan prosesnya termasuk boot ulang VM seperti yang dikonfigurasi. Parameter rebootSetting pada Model VM lebih diutamakan daripada pengaturan di sistem lain, seperti Konfigurasi Pemeliharaan.

VM dinilai secara berkala setiap beberapa hari dan beberapa kali dalam periode 30 hari untuk menentukan patch yang berlaku untuk komputer virtual tersebut. Patch tersebut dapat dipasang kapan saja pada komputer virtual di luar jam sibuk untuk komputer virtual. Penilaian otomatis ini memastikan bahwa patch yang hilang ditemukan sesegera mungkin.

Patch dipasang dalam waktu 30 hari dari rilis patch bulanan, mengikuti orkestrasi ketersediaan-pertama. Patch hanya dipasang di luar jam sibuk untuk VM, tergantung pada zona waktu VM. VM harus berjalan di luar jam sibuk agar patch dipasang secara otomatis. Jika VM dimatikan selama penilaian berkala, platform akan secara otomatis menilai dan menerapkan patch (jika diperlukan) selama penilaian berkala berikutnya (biasanya dalam beberapa hari) ketika VM dinyalakan.

Pembaruan definisi dan patch lain yang tidak diklasifikasikan sebagai Kritis atau Keamanan tidak akan diinstal melalui patching tamu VM otomatis. Untuk memasang patch dengan klasifikasi patch lain atau menjadwalkan instalasi patch dalam jendela pemeliharaan kustom Anda sendiri, Anda dapat menggunakan Manajemen Pembaruan.

Mengaktifkan Patching Tamu Otomatis pada VM instans tunggal atau Virtual Machine Scale Sets dalam mode orkestrasi Fleksibel memungkinkan platform Azure memperbarui armada Anda secara bertahap. Penyebaran bertahap mengikuti Praktik Penyebaran Aman Azure dan mengurangi radius dampak jika ada masalah yang diidentifikasi dengan pembaruan terbaru. Pemantauan kesehatan direkomendasikan untuk VM instans tunggal dan diperlukan untuk Virtual Machine Scale Sets dalam mode orkestrasi Fleksibel untuk mendeteksi masalah apa pun dengan pembaruan.

Pembaruan ketersediaan pertama

Azure mengatur proses penginstalan patch di semua cloud publik dan privat untuk VM yang telah mengaktifkan Patching Tamu Otomatis. Orkestrasi mengikuti prinsip ketersediaan-pertama di berbagai tingkat ketersediaan yang disediakan oleh Azure.

Untuk sekelompok komputer virtual yang mengalami pembaruan, platform Azure akan mengatur pembaruan:

Lintas wilayah:

- Pembaruan bulanan diatur di seluruh Azure secara global secara bertahap untuk mencegah kegagalan penyebaran global.

- Suatu fase dapat memiliki satu atau beberapa wilayah, dan pembaruan akan berpindah ke fase berikutnya hanya jika komputer virtual yang memenuhi syarat dalam suatu fase berhasil diperbarui.

- Wilayah yang dipasangkan secara geografis tidak diperbarui secara bersamaan dan tidak dapat berada dalam fase regional yang sama.

- Keberhasilan pembaruan diukur dengan melacak pembaruan pos kesehatan komputer virtual. Kesehatan komputer virtual dilacak melalui indikator kesehatan platform untuk komputer virtual.

Dalam satu wilayah:

- VM di Zona Ketersediaan yang berbeda tidak diperbarui secara bersamaan dengan pembaruan yang sama.

- VM yang bukan bagian dari set ketersediaan di-batch berdasarkan upaya terbaik untuk menghindari pembaruan bersamaan untuk semua VM dalam langganan.

Dalam set ketersediaan:

- Semua VM dalam set ketersediaan yang umum tidak diperbarui secara bersamaan.

- VM dalam set ketersediaan umum diperbarui dalam batas Domain Pembaruan dan VM di beberapa Domain Pembaruan tidak diperbarui secara bersamaan.

- Dalam Domain Pembaruan, tidak lebih dari 20% VM dalam set ketersediaan akan diperbarui pada satu waktu. Untuk set ketersediaan dengan kurang dari 10 VM, VM diperbarui satu per satu dalam Domain Pembaruan.

Membatasi jumlah VM yang di-patch secara bersamaan di seluruh wilayah, dalam suatu wilayah, atau dalam set ketersediaan membatasi dampak patch yang rusak pada sekumpulan VM tertentu. Dengan pemantauan kesehatan, setiap potensi masalah ditandai sebelum berdampak pada seluruh beban kerja.

Tanggal pemasangan patch untuk komputer virtual tertentu dapat bervariasi dari bulan ke bulan, karena komputer virtual tertentu dapat diambil dalam batch yang berbeda antara siklus patching bulanan.

Patch mana yang terpasang?

Patch yang dipasang tergantung pada tahap peluncuran untuk komputer virtual. Setiap bulan, peluncuran global baru dimulai di mana semua patch keamanan dan kritis yang dinilai untuk komputer virtual individu dipasang untuk komputer virtual itu. Peluncuran diorkestrasi di semua wilayah Azure dalam batch.

Set patch yang tepat untuk dipasang bervariasi berdasarkan konfigurasi komputer virtual, termasuk jenis OS, dan waktu penilaian. Dimungkinkan bagi dua VM yang identik di wilayah yang berbeda untuk menginstal patch yang berbeda jika ada lebih atau kurang patch yang tersedia ketika orkestrasi patch mencapai wilayah yang berbeda pada waktu yang berbeda. Demikian pula, tetapi lebih jarang, komputer virtual dalam wilayah yang sama tetapi dinilai pada waktu yang berbeda (karena Zona Ketersediaan atau batch set Ketersediaa yang berbeda) dapat mendapatkan patch yang berbeda.

Karena Patching Tamu VM Otomatis tidak mengonfigurasi sumber patch, dua VM serupa yang dikonfigurasi ke sumber patch yang berbeda, seperti repositori publik vs repositori privat, mungkin juga melihat perbedaan dalam set patch yang tepat yang diinstal.

Untuk jenis OS yang merilis patch pada irama tetap, komputer virtual yang dikonfigurasi ke repositori publik untuk OS dapat mengharapkan untuk menerima serangkaian patch yang sama di fase peluncuran berbeda dalam sebulan. Misalnya, komputer virtual Windows dikonfigurasi ke repositori Pembaruan Windows publik.

Ketika peluncuran baru dipicu setiap bulan, komputer virtual akan menerima setidaknya satu peluncuran patch setiap bulan jika VM menyala selama jam tidak sibuk. Proses ini memastikan bahwa komputer virtual dilakukan patching dengan keamanan terbaru yang tersedia dan patch kritis setiap bulan. Untuk memastikan konsistensi pada set patch yang dipasang, Anda dapat mengonfigurasi komputer virtual untuk menilai dan mengunduh patch dari repositori pribadi Anda sendiri.

Gambar OS yang didukung

Penting

Patching tamu mesin virtual otomatis, penilaian patch sesuai permintaan dan instalasi patch sesuai permintaan hanya didukung pada mesin virtual yang dibuat dari gambar dengan kombinasi penerbit, penawaran, dan sku yang tepat dari daftar gambar OS yang didukung. Gambar kustom atau penerbit lain, penawaran, kombinasi sku tidak didukung. Lebih banyak gambar ditambahkan secara berkala. Tidak melihat SKU Anda dalam daftar? Minta dukungan dengan mengajukan Permintaan Dukungan Gambar.

Citra Windows yang Didukung (Hotpatchable)

| Publisher | Penawaran OS | SKU |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core-smalldisk |

Citra Windows yang didukung (tidak dapat di-hotpatch)

| Publisher | Penawaran OS | SKU |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Pusat Data |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Pusat Data |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Pusat Data |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

Gambar Linux yang Didukung

| Publisher | Penawaran OS | SKU |

|---|---|---|

| Kanonis | UbuntuServer | 16.04-LTS |

| Kanonis | UbuntuServer | 16.04.0-LTS |

| Kanonis | UbuntuServer | 18.04-LTS |

| Kanonis | UbuntuServer | 18.04-LTS-gen2 |

| Kanonis | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Kanonis | 0001-com-ubuntu-server-focal | 20_04-lts |

| Kanonis | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Kanonis | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Kanonis | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Kanonis | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Kanonis | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-mentah, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

Mode orkestrasi patch

Komputer Virtual di Azure sekarang mendukung mode orkestrasi patch berikut:

AutomaticByPlatform (patching yang diatur Azure):

- Mode ini didukung untuk komputer virtual Linux dan Windows.

- Mode ini memungkinkan patching tamu komputer virtual otomatis untuk komputer virtual dan instalasi patch berikutnya diorkestrasi oleh Azure.

- Selama proses penginstalan, mode ini akan menilai VM untuk patch yang tersedia dan menyimpan detail di Azure Resource Graph.

- Mode ini diperlukan untuk patching ketersediaan-pertama.

- Mode ini hanya didukung untuk komputer virtual yang dibuat menggunakan gambar platform OS yang didukung di atas.

- Untuk komputer virtual Windows, mengatur mode ini juga menonaktifkan Pembaruan Otomatis asli pada mesin virtual Windows untuk menghindari duplikasi.

- Untuk menggunakan mode ini pada komputer virtual Linux, atur properti

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformdi templat komputer virtual. - Untuk menggunakan mode ini pada mesin virtual Windows, atur properti

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformdi templat mesin virtual. - Mengaktifkan mode ini akan mengatur Registry Key SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ke 1

AutomaticByOS:

- Mode ini hanya didukung untuk komputer virtual Windows.

- Mode ini mengaktifkan Pembaruan Otomatis pada mesin virtual Windows, dan patch dipasang pada komputer virtual melalui Pembaruan Otomatis.

- Mode ini tidak mendukung patching yang mengutamakan ketersediaan.

- Mode ini diatur secara default jika tidak ada mode patch lain yang ditentukan untuk komputer virtual Windows.

- Untuk menggunakan mode ini pada komputer virtual Windows, atur properti

osProfile.windowsConfiguration.enableAutomaticUpdates=true, dan atur propertiosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSdi templat komputer virtual. - Mengaktifkan mode ini akan mengatur Registry Key SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ke 0

Manual:

- Mode ini hanya didukung untuk komputer virtual Windows.

- Mode ini menonaktifkan Pembaruan Otomatis pada komputer virtual Windows. Saat menyebarkan mesin virtual menggunakan CLI atau PowerShell, pengaturan

--enable-auto-updateskefalsejuga akan mengaturpatchModekemanualdan akan menonaktifkan Pembaruan Otomatis. - Mode ini tidak mendukung patching yang mengutamakan ketersediaan.

- Mode ini harus ditetapkan ketika menggunakan solusi patching kustom.

- Untuk menggunakan mode ini pada komputer virtual Windows, atur properti

osProfile.windowsConfiguration.enableAutomaticUpdates=false, dan atur propertiosProfile.windowsConfiguration.patchSettings.patchMode=Manualdi templat komputer virtual. - Mengaktifkan mode ini akan mengatur Registry Key SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ke 1

ImageDefault:

- Mode ini hanya didukung untuk komputer virtual Linux.

- Mode ini tidak mendukung patching yang mengutamakan ketersediaan.

- Mode ini menerima konfigurasi patching default dalam gambar yang digunakan untuk membuat komputer virtual.

- Mode ini diatur secara default jika tidak ada mode patch lain yang ditentukan untuk komputer virtual Windows.

- Untuk menggunakan mode ini pada komputer virtual Linux, atur properti

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultdi templat komputer virtual.

Catatan

Untuk VM Windows, properti osProfile.windowsConfiguration.enableAutomaticUpdates hanya dapat diatur ketika VM pertama kali dibuat. Hal ini berdampak pada transisi mode patch tertentu. Peralihan antara mode AutomaticByPlatform dan Manual didukung pada VM yang memiliki osProfile.windowsConfiguration.enableAutomaticUpdates=false. Demikian pula peralihan antara mode AutomaticByPlatform dan AutomaticByOS didukung pada VM yang memiliki osProfile.windowsConfiguration.enableAutomaticUpdates=true. Peralihan antara mode AutomaticByOS dan Manual tidak didukung.

Azure menyarankan agar Mode Penilaian diaktifkan pada VM meskipun Azure Orchestration tidak diaktifkan untuk patching. Ini akan memungkinkan platform untuk menilai VM setiap 24 jam untuk pembaruan yang tertunda, dan menyimpan detail di Azure Resource Graph. Platform tersebut melakukan penilaian untuk melaporkan hasil konsolidasi ketika status konfigurasi patch yang diinginkan komputer diterapkan atau dikonfirmasi. Ini akan dilaporkan sebagai penilaian yang diinisiasi 'Platform'.

Persyaratan untuk mengaktifkan patching tamu komputer virtual otomatis

- Komputer virtual harus memiliki Agen komputer virtual Azure untuk Windows atau Linux yang diinstal.

- Untuk komputer virtual Linux, agen Linux Azure harus versi 2.2.53.1 atau lebih tinggi. Perbarui agen Linux jika versi saat ini lebih rendah dari versi yang diperlukan.

- Untuk komputer virtual Windows, layanan Windows Update harus dijalankan pada komputer virtual.

- Komputer virtual harus dapat mengakses titik akhir pembaruan yang dikonfigurasi. Jika mesin virtual Anda dikonfigurasi untuk menggunakan repositori pribadi untuk Linux atau Windows Server Update Services (WSUS) untuk komputer virtual Windows, titik akhir pembaruan yang relevan harus dapat diakses.

- Gunakan Compute API versi 2021-03-01 atau lebih tinggi untuk mengakses semua fungsi termasuk penilaian sesuai permintaan dan patching sesuai permintaan.

- Gambar kustom saat ini tidak didukung.

- Orkestrasi Fleksibel VMSS memerlukan penginstalan ekstensi Application Health. Ini bersifat opsional untuk VM IaaS.

Aktifkan patching guest VM otomatis

Patching tamu VM otomatis dapat diaktifkan pada Windows atau Linux VM yang dibuat dari gambar platform yang didukung.

REST API untuk komputer virtual Linux

Contoh berikut menjelaskan cara mengaktifkan patching tamu komputer virtual otomatis:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API untuk komputer virtual Windows

Contoh berikut menjelaskan cara mengaktifkan patching tamu komputer virtual otomatis:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell saat membuat VM Windows

Gunakan cmdlet Set-AzVMOperatingSystem untuk mengaktifkan patching tamu VM otomatis saat membuat VM.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell saat memperbarui VM Windows

Gunakan cmdlet Set-AzVMOperatingSystem dan Update-AzVM untuk mengaktifkan patching tamu VM otomatis pada VM yang ada.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI untuk komputer virtual Windows

Gunakan az vm create untuk mengaktifkan patching tamu komputer virtual otomatis saat membuat komputer virtual baru. Contoh berikut mengonfigurasi patching tamu komputer virtual otomatis untuk komputer virtual bernama myVMdi grup sumber daya bernama myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Untuk memodifikasi VM yang ada, gunakan az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

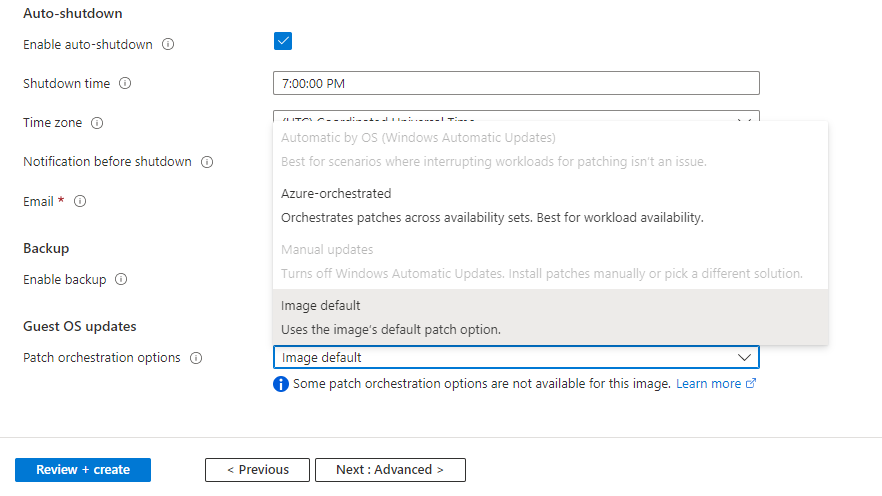

Portal Azure

Saat membuat mesin virtual menggunakan portal Microsoft Azure, mode orkestrasi patch dapat diatur di bawah tab Manajemen untuk Linux dan Windows.

Pengaktifkanan dan penilaian

Catatan

Bisa perlu waktu lebih dari tiga jam untuk mengaktifkan pembaruan tamu komputer virtual otomatis pada suatu komputer virtual, karena pengaktifan selesai selama jam tidak sibuk komputer virtual. Karena penilaian dan pemasangan patch hanya terjadi selama jam tidak sibuk, komputer virtual Anda juga harus berjalan selama jam tidak sibuk untuk menerapkan patch.

Ketika patching tamu komputer virtual otomatis diaktifkan untuk suatu komputer virtual, ekstensi komputer virtual jenis Microsoft.CPlat.Core.LinuxPatchExtension dipasang pada komputer virtual Linux atau ekstensi komputer virtual jenis Microsoft.CPlat.Core.WindowsPatchExtension dipasang pada komputer virtual Windows. Ekstensi ini tidak perlu diinstal atau diperbarui secara manual, karena ekstensi ini dikelola oleh platform Azure sebagai bagian dari proses patching tamu komputer virtual otomatis.

Bisa perlu waktu lebih dari tiga jam untuk mengaktifkan pembaruan tamu komputer virtual otomatis pada suatu komputer virtual, karena pengaktifan selesai selama jam tidak sibuk komputer virtual. Ekstensi ini juga dipasang dan diperbarui selama jam tidak sibuk untuk komputer virtual. Jika jam tidak sibuk komputer virtual berakhir sebelum pengaktifan dapat diselesaikan, proses pengaktifan akan dilanjutkan selama waktu tidak sibuk berikutnya.

Platform akan melakukan panggilan konfigurasi patching berkala untuk memastikan keselarasan ketika perubahan model terdeteksi pada IaaS VM atau set skala dalam orkestrasi Fleksibel. Perubahan model tertentu seperti, tetapi tidak terbatas pada, memperbarui mode penilaian, mode patch, dan pembaruan ekstensi dapat memicu panggilan konfigurasi patching.

Pembaruan otomatis dinonaktifkan dalam sebagian besar skenario, dan instalasi patch dilakukan melalui ekstensi ke depan. Ketentuan berikut berlaku.

- Jika komputer virtual Windows sebelumnya mengaktifkan Windows Update Otomatis melalui mode patch AutomaticByOS, maka WIndows Update Otomatis dimatikan untuk komputer virtual saat ekstensi dipasang.

- Untuk komputer virtual Ubuntu, pembaruan otomatis default dinonaktifkan secara otomatis ketika Patching Tamu Komputer Virtual Otomatis menyelesaikan pengaktifan.

- Untuk RHEL, pembaruan otomatis harus dinonaktifkan secara manual. Jalankan:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Untuk memverifikasi apakah patching tamu komputer virtual otomatis telah selesai dan ekstensi patching dipasang pada komputer virtual, Anda dapat meninjau tampilan instans komputer virtual. Jika proses pengaktifkan selesai, ekstensi akan dipasang dan hasil penilaian untuk komputer virtual akan tersedia di bawah patchStatus. Tampilan instans komputer virtual dapat diakses melalui beberapa cara seperti yang dijelaskan di bawah ini.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Gunakan cmdlet Get-AzVM dengan -Status parameter untuk mengakses tampilan instans untuk komputer virtual Anda.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell saat ini hanya menyediakan informasi tentang ekstensi patch. Informasi tentang patchStatus juga akan segera tersedia melalui PowerShell.

Azure CLI

Gunakan az vm get-instance-view untuk mengakses tampilan instans untuk komputer virtual Anda.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Memahami status patch untuk VM Anda

Bagian patchStatus respons tampilan instans memberikan detail tentang penilaian terbaru dan instalasi patch terakhir untuk komputer virtual Anda.

Hasil penilaian untuk komputer virtual Anda dapat ditinjau di bawah bagian availablePatchSummary. Penilaian dilakukan secara berkala untuk komputer virtual yang mengaktifkan patching tamu komputer virtual otomatis. Hitungan patch yang tersedia setelah penilaian disediakan di bawah hasil criticalAndSecurityPatchCount dan otherPatchCount. Patching tamu komputer virtual otomatis akan memasang semua patch yang dinilai di bawah klasifikasi patch Kritis dan Keamanan. Setiap patch lain yang dinilai dilewati.

Hasil instalasi patch untuk komputer virtual Anda dapat ditinjau di bawah bagian lastPatchInstallationSummary. Bagian ini menyediakan detail tentang upaya penginstalan patch terakhir pada komputer virtual, termasuk jumlah patch yang diinstal, tertunda, gagal, atau dilewati. Patch hanya dipasang selama jendela pemeliharaan di luar jam sibuk untuk komputer virtual. Patch yang tertunda dan gagal secara otomatis dicoba kembali selama jendela pemeliharaan di luar jam sibuk berikutnya.

Nonaktifkan patching tamu VM otomatis

Patching tamu VM otomatis dapat dinonaktifkan dengan mengubah mode orkestrasi patch untuk VM.

Untuk menonaktifkan patching tamu VM otomatis pada VM Linux, ubah mode patch ke ImageDefault.

Untuk mengaktifkan patching tamu VM otomatis pada VM Windows, properti osProfile.windowsConfiguration.enableAutomaticUpdates menentukan mode patch mana yang dapat diatur pada VM dan properti ini hanya dapat diatur ketika VM pertama kali dibuat. Hal ini berdampak pada transisi mode patch tertentu:

- Untuk VM yang memiliki

osProfile.windowsConfiguration.enableAutomaticUpdates=false, nonaktifkan patching tamu VM otomatis dengan mengubah mode patch keManual. - Untuk VM yang memiliki

osProfile.windowsConfiguration.enableAutomaticUpdates=true, nonaktifkan patching tamu VM otomatis dengan mengubah mode patch keAutomaticByOS. - Peralihan antara mode AutomaticByOS dan Manual tidak didukung.

Gunakan contoh dari bagianenablement di atas dalam artikel untuk API ini, contoh penggunaan PowerShell dan CLI untuk mengatur mode patch yang diperlukan.

Penilaian patch sesuai permintaan

Jika patching tamu komputer virtual otomatis sudah diaktifkan untuk komputer virtual Anda, penilaian patch berkala dilakukan pada komputer virtual selama jam tidak sibuk komputer virtual tersebut. Proses ini bersifat otomatis dan hasil penilaian terbaru dapat ditinjau melalui tampilan instans komputer virtual seperti yang dijelaskan sebelumnya dalam dokumen ini. Anda juga dapat memicu penilaian patch sesuai permintaan untuk komputer virtual Anda kapan saja. Penilaian patch dapat memakan waktu beberapa menit untuk diselesaikan dan status penilaian terbaru diperbarui pada tampilan instans komputer virtual.

Catatan

Penilaian patch sesuai permintaan tidak secara otomatis memicu pemasangan patch. Jika Anda telah mengaktifkan patching tamu komputer virtual otomatis, maka patch yang telah dinilai dan dapat diaplikasikan untuk komputer virtual akan dipasang selama jam tidak sibuk komputer virtual, mengikuti proses patching ketersediaan pertama yang dijelaskan sebelumnya dalam dokumen ini.

REST API

Gunakan API Assess-Patch untuk menilai patch yang tersedia untuk komputer virtual Anda.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Gunakan cmdlet Invoke-AzVmPatchAssessment untuk menilai patch yang tersedia untuk komputer virtual Anda.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Gunakan az vm assess-patch untuk menilai patch yang tersedia untuk komputer virtual Anda.

az vm assess-patches --resource-group myResourceGroup --name myVM

Instalasi patch sesuai permintaan

Jika patching tamu komputer virtual otomatis sudah diaktifkan untuk komputer virtual Anda, instalasi patch berkala dilakukan pada komputer virtual di luar jam sibuk komputer virtual tersebut. Proses ini bersifat otomatis dan hasil penilaian terbaru dapat ditinjau melalui tampilan instans komputer virtual seperti yang dijelaskan sebelumnya dalam dokumen ini.

Anda juga dapat memicu penilaian patch sesuai permintaan untuk komputer virtual Anda kapan saja. Instalasi patch dapat memakan waktu beberapa menit untuk diselesaikan dan status penilaian terbaru diperbarui pada tampilan instans komputer virtual.

Anda dapat menggunakan instalasi patch sesuai permintaan untuk menginstal semua patch dari satu atau lebih klasifikasi patch. Anda juga dapat memilih untuk menyertakan atau mengecualikan paket khusus untuk Linux atau ID KB tertentu untuk Windows. Saat memicu instalasi patch sesuai permintaan, pastikan Anda menentukan setidaknya satu klasifikasi patch atau setidaknya satu patch (paket untuk Linux, ID KB untuk Windows) dalam daftar inklusi.

REST API

Gunakan API Insal Patch untuk menginstal patch pada komputer virtual Anda.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Contoh isi permintaan untuk Linux:

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Contoh isi permintaan untuk Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Gunakan cmdlet Invoke-AzVMInstallPatch untuk menginstal patch pada komputer virtual Anda.

Contoh untuk menginstal paket tertentu pada VM Linux:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Contoh untuk menginstal semua patch Kritis pada VM Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Contoh untuk menginstal semua patch Keamanan pada VM Windows, sembari memasukan dan mengeluarkan patch dengan KB ID tertentu dan mengeluarkan patch yang memerlukan reboot:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Gunakan az vm install-patches untuk menginstal patch pada komputer virtual Anda.

Contoh untuk menginstal semua patch Kritis pada VM Linux:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Contoh untuk menginstal semua patch Kritis dan Keamanan pada VM Windows, sementara tidak termasuk patch yang memerlukan reboot:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Penyebaran Aman yang Ketat pada Gambar Kanonis

Microsoft dan Canonical telah bermitra untuk mempermudah pelanggan kami untuk tetap terkini dengan pembaruan OS Linux dan meningkatkan keamanan dan ketahanan beban kerja Ubuntu mereka di Azure. Dengan memanfaatkan layanan rekam jepret Canonical, Azure sekarang akan menerapkan serangkaian pembaruan Ubuntu yang sama secara konsisten ke armada Anda di seluruh wilayah.

Azure akan menyimpan pembaruan terkait paket dalam repositori pelanggan hingga 90 hari, tergantung pada ruang yang tersedia. Ini memungkinkan pelanggan untuk memperbarui armada mereka yang memanfaatkan Penyebaran Aman Ketat untuk VM yang tertinggal hingga 3 bulan setelah pembaruan.

Tidak ada tindakan yang diperlukan untuk pelanggan yang telah mengaktifkan Patching Otomatis. Platform akan menginstal paket yang diciutkan ke titik waktu secara default. Jika pembaruan berbasis rekam jepret tidak dapat diinstal, Azure akan menerapkan paket terbaru pada VM untuk memastikan VM tetap aman. Pembaruan point-in-time akan konsisten pada semua VM di seluruh wilayah untuk memastikan homogenitas. Pelanggan dapat melihat informasi tanggal yang diterbitkan yang terkait dengan pembaruan yang diterapkan di Azure Resource Graph dan Tampilan Instans VM.

Akhir Masa Pakai Gambar (EOL)

Penerbit mungkin tidak lagi mendukung pembuatan pembaruan baru untuk gambar mereka setelah tanggal tertentu. Ini biasanya disebut sebagai End-of-life (EOL) untuk gambar. Azure tidak merekomendasikan penggunaan gambar setelah tanggal EOL mereka, karena akan mengekspos layanan terhadap kerentanan keamanan atau masalah performa. Azure Guest Patching Service (AzGPS) akan mengomunikasikan langkah-langkah yang diperlukan bagi pelanggan dan mitra yang terkena dampak. AzGPS akan menghapus gambar dari daftar dukungan setelah tanggal EOL. VM yang menggunakan gambar akhir masa pakai di Azure mungkin terus berfungsi di luar tanggalnya. Namun, masalah apa pun yang dialami oleh VM ini tidak memenuhi syarat untuk mendapatkan dukungan.