Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

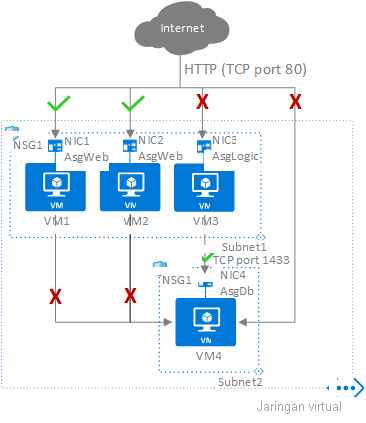

Grup keamanan aplikasi di Azure Virtual Network memungkinkan Anda mengonfigurasi keamanan jaringan sebagai ekstensi alami dari struktur aplikasi, memungkinkan Anda mengelompokkan komputer virtual dan menentukan kebijakan keamanan jaringan berdasarkan grup tersebut. Anda dapat menggunakan kembali kebijakan keamanan Anda dengan skala tanpa pemeliharaan manual alamat IP eksplisit. Platform ini menangani kompleksitas alamat IP eksplisit dan beberapa set aturan, sehingga memungkinkan Anda untuk fokus pada logika bisnis Anda. Untuk lebih memahami kelompok keamanan aplikasi, pertimbangkan contoh berikut:

Pada gambar sebelumnya, NIC1 dan NIC2 adalah anggota kelompok keamanan aplikasi AsgWeb. NIC3 adalah anggota kelompok keamanan aplikasi AsgLogic. NIC4 adalah anggota kelompok keamanan aplikasi AsgDb. Meskipun setiap antarmuka jaringan (NIC) dalam contoh ini adalah anggota hanya dari satu kelompok keamanan aplikasi, antarmuka jaringan dapat menjadi anggota beberapa kelompok keamanan aplikasi, hingga batas Azure. Tak satu pun dari antarmuka jaringan memiliki kelompok keamanan jaringan terkait. NSG1 terkait dengan subnet dan berisi aturan berikut:

Allow-HTTP-Inbound-Internet

Aturan ini diperlukan untuk mengizinkan lalu lintas dari internet ke server web. Karena lalu lintas masuk dari internet ditolak oleh aturan keamanan default DenyAllInbound , tidak ada aturan tambahan yang diperlukan untuk kelompok keamanan aplikasi AsgLogic atau AsgDb .

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | internet | * | AsgWeb | 80 | PKT | Allow |

Deny-Database-All

Karena aturan keamanan default AllowVNetInBound memungkinkan semua komunikasi antara sumber daya dalam jaringan virtual yang sama, Anda memerlukan aturan ini untuk menolak lalu lintas dari semua sumber daya.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Aturan ini memungkinkan lalu lintas dari kelompok keamanan aplikasi AsgLogic ke kelompok keamanan aplikasi AsgDb. Prioritas untuk aturan ini lebih tinggi daripada prioritas untuk aturan Deny-Database-All. Akibatnya, aturan ini diproses sebelum aturan Deny-Database-All, sehingga lalu lintas dari kelompok keamanan aplikasi AsgLogic diizinkan, sedangkan semua lalu lintas lainnya diblokir.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | PKT | Allow |

Antarmuka jaringan yang merupakan anggota kelompok keamanan aplikasi menerapkan aturan kelompok keamanan jaringan yang menentukannya sebagai sumber atau tujuan. Aturan grup keamanan jaringan tidak memengaruhi antarmuka jaringan lainnya. Jika antarmuka jaringan bukan anggota grup keamanan aplikasi, aturan tidak berlaku untuk antarmuka jaringan, meskipun kelompok keamanan jaringan dikaitkan dengan subnet.

Constraints

Kelompok keamanan aplikasi memiliki batasan berikut:

Ada batasan jumlah grup keamanan aplikasi yang dapat Anda miliki dalam langganan, dan batasan lain yang terkait dengan kelompok keamanan aplikasi. Untuk detailnya, lihat Batas Azure.

Semua antarmuka jaringan yang ditetapkan ke kelompok keamanan aplikasi harus ada di jaringan virtual yang sama dengan antarmuka jaringan pertama yang ditetapkan ke kelompok keamanan aplikasi. Misalnya, jika antarmuka jaringan pertama yang ditetapkan ke kelompok keamanan aplikasi bernama AsgWeb berada di jaringan virtual bernama VNet1, maka semua antarmuka jaringan berikutnya yang ditetapkan ke ASGWeb harus berada di VNet1. Anda tidak dapat menambahkan antarmuka jaringan dari jaringan virtual yang berbeda ke grup keamanan aplikasi yang sama.

Jika Anda menentukan grup keamanan aplikasi sebagai sumber dan tujuan dalam aturan kelompok keamanan jaringan, antarmuka jaringan di kedua grup keamanan aplikasi harus ada di jaringan virtual yang sama.

- Misalnya, AsgLogic berisi antarmuka jaringan dari VNet1 dan AsgDb berisi antarmuka jaringan dari VNet2. Dalam hal ini, tidak mungkin untuk menetapkan AsgLogic sebagai sumber dan AsgDb sebagai tujuan dalam aturan kelompok keamanan jaringan yang sama. Semua antarmuka jaringan untuk grup keamanan aplikasi sumber dan tujuan harus ada di jaringan virtual yang sama.

Tip

Untuk meminimalkan jumlah aturan keamanan yang Anda butuhkan, rencanakan grup keamanan aplikasi yang diperlukan. Buat aturan menggunakan tag layanan atau grup keamanan aplikasi, daripada alamat IP individual atau rentang alamat IP, jika memungkinkan.

Next steps

- Pelajari cara Membuat kelompok keamanan jaringan.