Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

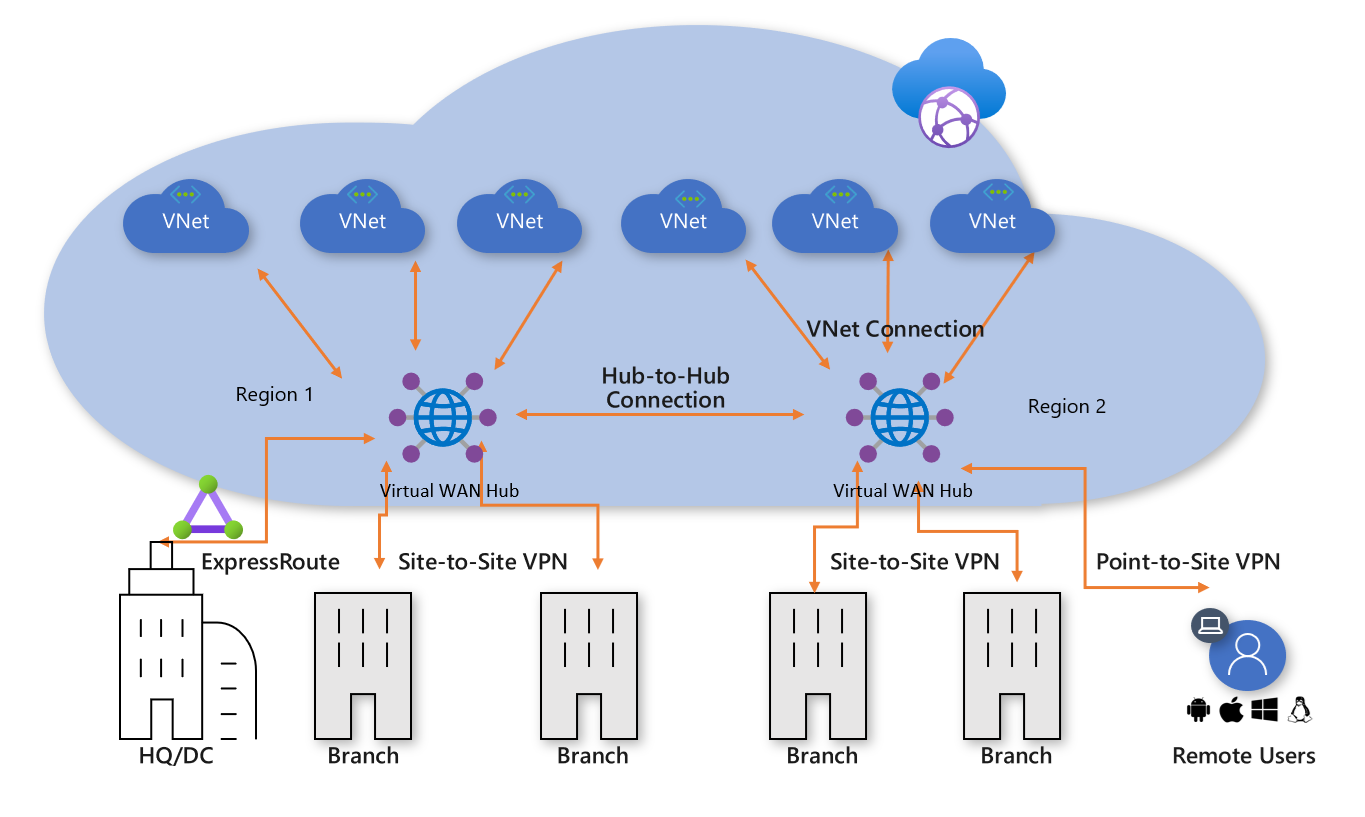

Azure Virtual WAN memungkinkan perusahaan menyederhanakan konektivitas global mereka untuk mendapatkan manfaat dari skala jaringan global Microsoft. Artikel ini memberikan detail teknis untuk perusahaan yang ingin bermigrasi dari topologi hub-and-spoke yang dikelola pelanggan yang sudah ada, ke desain yang memanfaatkan hub Virtual WAN yang dikelola Microsoft.

Untuk informasi tentang manfaat yang memungkinkan Azure Virtual WAN bagi perusahaan yang mengadopsi jaringan global perusahaan modern yang berpusat pada cloud, lihat Arsitektur jaringan transit global dan Virtual WAN.

Gambar: Azure Virtual WAN

Gambar: Azure Virtual WAN

Model konektivitas hub-and-spoke Azure telah diadopsi oleh ribuan pelanggan kami untuk memanfaatkan perilaku perutean transitif default Azure Networking untuk membangun jaringan cloud yang sederhana dan skalabel. Azure Virtual WAN dibangun berdasarkan konsep ini dan memperkenalkan kemampuan baru yang memungkinkan topologi konektivitas global, tidak hanya antara lokasi lokal dan Azure, tetapi juga memungkinkan pelanggan memanfaatkan skala jaringan Microsoft untuk menambah jaringan global mereka yang sudah ada.

Artikel ini memperlihatkan cara memigrasi lingkungan hub-and-spoke yang dikelola pelanggan yang sudah ada, ke topologi yang didasarkan pada Azure Virtual WAN.

Skenario

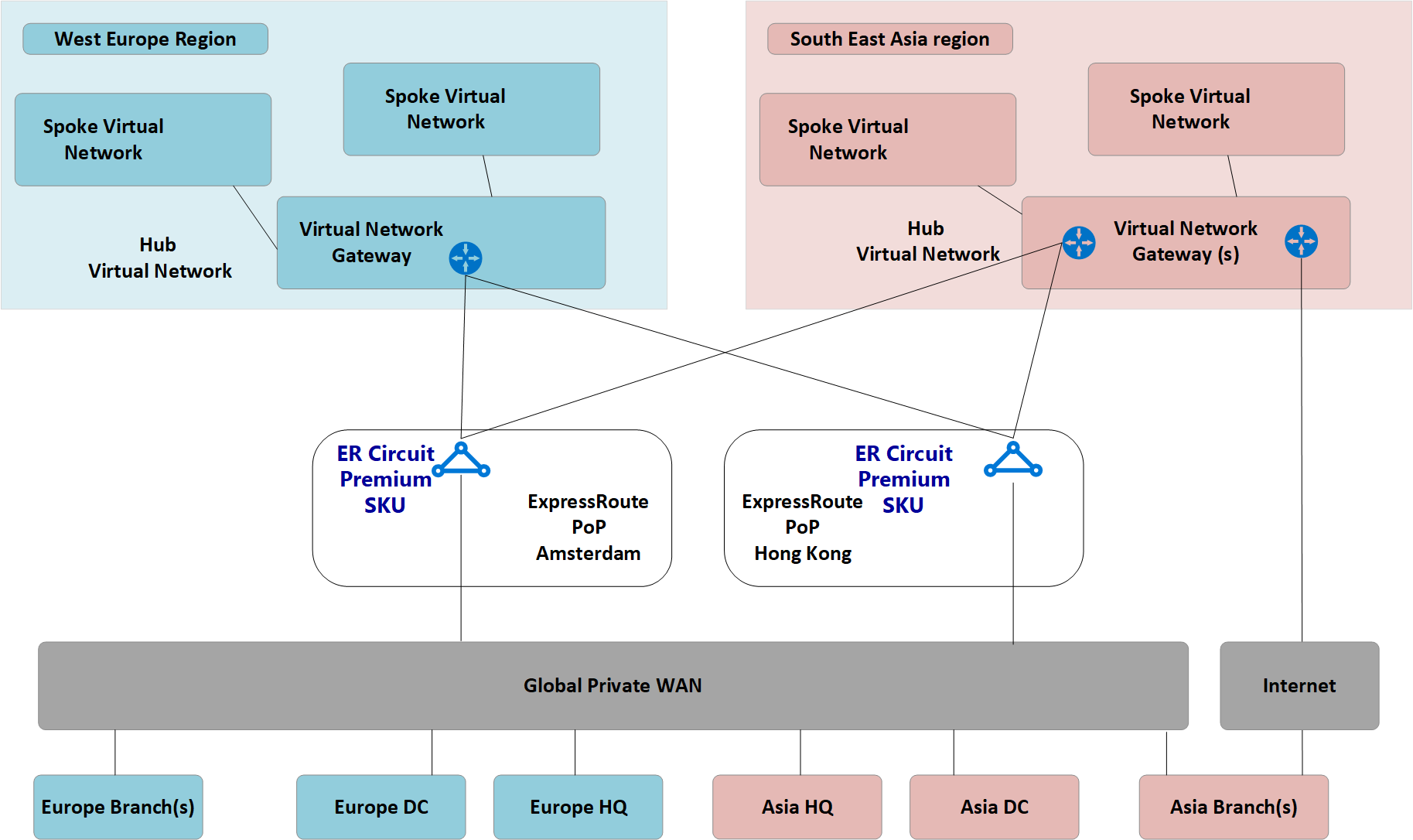

Contoso adalah organisasi keuangan global dengan kantor di Eropa dan Asia. Mereka berencana untuk memindahkan aplikasi yang ada dari pusat data lokal ke Azure dan telah membangun desain fondasi berdasarkan arsitektur hub-and-spoke yang dikelola pelanggan, termasuk jaringan virtual hub regional untuk konektivitas hibrid. Sebagai bagian dari perpindahan ke teknologi berbasis cloud, tim jaringan telah ditugaskan untuk memastikan bahwa konektivitas mereka dioptimalkan agar bisnis bergerak maju.

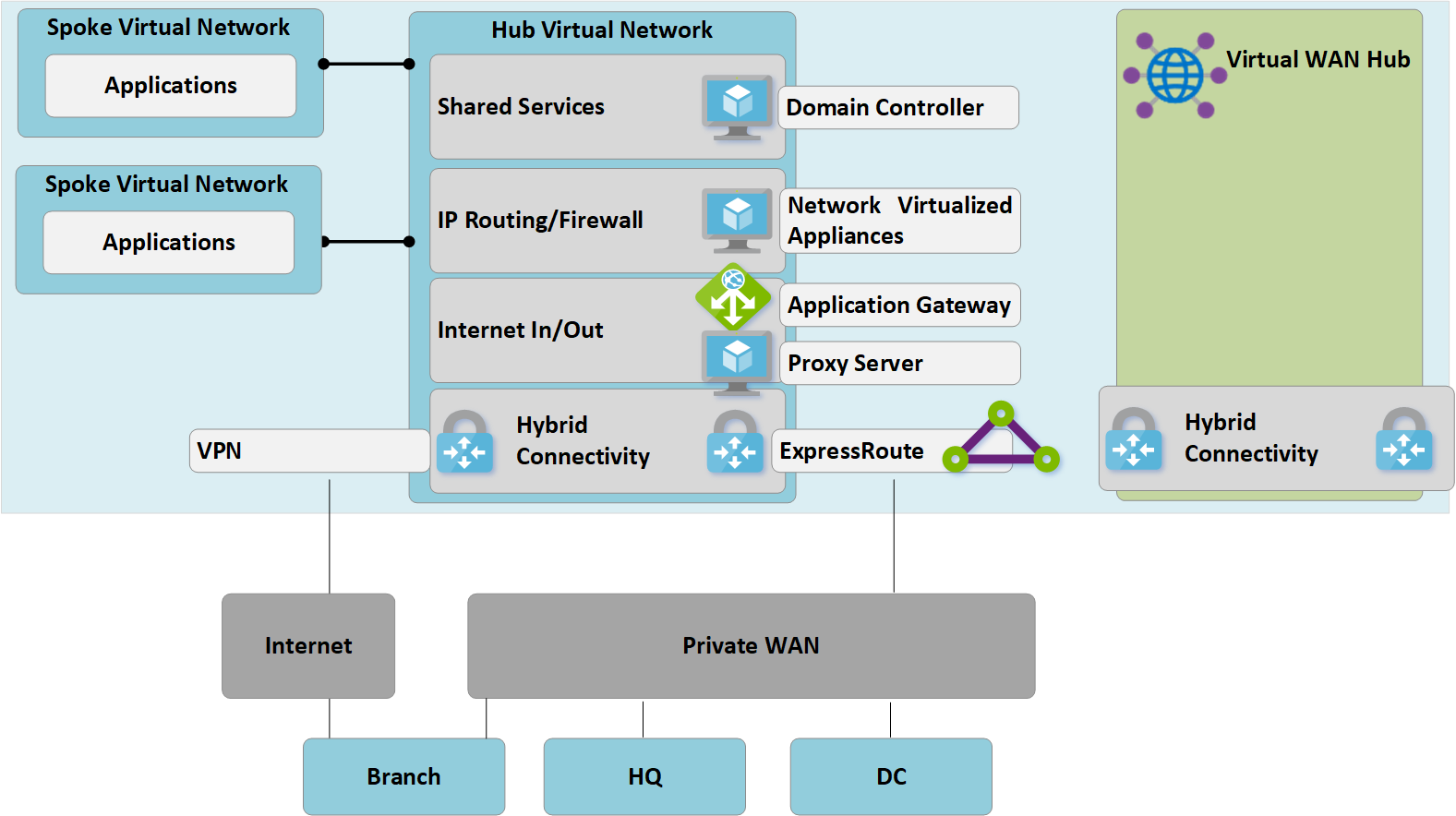

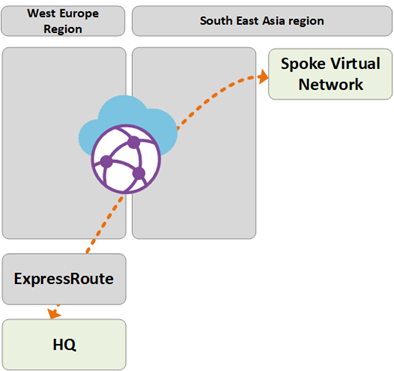

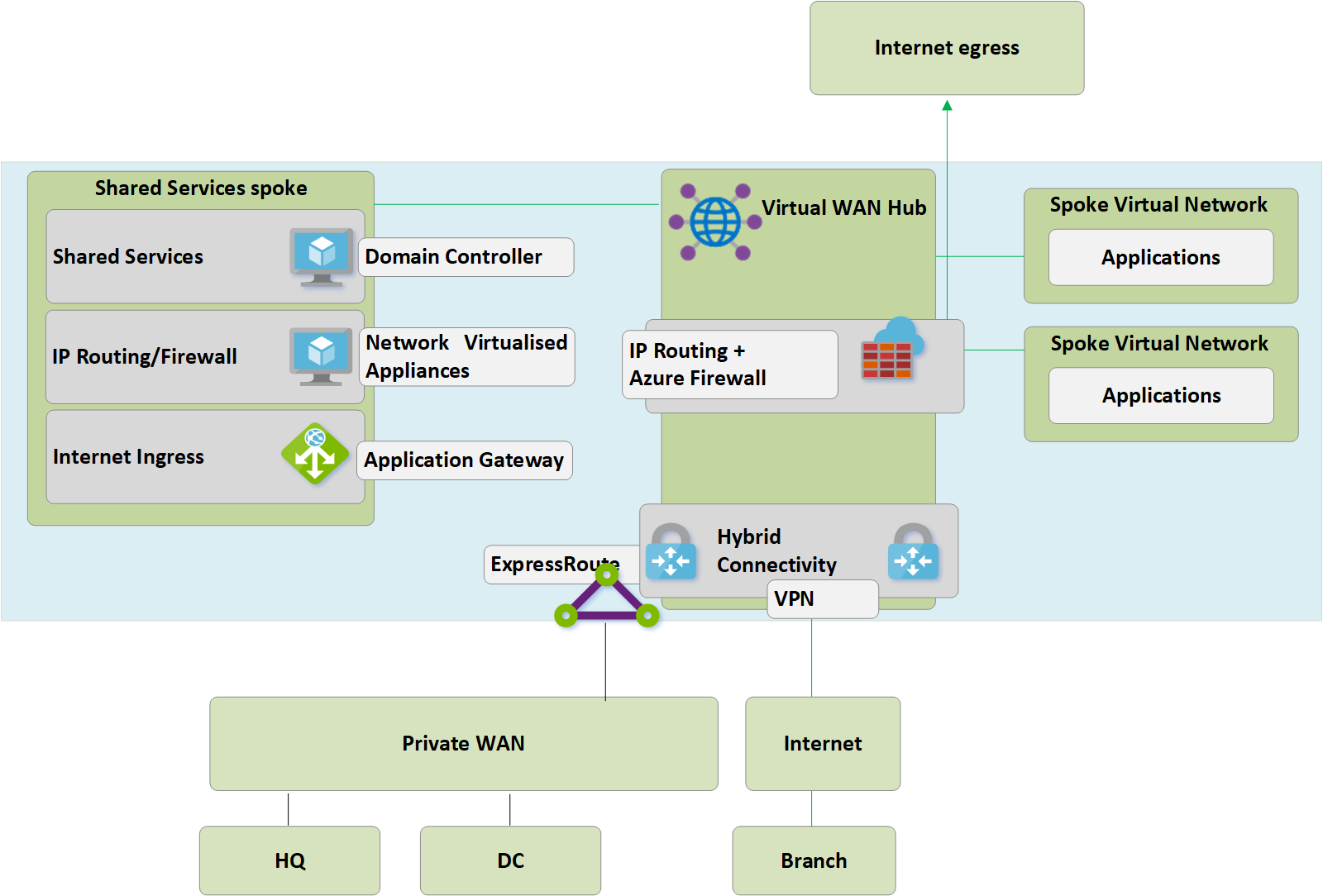

Gambar berikut menunjukkan tampilan tingkat tinggi dari jaringan global yang ada termasuk konektivitas ke beberapa wilayah Azure.

Gambar: Topologi jaringan Contoso yang ada

Gambar: Topologi jaringan Contoso yang ada

Poin-poin berikut dapat dipahami dari topologi jaringan yang ada:

Topologi hub-and-spoke digunakan di beberapa wilayah termasuk sirkuit ExpressRoute untuk konektivitas kembali ke Wide Area Network (WAN) pribadi umum.

Beberapa situs ini juga memiliki terowongan VPN langsung ke Azure untuk menjangkau aplikasi yang dihosting di dalam cloud.

Persyaratan

Tim jaringan telah ditugaskan untuk memberikan model jaringan global yang dapat mendukung migrasi Contoso ke cloud dan harus mengoptimalkan di bidang biaya, skala, dan performa. Singkatnya, persyaratan berikut harus dipenuhi:

- Menyediakan kantor pusat (HQ) dan kantor cabang dengan jalur yang dioptimalkan ke aplikasi yang dihosting di cloud.

- Hapus keterganian pada pusat data lokal (DC) yang ada untuk penghentian VPN sambil mempertahankan jalur konektivitas berikut:

- Branch-to-VNet: Kantor yang terhubung dengan VPN harus dapat mengakses aplikasi yang dimigrasikan ke cloud di wilayah Azure lokal.

- Branch-to-Hub ke Hub-to-VNet: Kantor yang terhubung dengan VPN harus dapat mengakses aplikasi yang dimigrasikan ke cloud di wilayah Azure yang jauh.

- Branch-to-branch: Kantor regional yang terhubung dengan VPN harus dapat berkomunikasi satu sama lain dan situs HQ/DC yang terhubung dengan ExpressRoute.

- Branch-to-Hub ke Hub-to-branch: Kantor yang terhubung dengan VPN terpisah secara global harus dapat berkomunikasi satu sama lain dan semua situs HQ/DC yang terhubung dengan ExpressRoute.

- Branch-to-Internet: Situs yang terhubung harus dapat berkomunikasi dengan Internet. Lalu lintas ini harus disaring dan dicatat.

- VNet-to-VNet: Jaringan virtual spoke di wilayah yang sama harus dapat berkomunikasi satu sama lain.

- VNet-to-Hub ke Hub-to-VNet: Jaringan virtual spoke di berbagai wilayah harus dapat berkomunikasi satu sama lain.

- Memberikan kemampuan bagi pengguna roaming Contoso (laptop dan telepon) untuk mengakses sumber daya perusahaan saat tidak berada di jaringan perusahaan.

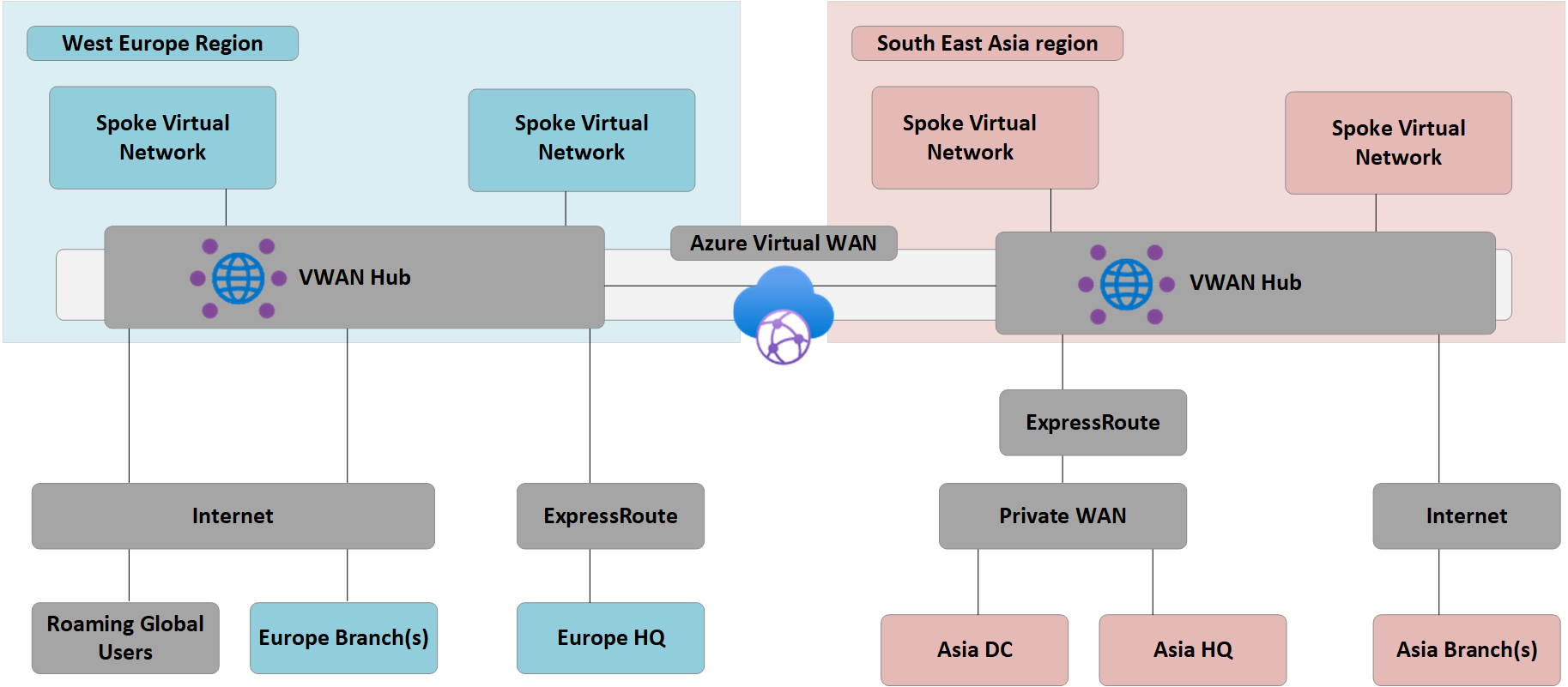

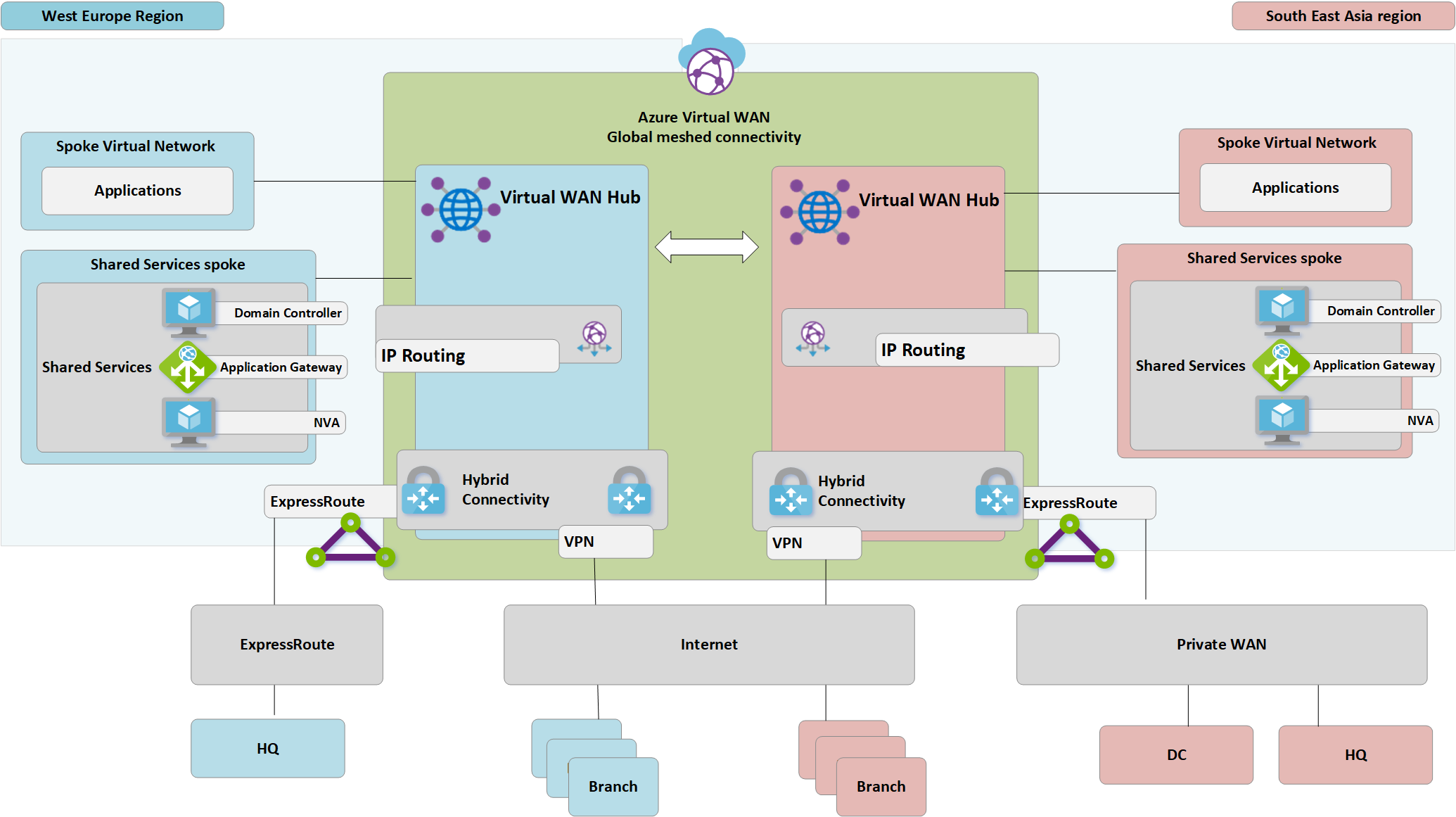

Arsitektur Azure Virtual WAN

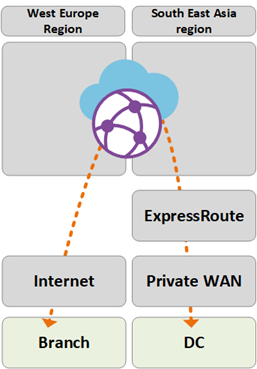

Gambar berikut menunjukkan tampilan tingkat tinggi dari topologi target yang diperbarui menggunakan Azure Virtual WAN guna memenuhi persyaratan yang dirinci di bagian sebelumnya.

Gambar: Arsitektur Azure Virtual WAN

Gambar: Arsitektur Azure Virtual WAN

Ringkasan:

- HQ di Eropa tetap terhubung dengan ExpressRoute, DC lokal Eropa dimigrasikan sepenuhnya ke Azure dan sekarang dinonaktifkan.

- DC dan HQ Asia tetap terhubung ke WAN Pribadi. Azure Virtual WAN sekarang digunakan untuk menambah jaringan operator lokal dan menyediakan konektivitas global.

- Hub Azure Virtual WAN dikerahkan di wilayah Eropa Barat dan Asia Tenggara Azure guna menyediakan hub konektivitas untuk perangkat yang terhubung dengan ExpressRoute dan VPN.

- Hub juga menyediakan penghentian VPN untuk pengguna roaming di beberapa jenis klien menggunakan konektivitas OpenVPN ke jaringan mesh global, yang memungkinkan akses ke tidak hanya aplikasi yang dimigrasikan ke Azure, tetapi juga sumber daya apa pun yang tersisa di lokasi.

- Konektivitas internet untuk sumber daya dalam jaringan virtual yang disediakan oleh Azure Virtual WAN.

Konektivitas internet untuk situs jarak jauh juga disediakan oleh Azure Virtual WAN. Pembobolan internet lokal didukung melalui integrasi mitra untuk akses yang dioptimalkan ke layanan SaaS seperti Microsoft 365.

Bermigrasikan ke Virtual WAN

Bagian ini menunjukkan berbagai langkah untuk bermigrasi ke Azure Virtual WAN.

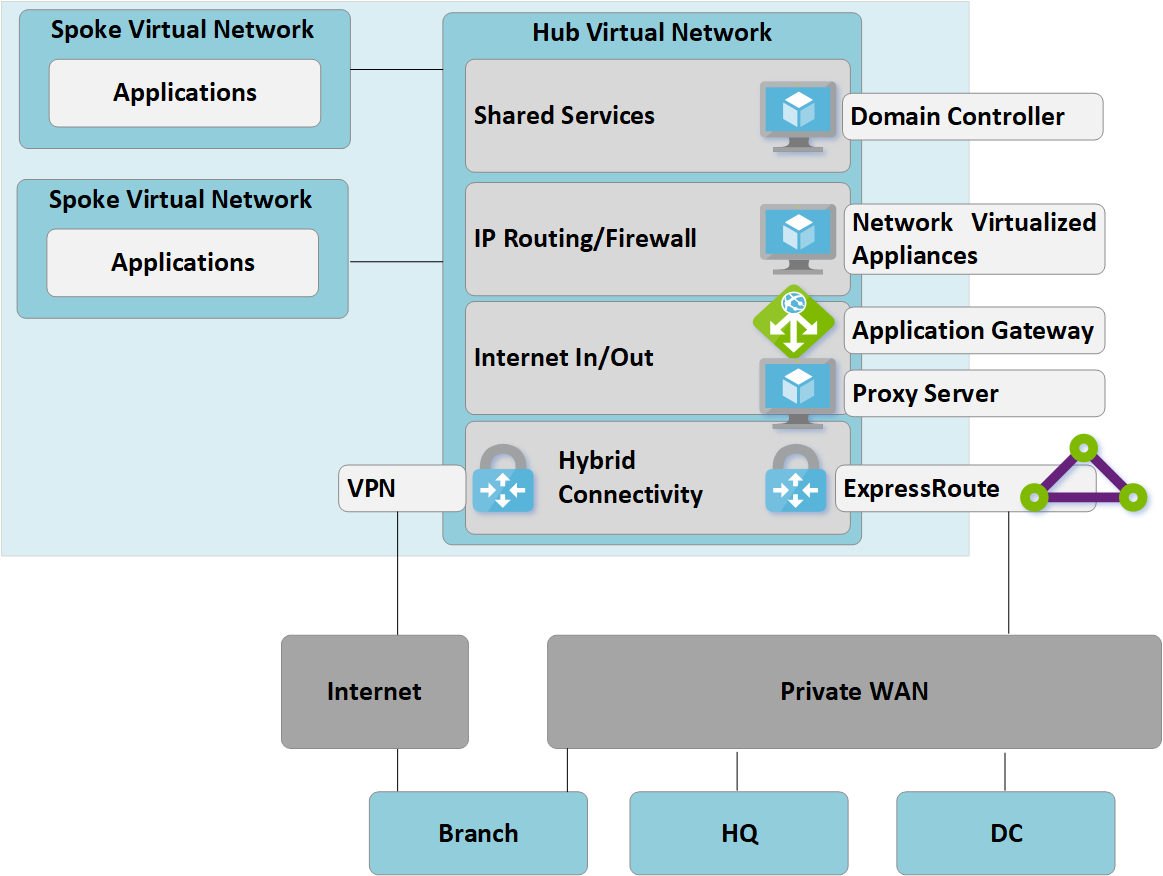

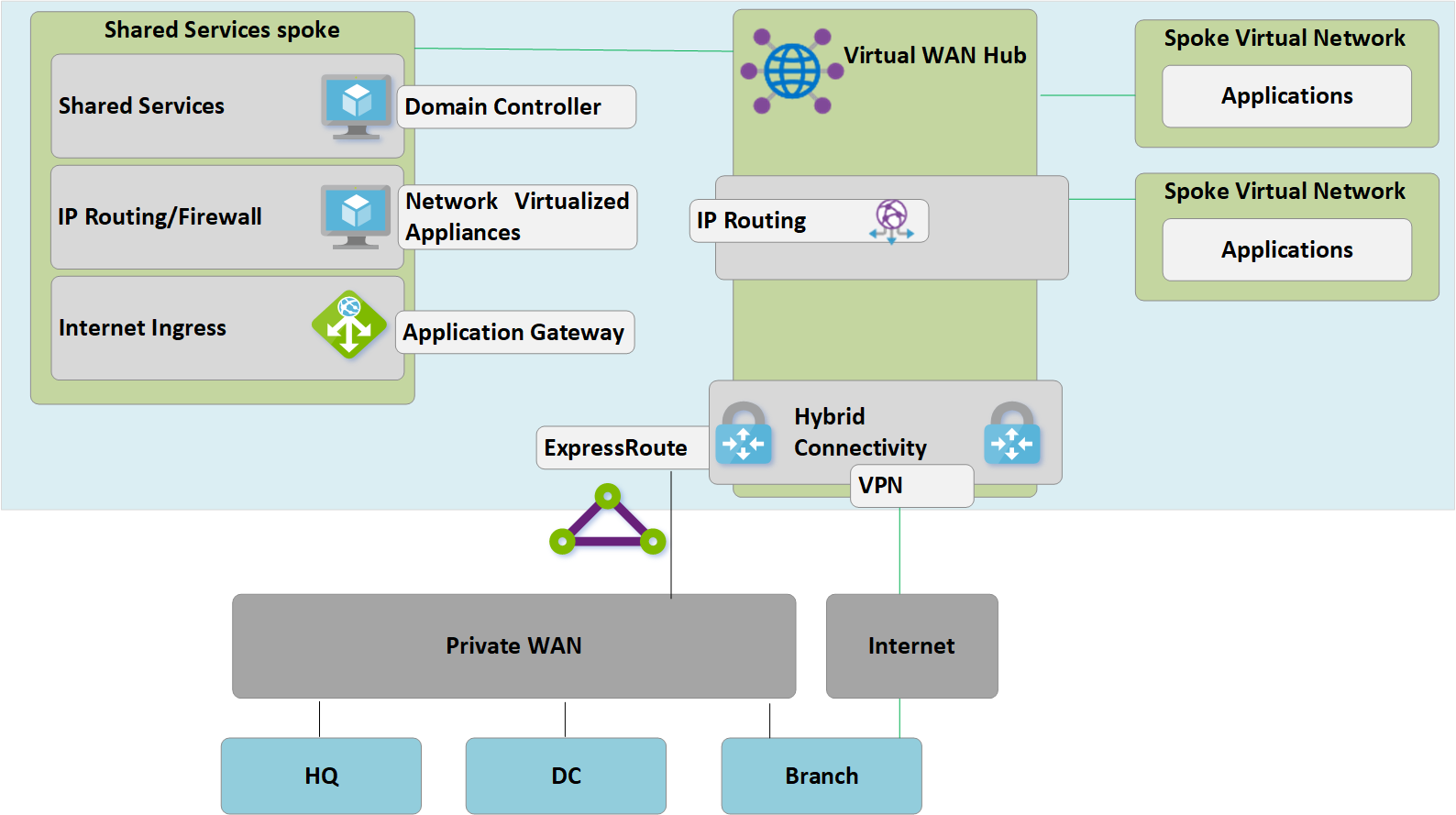

Langkah 1: Hub-and-spoke yang dikelola pelanggan satu wilayah

Gambar berikut menunjukkan topologi region tunggal untuk Contoso sebelum peluncuran Azure Virtual WAN:

Gambar 1: Hub-and-spoke manual satu wilayah

Gambar 1: Hub-and-spoke manual satu wilayah

Sesuai dengan pendekatan hub-and-spoke, jaringan virtual hub yang dikelola pelanggan berisi beberapa blok fungsi:

- Layanan bersama (fungsi umum apa pun yang diperlukan oleh beberapa spoke). Contoh: Contoso menggunakan pengendali domain Server Windows pada komputer virtual Infrastructure-as-a-service (IaaS).

- Layanan firewall IP/Perutean disediakan oleh appliance virtual jaringan pihak ketiga, yang memungkinkan perutean IP lapisan-3 spoke-to-spoke.

- Layanan masuk/keluar Internet termasuk Azure Application Gateway untuk permintaan HTTPS masuk dan layanan proxy pihak ketiga yang berjalan di komputer virtual untuk akses keluar yang difilter ke sumber daya internet.

- ExpressRoute dan gateway jaringan virtual VPN untuk konektivitas ke jaringan lokal.

Langkah 2: Terapkan hub Virtual WAN

Terapkan hub Virtual WAN di setiap wilayah. Siapkan hub Virtual WAN dengan fungsi VPN dan ExpressRoute seperti yang dijelaskan dalam artikel berikut ini:

- Tutorial: Membuat koneksi Situs-ke-Situs menggunakan Azure Virtual WAN

- Tutorial: Membuat asosiasi ExpressRoute menggunakan Azure Virtual WAN

Catatan

Azure Virtual WAN harus menggunakan SKU Standar untuk mengaktifkan beberapa jalur lalu lintas yang diperlihatkan dalam artikel ini.

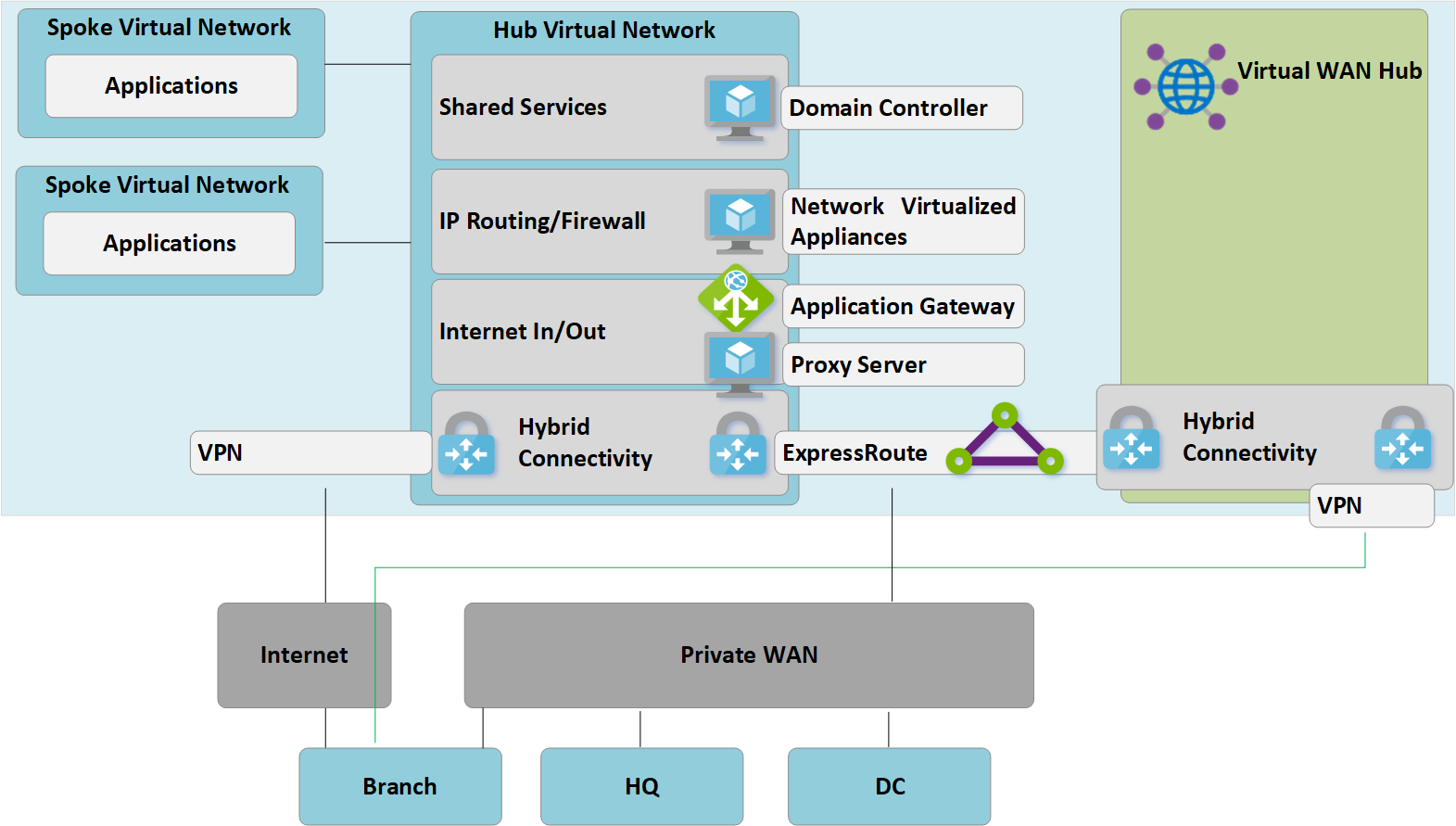

Gambar 2: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 2: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

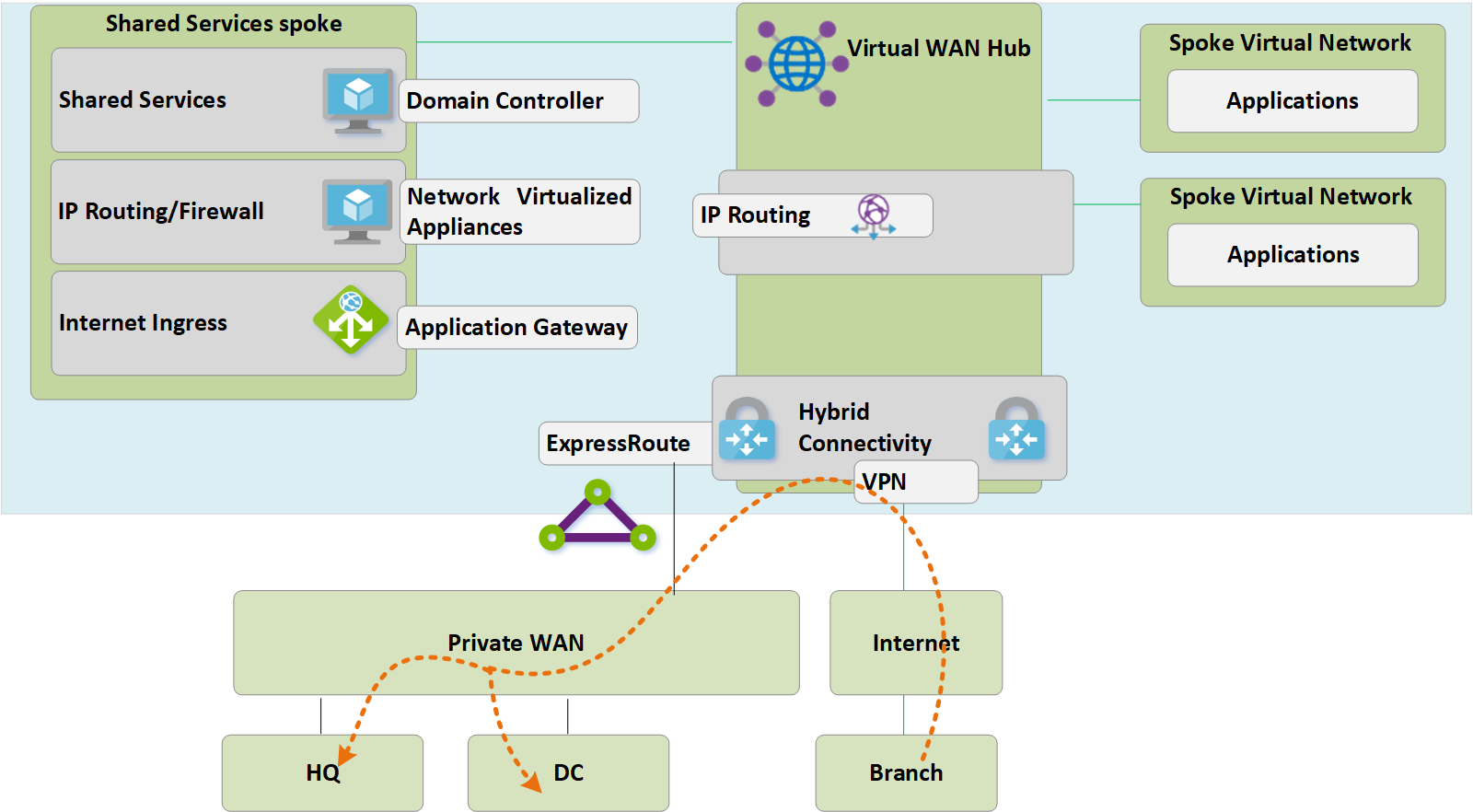

Langkah 3: Hubungkan situs jarak jauh (ExpressRoute dan VPN) ke Virtual WAN

Hubungkan hub Virtual WAN ke sirkuit ExpressRoute yang ada dan siapkan VPN Site-to-site melalui Internet ke cabang jarak jauh mana pun.

Gambar 3: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 3: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Pada titik ini, peralatan jaringan lokal akan mulai menerima rute yang mencerminkan ruang alamat IP yang ditetapkan ke hub VNet yang dikelola Virtual WAN. Cabang jarak jauh yang terhubung dengan VPN pada tahap ini akan melihat dua jalur ke aplikasi yang ada di jaringan virtual spoke. Perangkat ini harus dikonfigurasi untuk terus menggunakan terowongan ke hub yang dikelola pelanggan untuk memastikan perutean simetris selama fase transisi.

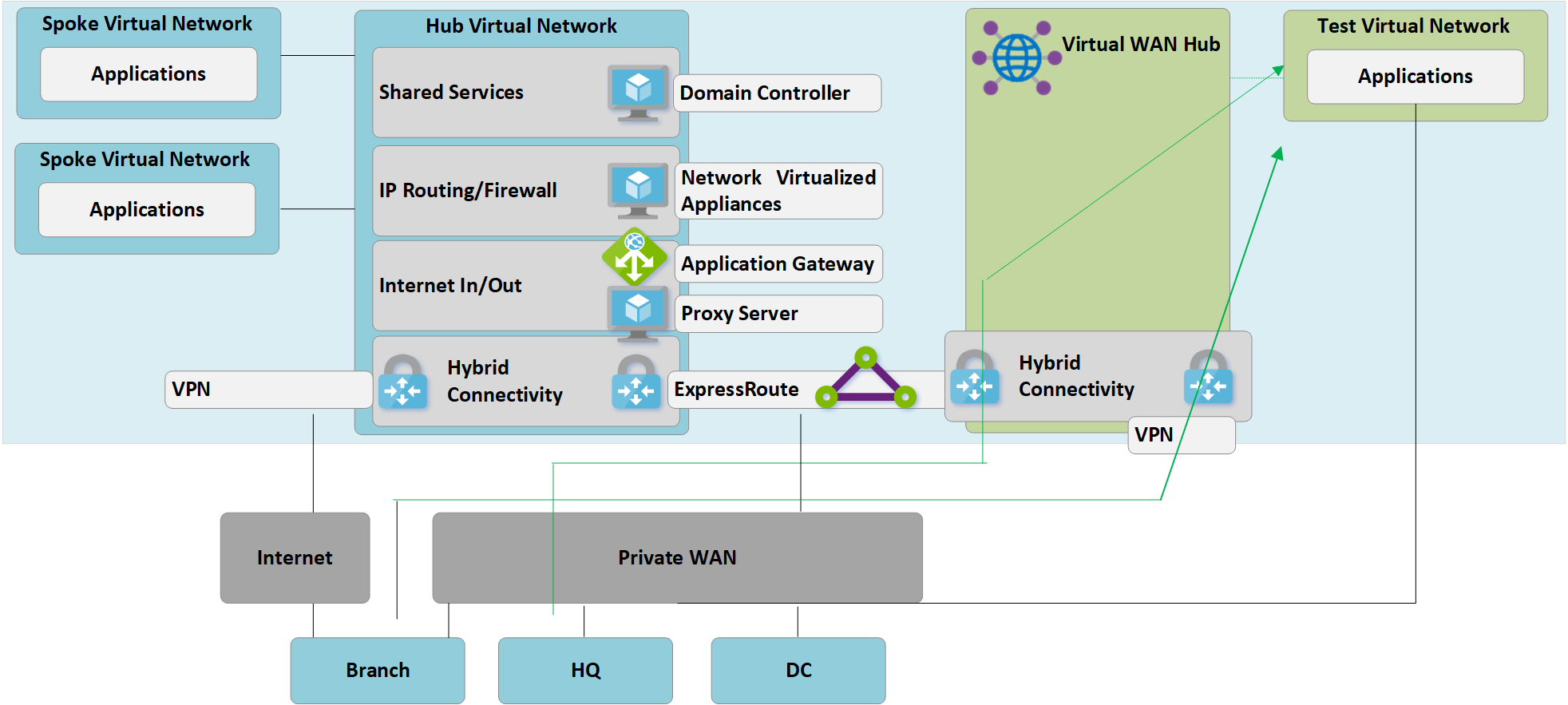

Langkah 4: Uji konektivitas hibrid melalui Virtual WAN

Sebelum menggunakan hub Virtual WAN terkelola untuk konektivitas produksi, sebaiknya Anda menyiapkan jaringan virtual uji spoke dan koneksi VNet Virtual WAN. Validasi bahwa koneksi ke lingkungan pengujian ini berfungsi melalui ExpressRoute dan VPN Site to Site sebelum melanjutkan ke langkah berikutnya.

Gambar 4: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 4: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Pada tahap ini, penting untuk mengenali bahwa jaringan virtual hub yang dikelola pelanggan asli dan Hub Virtual WAN baru terhubung ke sirkuit ExpressRoute yang sama. Karena itu, kami memiliki jalur lalu lintas yang dapat digunakan guna mengaktifkan spoke di kedua lingkungan untuk berkomunikasi. Misalnya, lalu lintas dari spoke yang terpasang ke jaringan virtual hub yang dikelola pelanggan akan melintasi perangkat MSEE yang digunakan untuk sirkuit ExpressRoute guna mencapai setiap spoke yang terhubung melalui koneksi VNet ke hub Virtual WAN baru. Hal ini memungkinkan migrasi bertahap dari spoke di Langkah 5.

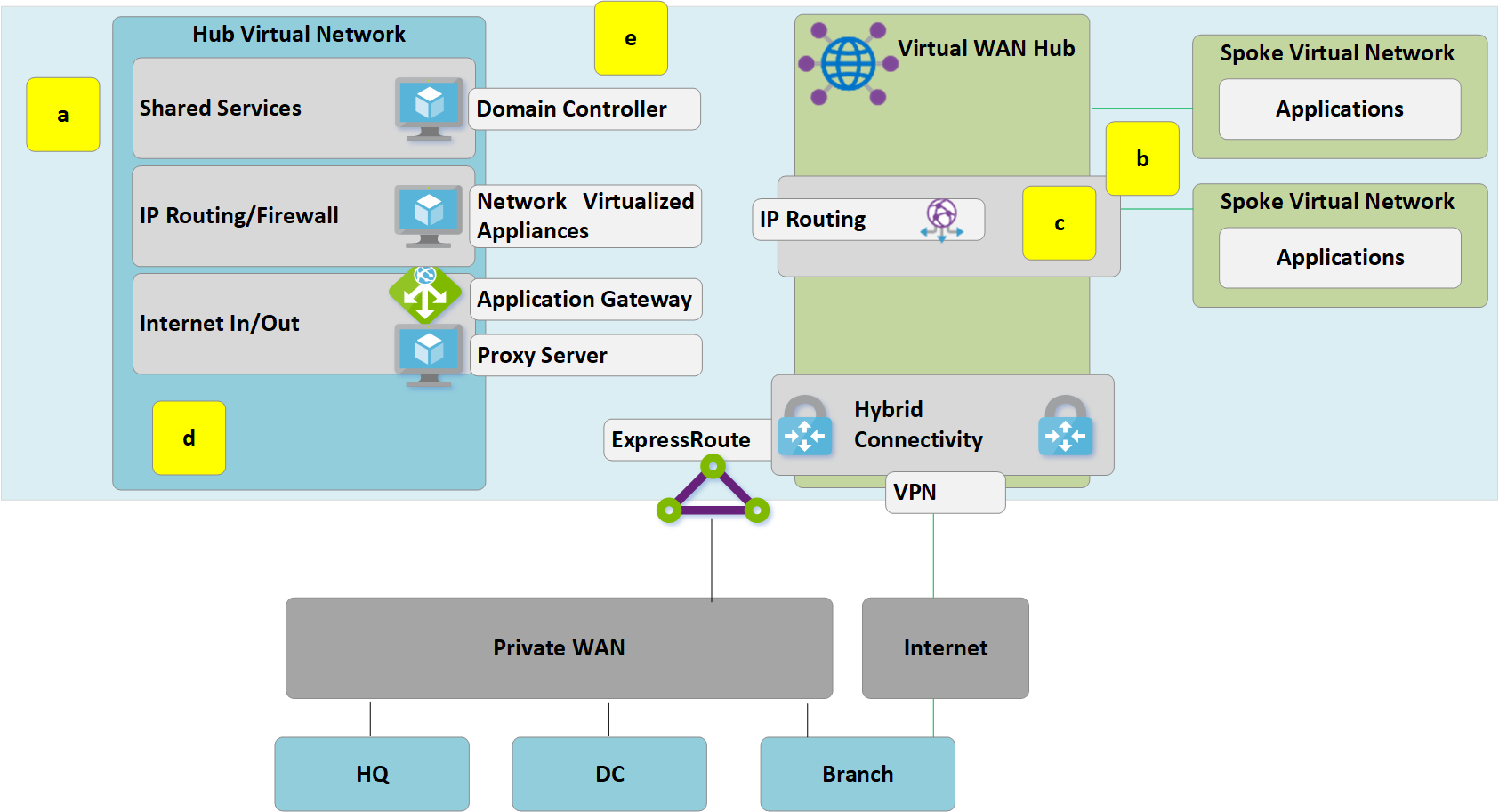

Langkah 5: Transisikan konektivitas ke hub virtual WAN

Gambar 5: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 5: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

a. Hapus koneksi peering yang ada dari jaringan virtual Spoke ke hub lama yang dikelola pelanggan. Akses ke aplikasi di jaringan virtual spoke tidak tersedia hingga langkah a-c selesai.

b. Hubungkan jaringan virtual spoke ke hub Virtual WAN melalui koneksi VNet.

c. Hapus semua rute yang ditentukan pengguna (UDR) yang sebelumnya digunakan dalam jaringan virtual spoke untuk komunikasi spoke-to-spoke. Jalur ini sekarang diaktifkan oleh perutean dinamis yang tersedia di dalam hub Virtual WAN.

d. ExpressRoute dan VPN Gateway yang ada di hub yang dikelola pelanggan sekarang dinonaktifkan untuk mengizinkan langkah berikutnya (e).

d. Hubungkan hub lama yang dikelola pelanggan (jaringan virtual hub) ke hub Virtual WAN melalui koneksi VNet baru.

Langkah 6: Hub lama menjadi spoke layanan bersama

Kami sekarang telah mendesain ulang jaringan Azure kami untuk menjadikan hub Virtual WAN sebagai titik pusat dalam topologi baru kami.

Gambar 6: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 6: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Karena hub Virtual WAN adalah entitas terkelola dan tidak mengizinkan penyebaran sumber daya kustom seperti mesin virtual, blok layanan bersama sekarang ada sebagai jaringan virtual bicara dan fungsi host seperti masuknya internet melalui Azure Application Gateway atau appliance virtual jaringan. Lalu lintas antara lingkungan layanan bersama dan komputer virtual backend sekarang transit di hub yang dikelola Virtual WAN.

Langkah 7: Optimalkan konektivitas lokal untuk sepenuhnya memanfaatkan Virtual WAN

Pada tahap ini, Contoso sebagian besar telah menyelesaikan migrasi aplikasi bisnis mereka ke dalam Microsoft Cloud, dengan hanya beberapa aplikasi lama yang tersisa di DC lokal.

Gambar 7: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Gambar 7: Migrasi hub-and-spoke yang dikelola pelanggan ke Virtual WAN

Untuk memanfaatkan fungsi penuh Azure Virtual WAN, Contoso memutuskan untuk menonaktifkan koneksi VPN lokal lama mereka. Setiap cabang yang terus mengakses jaringan HQ atau DC dapat mentransmisikan jaringan global Microsoft menggunakan perutean transit bawaan Azure Virtual WAN.

Catatan

ExpressRoute Global Reach diperlukan bagi pelanggan yang ingin memanfaatkan backbone Microsoft untuk menyediakan transit ExpressRoute ke ExpressRoute (tidak diperlihatkan Gambar 7.).

Arsitektur status akhir dan jalur lalu lintas

Gambar: Virtual WAN wilayah ganda

Gambar: Virtual WAN wilayah ganda

Bagian ini memberikan ringkasan tentang bagaimana topologi ini memenuhi persyaratan asli dengan melihat beberapa contoh arus lalu lintas.

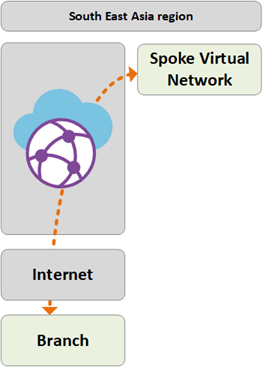

Jalur 1

Jalur 1 menunjukkan alur lalu lintas dari cabang VPN S2S yang terhubung di Asia ke VNet Azure di wilayah Asia Tenggara.

Lalu lintas dirutekan sebagai berikut:

Cabang Asia terhubung melalui terowongan berkemampuan S2S BGP yang tangguh ke hub Virtual WAN Asia Tenggara.

Hub Virtual WAN Asia merutekan lalu lintas secara lokal ke VNet yang terhubung.

Jalur 2

Jalur 2 menunjukkan alur lalu lintas dari ExpressRoute yang terhubung HQ Eropa ke VNet Azure di wilayah Asia Tenggara.

Lalu lintas dirutekan sebagai berikut:

HQ Eropa terhubung melalui sirkuit ExpressRoute ke hub Virtual WAN Eropa Barat.

Konektivitas global hub-to-hub virtual WAN memungkinkan transit lalu lintas ke VNet yang terhubung di wilayah terpencil.

Jalur 3

Jalur 3 menunjukkan alur lalu lintas dari DC lokal Asia yang terhubung ke WAN Pribadi ke Cabang yang terhubung dengan S2S Eropa.

Lalu lintas dirutekan sebagai berikut:

DC Asia terhubung ke operator WAN Pribadi lokal.

Sirkuit ExpressRoute diakhiri secara lokal di WAN Pribadi yang terhubung ke hub Virtual WAN Asia Tenggara.

Konektivitas global hub-to-hub virtual WAN memungkinkan transit lalu lintas.

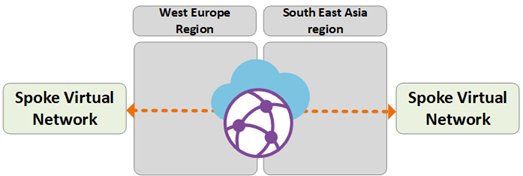

Jalur 4

Jalur 4 menunjukkan alur lalu lintas dari VNet Azure di wilayah Asia Tenggara ke VNet Azure di wilayah Eropa Barat.

Lalu lintas dirutekan sebagai berikut:

- Konektivitas global hub-to-hub virtual WAN memungkinkan transit asli dari semua VNets Azure yang terhubung tanpa konfigurasi pengguna lebih lanjut.

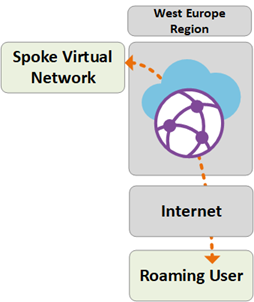

Jalur 5

Jalur 5 menunjukkan alur lalu lintas dari pengguna VPN roaming (P2S) ke VNet Azure di wilayah Eropa Barat.

Lalu lintas dirutekan sebagai berikut:

Pengguna laptop dan perangkat seluler menggunakan klien OpenVPN untuk konektivitas transparan ke gateway VPN P2S di Eropa Barat.

Hub Virtual WAN Eropa Barat mengarahkan lalu lintas secara lokal ke VNet yang terhubung.

Kontrol keamanan dan kebijakan melalui Azure Firewall

Contoso sekarang telah memvalidasi konektivitas antara semua cabang dan VNet sesuai dengan persyaratan yang dibahas sebelumnya dalam artikel ini. Untuk memenuhi persyaratan kontrol keamanan dan isolasi jaringan, mereka harus terus memisahkan dan mencatat lalu lintas melalui jaringan hub. Sebelumnya fungsi ini dilakukan oleh appliance virtual jaringan (NVA). Contoso juga ingin menonaktifkan layanan proxy yang ada dan memanfaatkan layanan Azure asli untuk pemfilteran Internet keluar.

Gambar: Azure Firewall di Virtual WAN (Hub Virtual Aman)

Gambar: Azure Firewall di Virtual WAN (Hub Virtual Aman)

Langkah-langkah tingkat tinggi berikut diperlukan untuk memperkenalkan Azure Firewall ke hub Virtual WAN guna mengaktifkan titik kontrol kebijakan terpadu. Untuk informasi selengkapnya tentang proses ini dan konsep Hub Virtual Aman, lihat Azure Firewall Manager.

- Buat kebijakan Azure Firewall.

- Tautkan kebijakan firewall ke hub Azure Virtual WAN. Langkah ini memungkinkan hub WAN Virtual yang ada berfungsi sebagai hub virtual aman, dan menyebarkan sumber daya Azure Firewall yang diperlukan.

Catatan

Ada kendala yang berkaitan dengan penggunaan hub virtual aman, termasuk lalu lintas antar wilayah. Untuk informasi selengkapnya, lihat Firewall Manager - masalah umum.

Jalur berikut ini memperlihatkan jalur konektivitas yang diaktifkan dengan menggunakan hub virtual aman Azure:

Jalur 6

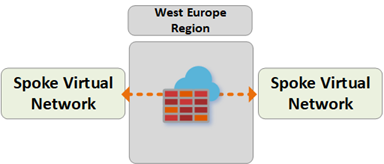

Jalur 6 menunjukkan alur lalu lintas yang aman antara VNet dalam wilayah yang sama.

Lalu lintas dirutekan sebagai berikut:

Jaringan Virtual yang terhubung ke Hub Virtual Aman yang sama sekarang merutekan lalu lintas ke melalui Azure Firewall.

Azure Firewall dapat menerapkan kebijakan untuk alur ini.

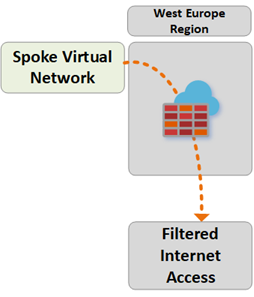

Jalur 7

Jalur 7 menunjukkan alur lalu lintas dari VNet Azure ke Internet atau Layanan Keamanan pihak ketiga.

Lalu lintas dirutekan sebagai berikut:

Jaringan Virtual yang terhubung ke Hub Virtual Aman dapat mengirimkan lalu lintas ke publik, tujuan di Internet, menggunakan Hub Aman sebagai titik pusat akses Internet.

Lalu lintas ini dapat difilter secara lokal menggunakan aturan FQDN Azure Firewall, atau dikirim ke layanan keamanan pihak ketiga untuk diperiksa.

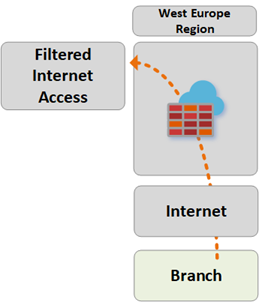

Jalur 8

Jalur 8 menunjukkan arus lalu lintas dari branch-to-Internet atau Layanan Keamanan pihak ketiga.

Lalu lintas dirutekan sebagai berikut:

Cabang yang terhubung ke Hub Virtual Aman dapat mengirimkan lalu lintas ke tujuan publik di Internet dengan menggunakan Hub Aman sebagai titik pusat akses Internet.

Lalu lintas ini dapat difilter secara lokal menggunakan aturan FQDN Azure Firewall, atau dikirim ke layanan keamanan pihak ketiga untuk diperiksa.

Langkah berikutnya

- Pelajari selengkapnya tentang Azure Virtual WAN.

- Mengonfigurasi Virtual WAN untuk Azure NetApp Files