Skenario: Merutekan lalu lintas melalui NVAs dengan menggunakan pengaturan kustom

Saat Anda bekerja dengan perutean hub virtual Azure Virtual WAN, Anda memiliki banyak opsi yang tersedia untuk Anda. Fokus artikel ini adalah ketika Anda ingin merutekan lalu lintas melalui alat virtual jaringan (NVA) untuk komunikasi antara jaringan virtual dan cabang, dan menggunakan NVA yang berbeda untuk lalu lintas yang terikat internet. Untuk informasi selengkapnya, lihat Tentang perutean hub virtual.

Catatan

Harap dicatat bahwa untuk skenario perutean di bawah ini, hub Virtual WAN dan Spoke Virtual Network yang berisi NVA harus berada di Wilayah Azure yang sama.

Desain

- Juru bicara untuk jaringan virtual yang tersambung ke hub virtual. (Misalnya, VNet 1, VNet 2, dan VNet 3 dalam diagram nanti di artikel ini.)

- Layanan VNet untuk jaringan virtual tempat pengguna menyebarkan NVA untuk memeriksa lalu lintas non-internet, dan mungkin dengan layanan umum yang diakses oleh juru bicara. (Misalnya, VNet 4, VNet 2, dan VNet 3 dalam diagram nanti di artikel ini.)

- Perimeter VNet untuk jaringan virtual tempat pengguna menyebarkan NVA yang akan digunakan untuk memeriksa lalu lintas yang terikat internet. (Misalnya, VNet 5, VNet 2, dan VNet 3 dalam diagram nanti di artikel ini.)

- Hub untuk hub Azure Virtual WAN yang dikelola oleh Microsoft.

Tabel berikut ini meringkas koneksi yang didukung dalam skenario ini:

| Dari | Ke | Juru bicara | Layanan VNet | Cabang | Internet |

|---|---|---|---|---|---|

| Juru bicara | -> | secara langsung | secara langsung | melalui Layanan VNet | melalui Perimeter VNet |

| Layanan VNet | -> | secara langsung | n/a | secara langsung | |

| Cabang | -> | melalui Layanan VNet | secara langsung | secara langsung |

Masing-masing sel dalam matriks konektivitas menjelaskan apakah konektivitas mengalir langsung melalui Virtual WAN atau di atas salah satu jaringan virtual dengan NVA.

Perhatikan detail berikut:

- Juru bicara:

- Juru bicara akan menjangkau juru bicara lain secara langsung melalui hub Virtual WAN.

- Juru bicara akan mendapatkan konektivitas ke cabang melalui rute statis yang menunjuk ke Service VNet. Mereka tidak mempelajari awalan tertentu dari cabang, karena awalan tersebut lebih spesifik dan mengambil alih ringkasan.

- Juru bicara akan mengirim lalu lintas internet ke Perimeter VNet melalui peering VNet langsung.

- Cabang akan mencapai juru bicara melalui perutean statik yang menunjuk ke Layanan VNet. Mereka tidak mempelajari awalan tertentu dari jaringan virtual yang mengambil alih rute statik yang diringkas.

- Layanan VNet akan serupa dengan Layanan Bersama VNet yang harus dijangkau dari setiap jaringan virtual dan setiap cabang.

- Perimeter VNet tidak perlu memiliki konektivitas melalui Azure Virtual WAN, karena satu-satunya lalu lintas yang didukungnya datang melalui peering jaringan virtual langsung. Namun, untuk menyederhanakan konfigurasi, gunakan model konektivitas yang sama seperti untuk Perimeter VNet.

Ada tiga pola konektivitas yang berbeda, yang diterjemahkan ke tiga tabel rute. Asosiasi ke berbagai jaringan virtual adalah:

- Juru bicara:

- Tabel rute terkait: RT_V2B

- Menyebarkan ke tabel rute: RT_V2B dan RT_SHARED

- NVA VNets (Layanan VNet dan DMZ VNet):

- Tabel rute terkait: RT_SHARED

- Menyebarkan ke tabel rute: RT_SHARED

- Cabang:

- Tabel rute terkait: Default

- Menyebarkan ke tabel rute: RT_SHARED dan Default

Catatan

Harap pastikan bahwa juru bicara VNet tidak menyebarkan ke label Default. Langkah ini memastikan lalu lintas dari cabang ke juru bicara VNets diteruskan ke NVAs.

Rute statik ini memastikan bahwa lalu lintas ke dan dari jaringan virtual dan cabang melalui NVA di Layanan VNet (VNet 4):

| Deskripsi | Tabel rute | Rute statik |

|---|---|---|

| Cabang | RT_V2B | 10.2.0.0/16 -> vnet4conn |

| Juru bicara NVA | Default | 10.1.0.0/16 -> vnet4conn |

Sekarang Anda dapat menggunakan Azure Virtual WAN untuk memilih koneksi yang benar untuk mengirim paket. Anda juga perlu menggunakan Azure Virtual WAN untuk memilih tindakan yang benar untuk dilakukan saat menerima paket tersebut. Anda menggunakan tabel rute koneksi untuk tindakan tersebut, sebagai berikut:

| Deskripsi | Koneksi | Rute statik |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Untuk informasi selengkapnya, lihat Tentang perutean hub virtual.

Arsitektur

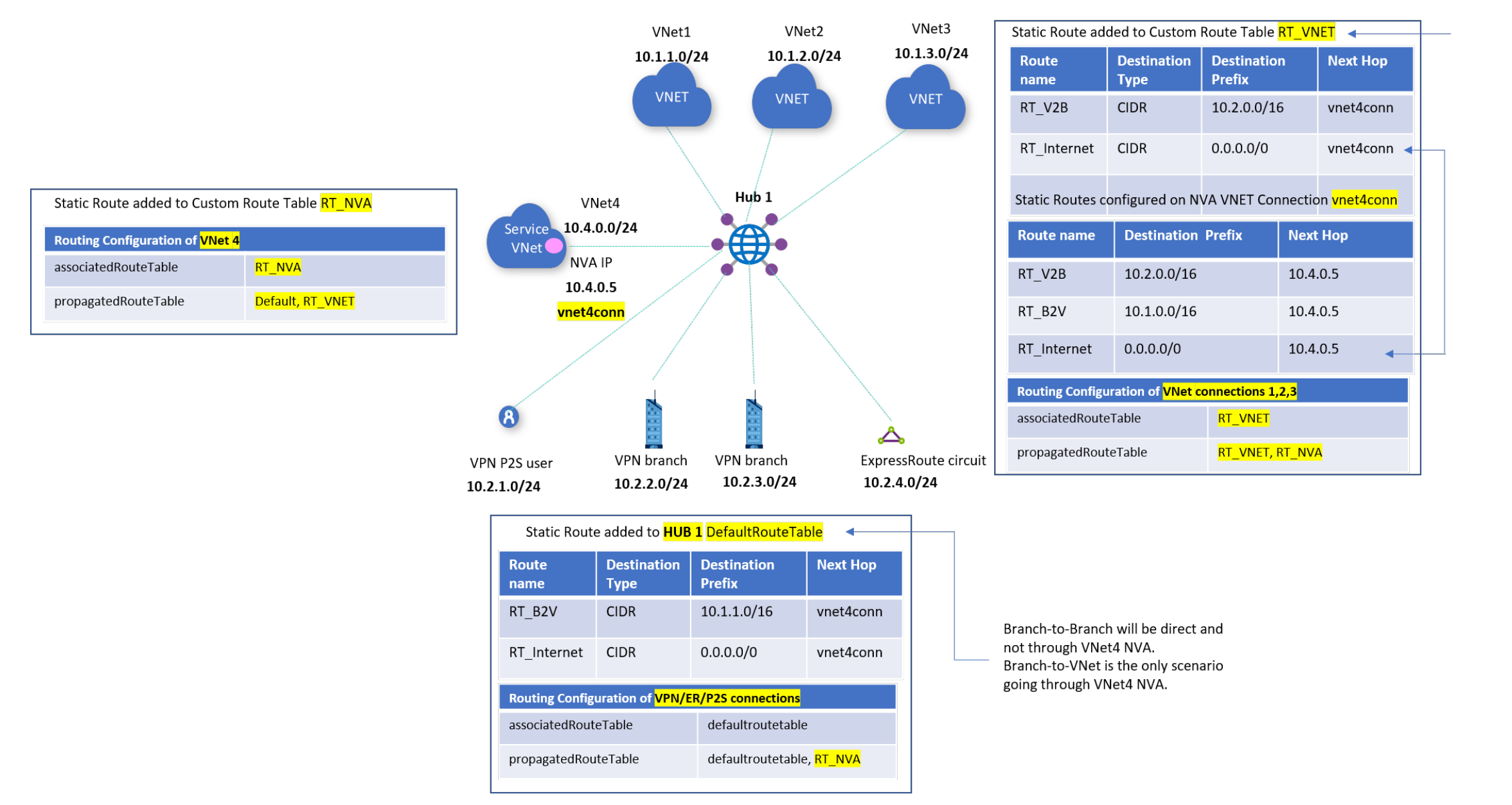

Diagram berikut menunjukkan arsitektur yang dijelaskan sebelumnya dalam artikel.

Dalam diagram, ada satu hub; Hub 1.

Hub 1 tersambung langsung ke NVA VNets VNet 4 dan VNet 5.

Lalu lintas antara VNets 1, 2, 3 dan cabang diharapkan melalui VNet 4 NVA 10.4.0.5.

Semua lalu lintas terikat internet dari VNets 1, 2, dan 3 diharapkan melalui VNet 5 NVA 10.5.0.5.

Alur kerja

Untuk menyiapkan perutean melalui NVA, pertimbangkan langkah-langkah berikut:

Agar lalu lintas yang terikat internet melalui VNet 5, Anda memerlukan VNets 1, 2, dan 3 untuk langsung tersambung melalui peering jaringan virtual ke VNet 5. Anda juga memerlukan pengaturan rute yang ditentukan pengguna di jaringan virtual untuk 0.0.0.0/0 dan hop berikutnya 10.5.0.5.

Jika Anda tidak ingin menyambungkan VNets 1, 2, dan 3 ke VNet 5 dan sebaliknya hanya menggunakan NVA di VNet 4 untuk merutekan lalu lintas 0.0.0.0/0 dari cabang (VPN lokal atau koneksi ExpressRoute), buka alur kerja alternatif.

Namun, jika Anda ingin lalu lintas VNet-ke-VNet transit melalui NVA, Anda harus memutuskan sambungan VNet 1,2,3 dari hub virtual dan menyambungkannya atau menumpuknya di atas NVA Spoke VNet4. Di Virtual WAN, lalu lintas VNet-ke-VNet transit melalui hub Virtual WAN atau Azure Firewall (Secure hub) hub virtual WAN. Jika VNets peer secara langsung menggunakan peering VNet, maka mereka dapat berkomunikasi langsung melewati transit melalui hub virtual.

Di portal Azure, buka hub virtual Anda dan buat tabel rute kustom yang disebut RT_Shared. Tabel ini mempelajari rute melalui penyebaran dari semua jaringan virtual dan koneksi cabang. Anda bisa melihat tabel kosong ini di diagram berikut.

Rute: Anda tidak perlu menambahkan rute statik apa pun.

Asosiasi: Pilih VNets 4 dan 5, yang berarti bahwa koneksi jaringan virtual ini terkait dengan tabel rute RT_Shared.

Penyebaran: Karena Anda ingin semua cabang dan koneksi jaringan virtual untuk menyebarluaskan rute mereka secara dinamis ke tabel rute ini, pilih cabang dan semua jaringan virtual.

Buat tabel rute kustom yang disebut RT_V2B untuk mengarahkan lalu lintas dari VNets 1, 2, dan 3 ke cabang.

Rute: Tambahkan entri rute statik agregat untuk cabang, dengan hop berikutnya sebagai koneksi VNet 4. Mengonfigurasikan rute statik dalam koneksi VNet 4 untuk awalan cabang. Tunjukkan hop berikutnya sebagai IP spesifik NVA di VNet 4.

Asosiasi: Pilih semua VNets 1, 2, dan 3. Ini menyiratkan bahwa koneksi VNet 1, 2, dan 3 akan terkait ke tabel rute ini dan dapat mempelajari rute (statik dan dinamis melalui penyebaran) dalam tabel rute ini.

Penyebaran: Koneksi menyebar rute ke tabel rute. Memilih VNets 1, 2, dan 3 memungkinkan rute penyebaran dari VNets 1, 2, dan 3 ke tabel rute ini. Tidak perlu menyebar rute dari koneksi cabang ke RT_V2B, karena lalu lintas jaringan virtual cabang melewati NVA di VNet 4.

Edit tabel rute default, DefaultRouteTable.

Semua koneksi VPN, Azure ExpressRoute, dan VPN pengguna dikaitkan dengan tabel rute default. Semua koneksi VPN, ExpressRoute, dan VPN pengguna menyebarkan rute ke serangkaian tabel rute yang sama.

Rute: Tambahkan entri rute statik agregat untuk Vnets 1, 2, dan 3, dengan hop berikutnya sebagai koneksi VNet 4. Mengonfigurasikan rute statik dalam koneksi VNet 4 untuk awalan VNet 1, 2, dan 3 agregat. Tunjukkan hop berikutnya sebagai IP spesifik NVA di VNet 4.

Asosiasi: Pastikan opsi untuk cabang (VPN/ER/P2S) dipilih, memastikan bahwa koneksi cabang lokal dikaitkan dengan tabel rute default.

Penyebaran dari: Pastikan opsi untuk cabang (VPN/ER/P2S) dipilih, memastikan bahwa koneksi cabang lokal menyebarkan rute ke tabel rute default.

Alur kerja alternatif

Dalam alur kerja ini, Anda tidak menyambungkan VNets 1, 2, dan 3 ke VNet 5. Sebagai gantinya, Anda menggunakan NVA di VNet 4 untuk merutekan lalu lintas 0.0.0.0/0 dari cabang (vpn lokal atau koneksi ExpressRoute).

Untuk menyiapkan perutean melalui NVA, pertimbangkan langkah-langkah berikut:

Di portal Azure, buka hub virtual Anda dan buat tabel rute khusus yang disebutRT_NVA untuk mengarahkan lalu lintas melalui NVA 10.4.0.5

Rute: Tidak perlu tindakan.

Asosiasi: Pilih VNet4. Ini menyiratkan bahwa koneksi VNet 4, dan 3 akan terkait ke tabel rute ini dan dapat mempelajari rute (statik dan dinamis melalui penyebaran) dalam tabel rute ini.

Penyebaran: Koneksi menyebar rute ke tabel rute. Memilih VNets 1, 2, dan 3 memungkinkan rute penyebaran dari VNets 1, 2, dan 3 ke tabel rute ini. Memilih cabang (VPN/ER/P2S) memungkinkan penyebaran rute dari koneksi cabang/lokal ke tabel rute ini. Semua koneksi VPN, ExpressRoute, dan VPN pengguna menyebarkan rute ke serangkaian tabel rute yang sama.

Buat tabel rute kustom yang disebutRT_VNET untuk mengarahkan lalu lintas dari VNet 1, 2, dan 3 ke cabang atau internet (0.0.0.0/0) melalui VNet4 NVA. Lalu lintas VNet-ke-VNet akan langsung, dan tidak melalui NVA VNet 4. Jika Anda ingin lalu lintas melalui NVA, putuskan sambungan VNet 1, 2, dan 3 dan sambungkan menggunakan VNet peering ke VNet4.

Rute:

Tambahkan rute gabungan '10.2.0.0/16' dengan hop berikutnya sebagai koneksi VNet 4 untuk lalu lintas dari VNets 1, 2, dan 3 menuju cabang. Di koneksi VNet4, konfigurasikan rute untuk '10.2.0.0/16' dan indikasikan hop berikutnya menjadi IP spesifik NVA di VNet 4.

Tambahkan rute '0.0.0.0/0' dengan hop berikutnya sebagai koneksi VNet 4. '0.0.0.0/0' ditambahkan untuk menyiratkan pengiriman lalu lintas ke internet. Ini tidak menyiratkan awalan alamat spesifik yang berkaitan dengan VNet atau cabang. Di koneksi VNet4, konfigurasikan rute untuk '0.0.0.0/0' dan indikasikan hop berikutnya menjadi IP spesifik NVA di VNet 4.

Asosiasi: Pilih semua VNets 1, 2, dan 3. Ini menyiratkan bahwa koneksi VNet 1, 2, dan 3 akan terkait ke tabel rute ini dan dapat mempelajari rute (statik dan dinamis melalui penyebaran) dalam tabel rute ini.

Penyebaran: Koneksi menyebar rute ke tabel rute. Memilih VNets 1, 2, dan 3 memungkinkan rute penyebaran dari VNets 1, 2, dan 3 ke tabel rute ini. Pastikan opsi untuk cabang (VPN/ER/P2S) tidak dipilih. Ini memastikan bahwa koneksi lokal tidak bisa masuk ke VNets 1, 2, dan 3 secara langsung.

Edit tabel rute default, DefaultRouteTable.

Semua koneksi VPN, Azure ExpressRoute, dan VPN pengguna dikaitkan dengan tabel rute default. Semua koneksi VPN, ExpressRoute, dan VPN pengguna menyebarkan rute ke serangkaian tabel rute yang sama.

Rute:

Tambahkan rute agregat '10.1.0.0/16' untuk VNets 1, 2, dan 3 dengan hop berikutnya sebagai koneksi VNet 4.

Tambahkan rute '0.0.0.0/0' dengan hop berikutnya sebagai koneksi VNet 4. '0.0.0.0/0' ditambahkan untuk menyiratkan pengiriman lalu lintas ke internet. Ini tidak menyiratkan awalan alamat spesifik yang berkaitan dengan VNet atau cabang. Pada langkah sebelumnya untuk koneksi VNet4, Anda sudah mengonfigurasikan rute untuk '0.0.0.0/0', dengan hop berikutnya menjadi IP spesifik NVA di VNet 4.

Asosiasi: Pastikan opsi untuk cabang (VPN/ER/P2S) dipilih. Ini memastikan bahwa koneksi cabang lokal dikaitkan dengan tabel rute default. Semua koneksi VPN, Azure ExpressRoute, dan VPN pengguna dikaitkan dengan tabel rute default.

Penyebaran dari: Pastikan opsi untuk cabang (VPN/ER/P2S) dipilih. Ini memastikan bahwa koneksi lokal menyebarkan ke tabel rute default. Semua koneksi VPN, ExpressRoute, dan VPN pengguna menyebarkan rute ke serangkaian tabel rute yang sama.

Pertimbangan

Pengguna portal harus mengaktifkan 'Sebarkan ke rute default' pada koneksi (VPN/ER/P2S/VNet) agar rute 0.0.0.0/0 berlaku.

Pengguna PS/CLI/REST harus menetapkan bendera 'enableinternetsecurity' ke true agar rute 0.0.0.0/0 berlaku.

Koneksi jaringan virtual tidak mendukung IP loncatan 'kelipatan/unik' berikutnya ke appliance virtual jaringan yang 'sama' di VNet spoke 'jika' salah satu rute dengan IP loncatan berikutnya diindikasikan sebagai alamat IP publik atau 0.0.0.0/0 (internet).

Saat 0.0.0.0/0 dikonfigurasi sebagai rute statis pada koneksi jaringan virtual, rute itu diterapkan pada semua lalu lintas, termasuk sumber daya dalam spoke itu sendiri. Ini berarti semua lalu lintas akan diteruskan ke alamat IP hop berikutnya dari rute statis (IP Privat NVA). Dengan demikian, dalam penyebaran dengan rute 0.0.0.0/0 dengan alamat IP NVA loncatan berikutnya yang dikonfigurasi pada koneksi jaringan virtual spoke, untuk mengakses beban kerja di jaringan virtual yang sama dengan NVA secara langsung (yaitu agar lalu lintas tidak melewati NVA), tentukan rute /32 pada koneksi jaringan virtual spoke. Misalnya, jika Anda ingin mengakses 10.1.3.1 secara langsung, tentukan loncatan 10.1.3.1/32 berikutnya 10.1.3.1 pada koneksi jaringan virtual spoke.

Untuk menyederhanakan perutean dan mengurangi perubahan dalam tabel rute hub Virtual WAN, kami mendorong penggunaan opsi "peering BGP dengan hub Virtual WAN" yang baru.

Langkah berikutnya

- Untuk informasi selengkapnya tentang Virtual WAN, lihat FAQ.

- Untuk informasi selengkapnya tentang perutean hub virtual, lihat Tentang perutean hub virtual.