Tanya Jawab Umum Virtual WAN

Apakah Azure Virtual WAN bersifat ketersediaan umum?

Ya, Azure Virtual WAN merupakan Ketersediaan Umum (GA). Namun, Virtual WAN terdiri dari beberapa fitur dan skenario. Ada fitur atau skenario dalam Virtual WAN di mana Microsoft menerapkan tag Pratinjau. Dalam kasus tersebut, fitur spesifik, atau skenario itu sendiri, ada dalam Pratinjau. Jika Anda tidak menggunakan fitur pratinjau tertentu, dukungan GA reguler berlaku. Untuk informasi selengkapnya tentang dukungan Pratinjau, lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure.

Lokasi dan wilayah mana yang tersedia?

Untuk melihat wilayah yang tersedia untuk Virtual WAN, lihat Produk yang tersedia menurut wilayah. Tentukan Virtual WAN sebagai nama produk.

Apakah pengguna perlu memiliki hub dan spoke dengan perangkat SD-WAN/VPN untuk menggunakan Azure Virtual WAN?

Virtual WAN menyediakan banyak fungsi yang dibangun ke dalam satu panel kaca seperti konektivitas VPN situs/situs-ke-situs, konektivitas Pengguna/P2S, konektivitas ExpressRoute, konektivitas jaringan virtual, Interkonektivitas VPN ExpressRoute, konektivitas transitif VNet-ke-VNet, Perutean Terpusat, Keamanan Azure Firewall dan Firewall Manager, Pemantauan, Enkripsi ExpressRoute, dan banyak kemampuan lainnya. Anda tidak harus memiliki semua kasus penggunaan tersebut untuk mulai menggunakan Virtual WAN. Anda dapat memulai hanya dengan satu kasus penggunaan.

Arsitektur Virtual WAN adalah arsitektur hub and spoke dengan skala dan performa yang dibangun di mana cabang (perangkat VPN/SD-WAN), pengguna (Klien Azure VPN, openVPN, atau Klien IKEv2), sirkuit ExpressRoute, jaringan virtual berfungsi sebagai spoke ke hub virtual. Semua hub tersambung dalam internet penuh dalam Virtual WAN Standar sehingga memudahkan pengguna untuk menggunakan backbone Microsoft untuk konektivitas semua-ke-semua (spoke apa pun). Untuk hub dan spoke dengan perangkat SD-WAN/VPN, pengguna dapat mengaturnya secara manual di portal Azure Virtual WAN atau menggunakan CPE Mitra WAN Virtual (SD-WAN/VPN) untuk mengatur konektivitas ke Azure.

Mitra Azure WAN virtual menyediakan konektivitas yang otomatis, yang merupakan kemampuan untuk mengekspor info perangkat ke Azure, mengunduh konfigurasi Azure, dan membangun konektivitas ke hub Azure Virtual WAN. Untuk konektivitas VPN titik-ke-situs/Pengguna, kami mendukung klien Azure VPN, OpenVPN, atau klien IKEv2.

Dapatkah Anda menonaktifkan hub yang sepenuhnya bertautan di Virtual WAN?

Virtual WAN hadir dalam dua jenis: Dasar dan Standar. Di Virtual WAN Dasar, hub tidak bertautan. Dalam Virtual WAN Standar, hub ditautkan dan secara otomatis tersambung ketika virtual WAN pertama kali disiapkan. Pengguna tidak perlu melakukan sesuatu yang spesifik. Pengguna juga tidak perlu menonaktifkan atau mengaktifkan fungsionalitas untuk mendapatkan hub bertautan. Virtual WAN memberi Anda banyak opsi perutean untuk mengarahkan lalu lintas antara spoke apa pun (VNet, VPN, atau ExpressRoute). Ini memberikan kemudahan hub yang sepenuhnya bertautan, dan juga fleksibilitas lalu lintas perutean sesuai kebutuhan Anda.

Bagaimana Zona Ketersediaan dan ketahanan ditangani di Virtual WAN?

Virtual WAN adalah kumpulan hub dan layanan yang tersedia di dalam hub. Pengguna dapat memiliki Virtual WAN sebanyak yang mereka butuhkan. Di hub Azure Virtual WAN, ada beberapa layanan seperti VPN, Azure ExpressRoute, dll. Masing-masing layanan ini secara otomatis disebarkan di seluruh Zona Ketersediaan (kecuali Azure Firewall), jika wilayah tersebut mendukung Zona Ketersediaan. Jika suatu wilayah menjadi Zona Ketersediaan setelah penyebaran awal di hub, pengguna dapat membuat ulang gateway, yang akan memicu penyebaran Zona Ketersediaan. Semua gateway disediakan di hub sebagai aktif-aktif, menyiratkan ada ketahanan yang dibangun dalam hub. Pengguna dapat tersambung ke beberapa hub jika mereka menginginkan ketahanan di seluruh wilayah.

Saat ini, Azure Firewall dapat disebarkan untuk mendukung Zona Ketersediaan menggunakan Portal Azure Firewall Manager, PowerShell atau CLI. Saat ini tidak ada cara untuk mengonfigurasi Firewall yang ada untuk disebarkan di seluruh zona ketersediaan. Anda harus menghapus dan menyebarkan kembali Azure Firewall Anda.

Sementara konsep Virtual WAN bersifat global, sumber daya Virtual WAN sebenarnya berbasis Resource Manager dan disebarkan berdasarkan wilayah. Jika wilayah virtual WAN itu sendiri memiliki masalah, semua hub di virtual WAN itu akan terus berfungsi apa adanya, tetapi pengguna tidak akan dapat membuat hub baru sampai wilayah virtual WAN tersedia.

Apakah mungkin untuk berbagi Firewall di hub yang dilindungi dengan hub lain?

Tidak, setiap Azure Virtual Hub harus memiliki Firewall mereka sendiri. Penyebaran rute kustom untuk mengarahkan Firewall hub aman lainnya akan gagal dan tidak akan berhasil diselesaikan. Harap pertimbangkan untuk mengonversi hub tersebut ke hub aman dengan Firewall mereka sendiri.

Klien apa yang didukung oleh Azure Virtual WAN User VPN (titik-ke-situs)?

Virtual WAN mendukung klien Azure VPN, Klien OpenVPN, atau klien IKEv2 apa pun. Autentikasi Microsoft Entra didukung dengan Klien Azure VPN. Diperlukan minimal OS klien Windows 10 versi 17763.0 atau yang lebih tinggi. Klien OpenVPN dapat mendukung autentikasi berbasis sertifikat. Setelah autentikasi berbasis sertifikat dipilih di gateway, Anda akan melihat file the.ovpn* untuk diunduh ke perangkat Anda. IKEv2 mendukung autentikasi sertifikat dan RADIUS.

Untuk VPN Pengguna (titik-ke-situs)- mengapa kumpulan klien P2S dibagi menjadi dua rute?

Setiap gateway memiliki dua instans. Pemisahan terjadi sehingga setiap instans gateway dapat secara independen mengalokasikan IP klien untuk klien yang terhubung dan lalu lintas dari jaringan virtual dirutekan kembali ke instans gateway yang benar untuk menghindari hop instans antar-gateway.

Bagaimana cara menambahkan server DNS untuk klien P2S?

Ada dua opsi untuk menambahkan server DNS untuk klien P2S. Metode pertama lebih disukai karena menambahkan server DNS kustom ke gateway bukan klien.

Gunakan skrip PowerShell berikut ini untuk menambahkan server DNS kustom. Ganti nilai untuk lingkungan Anda.

// Define variables $rgName = "testRG1" $virtualHubName = "virtualHub1" $P2SvpnGatewayName = "testP2SVpnGateway1" $vpnClientAddressSpaces = $vpnServerConfiguration1Name = "vpnServerConfig1" $vpnClientAddressSpaces = New-Object string[] 2 $vpnClientAddressSpaces[0] = "192.168.2.0/24" $vpnClientAddressSpaces[1] = "192.168.3.0/24" $customDnsServers = New-Object string[] 2 $customDnsServers[0] = "7.7.7.7" $customDnsServers[1] = "8.8.8.8" $virtualHub = $virtualHub = Get-AzVirtualHub -ResourceGroupName $rgName -Name $virtualHubName $vpnServerConfig1 = Get-AzVpnServerConfiguration -ResourceGroupName $rgName -Name $vpnServerConfiguration1Name // Specify custom dns servers for P2SVpnGateway VirtualHub while creating gateway createdP2SVpnGateway = New-AzP2sVpnGateway -ResourceGroupName $rgname -Name $P2SvpnGatewayName -VirtualHub $virtualHub -VpnGatewayScaleUnit 1 -VpnClientAddressPool $vpnClientAddressSpaces -VpnServerConfiguration $vpnServerConfig1 -CustomDnsServer $customDnsServers // Specify custom dns servers for P2SVpnGateway VirtualHub while updating existing gateway $P2SVpnGateway = Get-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName $updatedP2SVpnGateway = Update-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName -CustomDnsServer $customDnsServers // Re-generate Vpn profile either from PS/Portal for Vpn clients to have the specified dns serversAtau, jika Anda menggunakan Klien VPN Azure untuk Windows 10, Anda dapat mengubah file XML profil yang diunduh dan menambahkan <dnsservers><dnsserver></dnsserver></dnsservers> sebelum mengimpornya.

<azvpnprofile> <clientconfig> <dnsservers> <dnsserver>x.x.x.x</dnsserver> <dnsserver>y.y.y.y</dnsserver> </dnsservers> </clientconfig> </azvpnprofile>

Untuk VPN Pengguna (Point-to-site)- berapa banyak klien yang didukung?

Tabel di bawah ini menjelaskan jumlah koneksi bersamaan dan throughput agregat gateway VPN Titik-ke-situs yang didukung pada unit skala yang berbeda.

| Unit Skala | Instans Gateway | Koneksi Bersamaan yang Didukung | Throughput Agregat |

|---|---|---|---|

| 1 | 2 | 500 | 0.5 Gbps |

| 2 | 2 | 500 | 1 Gbps |

| 3 | 2 | 500 | 1.5 Gbps |

| 4 | 2 | 1000 | 2 Gbps |

| 5 | 2 | 1000 | 2,5 Gbps |

| 6 | 2 | 1000 | 3 Gbps |

| 7 | 2 | 5000 | 3.5 Gbps |

| 8 | 2 | 5000 | 4 Gbps |

| 9 | 2 | 5000 | 4.5 Gbps |

| 10 | 2 | 5000 | 5 Gbps |

| 11 | 2 | 10000 | 5.5 Gbps |

| 12 | 2 | 10000 | 6 Gbps |

| 13 | 2 | 10000 | 6.5 Gbps |

| 14 | 2 | 10000 | 7 Gbps |

| 15 | 2 | 10000 | 7.5 Gbps |

| 16 | 2 | 10000 | 8 Gbps |

| 17 | 2 | 10000 | 8.5 Gbps |

| 18 | 2 | 10000 | 9 Gbps |

| 19 | 2 | 10000 | 9.5 Gbps |

| 20 | 2 | 10000 | 10 Gbps |

| 40 | 4 | 20000 | 20 Gbps |

| 60 | 6 | 30000 | 30 Gbps |

| 80 | 8 | 40000 | 40 Gbps |

| 100 | 10 | 50000 | 50 Gbps |

| 120 | 12 | 60000 | 60 Gbps |

| 140 | 14 | 70000 | 70 Gbps |

| 160 | 16 | 80000 | 80 Gbps |

| 180 | 18 | 90000 | 90 Gbps |

| 200 | 20 | 100000 | 100 Gbps |

Misalnya, pengguna memilih 1 unit skala. Setiap unit skala akan menyiratkan gateway aktif-aktif yang disebarkan dan masing-masing instans (dalam kasus ini 2) akan mendukung hingga 500 koneksi. Karena Anda bisa mendapatkan 500 koneksi * 2 per gateway, itu tidak berarti bahwa Anda merencanakan 1000 bukannya 500 untuk unit skala ini. Instans mungkin perlu dilayankan selama konektivitas untuk 500 tambahan mungkin terganggu jika Anda melampaui jumlah koneksi yang direkomendasikan.

Untuk gateway dengan unit skala yang lebih besar dari 20, pasangan instans gateway tambahan yang sangat tersedia disebarkan untuk menyediakan kapasitas tambahan untuk menghubungkan pengguna. Setiap pasangan instans mendukung hingga 10.000 pengguna tambahan. Misalnya, jika Anda menyebarkan Gateway dengan 100 unit skala, 5 pasangan gateway (10 total instans) disebarkan, dan hingga 50.000 (10.000 pengguna x 5 pasangan gateway) dapat tersambung secara bersamaan.

Selain itu, pastikan untuk merencanakan waktu henti jika Anda memutuskan untuk meningkatkan atau menurunkan skala pada unit skala, atau mengubah konfigurasi point-to-site di gateway VPN.

Untuk VPN Pengguna (titik-ke-situs) apakah aplikasi terdaftar Microsoft di Autentikasi Id Entra didukung?

Ya, aplikasi terdaftar Microsoft didukung di Virtual WAN. Anda dapat memigrasikan VPN Pengguna dari aplikasi terdaftar secara manual ke aplikasi terdaftar Microsoft untuk konektivitas yang lebih aman.

Apa yang dimaksud dengan unit skala gateway Virtual WAN?

Unit skala adalah unit yang didefinisikan untuk memilih throughput agregat gateway di hub Virtual. 1 unit skala VPN = 500 Mbps. 1 unit skala ExpressRoute = 2 Gbps. Contoh: 10 unit skala VPN akan menyiratkan 500 Mbps * 10 = 5 Gbps.

Apa perbedaan antara gateway jaringan virtual Azure (VPN Gateway) dan gateway VPN Azure Virtual WAN?

Virtual WAN menyediakan konektivitas situs-ke-situs skala besar dan dibangun untuk throughput, skalabilitas, dan kemudahan penggunaan. Saat Anda menyambungkan situs ke gateway VPN Azure Virtual WAN, ini berbeda dari gateway jaringan virtual biasa yang menggunakan jenis gateway 'situs-ke-situs VPN'. Saat Anda ingin menghubungkan pengguna jarak jauh ke Virtual WAN, Anda menggunakan jenis gateway 'titik-ke-situs VPN'. Gateway VPN titik-ke-situs dan situs-ke-situs adalah entitas terpisah di hub Virtual WAN dan harus disebarkan secara individual. Demikian pula, ketika Anda menyambungkan sirkuit ExpressRoute ke hub Virtual WAN, sirkuit tersebut menggunakan sumber daya yang berbeda untuk gateway ExpressRoute daripada gateway jaringan virtual reguler yang menggunakan jenis gateway 'ExpressRoute'.

Azure Virtual WAN mendukung throughput agregat hingga 20 Gbps baik untuk VPN maupun ExpressRoute. Virtual WAN juga memiliki otomatisasi untuk konektivitas dengan ekosistem mitra perangkat cabang CPE. Perangkat cabang CPE memiliki otomatisasi bawaan yang diprovisi otomatis dan tersambung ke Azure Virtual WAN. Perangkat ini tersedia dari ekosistem mitra SD-WAN dan VPN yang terus berkembang. Lihat Daftar mitra pilihan.

Apa bedanya Virtual WAN dengan gateway jaringan virtual Azure?

VPN gateway jaringan virtual dibatasi hingga 100 terowongan. Untuk koneksi, Anda harus menggunakan Virtual WAN untuk VPN skala besar. Anda dapat menghubungkan hingga 1.000 koneksi cabang per hub virtual dengan agregat 20 Gbps per hub. Koneksi adalah terowongan aktif-aktif dari perangkat VPN lokal ke hub virtual. Anda juga dapat memiliki beberapa hub virtual per wilayah, yang berarti Anda dapat menghubungkan lebih dari 1.000 cabang ke satu Wilayah Azure dengan menerapkan beberapa hub WAN Virtual di Wilayah Azure tersebut, masing-masing dengan gateway VPN situs-ke-situsnya sendiri.

Apa algoritma dan Paket yang direkomendasikan per detik per instans situs-ke-situs di hub Virtual WAN? Berapa banyak terowongan yang didukung per instans? Apa throughput maksimum yang didukung dalam satu terowongan?

Virtual WAN mendukung 2 instans VPN Gateway situs-ke-situs aktif di hub virtual. Ini berarti ada 2 set instans gateway VPN aktif di hub virtual. Selama operasi pemeliharaan, setiap instans ditingkatkan satu per satu karena pengguna mungkin mengalami penurunan singkat dalam throughput agregat gateway VPN.

Meskipun Azure Virtual WAN VPN mendukung banyak algoritme, rekomendasi kami adalah GCMAES256 untuk Enkripsi IPSEC dan Integritas untuk performa yang optimal. AES256 dan SHA256 dianggap kurang berperforma dan oleh karena itu degradasi performa seperti latensi dan packet drop dapat diharapkan untuk jenis algoritma serupa.

Paket per detik atau PPS adalah faktor dari total # paket dan throughput yang didukung per instans. Hal ini paling baik dipahami dengan sebuah contoh. Katakanlah unit skala 1 instans gateway VPN situs-ke-situs 500-Mbps disebarkan di hub Azure Virtual WAN. Dengan asumsi ukuran paket 1400, PPS yang diharapkan untuk instans gateway vpn tersebut maksimum = [(500 Mbps * 1024 * 1024) /8/1400] ~ 47000.

Azure Virtual WAN memiliki konsep koneksi VPN, koneksi link, dan terowongan. Satu koneksi VPN terdiri dari koneksi link. Azure Virtual WAN mendukung hingga 4 koneksi link dalam koneksi VPN. Setiap koneksi link terdiri dari dua terowongan IPsec yang berakhir dalam dua contoh gateway VPN aktif yang disebarkan di hub virtual. Jumlah total terowongan yang dapat berakhir dalam satu instans aktif adalah 1000, yang juga menyiratkan bahwa throughput untuk 1 instans akan tersedia secara agregat di semua terowongan yang terhubung ke instans tersebut. Setiap terowongan juga memiliki nilai throughput tertentu. Dalam kasus beberapa terowongan yang terhubung ke gateway unit skala nilai yang lebih rendah, sebaiknya evaluasi kebutuhan per terowongan dan rencanakan gateway VPN yang merupakan nilai agregat untuk throughput di semua terowongan yang berakhir dalam instans VPN.

Nilai untuk berbagai unit skala yang didukung di Virtual WAN

| Unit skala | Throughput maks per terowongan (Mbps) | PPS maks per terowongan | Throughput maks per instans (Mbps) | PPS maks per instans |

|---|---|---|---|---|

| 1 | 500 | 47rb | 500 | 47rb |

| 2 | 1000 | 94K | 1000 | 94K |

| 3 | 1500 | 140K | 1500 | 140K |

| 4 | 1500 | 140K | 2000 | 187K |

| 5 | 1500 | 140K | 2500 | 234K |

| 6 | 1500 | 140K | 3000 | 281K |

| 7 | 2.300 | 215K | 3500 | 328K |

| 8 | 2.300 | 215K | 4000 | 374K |

| 9 | 2.300 | 215K | 4500 | 421K |

| 10 | 2.300 | 215K | 5000 | 468K |

| 11 | 2.300 | 215K | 5500 | 515K |

| 12 | 2.300 | 215K | 6000 | 562K |

| 13 | 2.300 | 215K | 6500 | 609K |

| 14 | 2.300 | 215K | 7000 | 655K |

| 15 | 2.300 | 215K | 7.500 | 702K |

| 16 | 2.300 | 215K | 8000 | 749K |

| 17 | 2.300 | 215K | 8500 | 796K |

| 18 | 2.300 | 215K | 9000 | 843K |

| 19 | 2.300 | 215K | 9500 | 889K |

| 20 | 2.300 | 215K | 10000 | 936K |

Catatan

Semua angka didasarkan pada algoritma GCM.

Penyedia perangkat mana (mitra Virtual WAN) yang didukung?

Saat ini, banyak mitra mendukung pengalaman Virtual WAN yang sepenuhnya otomatis. Untuk informasi selengkapnya, lihat Mitra Virtual WAN.

Apa langkah-langkah otomatisasi mitra Virtual WAN?

Untuk langkah otomatisasi mitra, lihat Otomatisasi mitra Virtual WAN.

Apakah saya harus menggunakan perangkat mitra pilihan?

Tidak. Anda dapat menggunakan perangkat berkemampuan VPN apa pun yang mematuhi persyaratan Azure untuk dukungan IKEv2/IKEv1 IPsec. Virtual WAN juga memiliki solusi mitra CPE yang mengotomatiskan konektivitas ke Azure Virtual WAN sehingga lebih mudah untuk menyiapkan koneksi IPsec VPN dalam skala besar.

Bagaimana mitra Virtual WAN mengotomatiskan konektivitas dengan Azure Virtual WAN?

Solusi konektivitas yang ditentukan perangkat lunak biasanya mengelola perangkat cabang mereka menggunakan pengontrol, atau pusat provisi perangkat. Pengontrol dapat menggunakan Azure API untuk mengotomatiskan konektivitas ke Azure Virtual WAN. Otomatisasi ini mencakup mengunggah informasi cabang, mengunduh konfigurasi Azure, menyiapkan terowongan IPsec ke hub Azure Virtual, dan secara otomatis mengatur konektivitas membentuk perangkat cabang ke Azure Virtual WAN. Saat Anda memiliki ratusan cabang, menyambungkan menggunakan Virtual WAN CPE Partners menjadi mudah karena pengalaman onboarding tidak memerlukan untuk menyiapkan, mengonfigurasi, dan mengelola konektivitas IPsec skala besar. Untuk informasi selengkapnya, lihat Otomatisasi mitra Virtual WAN.

Bagaimana jika perangkat yang saya gunakan tidak ada dalam daftar mitra Virtual WAN? Masih bisakah saya menyambungkannya untuk menyambungkan ke VPN Azure Virtual WAN?

Ya, selama perangkat mendukung IPsec IKEv1 atau IKEv2. Mitra Virtual WAN mengotomatiskan konektivitas dari perangkat ke titik akhir Azure VPN. Ini menyiratkan langkah-langkah otomatis seperti 'unggahan informasi cabang', 'IPsec dan konfigurasi', dan 'konektivitas'. Karena perangkat Anda bukan dari ekosistem mitra Virtual WAN, Anda perlu melakukan pekerjaan berat dengan mengambil konfigurasi Azure secara manual dan memperbarui perangkat Anda untuk menyiapkan konektivitas IPsec.

Bagaimana cara mitra baru yang tidak tercantum dalam daftar mitra peluncuran Anda dapat bergabung?

Semua API WAN virtual adalah OpenAPI. Anda dapat melihat dokumentasi Otomatisasi mitra Virtual WAN untuk menilai kelayakan teknis. Mitra yang ideal adalah mitra yang memiliki perangkat yang dapat disediakan untuk konektivitas IKEv1 atau IKEv2 IPsec. Setelah perusahaan menyelesaikan pekerjaan otomatisasi untuk perangkat CPE mereka berdasarkan panduan otomatisasi yang diberikan di atas, Anda dapat menghubungi azurevirtualwan@microsoft.com untuk dicantumkan di sini Konektivitas melalui mitra. Jika Anda adalah pelanggan yang menginginkan solusi perusahaan tertentu untuk dicantumkan sebagai mitra Virtual WAN, minta perusahaan tersebut menghubungi Virtual WAN dengan mengirimkan email ke azurevirtualwan@microsoft.com.

Bagaimana Virtual WAN mendukung perangkat SD-WAN?

Mitra Virtual WAN mengotomatiskan konektivitas IPsec ke titik akhir Azure VPN. Jika mitra Virtual WAN adalah penyedia SD-WAN, tersirat bahwa pengontrol SD-WAN mengelola otomatisasi dan konektivitas IPsec ke titik akhir VPN Azure. Jika perangkat SD-WAN memerlukan titik akhirnya sendiri alih-alih Azure VPN untuk fungsionalitas SD-WAN kepemilikan apa pun, Anda dapat menyebarkan titik akhir SD-WAN di jaringan virtual Azure dan hidup berdampingan dengan Azure Virtual WAN.

Virtual WAN mendukung BGP Peering dan juga memiliki kemampuan untuk menyebarkan NVA ke hub WAN virtual.

Berapa banyak perangkat VPN yang dapat tersambung ke satu hub?

Hingga 1.000 koneksi didukung per hub virtual. Setiap koneksi terdiri dari empat tautan dan setiap koneksi tautan mendukung dua terowongan yang berada dalam konfigurasi aktif-aktif. Terowongan berakhir di gateway VPN hub virtual Azure. Tautan mewakili tautan ISP fisik di perangkat cabang/VPN.

Apa itu koneksi cabang ke Azure Virtual WAN?

Koneksi dari cabang atau perangkat VPN ke Azure Virtual WAN adalah koneksi VPN yang menghubungkan situs VPN secara virtual dan gateway VPN Azure di hub virtual.

Apa yang terjadi jika perangkat VPN lokal hanya memiliki 1 terowongan ke gateway VPN Azure Virtual WAN?

Koneksi Azure Virtual WAN terdiri dari 2 terowongan. Gateway VPN Virtual WAN disebarkan di hub virtual dalam mode aktif-aktif, yang menyiratkan bahwa ada terowongan terpisah dari perangkat lokal yang menghentikan instans terpisah. Ini adalah rekomendasi untuk semua pengguna. Namun, jika pengguna memilih untuk hanya memiliki 1 terowongan ke salah satu instans gateway VPN Virtual WAN, jika karena alasan apa pun (pemeliharaan, patch, dll.) instans gateway diambil offline, terowongan akan dipindahkan ke instans aktif sekunder dan pengguna mungkin mengalami koneksi ulang. Sesi BGP tidak akan berpindah antar instans.

Apa yang terjadi selama reset gateway di gateway VPN Virtual WAN?

Tombol Atur Ulang Gateway harus digunakan jika semua perangkat lokal Anda berfungsi seperti yang diharapkan, tetapi koneksi VPN situs-ke-situs di Azure dalam keadaan Terputus. Gateway VPN Virtual WAN selalu digunakan dalam status Aktif-Aktif untuk high availability. Hal ini berarti selalu ada lebih dari satu instans yang disebarkan di gateway VPN kapan saja. Ketika tombol Reset Gateway digunakan, itu akan me-reboot instans di gateway VPN secara berurutan sehingga koneksi Anda tidak terganggu. Akan ada celah singkat saat koneksi berpindah dari satu instance ke instans lainnya, tetapi celah ini harus kurang dari satu menit. Selain itu, perhatikan bahwa mengatur ulang gateway tidak akan mengubah IP Publik Anda.

Skenario ini hanya berlaku untuk koneksi S2S.

Bisakah perangkat VPN lokal tersambung ke beberapa hub?

Ya. Alur lalu lintas, saat dimulai, adalah dari perangkat lokal ke edge jaringan Microsoft terdekat, lalu ke hub virtual.

Apakah ada sumber daya Resource Manager baru yang tersedia untuk Virtual WAN?

Ya, Virtual WAN memiliki sumber daya Resource Manager baru. Untuk informasi selengkapnya, lihat Gambaran Umum.

Dapatkah saya menyebarkan dan menggunakan appliance virtual jaringan favorit saya (dalam jaringan virtual NVA) dengan Azure Virtual WAN?

Ya, Anda dapat menghubungkan jaringan virtual appliance virtual (NVA) jaringan favorit Anda ke Azure Virtual WAN.

Dapatkah saya membuat Network Virtual Appliance di dalam hub virtual?

Network Virtual Appliance (NVA) dapat disebarkan di dalam hub virtual. Untuk langkah-langkahnya, lihat Tentang NVA di hub Virtual WAN.

Bisakah spoke VNet memiliki gateway jaringan virtual?

Tidak. VNet spoke tidak dapat memiliki gateway jaringan virtual jika tersambung ke hub virtual.

Dapatkah VNet spoke memiliki Azure Route Server?

Tidak. VNet spoke tidak dapat memiliki Route Server jika tersambung ke hub WAN virtual.

Apakah ada dukungan untuk BGP dalam konektivitas VPN?

Ya, BGP didukung. Ketika membuat situs VPN, Anda dapat memberikan parameter BGP di dalamnya. Ini menyiratkan bahwa setiap koneksi yang dibuat di Azure untuk situs tersebut akan diaktifkan untuk BGP.

Apakah ada informasi lisensi atau harga untuk Virtual WAN?

Ya. Lihat halaman Harga.

Apakah mungkin untuk membangun Azure Virtual WAN dengan templat Resource Manager?

Konfigurasi sederhana dari satu Virtual WAN dengan satu hub dan satu vpnsite dapat dibuat menggunakan templat mulai cepat. Virtual WAN terutama merupakan layanan yang digerakkan oleh REST atau portal.

Bisakah spoke VNet tersambung ke hub virtual berkomunikasi satu sama lain (V2V Transit)?

Ya. Standard Virtual WAN mendukung konektivitas transitif VNet-ke-VNet melalui hub Virtual WAN yang tersambung dengan VNet. Dalam terminologi Virtual WAN, kami menyebut jalur ini sebagai "transit Virtual WAN VNet lokal" untuk VNet yang terhubung ke hub Virtual WAN dalam satu wilayah, dan "transit Virtual WAN VNet global" untuk VNet yang terhubung melalui beberapa hub Virtual WAN di dua wilayah atau lebih.

Dalam beberapa skenario, spoke VNet juga dapat langsung di-peering satu sama lain menggunakan peering jaringan virtual selain transit VNet Virtual WAN lokal atau global. Dalam kasus ini, VNet Peering lebih diutamakan daripada koneksi transitif melalui hub Virtual WAN.

Apakah konektivitas cabang-ke-cabang diperbolehkan di Virtual WAN?

Ya, konektivitas cabang-ke-cabang tersedia di Virtual WAN. Cabang secara konseptual berlaku untuk pengguna situs VPN, sirkuit ExpressRoute, atau pengguna titik-ke-situs/VPN Pengguna. Mengaktifkan cabang-ke-cabang diaktifkan secara default dan dapat ditemukan di pengaturan Konfigurasi WAN. Ini memungkinkan cabang/pengguna VPN tersambung ke cabang VPN lain dan konektivitas transit juga diaktifkan antara pengguna VPN dan ExpressRoute.

Apakah lalu lintas cabang-ke-cabang melintasi melalui Azure Virtual WAN?

Ya. Lalu lintas cabang-ke-cabang melintasi melalui Azure Virtual WAN.

Apakah Virtual WAN memerlukan ExpressRoute dari setiap situs?

Tidak. Virtual WAN tidak memerlukan ExpressRoute dari setiap situs. Situs Anda mungkin tersambung ke jaringan penyedia menggunakan sirkuit ExpressRoute. Untuk situs yang tersambung menggunakan ExpressRoute ke hub virtual dan IPsec VPN ke hub yang sama, hub virtual menyediakan konektivitas transit antara VPN dan pengguna ExpressRoute.

Apakah ada throughput jaringan atau batas koneksi saat menggunakan Azure Virtual WAN?

Throughput jaringan adalah per layanan di hub WAN virtual. Di setiap hub, throughput agregat VPN hingga 20 Gbps, throughput agregat ExpressRoute hingga 20 Gbps, dan throughput agregat VPN Pengguna/titik-ke-situs hingga 200 Gbps. Router di hub virtual mendukung hingga 50 Gbps untuk arus lalu lintas VNet-ke-VNet dan mengasumsikan total 2000 beban kerja komputer virtual di semua VNet yang tersambung ke satu hub virtual.

Untuk mengamankan kapasitas di muka tanpa harus menunggu peluasan skala hub virtual ketika lebih banyak throughput diperlukan, Anda dapat menetapkan kapasitas minimum atau memodifikasinya sesuai kebutuhan. Lihat Tentang pengaturan hub virtual - kapasitas hub. Untuk implikasi biaya, lihat biaya Unit Infrastruktur Perutean di halaman Harga Azure Virtual WAN.

Ketika situs VPN tersambung ke hub, situs melakukannya dengan koneksi. Virtual WAN mendukung hingga 1000 koneksi atau 2000 terowongan IPsec per hub virtual. Ketika pengguna jarak jauh tersambung ke hub virtual, mereka tersambung ke gateway VPN P2S, yang mendukung hingga 100.000 pengguna tergantung unit skala (bandwidth) yang dipilih untuk gateway VPN P2S di hub virtual.

Dapatkah saya menggunakan NAT-T pada sambungan VPN saya?

Ya, NAT traversal (NAT-T) didukung. Gateway VPN Virtual WAN TIDAK akan melakukan fungsionalitas seperti NAT pada paket dalam ke/dari terowongan IPsec. Dalam konfigurasi ini, pastikan perangkat lokal menginisiasi terowongan IPsec.

Bagaimana cara mengonfigurasi unit skala ke pengaturan tertentu seperti 20 Gbps?

Buka gateway VPN di dalam hub di portal, lalu klik unit skala untuk mengubahnya ke pengaturan yang sesuai.

Apakah Virtual WAN memungkinkan perangkat lokal untuk menggunakan beberapa ISP secara paralel, atau selalu satu terowongan VPN?

Solusi perangkat lokal dapat menerapkan kebijakan lalu lintas untuk mengarahkan lalu lintas di beberapa terowongan ke hub Azure Virtual WAN (gateway VPN di hub virtual).

Apa itu arsitektur transit global?

Untuk informasi tambahan, lihat Arsitektur jaringan transit global dan Virtual WAN.

Bagaimana lalu lintas dirutekan pada backbone Azure?

Lalu lintas mengikuti pola: perangkat cabang ->ISP->edge jaringan Microsoft->Microsoft DC (hub VNet)->edge jaringan Microsoft->ISP->perangkat cabang

Dalam model ini, apa yang Anda butuhkan di setiap situs? Hanya koneksi internet?

Ya. Koneksi internet dan perangkat fisik yang mendukung IPsec, sebaiknya dari mitra Virtual WAN kami yang terintegrasi. Atau, Anda dapat mengelola konfigurasi dan konektivitas ke Azure secara manual dari perangkat pilihan Anda.

Bagaimana cara mengaktifkan rute default (0.0.0.0/0) untuk koneksi (VPN, ExpressRoute, atau jaringan virtual)?

Hub virtual dapat menyebarluaskan rute default yang dipelajari ke jaringan virtual/VPN situs-ke-situs/koneksi ExpressRoute jika bendera 'Diaktifkan' pada koneksi. Bendera ini terlihat saat pengguna mengedit koneksi jaringan virtual, koneksi VPN, atau koneksi ExpressRoute. Secara default, bendera ini dinonaktifkan saat situs atau sirkuit ExpressRoute disambungkan ke hub. Ini diaktifkan secara default ketika koneksi jaringan virtual ditambahkan untuk menghubungkan VNet ke hub virtual.

Rute default tidak berasal dari hub Virtual WAN; rute default disebarkan jika sudah dipelajari oleh hub Virtual WAN sebagai akibat dari penyebaran firewall di hub, atau jika situs lain yang terhubung telah mengaktifkan penerowongan paksa. Rute default tidak menyebar antar hub (antar hub).

Apakah pelanggan dapat membuat beberapa hub WAN virtual di wilayah yang sama?

Ya. Kini pelanggan dapat membuat lebih dari satu hub di wilayah yang sama untuk Azure Virtual WAN yang sama.

Bagaimana hub virtual di virtual WAN memilih jalur terbaik untuk rute dari beberapa hub?

Untuk informasi, lihat halaman Preferensi perutean hub virtual.

Apakah hub Virtual WAN memungkinkan konektivitas antara sirkuit ExpressRoute?

Transit antara ER-ke-ER selalu melalui jangkauan Global. Gateway hub virtual digunakan di wilayah DC atau Azure. Ketika dua sirkuit ExpressRoute terhubung melalui jangkauan Global, lalu lintas tidak perlu datang jauh-jauh dari router tepi ke hub virtual DC.

Apakah ada konsep beban di sirkuit Azure Virtual WAN ExpressRoute atau koneksi VPN

Ketika beberapa sirkuit ExpressRoute tersambung ke hub virtual, beban perutean pada koneksi menyediakan mekanisme untuk ExpressRoute di hub virtual untuk memilih satu sirkuit daripada sirkuit lainnya. Tidak ada mekanisme untuk mengatur bobot pada koneksi VPN. Azure selalu lebih memilih koneksi ExpressRoute daripada koneksi VPN dalam satu hub.

Apakah WAN Virtual lebih memilih ExpressRoute daripada VPN untuk lalu lintas yang keluar dari Azure

Ya. WAN Virtual lebih memilih ExpressRoute daripada VPN untuk lalu lintas yang keluar dari Azure. Namun, Anda dapat mengonfigurasi preferensi perutean hub virtual untuk mengubah preferensi default. Untuk langkah-langkahnya, lihat Mengonfigurasi preferensi perutean hub virtual.

Ketika hub Virtual WAN memiliki sirkuit ExpressRoute dan Situs VPN tersambung, apa yang menyebabkan rute koneksi VPN lebih disukai daripada ExpressRoute?

Saat sirkuit ExpressRoute terhubung ke hub virtual, router Microsoft Edge adalah simpul pertama untuk komunikasi antara lokal dan Azure. Router edge ini berkomunikasi dengan gateway ExpressRoute WAN Virtual yang, pada gilirannya, mempelajari rute dari router hub virtual yang mengontrol semua rute antara gateway mana pun di Virtual WAN. Router Microsoft Edge memproses rute ExpressRoute hub virtual dengan preferensi lebih tinggi daripada rute yang dipelajari dari lokal.

Untuk alasan apa pun, jika koneksi VPN menjadi media utama bagi hub virtual untuk mempelajari rute (mis. skenario failover antara ExpressRoute dan VPN), kecuali jika situs VPN memiliki panjang AS Path yang lebih panjang, hub virtual akan terus membagikan rute yang dipelajari VPN dengan gateway ExpressRoute. Hal ini menyebabkan router Microsoft Edge lebih memilih rute VPN daripada rute lokal.

Apakah ExpressRoute mendukung perutean Equal-Cost Multi-Path (ECMP) di Virtual WAN?

Ketika beberapa sirkuit ExpressRoute terhubung ke hub Virtual WAN, ECMP memungkinkan lalu lintas dari jaringan virtual spoke ke lokal melalui ExpressRoute untuk didistribusikan di semua sirkuit ExpressRoute yang mengiklankan rute lokal yang sama. ECMP saat ini tidak diaktifkan secara default untuk hub Virtual WAN.

Ketika dua hub (hub 1 dan 2) terhubung dan ada sirkuit ExpressRoute yang terhubung sebagai bow-tie ke kedua hub, apa jalur untuk VNet yang terhubung ke hub 1 untuk mencapai VNet yang terhubung di hub 2?

Perilaku saat ini adalah lebih memilih jalur sirkuit ExpressRoute daripada hub-ke-hub untuk konektivitas VNet-ke-VNet. Namun, ini tidak dianjurkan dalam pengaturan Virtual WAN. Untuk mengatasinya, Anda dapat melakukan salah satu dari dua hal berikut:

Konfigurasikan beberapa sirkuit ExpressRoute (penyedia berbeda) untuk terhubung ke satu hub dan gunakan konektivitas hub-ke-hub yang disediakan oleh Virtual WAN untuk arus lalu lintas antarwilayah.

Konfigurasikan AS-Path sebagai Preferensi Perutean Hub untuk Hub Virtual Anda. Ini memastikan lalu lintas antara 2 hub melintasi router Hub virtual di setiap hub dan menggunakan jalur hub-ke-hub alih-alih jalur ExpressRoute (yang melintasi router Microsoft Edge). Untuk informasi selengkapnya, harap lihat Preferensi perutean hub virtual.

Ketika ada sirkuit ExpressRoute yang terhubung sebagai dasi busur ke hub Virtual WAN dan VNet mandiri, apa jalur bagi VNet mandiri untuk mencapai hub Virtual WAN?

Untuk penyebaran baru, konektivitas ini diblokir secara default. Untuk mengizinkan konektivitas ini, Anda dapat mengaktifkan tombol gateway ExpressRoute ini di bilah "Edit hub virtual" dan bilah "Gateway jaringan virtual" di Portal. Namun, disarankan untuk menonaktifkan tombol ini dan sebaliknya membuat koneksi Virtual Network untuk langsung menyambungkan VNet mandiri ke hub Virtual WAN. Setelah itu, lalu lintas VNet ke VNet akan melintasi router hub Virtual WAN, yang menawarkan performa yang lebih baik daripada jalur ExpressRoute. Jalur ExpressRoute mencakup gateway ExpressRoute, yang memiliki batas bandwidth yang lebih rendah daripada router hub, serta router Microsoft Enterprise Edge/MSEE, yang merupakan hop tambahan dalam jalur data.

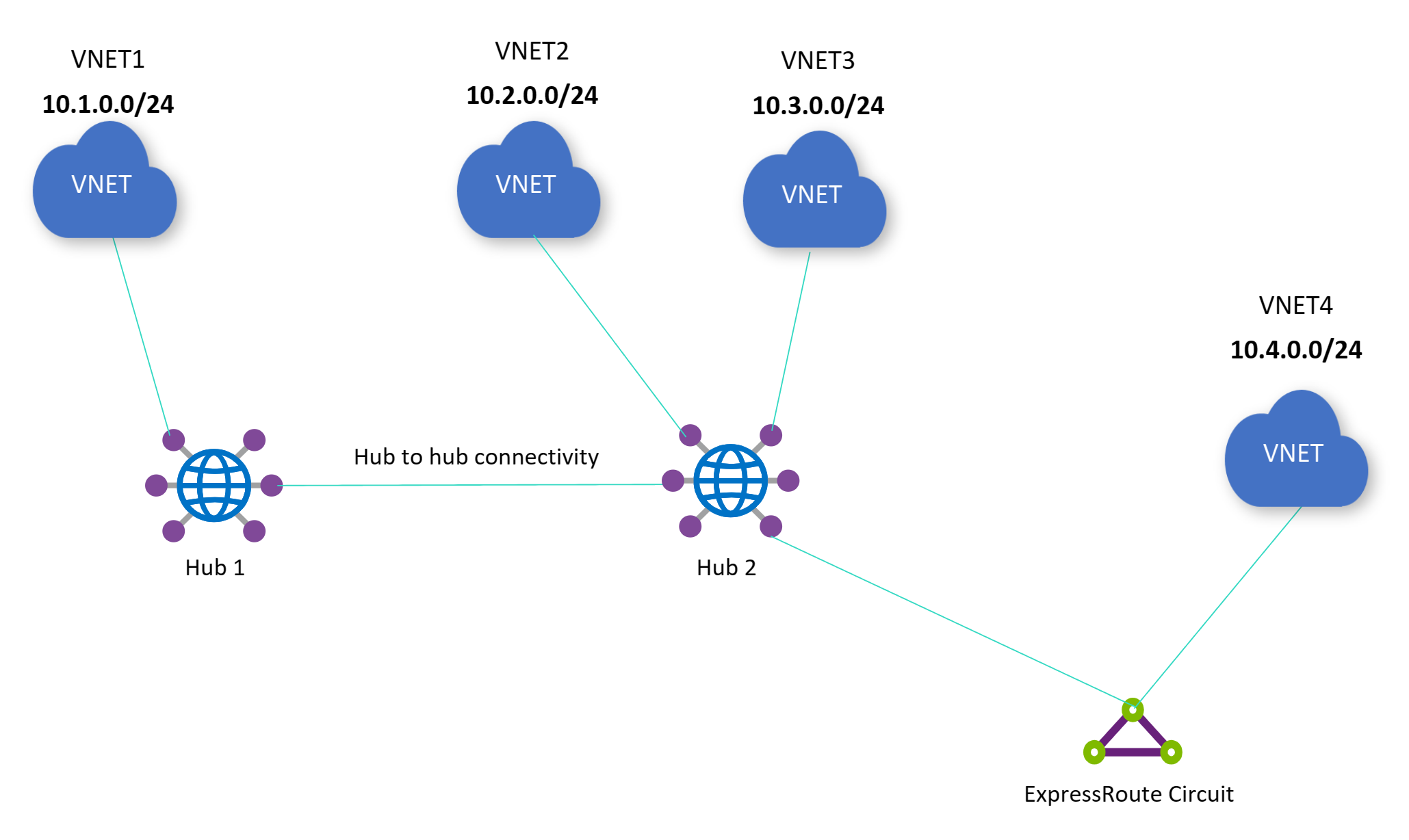

Dalam diagram di bawah ini, kedua pengalih perlu diaktifkan untuk memungkinkan konektivitas antara VNet 4 mandiri dan VNet yang terhubung langsung ke hub 2 (VNet 2 dan VNet 3): Izinkan lalu lintas dari jaringan Virtual WAN jarak jauh untuk gateway jaringan virtual dan Izinkan lalu lintas dari jaringan non Virtual WAN untuk gateway ExpressRoute hub virtual. Jika Azure Route Server disebarkan di VNet 4 mandiri, dan Route Server mengaktifkan cabang ke cabang , konektivitas akan diblokir antara VNet 1 dan VNet 4 mandiri.

Mengaktifkan atau menonaktifkan pengalih hanya akan memengaruhi arus lalu lintas berikut: lalu lintas yang mengalir antara hub Virtual WAN dan VNet mandiri melalui sirkuit ExpressRoute. Mengaktifkan atau menonaktifkan pengalih tidak akan menyebabkan waktu henti untuk semua arus lalu lintas lainnya (Misalnya: situs lokal ke spoke VNet 2 tidak akan terpengaruh, VNet 2 ke VNet 3 tidak akan terpengaruh, dll.).

Dapatkah hub dibuat di grup sumber daya yang berbeda di Virtual WAN?

Ya. Opsi ini saat ini hanya tersedia melalui PowerShell. Portal Virtual WAN mengharuskan hub berada dalam grup sumber daya yang sama dengan sumber daya Virtual WAN itu sendiri.

Apa ruang alamat hub yang direkomendasikan selama pembuatan hub?

Ruang alamat hub Virtual WAN yang direkomendasikan adalah /23. Hub Virtual WAN menetapkan subnet ke berbagai gateway (ExpressRoute, VPN situs-ke-situs, VPN titik-ke-situs, Azure Firewall, Router hub Virtual). Untuk skenario di mana NVA disebarkan di dalam hub virtual, /28 biasanya dibuat untuk instans NVA. Namun jika pengguna menyediakan beberapa NVA, subnet /27 mungkin ditetapkan. Oleh karena itu, dengan mempertimbangkan arsitektur masa depan, sementara hub Virtual WAN disebarkan dengan ukuran minimum /24, ruang alamat hub yang direkomendasikan pada waktu pembuatan untuk input pengguna adalah /23.

Apakah ada dukungan untuk IPv6 di Virtual WAN?

IPv6 tidak didukung di hub Virtual WAN dan gateway-nya. Jika Anda memiliki VNet yang memiliki dukungan IPv4 dan IPv6 dan Anda ingin menyambungkan VNet ke Virtual WAN, skenario ini saat ini tidak didukung.

Untuk skenario VPN Pengguna titik-ke-situs dengan breakout internet melalui Azure Firewall, Anda mungkin harus mematikan konektivitas IPv6 pada perangkat klien Anda untuk memaksa lalu lintas ke hub Virtual WAN. Ini karena perangkat modern, secara default, menggunakan alamat IPv6.

Apa versi API yang direkomendasikan untuk digunakan oleh skrip yang mengotomatiskan berbagai fungsi Virtual WAN?

Diperlukan versi minimum 05-01-2022 (1 Mei 2022).

Apakah ada batas Virtual WAN?

Lihat bagian Batas Virtual WAN di halaman Langganan dan batas layanan.

Apa perbedaan antara jenis Virtual WAN (Dasar dan Standar)?

Lihat Virtual WAN Dasar dan Standar. Untuk harga, lihat halaman Harga.

Apakah Virtual WAN menyimpan data pelanggan?

Tidak. Virtual WAN tidak menyimpan data pelanggan apa pun.

Apakah ada Managed Service Provider yang dapat mengelola Virtual WAN untuk pengguna sebagai layanan?

Ya. Untuk daftar solusi Managed Service Provider (MSP) yang diaktifkan melalui Azure Marketplace, lihat Penawaran Azure Marketplace oleh mitra MSP Azure Networking.

Bagaimana perutean Virtual WAN Hub berbeda dari Azure Route Server di VNet?

Baik Azure Virtual WAN hub dan Azure Route Server menyediakan kemampuan peering Border Gateway Protocol (BGP) yang dapat digunakan oleh NVAs (Network Virtual Appliance) untuk mengiklankan alamat IP dari NVA ke jaringan virtual Azure pengguna. Opsi penyebarannya berbeda, dalam artian bahwa Azure Route Server biasanya disebarkan oleh VNet hub pelanggan yang dikelola sendiri, sedangkan Azure Virtual WAN menyediakan layanan hub zero-touch yang sepenuhnya tersambung sebagai tujuan agar pelanggan dapat menyambungkan berbagai titik akhir spoke mereka (Azure VNet, cabang lokal dengan VPN atau SDWAN situs-ke-situs, pengguna jarak jauh dengan VPN Pengguna jarak jauh/titik-ke-situs, serta Koneksi privat dengan ExpressRoute) dan pelanggan juga mendapatkan fasilitas Peering BGP untuk NVA yang disebarkan di VNet spoke sekaligus dengan kemampuan vWAN lainnya, seperti konektivitas transit untuk VNet-ke-VNet, konektivitas transit antara VPN dan ExpressRoute, perutean khusus/lanjutan, asosiasi dan propagasi rute khusus, niat/kebijakan perutean tanpa rumitnya mengatur keamanan antar wilayah, Hub/firewall Azure yang aman, dll. Untuk detail lebih lanjut mengenai Peering BGP WAN Virtual, lihat Cara melakukan peering BGP dengan hub virtual.

Jika saya menggunakan penyedia keamanan pihak ketiga (Zscaler, iBoss, atau Checkpoint) untuk mengamankan lalu lintas internet saya, mengapa saya tidak melihat situs VPN yang terkait dengan penyedia keamanan pihak ketiga di portal Azure?

Ketika Anda memilih untuk menyebarkan penyedia mitra keamanan untuk melindungi akses Internet bagi pengguna Anda, penyedia keamanan pihak ketiga membuat situs VPN atas nama Anda. Karena penyedia keamanan pihak ketiga dibuat secara otomatis oleh penyedia dan bukan situs VPN yang dibuat pengguna, situs VPN ini tidak akan muncul di portal Azure.

Untuk informasi selengkapnya tentang opsi yang tersedia, penyedia keamanan pihak ketiga dan cara menyiapkannya, lihat Menyebarkan penyedia mitra keamanan.

Akankah komunitas BGP yang dihasilkan oleh lokal dipertahankan di Azure Virtual WAN?

Ya, komunitas BGP yang dihasilkan oleh lokal akan dipertahankan di Azure Virtual WAN.

Apakah komunitas BGP yang dihasilkan oleh BGP Peers (dalam Virtual Network terlampir) akan dipertahankan di Virtual WAN?

Ya, komunitas BGP yang dihasilkan oleh BGP Peers akan dipertahankan di Virtual WAN. Komunitas dipertahankan di seluruh hub yang sama, dan di seluruh koneksi antarhub. Ini juga berlaku untuk skenario Virtual WAN menggunakan Kebijakan Niat Perutean.

Nomor ASN apa yang didukung untuk jaringan lokal yang terpasang dari jarak jauh yang menjalankan BGP?

Anda dapat menggunakan ASN umum atau ASN privat Anda sendiri untuk jaringan lokal Anda. Anda tidak dapat menggunakan rentang yang dicadangkan oleh Azure atau IANA:

- ASN yang dicadangkan oleh Azure:

- ASN Umum: 8074, 8075, 12076

- ASN Privat: 65515, 65517, 65518, 65519, 65520

- ASN dicadangkan oleh IANA: 23456, 64496-64511, 65535-65551

Apakah ada cara untuk mengubah ASN untuk gateway VPN?

Tidak. Virtual WAN tidak mendukung perubahan ASN untuk gateway VPN.

Di Azure Virtual WAN, berapa perkiraan performa oleh SKU gateway ExpressRoute?

| Unit skala | Sambungan per detik | Mega-Bit per detik | Paket per detik |

|---|---|---|---|

| 1 unit skala |

14.000 | 2\.000 | 200.000 |

| 2 unit skala |

28.000 | 4.000 | 400.000 |

| 3 unit skala |

42.000 | 6.000 | 600.000 |

| 4 unit skala |

56.000 | 8.000 | 800.000 |

| 5 unit skala |

70.000 | 10.000 | 1\.000.000 |

| 6 unit skala |

84.000 | 12.000 | 1.200.000 |

| 7 unit skala |

98.000 | 14.000 | 1.400.000 |

| 8 unit skala |

112.000 | 16.000 | 1.600.000 |

| 9 unit skala |

126.000 | 18.000 | 1.800.000 |

| 10 unit skala |

140,000 | 20.000 | 2.000.000 |

Skala unit 2-10, selama operasi pemeliharaan, pertahankan throughput agregat. Namun, skala unit 1, selama operasi pemeliharaan, mungkin melihat sedikit variasi dalam jumlah throughput.

Jika saya menyambungkan sirkuit ExpressRoute Local ke hub Virtual WAN, apakah saya hanya dapat mengakses wilayah di lokasi metro yang sama dengan sirkuit Lokal?

Sirkuit lokal hanya dapat dihubungkan ke gateway ExpressRoute di wilayah Azure terkait. Namun, tidak ada batasan untuk merutekan lalu lintas ke jaringan virtual spoke di wilayah lain.

Mengapa router hub virtual memerlukan alamat IP publik dengan port yang dibuka?

Titik akhir publik ini diperlukan untuk SDN dan platform manajemen Yang mendasar Azure untuk berkomunikasi dengan router hub virtual. Karena router hub virtual dianggap sebagai bagian dari jaringan privat pelanggan, platform yang mendasar Azure tidak dapat langsung mengakses dan mengelola router hub melalui titik akhir privatnya karena persyaratan kepatuhan. Konektivitas ke titik akhir publik router hub diautentikasi melalui sertifikat, dan Azure melakukan audit keamanan rutin dari titik akhir publik ini. Akibatnya, mereka tidak merupakan paparan keamanan hub virtual Anda.

Apakah ada batas rute untuk klien OpenVPN yang terhubung ke gateway VPN Azure P2S?

Batas rute untuk klien OpenVPN adalah 1000.

Bagaimana SLA Virtual WAN dihitung?

Virtual WAN adalah platform jaringan sebagai layanan yang memiliki SLA 99,95%. Namun, Virtual WAN menggabungkan banyak komponen berbeda seperti Azure Firewall, VPN situs-ke-situs, ExpressRoute, VPN titik-ke-situs, dan Hub Virtual WAN/Peralatan Virtual Jaringan Terintegrasi.

SLA untuk setiap komponen dihitung secara individual. Misalnya, jika ExpressRoute memiliki waktu henti 10 menit, ketersediaan ExpressRoute akan dihitung sebagai (Menit Maksimum yang Tersedia - waktu henti) / Menit Maksimum yang Tersedia * 100.

Dapatkah Anda mengubah ruang alamat VNet di VNet spoke yang tersambung ke hub?

Ya, ini dapat dilakukan secara otomatis tanpa pembaruan atau reset yang diperlukan pada koneksi peering. Perhatikan hal berikut:

- Anda tidak perlu mengklik tombol "Sinkronkan" di bawah bilah Peering. Setelah ruang alamat VNet diubah, peering VNet akan secara otomatis disinkronkan dengan VNet hub virtual.

- Pastikan ruang alamat yang diperbarui tidak tumpang tindih dengan ruang alamat untuk VNet spoke yang ada di Virtual WAN Anda.

Anda dapat menemukan informasi selengkapnya tentang cara mengubah ruang alamat VNet di sini.

Berapa jumlah maksimum alamat Virtual Network spoke yang didukung untuk hub yang dikonfigurasi dengan Niat Perutean?

Jumlah maksimum ruang alamat di semua Virtual Network yang terhubung langsung ke satu hub Virtual WAN adalah 400. Batas ini diterapkan satu per satu ke setiap hub Virtual WAN dalam penyebaran Virtual WAN. Ruang alamat Virtual Network yang terhubung ke hub jarak jauh (hub Virtual WAN lainnya di Virtual WAN yang sama) tidak dihitung dalam batas ini.

Batas ini dapat disesuaikan. Untuk informasi selengkapnya tentang batas, prosedur untuk meminta peningkatan batas dan contoh skrip untuk menentukan jumlah ruang alamat di seluruh Virtual Network yang terhubung ke hub Virtual WAN, lihat merutekan batas ruang alamat jaringan virtual niat.

Pemeliharaan gateway yang dikontrol pelanggan Virtual WAN

Layanan mana yang disertakan dalam cakupan Konfigurasi Pemeliharaan Gateway Jaringan?

Untuk Virtual WAN, Anda dapat mengonfigurasi jendela pemeliharaan untuk gateway VPN situs-ke-situs dan gateway ExpressRoute.

Pemeliharaan mana yang didukung atau tidak didukung oleh pemeliharaan yang dikontrol pelanggan?

Layanan Azure melalui pembaruan pemeliharaan berkala untuk meningkatkan fungsionalitas, keandalan, performa, dan keamanan. Setelah Anda mengonfigurasi jendela pemeliharaan untuk sumber daya Anda, OS Tamu dan Pemeliharaan layanan dilakukan selama jendela tersebut. Pembaruan ini memperhitungkan sebagian besar item pemeliharaan yang menyebabkan kekhawatiran bagi pelanggan.

Pembaruan infrastruktur perangkat keras host dan pusat data yang mendasar tidak tercakup oleh pemeliharaan yang dikontrol pelanggan. Selain itu, jika ada masalah keamanan dengan tingkat keparahan tinggi yang mungkin membahukan pelanggan kami, Azure mungkin perlu mengambil alih kontrol pelanggan dari jendela pemeliharaan dan meluncurkan perubahan. Ini adalah kejadian langka yang hanya akan digunakan dalam kasus ekstrem.

Bisakah saya mendapatkan pemberitahuan lanjutan tentang pemeliharaan?

Saat ini, pemberitahuan tingkat lanjut tidak dapat diaktifkan untuk pemeliharaan sumber daya Gateway Jaringan.

Dapatkah saya mengonfigurasi jendela pemeliharaan lebih pendek dari lima jam?

Saat ini, Anda perlu mengonfigurasi minimal jendela lima jam di zona waktu pilihan Anda.

Dapatkah saya mengonfigurasi jadwal pemeliharaan yang tidak diulang setiap hari?

Saat ini, Anda perlu mengonfigurasi jendela pemeliharaan harian.

Apakah sumber daya Konfigurasi Pemeliharaan harus berada di wilayah yang sama dengan sumber daya gateway?

Ya.

Apakah saya perlu menyebarkan unit skala gateway minimum agar memenuhi syarat untuk pemeliharaan yang dikontrol pelanggan?

Tidak.

Berapa lama waktu yang diperlukan agar kebijakan konfigurasi pemeliharaan menjadi efektif setelah ditetapkan ke sumber daya gateway?

Mungkin perlu waktu hingga 24 jam agar Gateway Jaringan mengikuti jadwal pemeliharaan setelah kebijakan pemeliharaan dikaitkan dengan sumber daya gateway.

Bagaimana cara merencanakan jendela pemeliharaan saat menggunakan VPN dan ExpressRoute dalam skenario koeksistensi?

Saat bekerja dengan VPN dan ExpressRoute dalam skenario koeksistensi atau setiap kali Anda memiliki sumber daya yang bertindak sebagai cadangan, sebaiknya siapkan jendela pemeliharaan terpisah. Pendekatan ini memastikan bahwa pemeliharaan tidak memengaruhi sumber daya cadangan Anda secara bersamaan.

Saya telah menjadwalkan jendela pemeliharaan untuk tanggal mendatang untuk salah satu sumber daya saya. Apakah aktivitas pemeliharaan akan dijeda pada sumber daya ini hingga saat itu?

Tidak, aktivitas pemeliharaan tidak akan dijeda pada sumber daya Anda selama periode sebelum jendela pemeliharaan terjadwal. Untuk hari-hari yang tidak tercakup dalam jadwal pemeliharaan Anda, pemeliharaan berlanjut seperti biasa pada sumber daya.

Apakah ada batasan jumlah rute yang dapat saya iklankan?

Ya, ada batasan. ExpressRoute mendukung hingga 4.000 awalan untuk peering privat dan 200 awalan untuk peering Microsoft. Dengan ExpressRoute Premium, Anda dapat meningkatkan batas menjadi 10.000 rute untuk peering privat. Jumlah maksimum rute yang diiklankan dari peering privat Azure melalui Gateway ExpressRoute melalui sirkuit ExpressRoute adalah 1.000, yang sama untuk sirkuit ExpressRoute standar dan premium. Untuk detail selengkapnya, Anda dapat meninjau Batas Rute sirkuit ExpressRoute pada halaman batas dan kuota langganan Azure Harap dicatat bahwa iklan rute IPv6 saat ini tidak didukung dengan Virtual WAN.

Apakah ada batasan pada rentang IP yang dapat saya iklankan melalui sesi BGP?

Ya, ada batasan. Awalan privat (RFC1918) tidak diterima untuk sesi BGP peering Microsoft. Namun, ukuran awalan apa pun hingga awalan /32 diterima pada peering Microsoft dan privat.

Apa yang terjadi jika batas rute BGP terlampaui?

Jika batas rute BGP terlampaui, sesi BGP akan terputus. Sesi akan dipulihkan setelah jumlah awalan berkurang di bawah batas. Untuk informasi selengkapnya, lihat batas Rute sirkuit ExpressRoute pada halaman batas dan kuota langganan Azure.

Dapatkah saya memantau jumlah rute yang diiklankan atau diterima melalui sirkuit ExpressRoute?

Ya, Anda bisa. Untuk praktik dan konfigurasi terbaik untuk pemantauan pemberitahuan berbasis metrik, lihat praktik terbaik pemantauan Azure.

Apa rekomendasi untuk mengurangi jumlah awalan IP?

Sebaiknya agregasi awalan sebelum mengiklankannya melalui Gateway ExpressRoute atau VPN. Selain itu, Anda dapat menggunakan Route-Maps untuk meringkas rute yang diiklankan dari/ke Virtual WAN.

Langkah berikutnya

Untuk informasi selengkapnya tentangVirtual WAN, lihat Tentang Virtual WAN.