Mengonfigurasi koneksi VPN S2S aktif-aktif dengan gateway VPN Azure

Artikel ini memandu Anda melalui langkah-langkah untuk membuat koneksi lintas lokal aktif dan VNet-ke-VNet menggunakan model penyebaran Azure Resource Manager dan PowerShell. Anda juga dapat mengonfigurasi gateway aktif-aktif di portal Microsoft Azure.

Tentang koneksi lintas-lokasi yang sangat tersedia

Agar konektivitas lintas-lokasi dan VNet-ke-VNet mencapai ketersediaan tinggi, Anda harus menggunakan beberapa VPN gateway dan membuat beberapa koneksi paralel antara jaringan Anda dan Azure. Lihat Konektivitas Lintas-Lokasi dan VNet-ke-VNet yang Sangat Tersedia untuk ringkasan opsi dan topologi konektivitas.

Artikel ini menyediakan instruksi untuk menyiapkan koneksi VPN lintas-lokasi aktif-aktif, dan koneksi aktif-aktif antara dua jaringan virtual.

- Bagian 1 - Membuat dan mengonfigurasi Azure VPN gateway Anda dalam mode aktif-aktif

- Bagian 2 - Membuat koneksi lintas-lokasi aktif-aktif

- Bagian 3 - Membuat koneksi VNet-ke-VNet aktif-aktif

Jika Anda sudah memiliki VPN gateway, Anda bisa:

Anda dapat menggabungkannya bersama-sama untuk membangun topologi jaringan yang lebih kompleks dan sangat tersedia yang memenuhi kebutuhan Anda.

Penting

Mode aktif-aktif tersedia untuk semua SKU kecuali Dasar atau Standar. Untuk informasi selengkapnya, lihat Pengaturan konfigurasi.

Bagian 1 - Membuat dan mengonfigurasi gateway VPN aktif-aktif

Langkah-langkah berikut mengonfigurasi gateway Azure VPN Anda dalam mode aktif-aktif. Perbedaan utama antara gateway aktif-aktif dan aktif-siaga:

- Anda perlu membuat dua konfigurasi IP Gateway dengan dua alamat IP publik.

- Anda perlu mengatur bendera EnableActiveActiveFeature.

- SKU gateway tidak boleh Dasar atau Standar.

Atribut lainnya sama dengan gateway non-aktif-aktif.

Sebelum Anda mulai

- Pastikan Anda memiliki langganan Azure. Jika Anda belum memiliki langganan Azure, Anda dapat mengaktifkan manfaat pelanggan MSDN atau mendaftar untuk akun gratis.

- Anda perlu menginstal cmdlet PowerShell Azure Resource Manager jika Anda tidak ingin menggunakan Cloud Shell di browser Anda. Lihat Ringkasan Azure PowerShell untuk informasi selengkapnya tentang menginstal cmdlet PowerShell.

Langkah 1: Membuat dan mengonfigurasi VNet1

1. Deklarasikan variabel Anda

Untuk latihan ini, kita mulai dengan menyatakan variabel kita. Jika Anda menggunakan Cloud Shell "Coba", Anda akan secara otomatis tersambung ke akun Anda. Jika Anda menggunakan PowerShell secara lokal, gunakan contoh berikut ini untuk membantu Anda menyambungkan:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

Contoh berikut mendeklarasikan variabel menggunakan nilai untuk latihan ini. Pastikan untuk mengganti nilai dengan nilai Anda sendiri saat mengonfigurasi untuk produksi. Anda dapat menggunakan variabel ini jika Anda menjalankan langkah-langkah untuk membiasakan diri dengan jenis konfigurasi ini. Ubah variabel, lalu salin dan tempel ke konsol PowerShell Anda.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Buat grup sumber daya baru

Gunakan contoh berikut untuk membuat grup sumber daya baru:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Buat TestVNet1

Contoh berikut membuat jaringan virtual bernama TestVNet1 dan tiga subnet, satu disebut GatewaySubnet, satu disebut FrontEnd, dan satu disebut Backend. Saat mengganti nilai, pastikan Anda selalu menamai subnet gateway dengan GatewaySubnet. Penamaan selain itu akan membuat gateway Anda gagal.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Langkah 2: Buat gateway VPN untuk TestVNet1 dengan mode aktif-aktif

1. Buat alamat IP publik dan konfigurasi IP gateway

Minta dua alamat IP publik untuk dialokasikan ke gateway yang akan Anda buat untuk VNet Anda. Anda juga akan menentukan konfigurasi subnet dan IP yang diperlukan.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Buat VPN gateway dengan konfigurasi aktif-aktif

Membuat gateway jaringan virtual untuk TestVnet1. Ada dua entri GatewayIpConfig, dan bendera EnableActiveActiveFeature diatur. Membuat gateway dapat memakan waktu cukup lama (45 menit atau lebih untuk menyelesaikannya, tergantung pada SKU yang dipilih).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

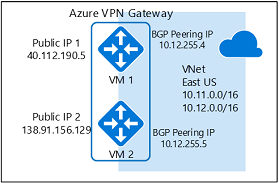

3. Dapatkan alamat IP publik gateway dan alamat IP BGP Serekan

Setelah gateway dibuat, Anda perlu mendapatkan alamat IP BGP Peer pada VPN Gateway Azure. Alamat ini diperlukan untuk mengonfigurasi Azure VPN Gateway sebagai BGP Serekan untuk perangkat VPN lokal Anda.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Gunakan cmdlet berikut untuk memperlihatkan dua alamat IP publik yang dialokasikan untuk VPN gateway Anda, dan alamat IP BGP Serekan terkait untuk setiap instans gateway:

PS D:\> $gw1pip1.IpAddress

198.51.100.5

PS D:\> $gw1pip2.IpAddress

203.0.113.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

Alamat IP publik untuk instans gateway dan Alamat penyetaraan BGP terkait berada dalam urutan yang sama. Dalam contoh ini, gateway VM dengan IP publik 198.51.100.5 menggunakan 10.12.255.4 sebagai Alamat Peering BGP-nya, dan gateway dengan 203.0.113.129 menggunakan 10.12.255.5. Informasi ini diperlukan saat Anda menyiapkan perangkat VPN lokal yang terhubung ke gateway aktif-aktif. Gateway diperlihatkan dalam diagram berikut dengan semua alamat:

Setelah gateway dibuat, Anda bisa menggunakan gateway ini untuk membuat koneksi lintas-lokasi aktif-aktif atau koneksi VNet-ke-VNet. Bagian berikut menjelaskan langkah-langkah untuk menyelesaikan latihan.

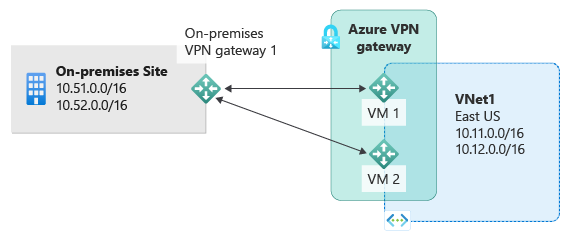

Bagian 2 - Membuat koneksi lintas lokasi aktif-aktif

Untuk membuat koneksi lintas-lokasi, Anda perlu membuat Gateway Jaringan Lokal untuk mewakili perangkat VPN lokal Anda, dan Koneksi untuk menyambungkan Azure VPN gateway dengan gateway jaringan lokal. Dalam contoh ini, Azure VPN gateway berada dalam mode aktif-aktif. Hasilnya, meskipun hanya ada satu perangkat VPN lokal (gateway jaringan lokal) dan satu sumber daya koneksi, kedua instans Azure VPN gateway akan membuat terowongan VPN S2S dengan perangkat lokal.

Sebelum melanjutkan, pastikan Anda telah menyelesaikan Bagian 1 dari latihan ini.

Langkah 1: Buat dan konfigurasikan gateway jaringan lokal

1. Deklarasikan variabel Anda

Latihan ini terus membangun konfigurasi yang ditunjukkan dalam diagram. Pastikan untuk mengganti nilai dengan nilai yang ingin Anda gunakan pada konfigurasi Anda.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "192.0.2.13"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Beberapa hal yang perlu diperhatikan mengenai parameter gateway jaringan lokal:

- Gateway jaringan lokal bisa berada di lokasi dan grup sumber daya yang sama atau berbeda dengan gateway VPN. Contoh ini memperlihatkan gateway berada di dalam grup sumber daya berbeda tetapi di lokasi Azure yang sama.

- Jika hanya ada satu perangkat VPN lokal (seperti yang ditunjukkan dalam contoh), koneksi aktif-aktif dapat bekerja dengan atau tanpa protokol BGP. Contoh ini menggunakan BGP untuk koneksi lintas-lokasi.

- Jika BGP diaktifkan, prefiks yang perlu Anda nyatakan untuk gateway jaringan lokal adalah alamat host dari alamat IP BGP Serekan di perangkat VPN Anda. Dalam hal ini, prefiks /32 dari “10.52.255.253/32”.

- Sebagai pengingat, Anda harus menggunakan ASN BGP yang berbeda antara jaringan lokal Anda dan Azure VNet. Jika sama, Anda perlu mengubah VNet ASN jika perangkat VPN lokal Anda sudah menggunakan ASN untuk melakukan peering dengan tetangga BGP lainnya.

2. Membuat gateway jaringan lokal untuk Situs5

Sebelum melanjutkan, pastikan Anda masih tersambung ke Langganan 1. Buat grup sumber daya jika belum dibuat.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Langkah 2: Sambungkan gateway VNet dan gateway jaringan lokal

1. Dapatkan dua gateway tersebut

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Buat TestVNet1 ke koneksi Site5

Di langkah ini, Anda membuat koneksi dari TestVNet1 ke Site5_1 dengan "EnableBGP" diset ke $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parameter VPN dan BGP untuk perangkat VPN lokal Anda

Contoh berikut mencantumkan parameter yang Anda masukkan ke bagian konfigurasi BGP di perangkat VPN lokal Anda untuk latihan ini:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Koneksi akan tersambung setelah beberapa menit, dan sesi penyetaraan BGP dimulai setelah koneksi IPsec dibuat. Contoh ini sejauh ini hanya mengonfigurasi satu perangkat VPN lokal, menghasilkan diagram berikut:

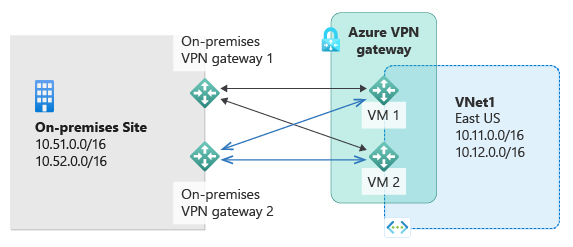

Langkah 3: Sambungkan dua perangkat VPN lokal ke gateway VPN aktif-aktif

Jika Anda memiliki dua perangkat VPN di jaringan lokal yang sama, Anda dapat mencapai redundansi ganda dengan menghubungkan Azure VPN gateway ke perangkat VPN kedua.

1. Membuat gateway jaringan lokal kedua untuk Site5

Alamat IP gateway, prefiks alamat, dan alamat penyetaraan BGP untuk gateway jaringan lokal kedua tidak boleh tumpang tindih dengan gateway jaringan lokal sebelumnya pada jaringan lokal yang sama.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "192.0.2.14"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2: Menyambungkan gateway VNet dan gateway jaringan lokal kedua

Buat koneksi dari TestVNet1 ke Site5_2 dengan "EnableBGP" diset ke $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parameter VPN dan BGP untuk perangkat VPN lokal kedua Anda

Demikian pula, contoh berikut mencantumkan parameter yang akan Anda masukkan ke perangkat VPN kedua:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Setelah koneksi (terowongan) dibuat, Anda akan memiliki perangkat VPN dan terowongan redundan ganda yang menghubungkan jaringan lokal Anda dan Azure:

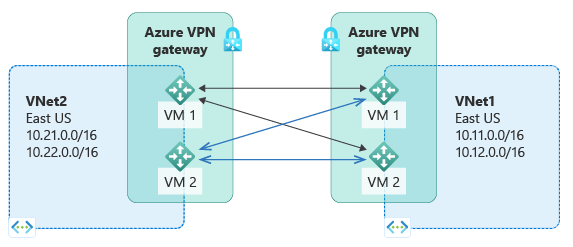

Bagian 3 - Membuat koneksi VNet-ke-VNet aktif-aktif

Bagian ini membuat koneksi VNet-ke-VNet aktif-aktif menggunakan BGP. Instruksi berikut berlanjut dari langkah-langkah sebelumnya. Anda harus menyelesaikan Bagian 1 untuk membuat dan mengonfigurasi TestVNet1 dan VPN Gateway menggunakan BGP.

Langkah 1: Buat TestVNet2 dan gateway VPN

Penting untuk memastikan bahwa ruang alamat IP jaringan virtual baru, TestVNet2, tidak tumpang tindih dengan rentang VNet Anda.

Dalam contoh ini, jaringan virtual milik langganan yang sama. Anda dapat menyiapkan koneksi VNet-ke-VNet di antara langganan yang berbeda; lihat Mengonfigurasi koneksi VNet-ke-VNet untuk mempelajari detail selengkapnya. Pastikan Anda menambahkan "-EnableBgp $True" saat membuat koneksi untuk mengaktifkan BGP.

1. Deklarasikan variabel Anda

Pastikan untuk mengganti nilai dengan nilai yang ingin Anda gunakan pada konfigurasi Anda.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Buat TestVNet2 di grup sumber daya baru

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Buat VPN gateway aktif-aktif untuk TestVNet2

Minta dua alamat IP publik untuk dialokasikan ke gateway yang akan Anda buat untuk VNet Anda. Anda juga akan menentukan konfigurasi subnet dan IP yang diperlukan.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Buat VPN gateway dengan nomor AS dan bendera "EnableActiveActiveFeature". Anda harus mengganti ASN default di VPN gateway Azure Anda. ASN untuk VNet yang terhubung harus berbeda untuk mengaktifkan BGP dan perutean transit.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Langkah 2: Sambungkan gateway TestVNet1 dan TestVNet2

Dalam contoh ini, kedua gateway berada dalam langganan yang sama. Anda dapat menyelesaikan langkah ini dalam sesi PowerShell yang sama.

1. Dapatkan kedua gateway

Pastikan Anda masuk dan menyambungkan ke Langganan 1.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Buat kedua koneksi

Dalam langkah ini, Anda membuat koneksi dari TestVNet1 ke TestVNet2, dan koneksi dari TestVNet2 ke TestVNet1.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Penting

Pastikan untuk mengaktifkan BGP untuk kedua koneksi.

Setelah menyelesaikan langkah-langkah ini, koneksi akan dibuat dalam beberapa menit, dan sesi peering BGP akan aktif setelah koneksi VNet-ke-VNet selesai dengan redundansi ganda:

Memperbarui gateway VPN yang ada

Saat Anda mengubah gateway aktif-siaga menjadi aktif-aktif, Anda membuat alamat IP publik lain, lalu menambahkan konfigurasi IP Gateway kedua. Bagian ini membantu Anda mengubah Azure VPN gateway yang sudah ada dari mode aktif-siaga ke aktif-aktif, atau sebaliknya menggunakan PowerShell. Anda juga dapat mengubah gateway di portal Microsoft Azure di halaman Konfigurasi untuk gateway jaringan virtual Anda.

Mengubah gateway aktif-siaga menjadi gateway aktif-aktif

Contoh berikut mengonversi gateway aktif-siaga menjadi gateway aktif-aktif.

1. Deklarasikan variabel Anda

Ganti parameter berikut yang digunakan pada contoh dengan pengaturan yang Anda butuhkan untuk konfigurasi Anda sendiri, lalu nyatakan variabel ini.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

Setelah menyatakan variabel, Anda dapat menyalin dan menempelkan contoh ini ke konsol PowerShell Anda.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Buat alamat IP publik, lalu tambahkan konfigurasi IP gateway kedua

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Aktifkan mode aktif-aktif dan perbarui gateway

Di langkah ini, Anda mengaktifkan mode aktif-aktif dan memperbarui gateway. Di contoh berikut, VPN gateway saat ini menggunakan SKU Standar warisan. Namun, aktif-aktif tidak mendukung SKU Standar. Untuk mengubah ukuran SKU warisan menjadi didukung (dalam hal ini, KinerjaTinggi), Anda cukup menentukan SKU warisan yang didukung yang ingin Anda gunakan.

Anda tidak dapat mengubah SKU warisan menjadi salah satu SKU baru menggunakan langkah ini. Anda hanya dapat mengubah ukuran SKU warisan ke SKU warisan lain yang didukung. Misalnya, Anda tidak dapat mengubah SKU dari Standar ke VpnGw1 (meskipun VpnGw1 didukung untuk mode aktif-aktif), mengingat Standar adalah SKU warisan dan VpnGw1 adalah SKU saat ini. Untuk informasi selengkapnya tentang mengubah ukuran dan memigrasikan SKU, lihat SKU Gateway.

Jika Anda ingin mengubah ukuran SKU saat ini, misalnya VpnGw1 ke VpnGw3, Anda dapat menerapkan langkah ini karena SKU berada dalam keluarga SKU yang sama. Untuk melakukannya, Anda akan menggunakan nilai:

-GatewaySku VpnGw3

Saat Anda menggunakan ini di lingkungan Anda, jika Anda tidak perlu mengubah ukuran gateway, Anda tidak perlu menentukan -GatewaySku. Perhatikan bahwa dalam langkah ini Anda harus mengatur objek gateway di PowerShell untuk memicu pembaruan aktual. Pembaruan ini dapat memakan waktu 30 hingga 45 menit, bahkan jika Anda tidak mengubah ukuran gateway Anda.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Mengubah gateway aktif-aktif menjadi gateway aktif-siaga

1. Deklarasikan variabel Anda

Ganti parameter berikut yang digunakan pada contoh dengan pengaturan yang Anda butuhkan untuk konfigurasi Anda sendiri, lalu nyatakan variabel ini.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

Setelah menyatakan variabel, dapatkan nama konfigurasi IP yang ingin Anda hapus.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Hapus konfigurasi IP gateway dan nonaktifkan mode aktif-aktif

Gunakan contoh ini untuk menghapus konfigurasi IP gateway dan menonaktifkan mode aktif-aktif. Perhatikan bahwa Anda harus mengatur objek gateway di PowerShell untuk memicu pembaruan yang sebenarnya.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Pembaruan ini dapat memakan waktu 30 hingga 45 menit.

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Lihat langkah-langkah Membuat Komputer Virtual.