Mengonfigurasi respons kustom untuk Azure Web Application Firewall

Artikel ini menjelaskan cara mengonfigurasi halaman respons kustom saat Azure Web Application Firewall memblokir permintaan.

Secara default, ketika Azure Web Application Firewall memblokir permintaan karena aturan yang cocok, azure Web Application Firewall mengembalikan kode status 403 dengan pesan "Permintaan diblokir." Pesan default juga menyertakan string referensi pelacakan yang digunakan untuk menautkan ke entri log untuk permintaan tersebut. Anda dapat mengonfigurasi kode status respons kustom dan pesan kustom dengan string referensi untuk kasus penggunaan Anda.

Mengonfigurasi kode dan pesan status respons kustom dengan menggunakan portal

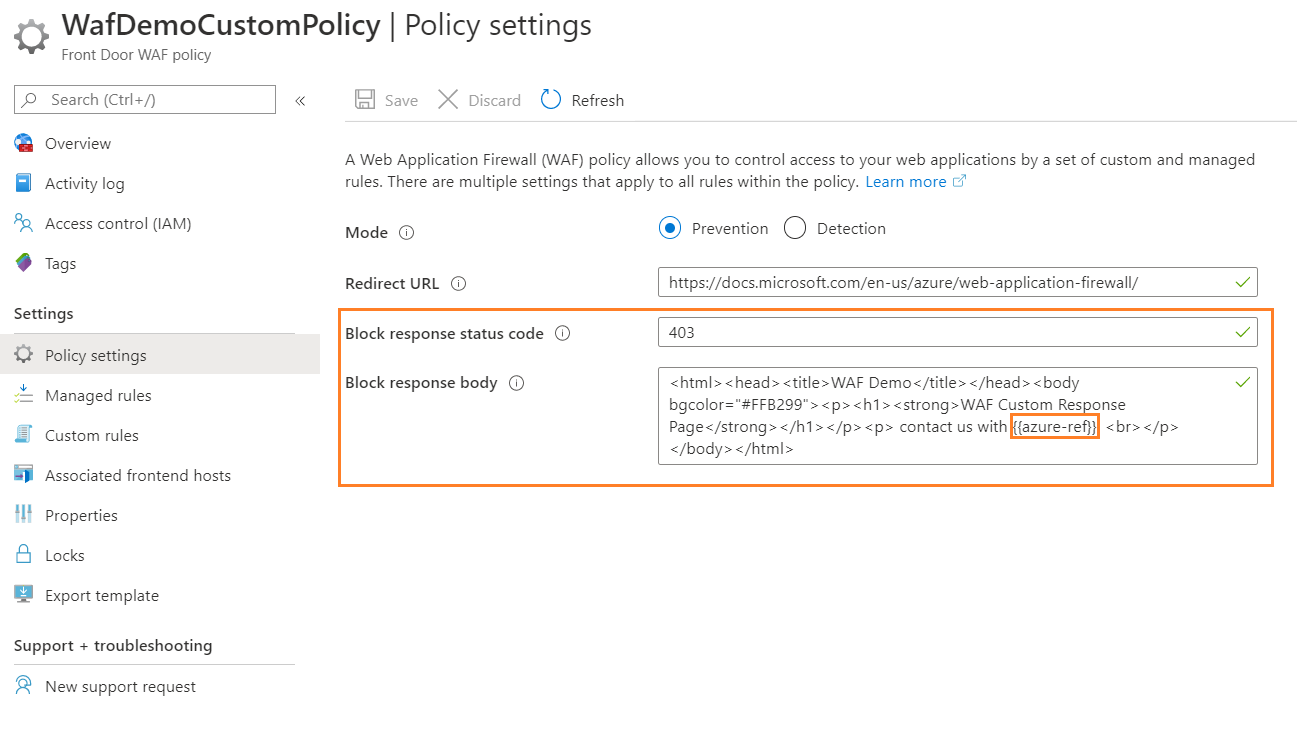

Anda dapat mengonfigurasi kode status respons kustom dan isi di bawah Pengaturan kebijakan di portal Azure Web Application Firewall.

Dalam contoh sebelumnya, kami menyimpan kode respons sebagai 403 dan mengonfigurasi pesan singkat "Silakan hubungi kami", seperti yang ditunjukkan pada gambar berikut:

"{{azure-ref}}" menyisipkan string referensi unik dalam isi respons. Nilai cocok dengan bidang TrackingReference di log FrontDoorAccessLog dan FrontDoorWebApplicationFirewallLog.

"{{azure-ref}}" menyisipkan string referensi unik dalam isi respons. Nilai cocok dengan bidang TrackingReference di log FrontdoorAccessLog dan FrontdoorWebApplicationFirewallLog.

Mengonfigurasi kode dan pesan status respons kustom dengan menggunakan PowerShell

Ikuti langkah-langkah ini untuk mengonfigurasi kode status respons kustom dan pesan dengan menggunakan PowerShell.

Menyiapkan lingkungan PowerShell Anda

Azure PowerShell menyediakan satu set cmdlet dengan menggunakan model Azure Resource Manager untuk mengelola sumber daya Azure Anda.

Anda dapat menginstal Azure PowerShell di komputer lokal Anda dan menggunakannya di sesi PowerShell apa pun. Ikuti instruksi di halaman untuk masuk dengan kredensial Azure Anda. Kemudian instal modul Az PowerShell.

Menyambungkan ke Azure dengan dialog interaktif untuk rincian masuk

Connect-AzAccount

Install-Module -Name Az

Pastikan bahwa Anda menginstal PowerShellGet versi terbaru. Jalankan perintah berikut dan buka kembali PowerShell.

Install-Module PowerShellGet -Force -AllowClobber

Menginstal modul Az.FrontDoor

Install-Module -Name Az.FrontDoor

Buat grup sumber daya

Di Azure, Anda mengalokasikan sumber daya terkait ke grup sumber daya. Di sini, kami membuat grup sumber daya dengan menggunakan New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupWAF

Membuat kebijakan WAF baru dengan respons kustom

Contoh berikut menunjukkan cara membuat kebijakan firewall aplikasi web (WAF) baru dengan kode status respons kustom yang diatur ke 405 dan pesan "Anda diblokir" dengan menggunakan New-AzFrontDoorWafPolicy.

# WAF policy setting

New-AzFrontDoorWafPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 405 `

-CustomBlockResponseBody "<html><head><title>You are blocked.</title></head><body></body></html>"

Ubah kode respons kustom atau pengaturan isi respons dari kebijakan WAF yang ada dengan menggunakan Update-AzFrontDoorFireWallPolicy.

# modify WAF response code

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 403

# modify WAF response body

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-CustomBlockResponseBody "<html><head><title>Forbidden</title></head><body>{{azure-ref}}</body></html>"

Langkah berikutnya

Pelajari selengkapnya tentang Azure Web Application Firewall di Azure Front Door.