Menyebarkan Kontrol Aplikasi Akses Bersyar untuk aplikasi web apa pun menggunakan Okta sebagai Penyedia Identitas (IdP)

Anda dapat mengonfigurasi kontrol sesi di Microsoft Defender untuk Cloud Apps untuk bekerja dengan aplikasi web apa pun dan IdP non-Microsoft apa pun. Artikel ini menjelaskan cara merutekan sesi aplikasi dari Okta ke aplikasi Defender untuk Cloud untuk kontrol sesi real time.

Untuk artikel ini, kami akan menggunakan aplikasi Salesforce sebagai contoh aplikasi web yang dikonfigurasi untuk menggunakan kontrol sesi Defender untuk Cloud Apps.

Prasyarat

Organisasi Anda harus memiliki lisensi berikut untuk menggunakan Kontrol Aplikasi Akses Bersyar:

- Penyewa Okta yang telah dikonfigurasi sebelumnya.

- Microsoft Defender for Cloud Apps

Konfigurasi akses menyeluruh Okta yang ada untuk aplikasi menggunakan protokol autentikasi SAML 2.0

Untuk mengonfigurasi kontrol sesi untuk aplikasi Anda menggunakan Okta sebagai IdP

Gunakan langkah-langkah berikut untuk merutekan sesi aplikasi web Anda dari Okta ke aplikasi Defender untuk Cloud.

Catatan

Anda dapat mengonfigurasi informasi akses menyeluruh SAML aplikasi yang disediakan oleh Okta menggunakan salah satu metode berikut:

- Opsi 1: Mengunggah file metadata SAML aplikasi.

- Opsi 2: Menyediakan data SAML aplikasi secara manual.

Dalam langkah-langkah berikut, kita akan menggunakan opsi 2.

Langkah 1: Dapatkan pengaturan akses menyeluruh SAML aplikasi Anda

Langkah 2: Mengonfigurasi aplikasi Defender untuk Cloud dengan informasi SAML aplikasi Anda

Langkah 3: Buat Aplikasi Kustom Okta baru dan konfigurasi akses menyeluruh aplikasi

Langkah 4: Mengonfigurasi aplikasi Defender untuk Cloud dengan informasi aplikasi Okta

Langkah 5: Selesaikan konfigurasi Aplikasi Kustom Okta

Langkah 6: Dapatkan perubahan aplikasi di Defender untuk Cloud Apps

Langkah 7: Menyelesaikan perubahan aplikasi

Langkah 8: Selesaikan konfigurasi di Defender untuk Cloud Apps

Langkah 1: Dapatkan pengaturan akses menyeluruh SAML aplikasi Anda

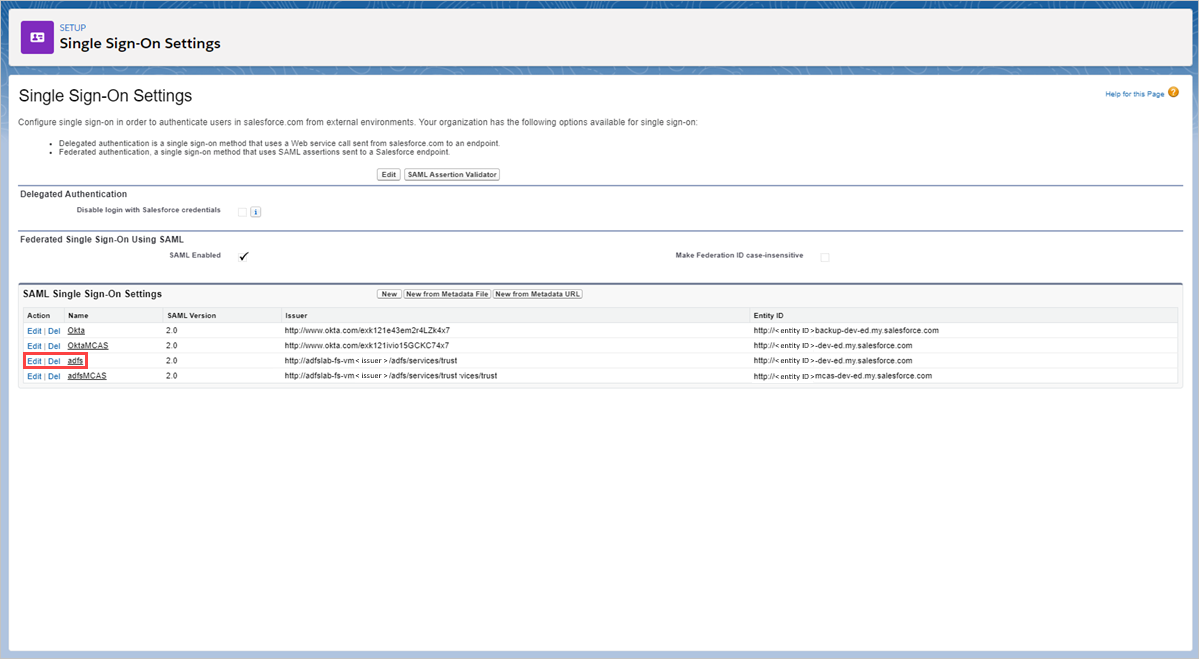

Di Salesforce, telusuri Pengaturan >Pengaturan>Pengaturan Akses Menyeluruh Identitas.>

Di bawah Pengaturan Akses Menyeluruh, klik nama konfigurasi Okta Anda yang sudah ada.

Pada halaman Pengaturan Akses Menyeluruh SAML, catat URL Masuk Salesforce. Anda akan memerlukannya nanti saat mengonfigurasi aplikasi Defender untuk Cloud.

Catatan

Jika aplikasi Anda menyediakan sertifikat SAML, unduh file sertifikat.

Langkah 2: Mengonfigurasi aplikasi Defender untuk Cloud dengan informasi SAML aplikasi Anda

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps.

Di bawah Aplikasi tersambung, pilih Aplikasi Kontrol Aplikasi Akses Bersyar.

Pilih +Tambahkan, dan di pop-up, pilih aplikasi yang ingin Anda sebarkan, lalu pilih Mulai Wizard.

Pada halaman INFORMASI APLIKASI, pilih Isi data secara manual, di URL layanan konsumen Pernyataan masukkan URL Masuk Salesforce yang Anda catat sebelumnya, lalu klik Berikutnya.

Catatan

Jika aplikasi Anda menyediakan sertifikat SAML, pilih Gunakan <sertifikat SAML app_name> dan unggah file sertifikat.

Langkah 3: Buat Aplikasi Kustom Okta baru dan konfigurasi Akses Menyeluruh Aplikasi

Catatan

Untuk membatasi waktu henti pengguna akhir dan mempertahankan konfigurasi baik yang diketahui yang ada, sebaiknya buat aplikasi kustom dan konfigurasi Akses Menyeluruh baru. Jika ini tidak memungkinkan, lewati langkah-langkah yang relevan. Misalnya, jika aplikasi yang Anda konfigurasi tidak mendukung pembuatan beberapa konfigurasi Akses Menyeluruh, maka lewati langkah buat akses menyeluruh baru.

Di konsol Admin Okta, di bawah Aplikasi, lihat properti konfigurasi yang ada untuk aplikasi Anda, dan catat pengaturannya.

Klik Tambahkan Aplikasi, lalu klik Buat Aplikasi Baru. Selain nilai Audience URI (SP Entity ID) yang harus berupa nama unik, konfigurasikan aplikasi baru menggunakan pengaturan yang Anda catat sebelumnya. Anda akan memerlukan aplikasi ini nanti saat mengonfigurasi aplikasi Defender untuk Cloud.

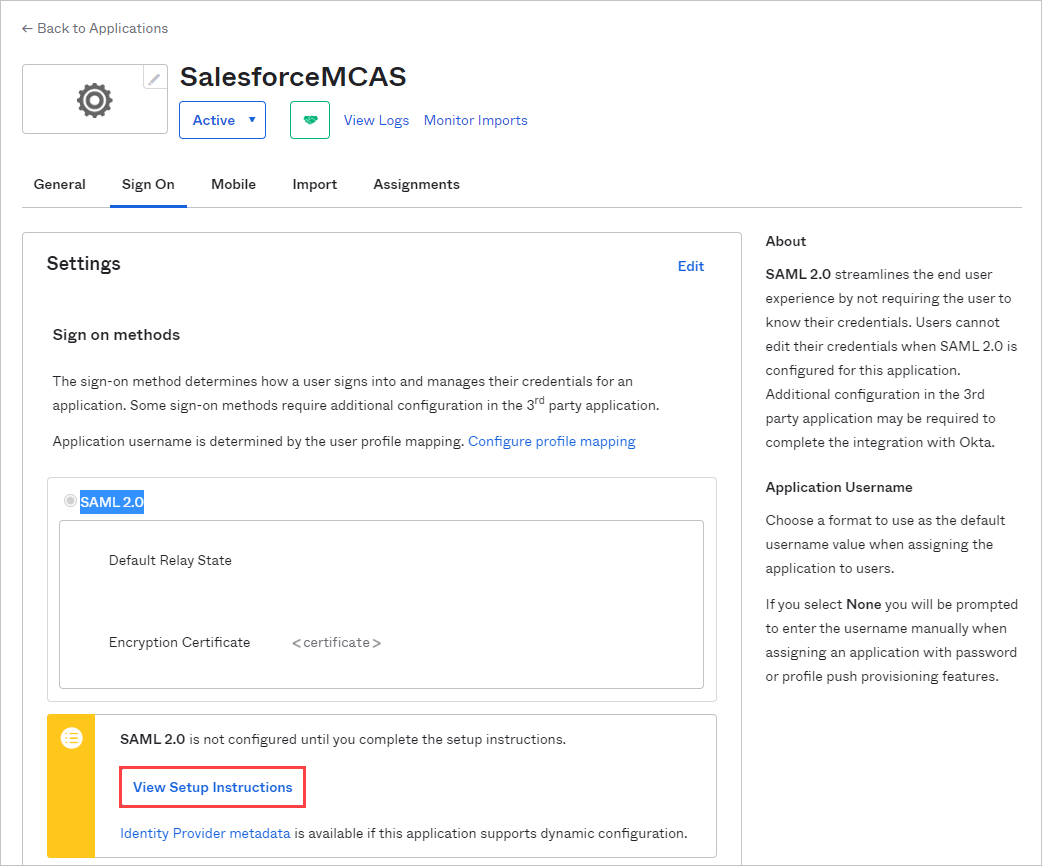

Navigasi ke Aplikasi, lihat konfigurasi Okta Anda yang sudah ada, dan pada tab Masuk , pilih Lihat Instruksi Penyetelan.

Catat URL Akses Menyeluruh Penyedia Identitas dan unduh Sertifikat Penandatanganan Penyedia Identitas (X.509). Anda akan membutuhkan ini nanti.

Kembali ke Salesforce, pada halaman pengaturan akses menyeluruh Okta yang ada, catat semua pengaturan.

Buat konfigurasi akses menyeluruh SAML baru. Selain nilai ID Entitas yang harus cocok dengan URI Audiens (ID Entitas SP) aplikasi kustom, konfigurasikan akses menyeluruh menggunakan pengaturan yang Anda catat sebelumnya. Anda akan memerlukannya nanti saat mengonfigurasi aplikasi Defender untuk Cloud.

Setelah menyimpan aplikasi baru Anda, navigasi ke halaman Penugasan dan tetapkan Orang atau Grup yang memerlukan akses ke aplikasi.

Langkah 4: Mengonfigurasi aplikasi Defender untuk Cloud dengan informasi aplikasi Okta

Kembali ke halaman penyedia identitas aplikasi Defender untuk Cloud, klik Berikutnya untuk melanjutkan.

Pada halaman berikutnya, pilih Isi data secara manual, lakukan hal berikut, lalu klik Berikutnya.

- Untuk URL layanan Akses menyeluruh, masukkan URL Masuk Salesforce yang Anda catat sebelumnya.

- Pilih Unggah sertifikat SAML penyedia identitas dan unggah file sertifikat yang Anda unduh sebelumnya.

Pada halaman berikutnya, catat informasi berikut, lalu klik Berikutnya. Anda akan memerlukan informasinya nanti.

- URL akses menyeluruh Defender untuk Cloud Apps

- atribut dan nilai Defender untuk Cloud Apps

Catatan

Jika Anda melihat opsi untuk mengunggah sertifikat SAML Defender untuk Cloud Apps untuk idP, klik klik untuk mengunduh file sertifikat. Anda akan membutuhkan ini nanti.

Langkah 5: Selesaikan konfigurasi Aplikasi Kustom Okta

Kembali ke konsol Admin Okta, di bawah Aplikasi, pilih aplikasi kustom yang Anda buat sebelumnya, lalu di bawah Pengaturan SAML Umum>, klik Edit.

Di bidang URL Akses Menyeluruh, ganti URL dengan URL akses menyeluruh aplikasi Defender untuk Cloud yang Anda catat sebelumnya, lalu simpan pengaturan Anda.

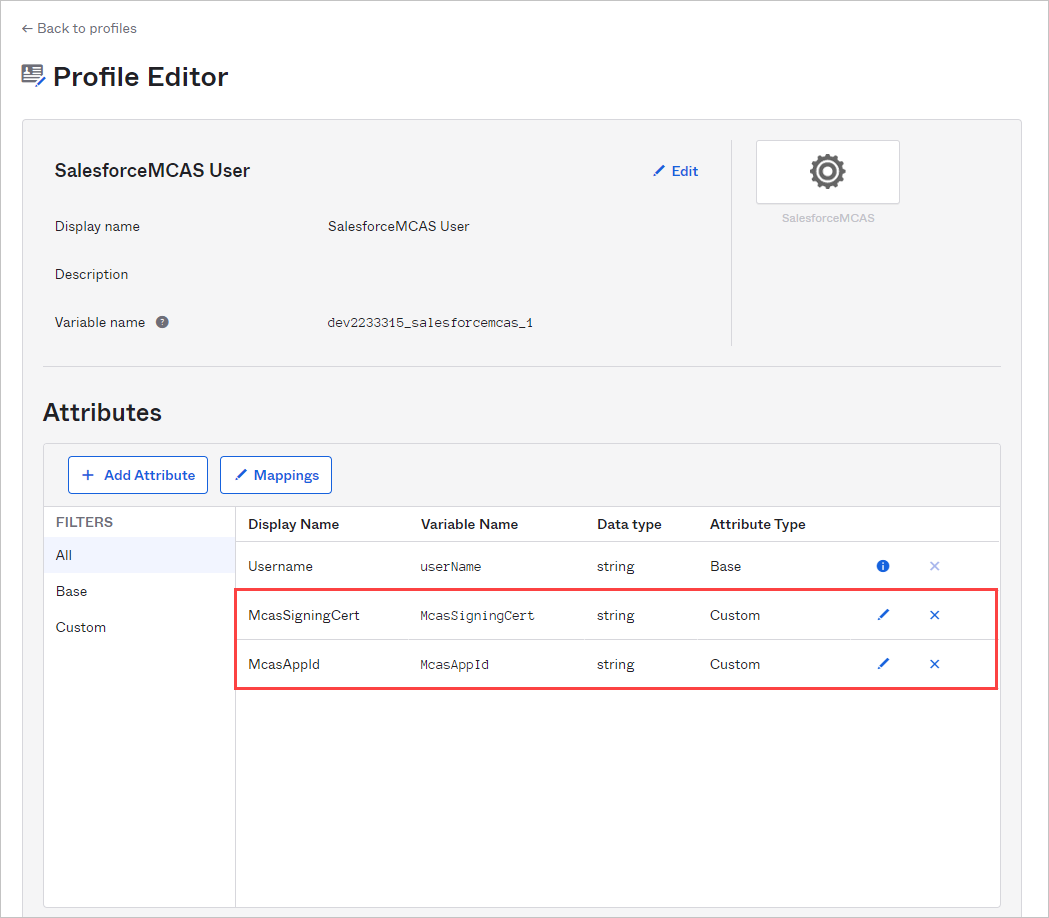

Di bawah Direktori, pilih Editor Profil, pilih aplikasi kustom yang Anda buat sebelumnya, lalu klik Profil. Tambahkan atribut menggunakan informasi berikut.

Nama tampilan Nama variabel Jenis Data Jenis atribut McasSigningCert McasSigningCert string Adat McasAppId McasAppId string Adat

Kembali ke halaman Editor Profil, pilih aplikasi kustom yang Anda buat sebelumnya, klik Pemetaan, lalu pilih Pengguna Okta ke {custom_app_name}. Petakan atribut McasSigningCert dan McasAppId ke nilai atribut Defender untuk Cloud Apps yang Anda catat sebelumnya.

Catatan

- Pastikan Anda mengapit nilai dalam tanda kutip ganda (")

- Okta membatasi atribut hingga 1024 karakter. Untuk mengurangi batasan ini, tambahkan atribut menggunakan Editor Profil seperti yang dijelaskan.

Simpan pengaturan Anda.

Langkah 6: Dapatkan perubahan aplikasi di aplikasi Defender untuk Cloud

Kembali ke halaman PERUBAHAN APLIKASI aplikasi Defender untuk Cloud, lakukan hal berikut, tetapi jangan klik Selesai. Anda akan memerlukan informasinya nanti.

- Salin URL akses menyeluruh SAML Aplikasi Defender untuk Cloud

- Mengunduh sertifikat SAML Defender untuk Cloud Apps

Langkah 7: Menyelesaikan perubahan aplikasi

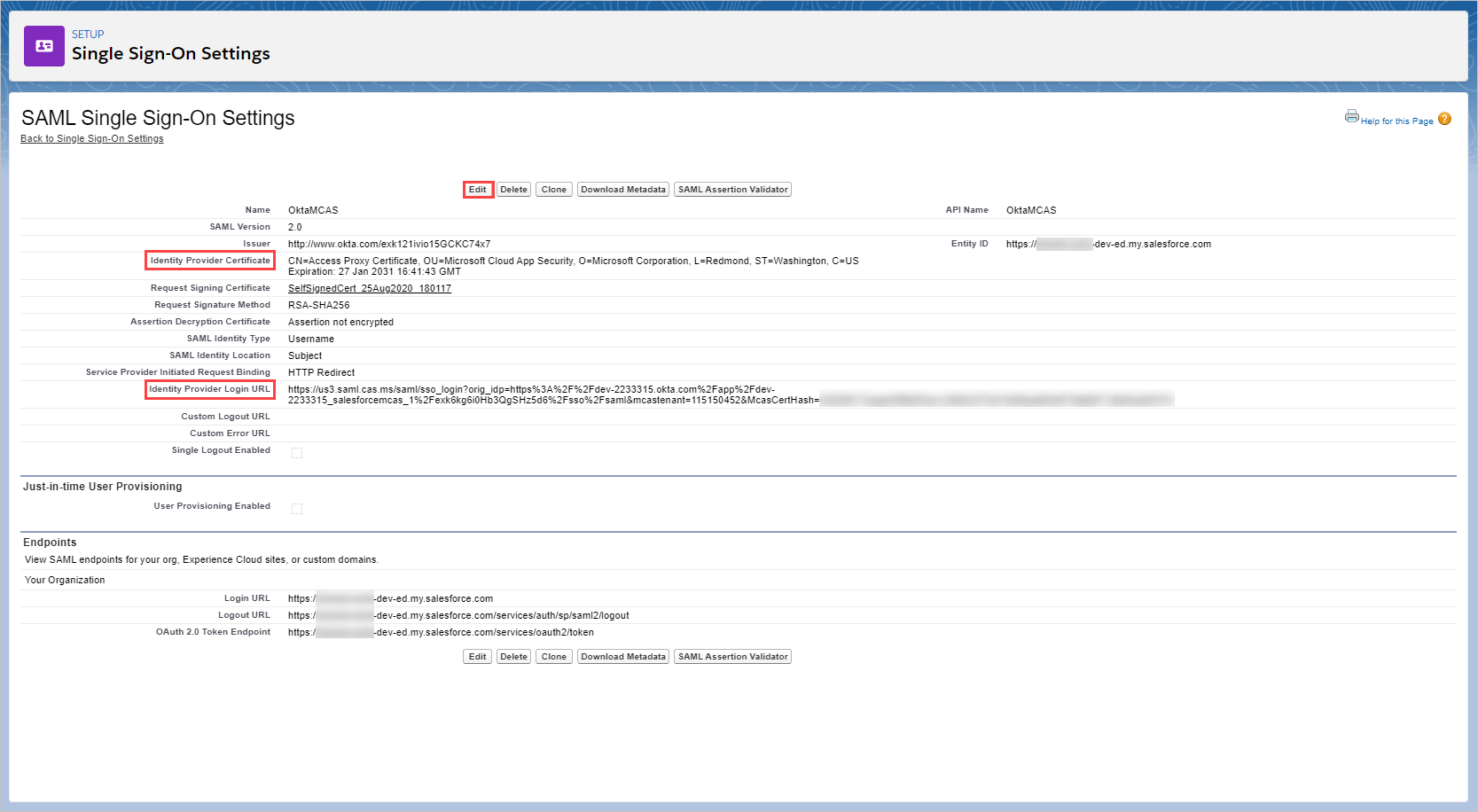

Di Salesforce, telusuri Pengaturan >Pengaturan>Pengaturan Akses Menyeluruh Identitas>, dan lakukan hal berikut:

[Disarankan] Buat cadangan pengaturan Anda saat ini.

Ganti nilai bidang URL Masuk Penyedia Identitas dengan URL akses menyeluruh SAML Defender untuk Cloud Apps yang Anda catat sebelumnya.

Unggah sertifikat SAML Defender untuk Cloud Apps yang Anda unduh sebelumnya.

Klik Simpan.

Catatan

- Setelah menyimpan pengaturan Anda, semua permintaan masuk terkait ke aplikasi ini akan dirutekan melalui Kontrol Aplikasi Akses Bersyarat.

- Sertifikat SAML Defender untuk Cloud Apps berlaku selama satu tahun. Setelah kedaluwarsa, sertifikat baru perlu dibuat.

Langkah 8: Selesaikan konfigurasi di Defender untuk Cloud Apps

- Kembali ke halaman perubahan aplikasi aplikasi Defender untuk Cloud, klik Selesai. Setelah menyelesaikan wizard, semua permintaan masuk terkait ke aplikasi ini akan dirutekan melalui Kontrol Aplikasi Akses Bersyarat.

Konten terkait

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk