Aktifkan pemeriksaan jaringan yang sesuai dengan Akses Bersyarah

Organisasi yang menggunakan Akses Bersyar bersama dengan Akses Aman Global, dapat mencegah akses berbahaya ke aplikasi Microsoft, aplikasi SaaS pihak ketiga, dan aplikasi lini bisnis privat (LoB) menggunakan beberapa kondisi untuk memberikan pertahanan mendalam. Kondisi ini mungkin termasuk kepatuhan perangkat, lokasi, dan lainnya untuk memberikan perlindungan terhadap identitas pengguna atau pencurian token. Akses Aman Global memperkenalkan konsep jaringan yang sesuai dalam Akses Bersyar microsoft Entra ID. Pemeriksaan jaringan yang sesuai ini memastikan pengguna terhubung dari model konektivitas jaringan terverifikasi untuk penyewa tertentu mereka dan mematuhi kebijakan keamanan yang diberlakukan oleh administrator.

Klien Akses Aman Global yang diinstal pada perangkat atau pengguna di belakang jaringan jarak jauh yang dikonfigurasi memungkinkan administrator untuk mengamankan sumber daya di belakang jaringan yang sesuai dengan kontrol Akses Bersyar tingkat lanjut. Fitur jaringan yang sesuai ini memudahkan administrator untuk mengelola kebijakan akses, tanpa harus mempertahankan daftar alamat IP keluar. Ini menghapus persyaratan untuk men-hairpin lalu lintas melalui VPN organisasi.

Penegakan pemeriksaan jaringan yang sesuai

Penegakan jaringan yang sesuai mengurangi risiko serangan pencurian/pemutaran ulang token. Penegakan jaringan yang sesuai terjadi di bidang autentikasi (umumnya tersedia) dan di sarana data (pratinjau). Penegakan bidang autentikasi dilakukan oleh ID Microsoft Entra pada saat autentikasi pengguna. Jika adversary telah mencuri token sesi dan mencoba memutarnya kembali dari perangkat yang tidak terhubung ke jaringan yang sesuai dengan organisasi Anda (misalnya, meminta token akses dengan token refresh yang dicuri), ID Entra akan segera menolak permintaan dan akses lebih lanjut akan diblokir. Penegakan sarana data berfungsi dengan layanan yang mendukung Evaluasi Akses Berkelanjutan (CAE) - saat ini, hanya SharePoint Online. Dengan aplikasi yang mendukung CAE, token akses yang dicuri yang diputar ulang di luar jaringan yang sesuai dengan penyewa Anda akan ditolak oleh aplikasi secara hampir real time. Tanpa CAE, token akses yang dicuri akan bertahan hingga masa pakai penuhnya (default 60-90 menit).

Pemeriksaan jaringan yang sesuai ini khusus untuk setiap penyewa.

- Dengan menggunakan pemeriksaan ini, Anda dapat memastikan bahwa organisasi lain yang menggunakan layanan Akses Aman Global Microsoft tidak dapat mengakses sumber daya Anda.

- Misalnya: Contoso dapat melindungi layanan mereka seperti Exchange Online dan SharePoint Online di balik pemeriksaan jaringan yang sesuai untuk memastikan hanya pengguna Contoso yang dapat mengakses sumber daya ini.

- Jika organisasi lain seperti Fabrikam menggunakan pemeriksaan jaringan yang sesuai, mereka tidak akan melewati pemeriksaan jaringan contoso yang sesuai.

Jaringan yang sesuai berbeda dari lokasi IPv4, IPv6, atau geografis yang mungkin Anda konfigurasi di Microsoft Entra. Administrator tidak diharuskan untuk meninjau dan memelihara alamat/rentang IP jaringan yang sesuai, memperkuat postur keamanan dan meminimalkan overhead administratif yang sedang berlangsung.

Prasyarat

- Administrator yang berinteraksi dengan fitur Akses Aman Global harus memiliki satu atau beberapa penetapan peran berikut tergantung pada tugas yang mereka lakukan.

- Peran Administrator Akses Aman Global untuk mengelola fitur Akses Aman Global.

- Administrator Akses Bersyar untuk membuat dan berinteraksi dengan kebijakan Akses Bersyar dan lokasi bernama.

- Produk ini membutuhkan lisensi. Untuk detailnya, lihat bagian lisensi dari Apa itu Akses Aman Global. Jika diperlukan, Anda dapat membeli lisensi atau mendapatkan lisensi uji coba.

- Untuk menggunakan profil penerusan lalu lintas Microsoft, lisensi Microsoft 365 E3 disarankan.

Pembatasan yang diketahui

- Penegakan sarana data pemeriksaan jaringan yang sesuai (pratinjau) dengan Evaluasi Akses Berkelanjutan didukung untuk SharePoint Online dan Exchange Online.

- Mengaktifkan sinyal Akses Bersyarat Akses Aman Global memungkinkan sinyal untuk sarana autentikasi (MICROSOFT Entra ID) dan sinyal sarana data (pratinjau). Saat ini tidak dimungkinkan untuk mengaktifkan pengaturan ini secara terpisah.

- Pemeriksaan jaringan yang sesuai saat ini tidak didukung untuk aplikasi Akses Privat.

Mengaktifkan sinyal Akses Aman Global untuk Akses Bersyarat

Untuk mengaktifkan pengaturan yang diperlukan untuk mengizinkan pemeriksaan jaringan yang sesuai, administrator harus mengambil langkah-langkah berikut.

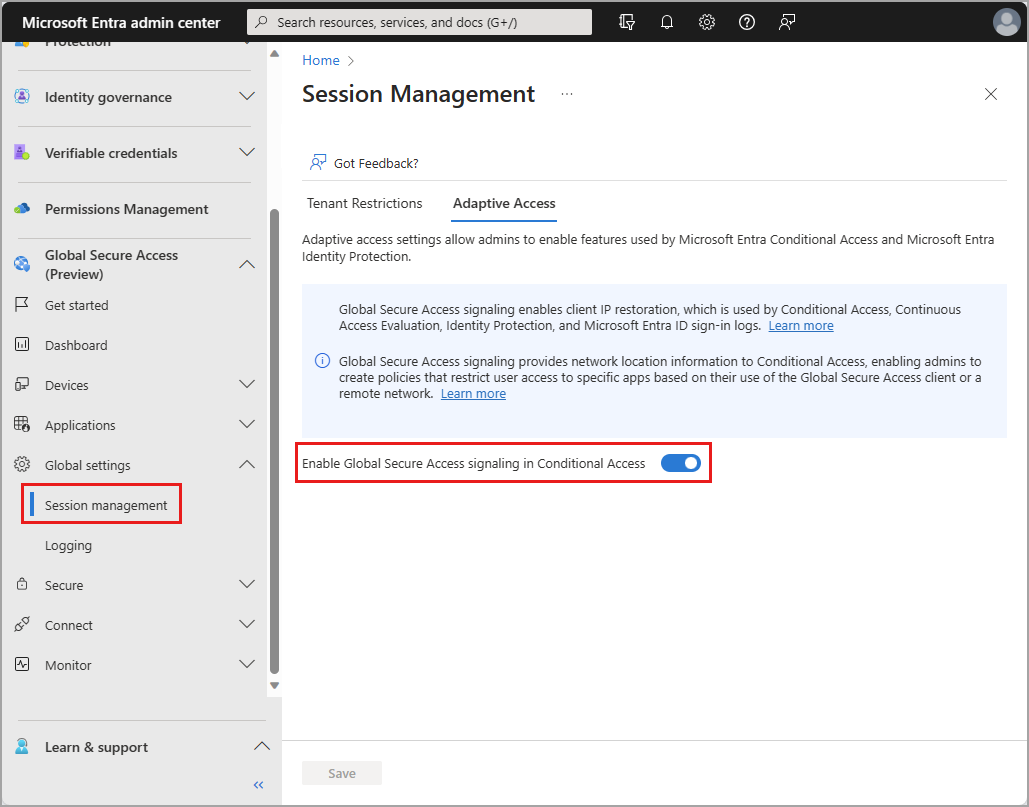

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Akses Aman Global.

- Telusuri akses Adaptif manajemen>Sesi Pengaturan>Akses>Aman Global.

- Pilih tombol untuk Mengaktifkan Sinyal CA untuk ID Entra (mencakup semua aplikasi cloud). Ini akan secara otomatis mengaktifkan sinyal CAE untuk Office 365 (pratinjau).

- Telusuri lokasi Bernama Akses>Bersayaraf Perlindungan.>

- Konfirmasikan bahwa Anda memiliki lokasi yang disebut Semua lokasi Jaringan yang Sesuai dengan tipe lokasi Akses Jaringan. Organisasi dapat secara opsional menandai lokasi ini sebagai tepercaya.

Perhatian

Jika organisasi Anda memiliki kebijakan Akses Bersyarat aktif berdasarkan pemeriksaan jaringan yang sesuai, dan Anda menonaktifkan sinyal Akses Aman Global di Akses Bersyarat, Anda mungkin secara tidak sengaja memblokir pengguna akhir yang ditargetkan agar tidak dapat mengakses sumber daya. Jika Anda harus menonaktifkan fitur ini, pertama-tama hapus kebijakan Akses Bersyar yang sesuai.

Lindungi sumber daya Anda di balik jaringan yang sesuai

Kebijakan Akses Bersyar jaringan yang sesuai dapat digunakan untuk melindungi Microsoft dan aplikasi pihak ketiga Anda. Kebijakan umum akan memiliki pemberian 'Blokir' untuk semua lokasi jaringan kecuali Jaringan yang Sesuai. Contoh berikut menunjukkan langkah-langkah untuk mengonfigurasi jenis kebijakan ini:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Di bawah Sumber daya>target Sertakan, dan pilih Semua aplikasi cloud.

- Jika organisasi Anda mendaftarkan perangkat ke Microsoft Intune, disarankan untuk mengecualikan aplikasi Microsoft Intune Enrollment dan Microsoft Intune dari kebijakan Akses Bersyariah Anda untuk menghindari dependensi melingkar.

- Di bawah Jaringan.

- Atur Konfigurasikan ke Ya.

- Di bawah Sertakan, pilih Lokasi apa pun.

- Di bawah Kecualikan, pilih lokasi Semua lokasi Jaringan yang Sesuai.

- Di bawah Kontrol akses:

- Berikan, pilih Blokir Akses, dan pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih tombol Buat untuk dibuat untuk mengaktifkan kebijakan Anda.

Catatan

Anda dapat menggunakan profil lalu lintas Akses Aman Global bersama dengan kebijakan Akses Bersyarat yang memerlukan jaringan yang sesuai untuk Semua aplikasi cloud. Tidak ada pengecualian yang diperlukan saat menyiapkan kebijakan menggunakan lokasi Semua Lokasi Jaringan yang Sesuai dan Semua aplikasi cloud.

Autentikasi ke profil lalu lintas Akses Aman Global secara otomatis dikecualikan dari penegakan Akses Bersyarat saat jaringan yang sesuai diperlukan. Pengecualian ini memungkinkan klien Akses Aman Global mengakses sumber daya yang diperlukan untuk memulai dan mengautentikasi pengguna.

Peristiwa masuk untuk autentikasi profil lalu lintas Akses Aman Global yang dikecualikan muncul di log masuk ID Microsoft Entra sebagai "Profil Lalu Lintas Akses Jaringan ZTNA".

Pengecualian pengguna

Kebijakan Akses Bersyarah adalah alat yang canggih, sebaiknya kecualikan akun berikut dari kebijakan Anda:

- Akses darurat atau akun pemecah kaca untuk mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin saat semua administrator dikunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah pemulihan akses.

- Informasi selengkapnya dapat ditemukan di artikel, Mengelola akun akses darurat di ID Microsoft Entra.

- Akun layanan dan perwakilan layanan, seperti Akun Sinkronisasi Microsoft Entra Connect. Akun layanan adalah akun non-interaktif yang tidak terikat dengan pengguna tertentu. Akun tersebut biasanya digunakan oleh layanan back-end yang memungkinkan akses terprogram ke aplikasi, tetapi juga digunakan untuk masuk ke sistem guna tujuan administratif. Akun layanan seperti ini harus dikecualikan karena MFA tidak dapat diselesaikan secara terprogram. Panggilan yang dilakukan oleh perwakilan layanan tidak akan diblokir oleh kebijakan Akses Bersyar yang dilingkupkan kepada pengguna. Gunakan Akses Bersyarah untuk identitas beban kerja untuk menentukan kebijakan yang menargetkan perwakilan layanan.

- Jika organisasi Anda memiliki akun ini yang digunakan dalam skrip atau kode, pertimbangkan untuk menggantinya dengan identitas terkelola. Sebagai solusi sementara, Anda dapat mengecualikan akun tertentu seperti ini dari kebijakan dasar.

Coba kebijakan jaringan yang sesuai

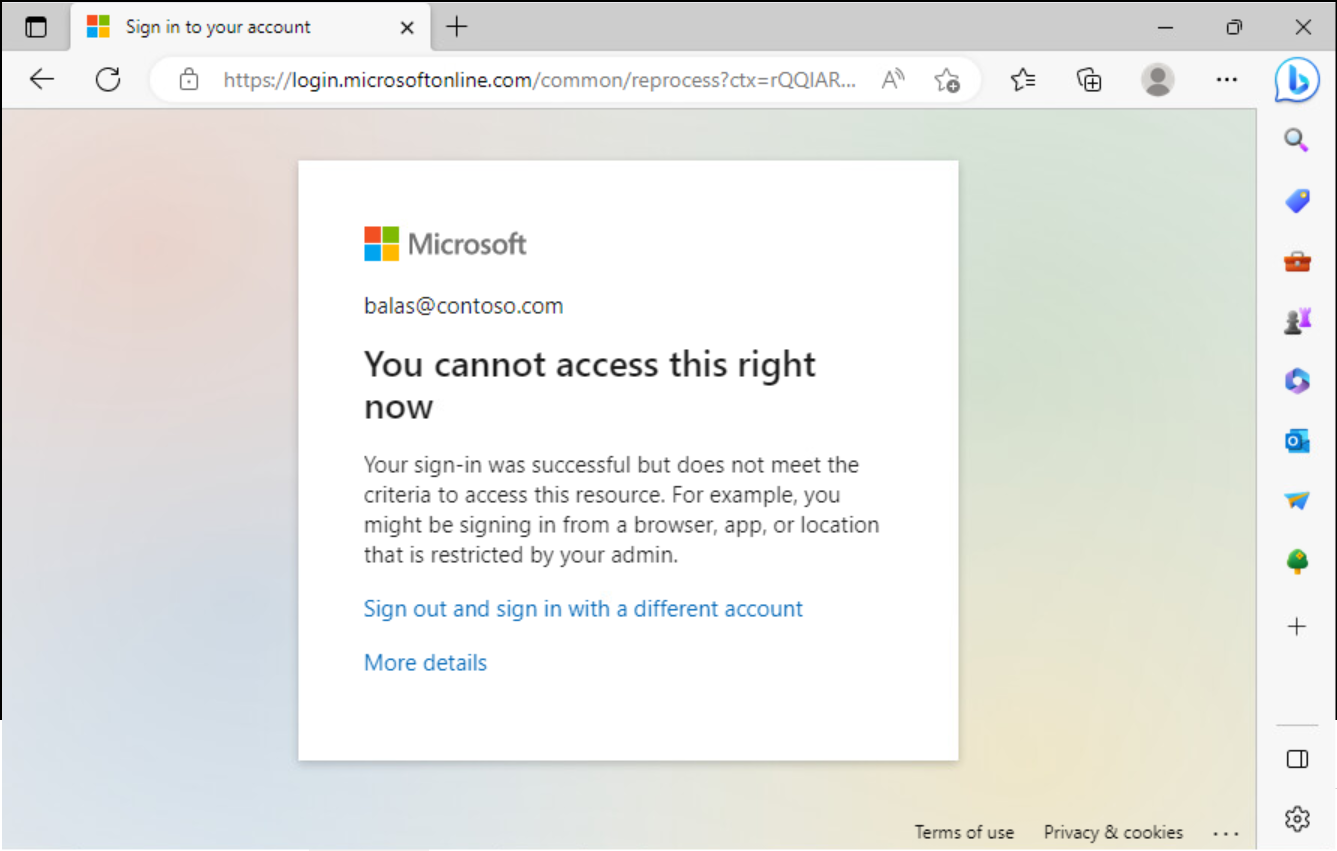

- Pada perangkat pengguna akhir dengan klien Akses Aman Global terinstal dan berjalan, telusuri ke https://outlook.office.com/mail/ atau

https://yourcompanyname.sharepoint.com/, Anda memiliki akses ke sumber daya. - Jeda klien Akses Aman Global dengan mengklik kanan aplikasi di baki Windows dan memilih Jeda.

- Telusuri ke https://outlook.office.com/mail/ atau

https://yourcompanyname.sharepoint.com/, Anda diblokir untuk mengakses sumber daya dengan pesan kesalahan yang mengatakan Anda tidak dapat mengaksesnya sekarang.

Pemecahan Masalah

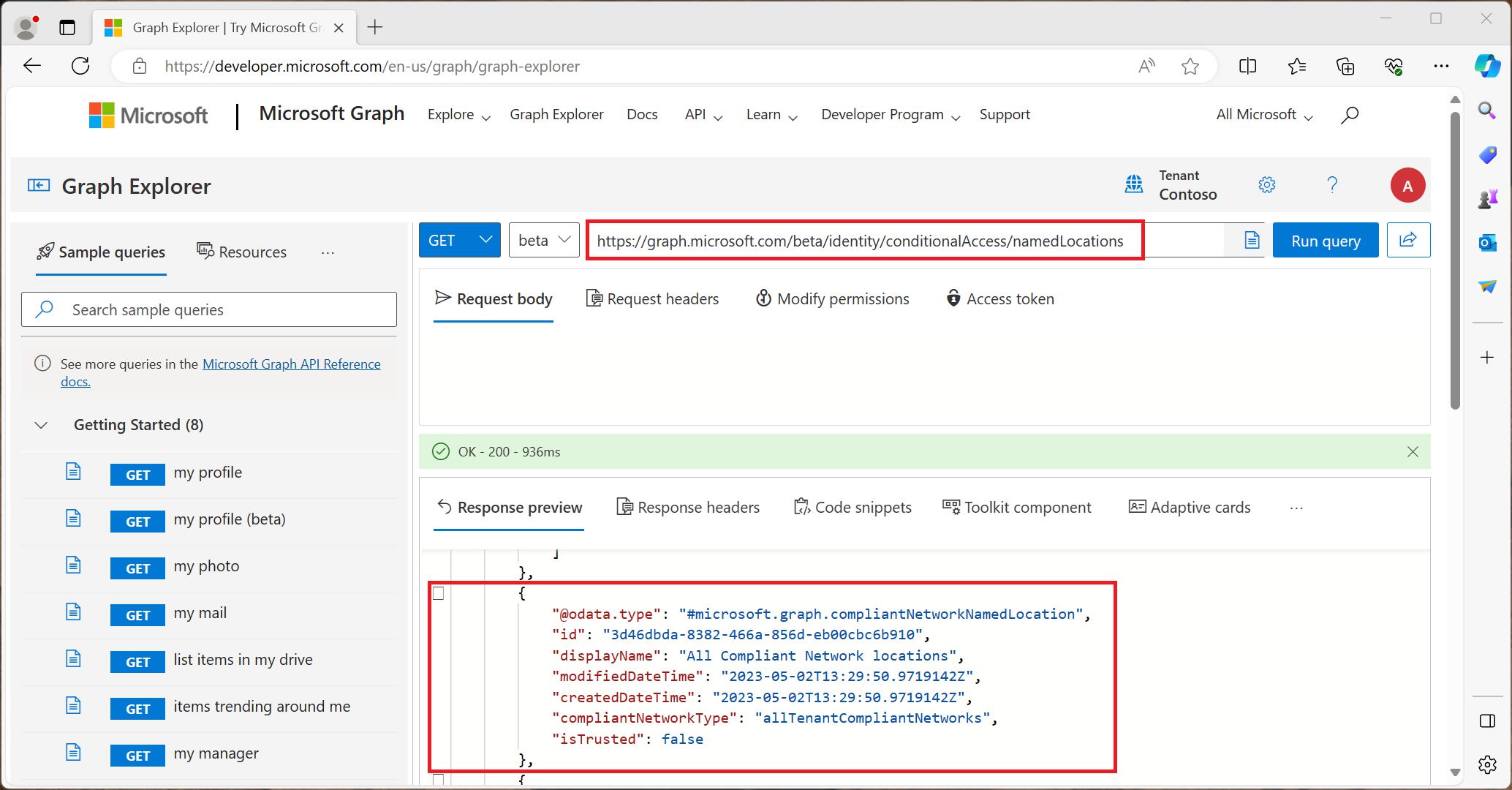

Pastikan lokasi bernama baru dibuat secara otomatis menggunakan Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations