Apa itu Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) adalah layanan di ID Microsoft Entra yang memungkinkan Anda mengelola, mengontrol, dan memantau akses ke sumber daya penting di organisasi Anda. Sumber daya ini mencakup sumber daya di ID Microsoft Entra, Azure, dan Layanan Online Microsoft lainnya seperti Microsoft 365 atau Microsoft Intune. Video berikut menjelaskan konsep dan fitur PIM penting.

Alasan untuk menggunakan

Organisasi ingin meminimalkan jumlah orang yang memiliki akses ke informasi atau sumber daya yang aman, karena itu mengurangi kemungkinan

- pelaku kejahatan mendapatkan akses

- pengguna yang berwenang secara tidak sengaja memengaruhi sumber daya yang sensitif

Namun, pengguna masih perlu melakukan operasi istimewa di aplikasi Microsoft Entra ID, Azure, Microsoft 365, atau SaaS. Organisasi dapat memberi pengguna akses istimewa just-in-time ke sumber daya Azure dan Microsoft Entra dan dapat mengawasi apa yang dilakukan pengguna tersebut dengan akses istimewa mereka.

Persyaratan lisensi

Menggunakan Privileged Identity Management memerlukan lisensi. Untuk informasi selengkapnya tentang lisensi, lihat Tata Kelola ID Microsoft Entra dasar-dasar lisensi .

Apa fungsinya?

Privileged Identity Management menyediakan aktivasi peran berbasis waktu dan persetujuan untuk mengurangi risiko izin akses yang berlebihan, tidak perlu, atau disalahgunakan pada sumber daya yang penting bagi Anda. Berikut adalah beberapa fitur utama dari Privileged Identity Management:

- Menyediakan akses istimewa just-in-time ke ID Microsoft Entra dan sumber daya Azure

- Menetapkan akses terikat waktu ke sumber daya menggunakan tanggal mulai dan selesai

- Memerlukan persetujuan untuk mengaktifkan peran istimewa

- Menerapkan autentikasi multifaktor untuk mengaktifkan peran apa pun

- Menggunakan pembenaran untuk memahami mengapa pengguna mengaktifkan

- Mendapatkanpemberitahuan saat peran istimewa diaktifkan

- Melakukan tinjauan ulang akses untuk memastikan pengguna masih membutuhkan peran

- Mengunduh riwayat audit untuk audit internal atau eksternal

- Mencegah penghapusan penetapan peran Administrator Global aktif terakhir dan Administrator Peran Istimewa

Apa yang dapat Anda lakukan dengannya?

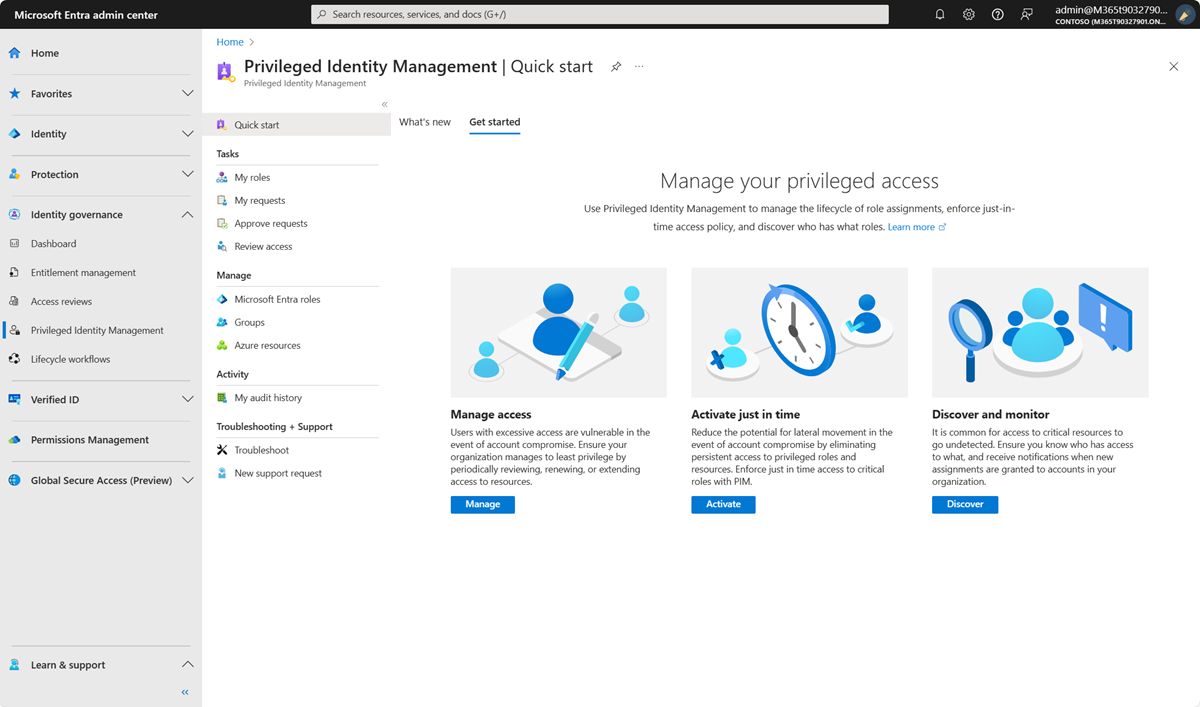

Setelah menyiapkan Privileged Identity Management, Anda akan melihat opsi Tugas, Kelola, dan Aktivitas di menu navigasi sebelah kiri. Sebagai administrator, Anda dapat memilih di antara opsi seperti mengelola peran Microsoft Entra, mengelola peran sumber daya Azure, atau PIM untuk Grup. Saat Anda memilih apa yang ingin Anda kelola, Anda akan melihat set opsi yang sesuai untuk opsi tersebut.

Siapa yang bisa melakukan apa?

Untuk peran Microsoft Entra dalam Privileged Identity Management, hanya pengguna yang berada dalam peran Administrator Peran Istimewa atau Administrator Global yang dapat mengelola penugasan untuk administrator lain. Administrator Global, Administrator Keamanan, Pembaca Global, dan Pembaca Keamanan juga dapat melihat tugas ke peran Microsoft Entra dalam Privileged Identity Management.

Untuk peran sumber daya Azure dalam Privileged Identity Management, hanya adminstrator langganan, Pemilik sumber daya, atau adminstrator Akses Pengguna sumber daya yang dapat mengelola penugasan untuk administrator lainnya. Pengguna yang merupakan Administrator Peran Istimewa, Administrator Keamanan, atau Pembaca Keamanan tidak secara default memiliki akses untuk menampilkan tugas ke sumber daya Azure dalam Privileged Identity Management.

Terminologi

Untuk lebih memahami Privileged Identity Management dan dokumentasinya, Anda harus meninjau ulang persyaratan berikut.

| Istilah atau konsep | Kategori penetapan peran | Deskripsi |

|---|---|---|

| Memenuhi syarat | Jenis | Penetapan peran yang mengharuskan pengguna melakukan satu atau beberapa tindakan untuk menggunakan peran tersebut. Jika pengguna telah memenuhi syarat untuk mendapatkan peran, berarti mereka dapat mengaktifkan peran ketika mereka perlu melakukan tugas istimewa. Tidak ada perbedaan dalam akses yang diberikan kepada seseorang dengan tugas peran permanen versus yang memenuhi syarat. Satu-satunya perbedaan adalah bahwa beberapa orang tidak membutuhkan akses itu sepanjang waktu. |

| active | Jenis | Penetapan peran yang tidak mengharuskan pengguna untuk melakukan tindakan apa pun untuk menggunakan peran tersebut. Pengguna yang ditetapkan sebagai aktif memiliki hak istimewa yang ditetapkan untuk peran tersebut. |

| aktifkan | Proses melakukan satu atau beberapa tindakan untuk menggunakan peran yang memenuhi syarat untuk pengguna. Tindakan mungkin termasuk melakukan pemeriksaan autentikasi multifaktor (MFA), memberikan pertimbangan bisnis, atau meminta persetujuan dari pemberi persetujuan yang ditunjuk. | |

| ditetapkan | Status | Pengguna yang memiliki penetapan peran aktif. |

| diaktifkan | Status | Pengguna yang memiliki penetapan peran yang memenuhi syarat, melakukan tindakan untuk mengaktifkan peran, dan sekarang aktif. Setelah diaktifkan, pengguna dapat menggunakan peran untuk jangka waktu yang telah dikonfigurasi sebelumnya sebelum mereka perlu mengaktifkan lagi. |

| memenuhi syarat permanen | Durasi | Penetapan peran di mana pengguna selalu memenuhi syarat untuk mengaktifkan peran. |

| aktif permanen | Durasi | Penetapan peran di mana pengguna selalu dapat menggunakan peran tanpa melakukan tindakan apa pun. |

| memenuhi syarat batas waktu | Durasi | Penetapan peran di mana pengguna memenuhi syarat untuk mengaktifkan peran hanya dalam tanggal mulai dan selesai. |

| aktif terikat waktu | Durasi | Penetapan peran di mana pengguna hanya dapat menggunakan peran dalam tanggal mulai dan berakhir. |

| akses just-in-time (JIT) | Model di mana pengguna menerima izin sementara untuk melakukan tugas istimewa, yang mencegah pengguna berbahaya atau tidak berwenang mendapatkan akses setelah izin kedaluwarsa. Akses diberikan hanya ketika pengguna membutuhkan akses. | |

| Menerapkan prinsip hak istimewa paling sedikit | Praktik keamanan yang direkomendasikan di mana setiap pengguna hanya diberikan hak istimewa minimum yang diperlukan untuk menyelesaikan tugas yang diizinkan untuk mereka lakukan. Praktik ini meminimalkan jumlah Administrator Global dan sebaliknya menggunakan peran administrator tertentu untuk skenario tertentu. |

Gambaran umum penetapan peran

Penetapan peran PIM memberi Anda cara yang aman untuk memberikan akses ke sumber daya di organisasi Anda. Bagian ini menjelaskan proses penugasan. Ini termasuk menetapkan peran kepada anggota, mengaktifkan penugasan, menyetujui atau menolak permintaan, memperpanjang dan memperbarui penugasan.

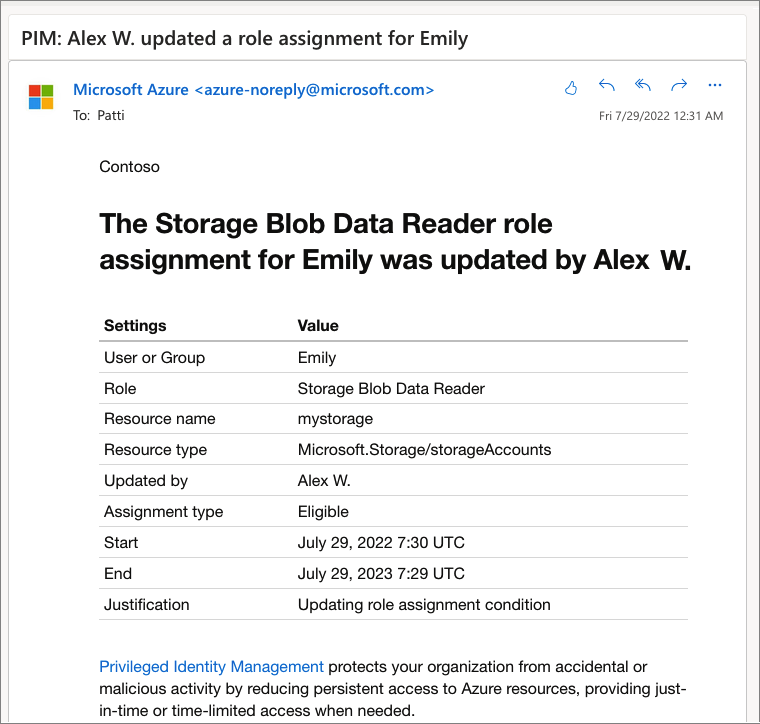

PIM terus memberi Anda informasi dengan mengirimkan pemberitahuan email kepada Anda dan peserta lain. Email ini mungkin juga menyertakan link ke tugas yang relevan, seperti mengaktifkan, menyetujui, atau menolak permintaan.

Cuplikan layar berikut menunjukkan pesan email yang dikirim oleh PIM. Email tersebut memberi tahu Patti bahwa Alex memperbarui penetapan peran untuk Emily.

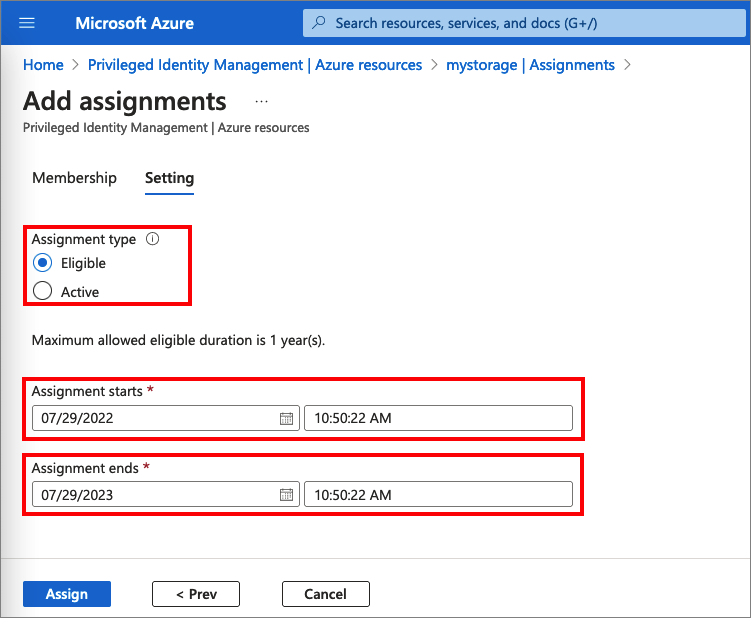

Tugaskan

Proses penugasan dimulai dengan memberikan peran kepada anggota. Untuk memberikan akses ke sumber daya, administrator menetapkan peran ke pengguna, grup, perwakilan layanan, atau identitas terkelola. Penugasan mencakup data berikut:

- Anggota atau pemilik untuk menetapkan peran.

- Cakupan penugasan. Cakupan membatasi peran yang ditetapkan ke kumpulan sumber daya tertentu.

- Jenis penugasan

- Penugasan yang memenuhi syarat mengharuskan anggota peran melakukan tindakan untuk menggunakan peran tersebut. Tindakan mungkin termasuk pengaktifan, atau meminta persetujuan dari pemberi izin yang ditunjuk.

- Penugasan Aktif tidak mengharuskan anggota melakukan tindakan apa pun untuk menggunakan peran tersebut. Anggota yang ditetapkan sebagai aktif memiliki hak istimewa yang ditetapkan untuk peran tersebut.

- Durasi penugasan, menggunakan tanggal mulai dan tanggal selesai atau permanen. Untuk penugasan yang memenuhi syarat, anggota dapat mengaktifkan atau meminta persetujuan selama tanggal mulai dan tanggal selesai. Untuk penugasan aktif, anggota dapat menggunakan peran penugasan selama periode waktu ini.

Cuplikan layar berikut menunjukkan bagaimana administrator menetapkan peran kepada anggota.

Untuk informasi selengkapnya, lihat artikel berikut ini: Menetapkan peran Microsoft Entra, Menetapkan peran sumber daya Azure, dan Menetapkan kelayakan untuk PIM untuk Grup

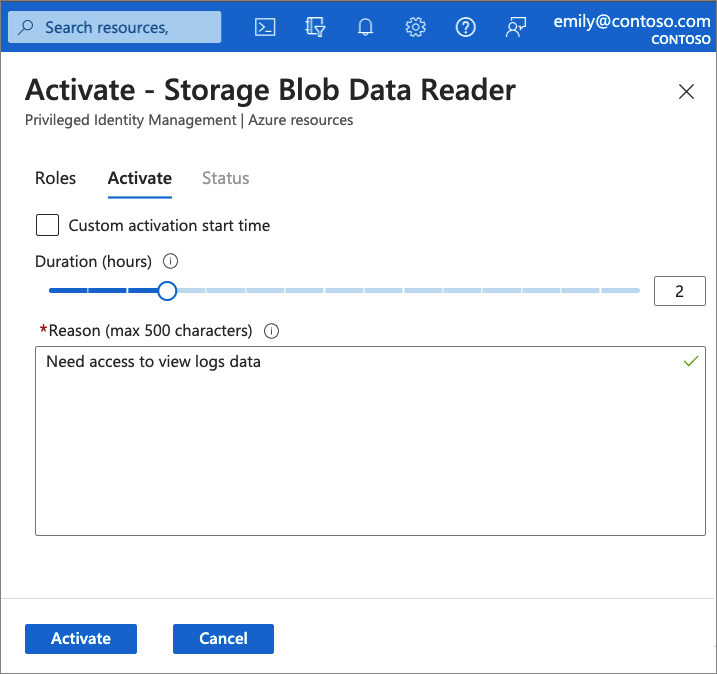

Aktifkan

Jika pengguna telah memenuhi syarat untuk suatu peran, maka mereka harus mengaktifkan penetapan peran sebelum menggunakan peran tersebut. Untuk mengaktifkan peran, pengguna memilih durasi aktivasi tertentu dalam waktu maksimum (dikonfigurasi oleh administrator), dan alasan permintaan aktivasi.

Cuplikan layar berikut menunjukkan bagaimana anggota mengaktifkan peran mereka dalam waktu terbatas.

Jika peran memerlukan persetujuan untuk mengaktifkan, pemberitahuan muncul di sudut kanan atas browser pengguna yang memberi tahu mereka bahwa permintaan sedang menunggu persetujuan. Jika persetujuan tidak diperlukan, anggota dapat mulai menggunakan peran.

Untuk informasi selengkapnya, lihat artikel berikut ini: Mengaktifkan peran Microsoft Entra, Mengaktifkan peran sumber daya Azure saya, dan Mengaktifkan peran PIM untuk Grup saya

Menyetujui atau menolak

Pemberi izin yang didelegasikan menerima pemberitahuan alamat email saat permintaan peran sedang menunggu persetujuan mereka. Pemberi izin dapat melihat, menyetujui, atau menolak permintaan yang tertunda ini di PIM. Setelah permintaan disetujui, anggota dapat mulai menggunakan peran. Misalnya, jika pengguna atau grup ditetapkan dengan peran Kontribusi ke grup sumber daya, mereka dapat mengelola grup sumber daya tertentu.

Untuk informasi selengkapnya, lihat artikel berikut: Menyetujui atau menolak permintaan untuk peran Microsoft Entra, Menyetujui atau menolak permintaan untuk peran sumber daya Azure, dan Menyetujui permintaan aktivasi untuk PIM untuk Grup

Memperpanjang dan memperbarui penugasan

Setelah administrator menyiapkan penugasan pemilik atau anggota yang terikat waktu, pertanyaan pertama yang mungkin Anda tanyakan adalah apa yang terjadi jika penugasan kedaluwarsa? Dalam versi baru ini, kami menyediakan dua opsi untuk skenario ini:

- Perpanjang – Saat penetapan peran mendekati kedaluwarsa, pengguna dapat menggunakan Privileged Identity Management untuk meminta ekstensi penetapan peran

- Pembaruan – ketika penetapan peran telah kedaluwarsa, pengguna dapat menggunakan Privileged Identity Management untuk meminta pembaruan penetapan peran

Kedua tindakan yang dimulai oleh pengguna memerlukan persetujuan dari Administrator Global atau Administrator Peran Istimewa. Admin tidak perlu menjalankan bisnis dengan mengelola penugasan kedaluwarsa ini. Anda hanya dapat menunggu permintaan perpanjangan atau perpanjangan tiba untuk persetujuan atau penolakan sederhana.

Untuk informasi selengkapnya, lihat artikel berikut ini: Memperpanjang atau memperbarui penetapan peran Microsoft Entra, Memperpanjang atau memperbarui penetapan peran sumber daya Azure, dan Memperpanjang atau memperbarui PIM untuk penetapan Grup

Skenario

Privileged Identity Management mendukung skenario berikut:

Izin Administrator Peran Istimewa

- Mengaktifkan persetujuan untuk peran tertentu

- Menentukan pengguna atau grup pemberi persetujuan untuk menyetujui permintaan

- Menampilkan riwayat permintaan dan persetujuan untuk semua peran istimewa

Izin pemberi persetujuan

- Menampilkan persetujuan yang tertunda (permintaan)

- Menyetujui atau menolak permintaan peningkatan peran (tunggal dan massal)

- Memberikan pembenaran untuk persetujuan atau penolakan saya

Izin pengguna peran yang memenuhi syarat

- Meminta aktivasi peran yang memerlukan persetujuan

- Menampilkan status permintaan Anda untuk mengaktifkan

- Selesaikan tugas Anda di ID Microsoft Entra jika aktivasi disetujui

Microsoft Graph APIs

Anda dapat menggunakan Privileged Identity Management secara terprogram melalui API Microsoft Graph berikut: