Menetapkan peran Microsoft Entra dalam Privileged Identity Management

Dengan MICROSOFT Entra ID, administrator Global dapat membuat penetapan peran admin Microsoft Entra permanen . Penetapan peran ini dapat dibuat menggunakan pusat admin Microsoft Entra atau menggunakan perintah PowerShell.

Layanan Microsoft Entra Privileged Identity Management (PIM) juga memungkinkan administrator peran Istimewa untuk membuat penetapan peran admin permanen. Selain itu, administrator peran Istimewa dapat membuat pengguna memenuhi syarat untuk peran admin Microsoft Entra. Administrator yang memenuhi syarat dapat mengaktifkan peran saat mereka membutuhkannya, lalu izin mereka kedaluwarsa setelah selesai.

Privileged Identity Management mendukung peran Microsoft Entra bawaan dan kustom. Untuk informasi selengkapnya tentang peran kustom Microsoft Entra, lihat Kontrol akses berbasis peran di ID Microsoft Entra.

Catatan

Ketika peran ditugaskan, tugas:

- Tidak dapat ditugaskan untuk durasi kurang dari lima menit

- Tidak dapat dihapus dalam waktu lima menit setelah ditugaskan

Menetapkan peran

Ikuti langkah-langkah ini untuk membuat pengguna memenuhi syarat untuk peran admin Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri peran Microsoft Entra Privileged Identity Management>tata kelola>identitas.

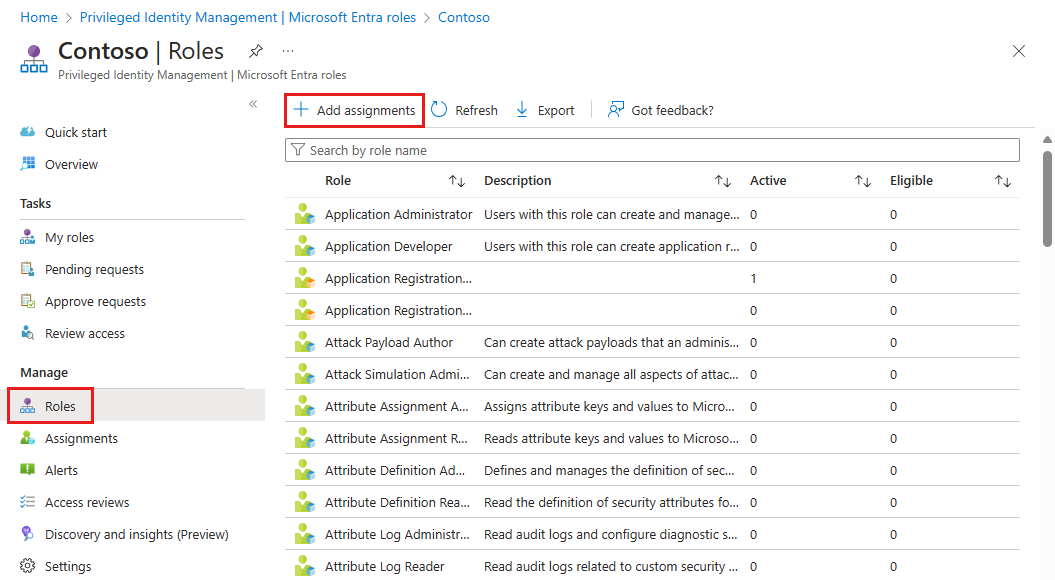

Pilih Peran untuk melihat daftar peran untuk izin Microsoft Entra.

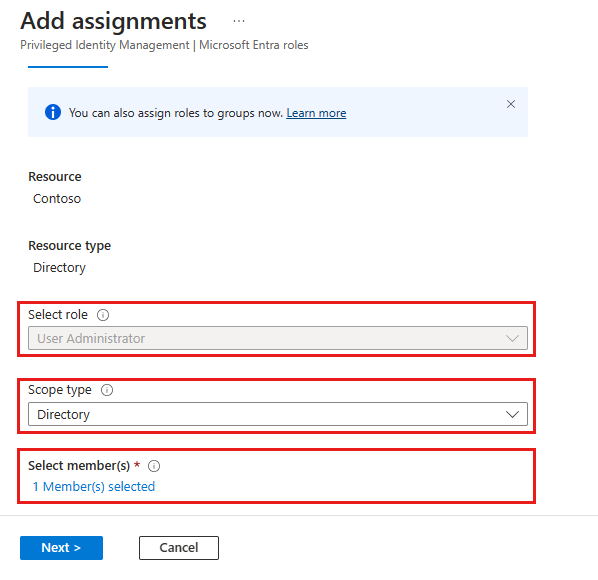

Pilih Tambahkan penugasan untuk membuka halaman Tambahkan penugasan.

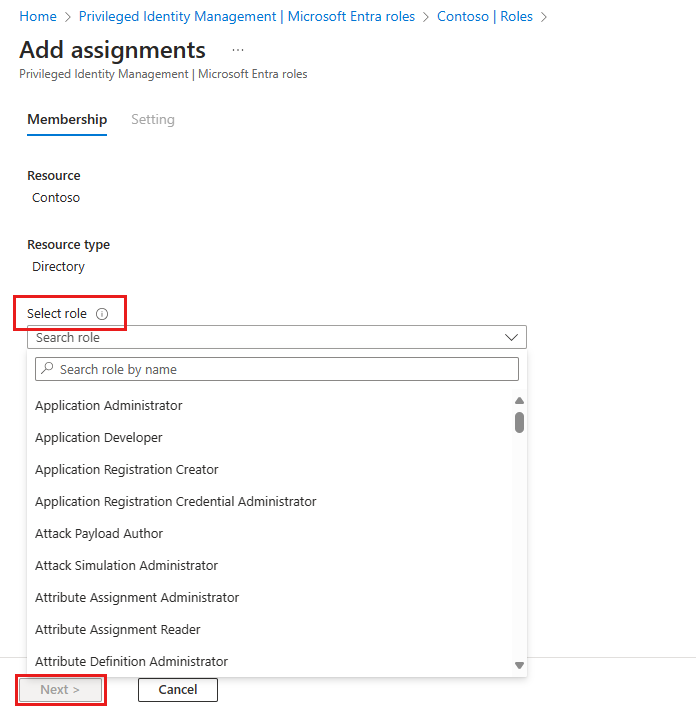

Pilih opsi Pilih peran untuk membuka halaman Pilih peran.

Pilih peran yang ingin Anda tetapkan, pilih anggota yang ingin Anda tetapkan perannya, lalu pilih Berikutnya.

Catatan

Jika Anda menetapkan peran bawaan Microsoft Entra kepada pengguna tamu, pengguna tamu akan ditingkatkan untuk memiliki izin yang sama dengan pengguna anggota. Untuk informasi tentang izin default anggota dan pengguna tamu, lihat Apa saja izin pengguna default di ID Microsoft Entra?

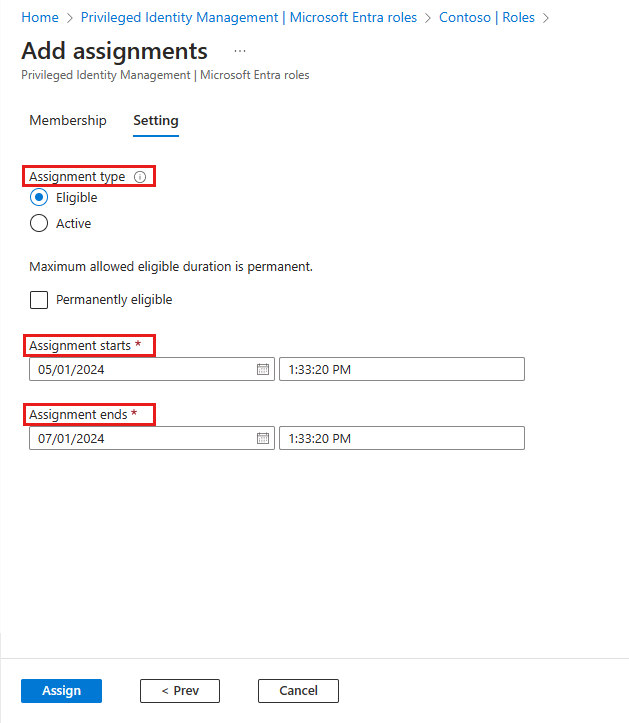

Di daftar Jenis penugasan di panel Pengaturan keanggotaan, pilih Memenuhi syarat atau Aktif.

Penugasan yang memenuhi syarat mengharuskan anggota peran melakukan tindakan untuk menggunakan peran tersebut. Tindakan mungkin termasuk melakukan pemeriksaan autentikasi multifaktor (MFA), memberikan pertimbangan bisnis, atau meminta persetujuan dari pemberi persetujuan yang ditunjuk.

Penugasan Aktif tidak mengharuskan anggota melakukan tindakan apa pun untuk menggunakan peran tersebut. Anggota yang ditetapkan sebagai aktif memiliki hak istimewa yang ditetapkan untuk peran setiap saat.

Untuk menentukan durasi penetapan tertentu, tambahkan kotak tanggal dan waktu mulai dan berakhir. Setelah selesai, pilih Tetapkan untuk membuat penetapan peran baru.

Tugas permanen tidak memiliki tanggal kedaluwarsa. Gunakan opsi ini untuk pekerja tetap yang sering membutuhkan izin peran.

Tugas terikat waktu akan berakhir pada akhir periode tertentu. Gunakan opsi ini untuk pekerja sementara atau kontrak, misalnya, yang tanggal dan waktu akhir proyeknya diketahui.

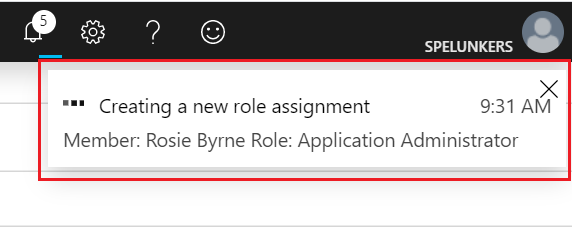

Setelah peran ditetapkan, pemberitahuan status penetapan akan ditampilkan.

Menetapkan peran dengan lingkup terbatas

Untuk peran tertentu, ruang lingkup izin yang diberikan dapat dibatasi untuk satu unit admin, perwakilan layanan, atau aplikasi. Prosedur ini adalah contoh jika menetapkan peran yang memiliki ruang lingkup unit administratif. Untuk daftar peran yang mendukung lingkup melalui unit administratif, lihat Menetapkan peran berlingkup ke unit administratif. Fitur ini saat ini sedang diluncurkan ke organisasi Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri Peran Identitas>& Peran admin>& admin.

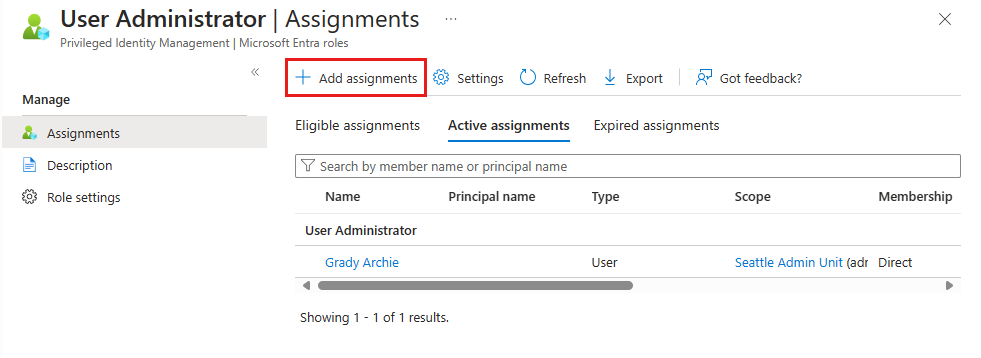

Pilih Administrator Pengguna.

Pilih Tambahkan penugasan.

Pada halaman Menambahkan tugas, Anda dapat:

- Pilih pengguna atau grup yang akan ditetapkan ke peran

- Pilih lingkup peran (dalam hal ini, unit administratif)

- Memilih unit administratif untuk lingkup

Untuk informasi selengkapnya tentang membuat unit administratif, lihat Menambahkan dan menghapus unit administratif.

Tetapkan peran menggunakan Microsoft Graph API

Untuk informasi selengkapnya tentang Microsoft Graph API untuk PIM, lihat Ringkasan manajemen peran melalui API manajemen identitas istimewa (PIM).

Untuk izin yang diperlukan untuk menggunakan API PIM, lihat Memahami API Privileged Identity Management.

Memenuhi syarat tanpa tanggal akhir

Berikut ini adalah contoh permintaan HTTP untuk membuat tugas yang memenuhi syarat tanpa tanggal akhir. Untuk detail tentang perintah API termasuk sampel permintaan dalam bahasa seperti C# dan JavaScript, lihat Buat roleEligibilityScheduleRequests.

Permintaan HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Respons HTTP

Berikut ini adalah contoh responsnya. Objek respons yang ditunjukkan di sini mungkin dipersingkat untuk kemudahan pembacaan.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Aktif dan terikat waktu

Berikut ini adalah contoh permintaan HTTP untuk membuat tugas aktif yang terikat waktu. Untuk detail tentang perintah API termasuk sampel permintaan dalam bahasa seperti C# dan JavaScript, lihat Buat roleAssignmentScheduleRequests.

Permintaan HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Respons HTTP

Berikut ini adalah contoh responsnya. Objek respons yang ditunjukkan di sini mungkin dipersingkat untuk kemudahan pembacaan.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

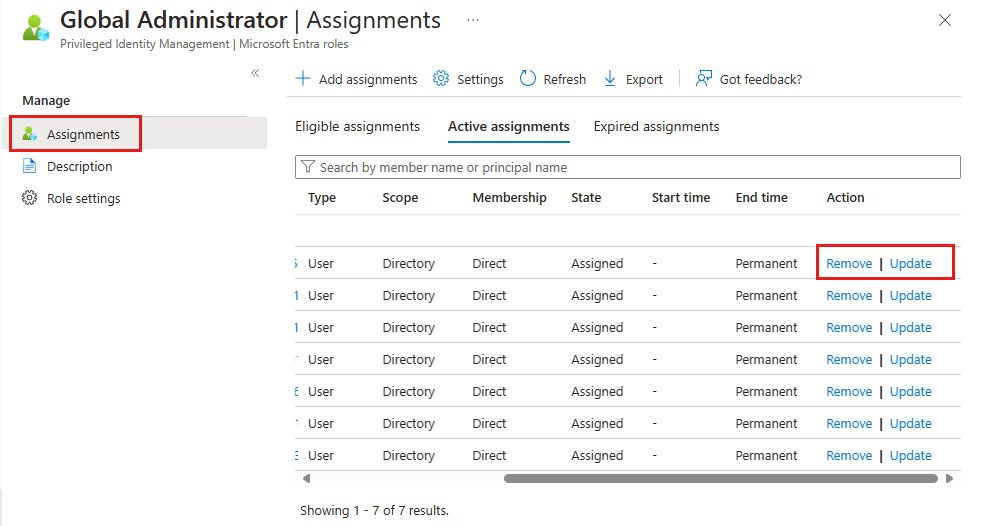

Memperbarui atau menghapus penetapan peran yang sudah ada

Ikuti langkah-langkah ini untuk memperbarui atau menghapus penetapan peran yang sudah ada. Pelanggan berlisensi Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra saja: Jangan tetapkan grup sebagai Aktif ke peran melalui ID Microsoft Entra dan Privileged Identity Management (PIM). Untuk penjelasan terperinci, lihat Masalah yang diketahui.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri peran Microsoft Entra Privileged Identity Management>tata kelola>identitas.

Pilih Peran untuk melihat daftar peran untuk MICROSOFT Entra ID.

Pilih peran yang ingin diperbarui atau dihapus.

Temukan penetapan peran di tab Peran yang memenuhi syarat atau Peran aktif.

Pilih Perbarui atau Hapus untuk memperbarui atau menghapus penetapan peran.

Hapus tugas yang memenuhi syarat melalui Microsoft Graph API

Berikut adalah sampel permintaan HTTP untuk mencabut penugasan yang memenuhi syarat ke peran dari prinsipal. Untuk detail tentang perintah API termasuk sampel permintaan dalam bahasa seperti C# dan JavaScript, lihat Buat roleEligibilityScheduleRequests.

Permintaan

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Respons

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}