Apa saja izin pengguna default di MICROSOFT Entra ID?

Di ID Microsoft Entra, semua pengguna diberi sekumpulan izin default. Akses pengguna terdiri dari jenis pengguna, penetapan peran mereka, dan kepemilikan objek individual mereka.

Artikel ini menjelaskan izin default tersebut dan membandingkan default anggota dan pengguna tamu. Izin pengguna default hanya dapat diubah di pengaturan pengguna di ID Microsoft Entra.

Pengguna anggota dan tamu

Kumpulan izin default tergantung pada apakah pengguna adalah anggota asli penyewa (pengguna anggota) atau dibawa dari direktori lain, seperti tamu kolaborasi business-to-business (B2B) (pengguna tamu). Untuk informasi selengkapnya tentang menambahkan pengguna tamu, lihat Apa itu kolaborasi Microsoft Entra B2B?. Berikut adalah kemampuan izin default:

Pengguna anggota dapat mendaftarkan aplikasi, mengelola foto profil dan nomor ponsel mereka sendiri, mengubah kata sandi mereka sendiri, dan mengundang tamu B2B. Pengguna ini juga dapat membaca semua informasi direktori (dengan beberapa pengecualian).

Pengguna tamu memiliki izin direktori terbatas. Mereka dapat mengelola profil mereka sendiri, mengubah kata sandi mereka sendiri, dan mengambil beberapa informasi tentang pengguna, grup, dan aplikasi lain. Namun, mereka tidak dapat membaca semua informasi direktori.

Misalnya, pengguna tamu tidak dapat menghitung daftar semua pengguna, grup, dan objek direktori lainnya. Tamu dapat ditambahkan ke peran administrator, yang memberi mereka izin baca dan tulis lengkap. Anda juga dapat mengundang tamu lain.

Membandingkan izin default anggota dan tamu

| Daerah | Izin pengguna anggota | Izin pengguna tamu default | Izin pengguna tamu terbatas |

|---|---|---|---|

| Pengguna dan kontak |

|

|

|

| Kelompok |

|

|

|

| Aplikasi |

|

|

|

| Perangkat |

|

Tidak ada izin | Tidak ada izin |

| Organisasi |

|

|

|

| Peran dan cakupan |

|

Tidak ada izin | Tidak ada izin |

| Langganan |

|

Tidak ada izin | Tidak ada izin |

| Kebijakan |

|

Tidak ada izin | Tidak ada izin |

Membatasi izin default pengguna anggota

Dimungkinkan untuk menambahkan batasan ke izin default pengguna.

Anda dapat membatasi izin default untuk pengguna anggota dengan cara berikut:

Hati

Menggunakan pengalih Batasi akses ke portal administrasi Microsoft Entra BUKAN ukuran keamanan. Untuk informasi selengkapnya tentang fungsionalitas, lihat tabel berikut ini.

| Izin | Penjelasan pengaturan |

|---|---|

| Mendaftarkan aplikasi | Mengatur opsi ini ke Tidak mencegah pengguna membuat pendaftaran aplikasi. Anda kemudian dapat memberikan kemampuan kembali ke individu tertentu, dengan menambahkannya ke peran pengembang aplikasi. |

| Mengizinkan pengguna untuk menyambungkan akun kerja atau sekolah dengan LinkedIn | Mengatur opsi ini ke Tidak mencegah pengguna menyambungkan akun kerja atau sekolah mereka dengan akun LinkedIn mereka. Untuk informasi selengkapnya, lihat Berbagi dan persetujuan data koneksi akun LinkedIn. |

| Membuat grup keamanan | Mengatur opsi ini ke Tidak mencegah pengguna membuat grup keamanan. Pengguna yang ditetapkan setidaknya peran Administrator Pengguna masih dapat membuat grup keamanan. Untuk mempelajari caranya, lihat cmdlet Microsoft Entra untuk mengonfigurasi pengaturan grup. |

| Membuat grup Microsoft 365 | Mengatur opsi ini ke Tidak mencegah pengguna membuat grup Microsoft 365. Mengatur opsi ini ke Beberapa memungkinkan sekumpulan pengguna untuk membuat grup Microsoft 365. Siapa pun yang ditetapkan setidaknya peran Administrator Pengguna masih dapat membuat grup Microsoft 365. Untuk mempelajari caranya, lihat cmdlet Microsoft Entra untuk mengonfigurasi pengaturan grup. |

| Membatasi akses ke portal administrasi Microsoft Entra | Apa yang dilakukan pengalihan ini? Tidak memungkinkan nonadministrator menelusuri portal administrasi Microsoft Entra. Ya Membatasi nonadministrator untuk menelusuri portal administrasi Microsoft Entra. Nonadministrator yang merupakan pemilik grup atau aplikasi tidak dapat menggunakan portal Azure untuk mengelola sumber daya yang mereka miliki. Apa yang tidak dilakukannya? Kapan saya harus menggunakan sakelar ini? Kapan saya tidak boleh menggunakan sakelar ini? Bagaimana cara memberi pengguna non-administrator tertentu kemampuan untuk menggunakan portal administrasi Microsoft Entra saja? Membatasi akses ke portal administrasi Microsoft Entra |

| Membatasi pengguna non-admin untuk membuat penyewa | Pengguna dapat membuat penyewa di ID Microsoft Entra dan portal administrasi Microsoft Entra di bawah Kelola penyewa. Pembuatan penyewa dicatat dalam log Audit sebagai kategori DirectoryManagement dan aktivitas Create Company. Siapa pun yang membuat penyewa menjadi Administrator Global penyewa tersebut. Penyewa yang baru dibuat tidak mewarisi pengaturan atau konfigurasi apa pun. Apa yang dilakukan pengalihan ini? Bagaimana cara memberi pengguna non-administrator tertentu kemampuan untuk membuat penyewa baru saja? |

| Membatasi pengguna memulihkan kunci BitLocker untuk perangkat milik mereka | Pengaturan ini dapat ditemukan di pusat admin Microsoft Entra di Pengaturan Perangkat. Mengatur opsi ini ke Ya membatasi pengguna agar tidak dapat memulihkan kunci BitLocker secara mandiri untuk perangkat miliknya. Pengguna harus menghubungi staf dukungan organisasi mereka untuk mengambil kunci BitLocker mereka. Mengatur opsi ini ke Tidak memungkinkan pengguna memulihkan kunci BitLocker mereka. |

| Membaca pengguna lain | Pengaturan ini hanya tersedia di Microsoft Graph dan PowerShell. Mengatur bendera ini untuk $false mencegah semua nonadmin membaca informasi pengguna dari direktori. Bendera ini mungkin mencegah pembacaan informasi pengguna di layanan Microsoft lain seperti Microsoft Teams.Pengaturan ini dimaksudkan untuk keadaan khusus, jadi kami tidak merekomendasikan pengaturan bendera ke |

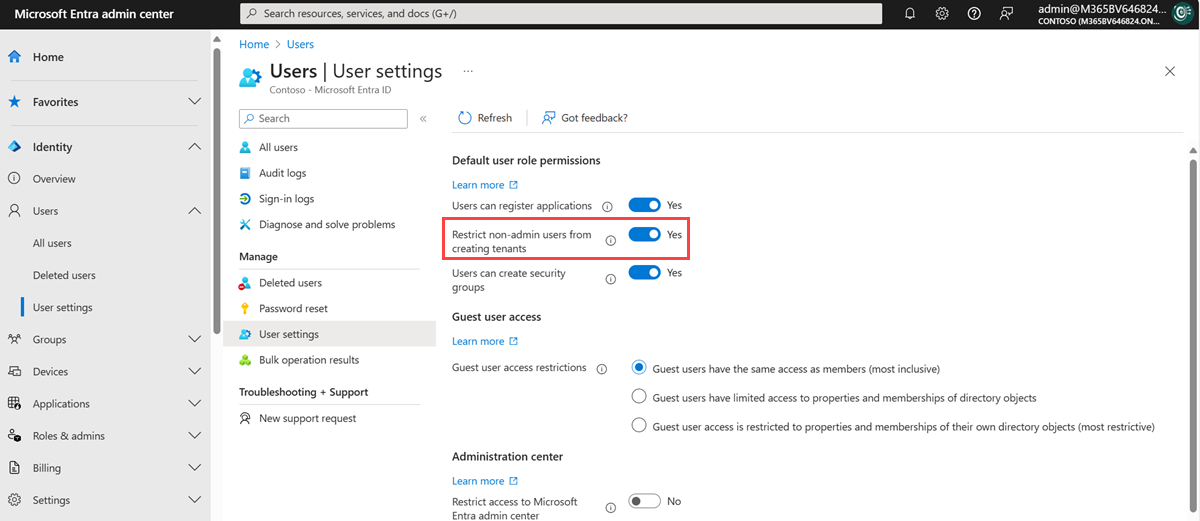

Opsi Pengguna non-admin terbatas dari pembuatan penyewa diperlihatkan dalam cuplikan layar berikut.

Membatasi izin default pengguna tamu

Anda dapat membatasi izin default untuk pengguna tamu dengan cara berikut.

Nota

Pengaturan Pembatasan akses pengguna tamu menggantikan izin Pengguna tamu adalah pengaturan terbatas. Untuk panduan tentang menggunakan fitur ini, lihat Membatasi izin akses tamu di ID Microsoft Entra.

| Izin | Penjelasan pengaturan |

|---|---|

| Pembatasan akses pengguna tamu | Mengatur opsi ini ke Pengguna tamu memiliki akses yang sama dengan anggota yang memberikan semua izin pengguna anggota kepada pengguna tamu secara default. Mengatur opsi ini ke Akses pengguna tamu dibatasi untuk properti dan keanggotaan objek direktori mereka sendiri membatasi akses tamu hanya ke profil pengguna mereka sendiri secara default. Akses ke pengguna lain tidak lagi diizinkan, bahkan ketika mereka mencari berdasarkan nama prinsipal pengguna, ID objek, atau nama tampilan. Akses ke informasi grup, termasuk keanggotaan grup, juga tidak lagi diizinkan. Pengaturan ini tidak mencegah akses ke grup yang bergabung di beberapa layanan Microsoft 365 seperti Microsoft Teams. Untuk mempelajari selengkapnya, lihat Akses tamu Microsoft Teams. Pengguna tamu masih dapat ditambahkan ke peran administrator terlepas dari pengaturan izin ini. |

| Tamu dapat mengundang | Mengatur opsi ini ke Ya memungkinkan tamu mengundang tamu lain. Untuk mempelajari selengkapnya, lihat Mengonfigurasi pengaturan kolaborasi eksternal. |

Kepemilikan objek

Izin pemilik pendaftaran aplikasi

Saat pengguna mendaftarkan aplikasi, mereka secara otomatis ditambahkan sebagai pemilik untuk aplikasi. Sebagai pemilik, mereka dapat mengelola metadata aplikasi, seperti nama dan izin yang diminta aplikasi. Mereka juga dapat mengelola konfigurasi khusus penyewa aplikasi, seperti konfigurasi akses menyeluruh (SSO) dan penetapan pengguna.

Pemilik juga dapat menambahkan atau menghapus pemilik lain. Tidak seperti pengguna yang ditetapkan setidaknya peran Administrator Aplikasi, pemilik hanya dapat mengelola aplikasi yang mereka miliki.

Izin pemilik aplikasi perusahaan

Saat pengguna menambahkan aplikasi perusahaan baru, mereka secara otomatis ditambahkan sebagai pemilik. Sebagai pemilik, mereka dapat mengelola konfigurasi khusus penyewa aplikasi, seperti konfigurasi SSO, provisi, dan penetapan pengguna.

Pemilik juga dapat menambahkan atau menghapus pemilik lain. Tidak seperti pengguna yang ditetapkan setidaknya peran Administrator Aplikasi, pemilik hanya dapat mengelola aplikasi yang mereka miliki.

Izin pemilik grup

Saat pengguna membuat grup, mereka secara otomatis ditambahkan sebagai pemilik untuk grup tersebut. Sebagai pemilik, mereka dapat mengelola properti grup (seperti nama) dan mengelola keanggotaan grup.

Pemilik juga dapat menambahkan atau menghapus pemilik lain. Tidak seperti pengguna yang ditetapkan setidaknya peran Administrator Grup, pemilik hanya dapat mengelola grup yang mereka miliki dan mereka dapat menambahkan atau menghapus anggota grup hanya jika jenis keanggotaan grup Ditetapkan.

Untuk menetapkan pemilik grup, lihat Mengelola pemilik untuk grup.

Untuk menggunakan Privileged Access Management (PIM) untuk membuat grup memenuhi syarat untuk penetapan peran, lihat Menggunakan grup Microsoft Entra untuk mengelola penetapan peran.

Izin kepemilikan

Tabel berikut ini menjelaskan izin tertentu di ID Microsoft Entra yang dimiliki pengguna anggota atas objek yang dimiliki. Pengguna hanya memiliki izin ini pada objek yang mereka miliki.

Pendaftaran aplikasi yang dimiliki

Pengguna dapat melakukan tindakan berikut pada pendaftaran aplikasi yang dimiliki:

| Perbuatan | Deskripsi |

|---|---|

| microsoft.directory/applications/audience/update | applications.audience Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/authentication/update | applications.authentication Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/basic/update | Perbarui properti dasar pada aplikasi di ID Microsoft Entra. |

| microsoft.directory/applications/credentials/update | applications.credentials Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/delete | Menghapus aplikasi di ID Microsoft Entra. |

| microsoft.directory/applications/owners/update | applications.owners Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/permissions/update | applications.permissions Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/policies/update | applications.policies Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/applications/restore | Memulihkan aplikasi di ID Microsoft Entra. |

Aplikasi perusahaan milik

Pengguna dapat melakukan tindakan berikut pada aplikasi perusahaan milik. Aplikasi perusahaan terdiri dari perwakilan layanan, satu atau beberapa kebijakan aplikasi, dan terkadang objek aplikasi di penyewa yang sama dengan perwakilan layanan.

| Perbuatan | Deskripsi |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Baca semua properti (termasuk properti istimewa) pada log audit di ID Microsoft Entra. |

| microsoft.directory/policies/basic/update | Perbarui properti dasar pada kebijakan di ID Microsoft Entra. |

| microsoft.directory/policies/delete | Menghapus kebijakan di ID Microsoft Entra. |

| microsoft.directory/policies/owners/update | policies.owners Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | servicePrincipals.appRoleAssignedTo Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | users.appRoleAssignments Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/audience/update | servicePrincipals.audience Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/authentication/update | servicePrincipals.authentication Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/basic/update | Perbarui properti dasar pada perwakilan layanan di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/credentials/update | servicePrincipals.credentials Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/delete | Hapus perwakilan layanan di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/owners/update | servicePrincipals.owners Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/permissions/update | servicePrincipals.permissions Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/policies/update | servicePrincipals.policies Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/signInReports/allProperties/read | Baca semua properti (termasuk properti istimewa) pada laporan masuk di ID Microsoft Entra. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Mengelola rahasia dan kredensial provisi aplikasi |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Memulai, memulai ulang, dan menjeda pekerjaan sinkronisasi provisi aplikasi |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Membuat dan mengelola pekerjaan dan skema sinkronisasi provisi aplikasi |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Membaca pengaturan provisi yang terkait dengan perwakilan layanan Anda |

Perangkat yang dimiliki

Pengguna dapat melakukan tindakan berikut pada perangkat yang dimiliki:

| Perbuatan | Deskripsi |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | devices.bitLockerRecoveryKeys Baca properti di ID Microsoft Entra. |

| microsoft.directory/devices/disable | Nonaktifkan perangkat di ID Microsoft Entra. |

Grup yang dimiliki

Pengguna dapat melakukan tindakan berikut pada grup yang dimiliki.

Nota

Pemilik grup keanggotaan dinamis harus memiliki peran Administrator Grup, Administrator Intune, atau Administrator Pengguna untuk mengedit aturan untuk grup keanggotaan dinamis. Untuk informasi selengkapnya, lihat Membuat atau memperbarui grup keanggotaan dinamis di ID Microsoft Entra.

| Perbuatan | Deskripsi |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | groups.appRoleAssignments Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/groups/basic/update | Perbarui properti dasar pada grup di ID Microsoft Entra. |

| microsoft.directory/groups/delete | Hapus grup di ID Microsoft Entra. |

| microsoft.directory/groups/members/update | groups.members Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/groups/owners/update | groups.owners Perbarui properti di ID Microsoft Entra. |

| microsoft.directory/groups/restore | Memulihkan grup di ID Microsoft Entra. |

| microsoft.directory/groups/settings/update | groups.settings Perbarui properti di ID Microsoft Entra. |

Langkah berikutnya

Untuk mempelajari selengkapnya tentang pengaturan Pembatasan akses pengguna tamu, lihat Membatasi izin akses tamu di ID Microsoft Entra.

Untuk mempelajari selengkapnya tentang cara menetapkan peran administrator Microsoft Entra, lihat Menetapkan pengguna ke peran administrator di ID Microsoft Entra.

Untuk mempelajari selengkapnya tentang bagaimana akses sumber daya dikontrol di Microsoft Azure, lihat Memahami akses sumber daya di Azure.