Mengamankan identitas beban kerja

Microsoft Entra ID Protection dapat mendeteksi, menyelidiki, dan memulihkan identitas beban kerja untuk melindungi aplikasi dan perwakilan layanan selain identitas pengguna.

Identitas beban kerja adalah identitas yang memungkinkan akses aplikasi ke sumber daya, terkadang dalam konteks pengguna. Identitas beban kerja ini berbeda dari akun pengguna tradisional karena mereka:

- Tidak dapat melakukan autentikasi multifaktor.

- Seringkali tidak memiliki proses siklus hidup formal.

- Perlu menyimpan kredensial atau rahasia mereka di suatu tempat.

Perbedaan ini membuat identitas beban kerja lebih sulit dikelola dan menempatkannya pada risiko yang lebih tinggi untuk kompromi.

Penting

Deteksi hanya terlihat oleh pelanggan Workload Identities Premium . Pelanggan tanpa lisensi Workload Identities Premium masih menerima semua deteksi tetapi pelaporan detail terbatas.

Nota

Perlindungan ID mendeteksi risiko pada penyewa tunggal, SaaS pihak ketiga, dan aplikasi multi-penyewa. Identitas Terkelola saat ini tidak berada dalam cakupan.

Prasyarat

Untuk memanfaatkan risiko identitas beban kerja, termasuk bilah identitas beban kerja Riskan baru dan tab Deteksi identitas Beban Kerja di bilah Deteksi risiko di portal, Anda harus memiliki yang berikut ini.

- Lisensi Workload Identities Premium: Anda dapat melihat dan memperoleh lisensi pada bilah Identitas Beban Kerja.

- Salah satu peran administrator berikut yang ditetapkan

- Administrator Keamanan

- Operator Keamanan

- Pembaca Keamanan Pengguna yang diberi peran administrator Akses Bersyar dapat membuat kebijakan yang menggunakan risiko sebagai kondisi.

Deteksi risiko identitas beban kerja

Kami mendeteksi risiko pada identitas beban kerja di seluruh perilaku masuk dan indikator kompromi offline.

| Nama deteksi | Jenis deteksi | Deskripsi |

|---|---|---|

| Inteligensi ancaman Microsoft Entra | Luring | Deteksi risiko ini menunjukkan beberapa aktivitas yang konsisten dengan pola serangan yang diketahui berdasarkan sumber inteligensi ancaman internal dan eksternal Microsoft. |

| Rincian Masuk yang Mencurigakan | Luring | Deteksi risiko ini menunjukkan properti atau pola masuk yang tidak biasa untuk perwakilan layanan ini. Deteksi mempelajari perilaku masuk garis besar untuk identitas beban kerja di penyewa Anda. Deteksi ini memakan waktu antara 2 dan 60 hari, dan diaktifkan jika satu atau beberapa properti yang tidak dikenal berikut muncul selama masuk nanti: alamat IP / ASN, sumber daya target, agen pengguna, perubahan IP hosting/non-hosting, negara IP, jenis kredensial. Karena sifat terprogram dari rincian masuk identitas beban kerja, kami menyediakan tanda waktu untuk aktivitas yang mencurigakan alih-alih menandai peristiwa masuk tertentu. Rincian masuk yang dimulai setelah perubahan konfigurasi resmi dapat memicu deteksi ini. |

| Admin mengonfirmasi perwakilan layanan disusupi | Luring | Deteksi ini menunjukkan admin yang dipilih 'Konfirmasi disusupi' di antarmuka pengguna Risky Workload Identities atau menggunakan riskyServicePrincipals API. Untuk melihat admin mana yang mengonfirmasi akun ini disusupi, periksa riwayat risiko akun (melalui UI atau API). |

| Kredensial Bocor | Luring | Deteksi risiko ini menunjukkan bahwa kredensial akun yang valid bocor. Kebocoran ini dapat terjadi ketika seseorang memeriksa kredensial dalam artefak kode publik di GitHub, atau ketika kredensial bocor melalui pelanggaran data. Ketika layanan kredensial yang bocor microsoft memperoleh kredensial dari GitHub, web gelap, situs tempel, atau sumber lain, mereka diperiksa terhadap kredensial yang valid saat ini di ID Microsoft Entra untuk menemukan kecocokan yang valid. |

| Aplikasi berbahaya | Luring | Deteksi ini menggabungkan pemberitahuan dari Id Protection dan Microsoft Defender untuk Cloud Apps untuk menunjukkan kapan Microsoft menonaktifkan aplikasi untuk melanggar ketentuan layanan kami. Sebaiknya lakukan penyelidikan aplikasi. Catatan: Aplikasi ini ditampilkan DisabledDueToViolationOfServicesAgreement pada disabledByMicrosoftStatus properti pada jenis sumber daya aplikasi dan perwakilan layanan terkait di Microsoft Graph. Untuk mencegahnya diinstansiasi di organisasi Anda lagi di masa mendatang, Anda tidak dapat menghapus objek ini. |

| Aplikasi mencurigakan | Luring | Deteksi ini menunjukkan bahwa Id Protection atau Microsoft Defender untuk Cloud Apps mengidentifikasi aplikasi yang mungkin melanggar ketentuan layanan kami tetapi belum menonaktifkannya. Sebaiknya lakukan penyelidikan aplikasi. |

| Aktivitas perwakilan layanan anomali | Luring | Deteksi risiko ini mendasarkan perilaku perwakilan layanan administratif normal di ID Microsoft Entra, dan menemukan pola perilaku anomali seperti perubahan mencurigakan pada direktori. Deteksi dipicu terhadap perwakilan layanan administratif yang melakukan perubahan atau objek yang diubah. |

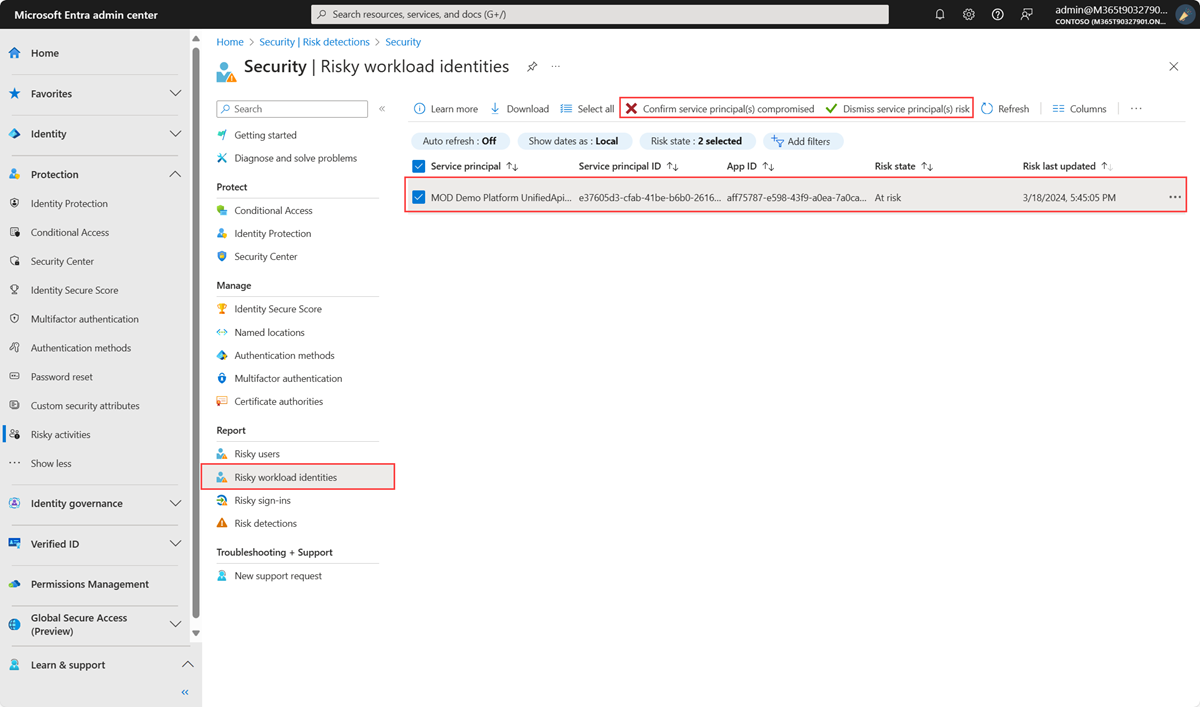

Mengidentifikasi identitas beban kerja berisiko

Organisasi dapat menemukan identitas beban kerja yang ditandai berisiko di salah satu dari dua lokasi:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pembaca Keamanan.

- Telusuri Identitas Perlindungan>Identitas>Identitas Berisiko identitas beban kerja.

API Microsoft Graph

Anda juga dapat mengkueri identitas beban kerja berisiko menggunakan Microsoft Graph API. Ada dua koleksi baru di API Perlindungan ID.

riskyServicePrincipalsservicePrincipalRiskDetections

Mengekspor data risiko

Organisasi dapat mengekspor data dengan mengonfigurasi pengaturan diagnostik di ID Microsoft Entra untuk mengirim data risiko ke ruang kerja Analitik Log, mengarsipkannya ke akun penyimpanan, mengalirkannya ke hub peristiwa, atau mengirimkannya ke solusi SIEM.

Menerapkan kontrol akses dengan Akses Bersyarah berbasis risiko

Menggunakan Akses Bersyarah untuk identitas beban kerja, Anda dapat memblokir akses untuk akun tertentu yang Anda pilih saat Perlindungan ID menandainya "berisiko." Kebijakan dapat diterapkan ke perwakilan layanan penyewa tunggal yang terdaftar di penyewa Anda. SaaS pihak ketiga, aplikasi multi-penyewa, dan identitas terkelola berada di luar cakupan.

Untuk meningkatkan keamanan dan ketahanan identitas beban kerja Anda, Evaluasi Akses Berkelanjutan (CAE) untuk identitas beban kerja adalah alat canggih yang menawarkan penegakan instan kebijakan Akses Bersyarat Anda dan sinyal risiko apa pun yang terdeteksi. Identitas beban kerja pihak ketiga berkemampuan CAE yang mengakses sumber daya pihak pertama berkemampuan CAE dilengkapi dengan Token Long Lived (LLTs) 24 jam yang tunduk pada pemeriksaan keamanan berkelanjutan. Lihat dokumentasi CAE untuk identitas beban kerja untuk informasi tentang mengonfigurasi klien identitas beban kerja untuk CAE dan cakupan fitur terbaru.

Menyelidiki identitas beban kerja berisiko

Perlindungan ID memberi organisasi dua laporan yang dapat mereka gunakan untuk menyelidiki risiko identitas beban kerja. Laporan ini adalah identitas beban kerja berisiko, dan deteksi risiko untuk identitas beban kerja. Semua laporan memungkinkan pengunduhan peristiwa di . Format CSV untuk analisis lebih lanjut.

Beberapa pertanyaan utama yang harus dijawab selama penyelidikan Anda meliputi:

- Apakah akun menunjukkan aktivitas masuk yang mencurigakan?

- Apakah ada perubahan tidak sah pada kredensial?

- Apakah ada perubahan konfigurasi yang mencurigakan pada akun?

- Apakah akun memperoleh peran aplikasi yang tidak sah?

Panduan operasi keamanan Microsoft Entra untuk Aplikasi memberikan panduan terperinci tentang area investigasi di atas.

Setelah Anda menentukan apakah identitas beban kerja disusupi, tutup risiko akun, atau konfirmasi akun sebagai disusupi dalam laporan identitas beban kerja Berisiko. Anda juga dapat memilih "Nonaktifkan perwakilan layanan" jika Anda ingin memblokir akun dari rincian masuk lebih lanjut.

Memulihkan identitas beban kerja berisiko

- Kredensial inventori yang ditetapkan ke identitas beban kerja berisiko, baik untuk perwakilan layanan atau objek aplikasi.

- Tambahkan kredensial baru. Microsoft merekomendasikan penggunaan sertifikat x509.

- Hapus kredensial yang disusupi. Jika Anda yakin akun berisiko, sebaiknya hapus semua kredensial yang ada.

- Remediasi rahasia Azure KeyVault apa pun yang dapat diakses oleh Perwakilan Layanan dengan memutarnya.

Microsoft Entra Toolkit adalah modul PowerShell yang dapat membantu Anda melakukan beberapa tindakan ini.