Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

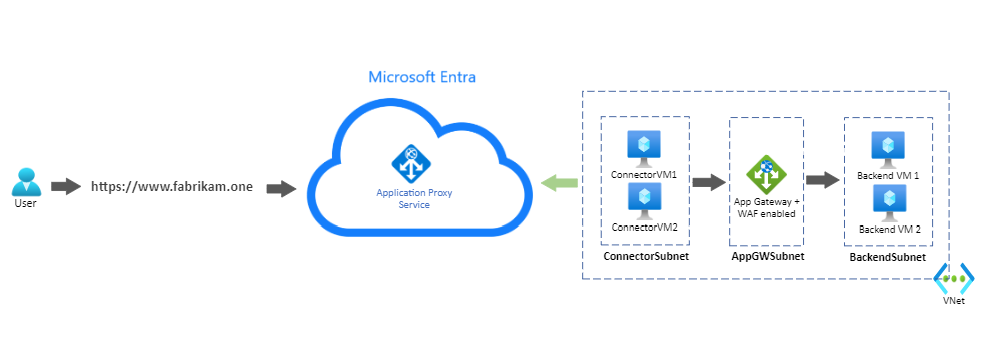

Tambahkan perlindungan Web Application Firewall (WAF) untuk aplikasi yang diterbitkan dengan proksi aplikasi Microsoft Entra.

Untuk mempelajari selengkapnya tentang Web Application Firewall, lihat Apa itu Azure Web Application Firewall di Azure Application Gateway?.

Langkah-langkah penyebaran

Artikel ini menyediakan langkah-langkah untuk mengekspos aplikasi web dengan aman di Internet menggunakan proksi aplikasi Microsoft Entra dengan Azure WAF di Application Gateway.

Mengonfigurasi Azure Application Gateway untuk mengirim lalu lintas ke aplikasi internal Anda

Beberapa langkah konfigurasi Application Gateway dihilangkan dalam artikel ini. Untuk panduan terperinci tentang membuat dan mengonfigurasi Application Gateway, lihat Panduan Mulai Cepat : Arahkan lalu lintas web dengan Azure Application Gateway - Pusat admin Microsoft Entra.

1. Buat pengawas HTTPS terkunci

Buat pendengar sehingga pengguna dapat mengakses aplikasi web secara privat saat terhubung ke jaringan perusahaan.

2. Buat pool backend dengan server web

Dalam contoh ini, server backend telah menginstal Internet Information Services (IIS).

3. Buat pengaturan backend

Pengaturan backend menentukan bagaimana permintaan mencapai server kumpulan backend.

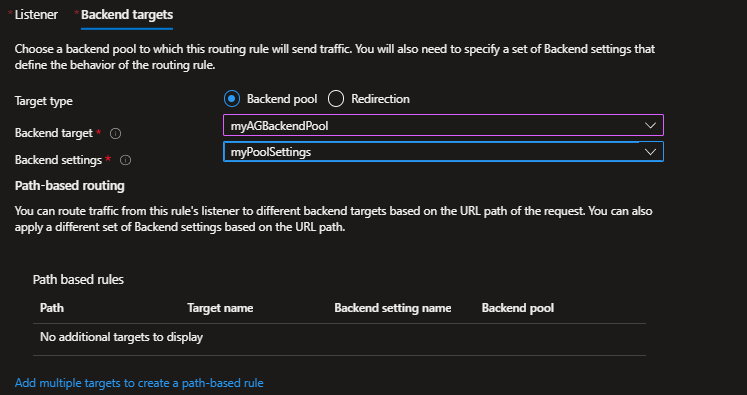

4. Buat aturan perutean yang mengikat listener, kumpulan backend, dan pengaturan backend yang dibuat di langkah sebelumnya

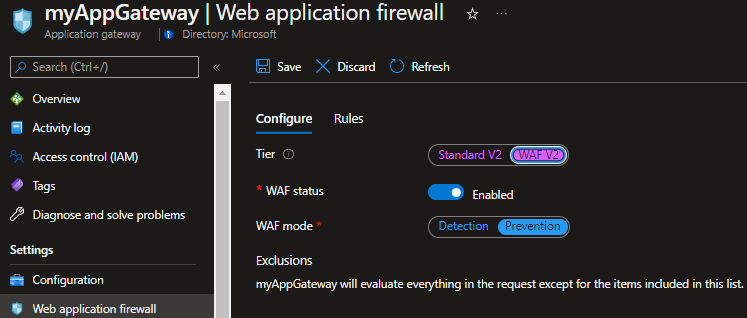

5. Aktifkan WAF di Application Gateway dan atur ke mode Pencegahan

Mengonfigurasi aplikasi Anda untuk diakses dari jarak jauh melalui proksi aplikasi di ID Microsoft Entra

Kedua VM konektor, Application Gateway, dan server backend disebarkan di jaringan virtual yang sama di Azure. Penyiapan juga berlaku untuk aplikasi dan konektor yang diimplementasikan secara lokal.

Untuk panduan terperinci tentang cara menambahkan aplikasi Anda ke proksi aplikasi di ID Microsoft Entra, lihat Tutorial : Menambahkan aplikasi lokal untuk akses jarak jauh melalui proksi aplikasi di ID Microsoft Entra. Untuk informasi selengkapnya tentang pertimbangan performa mengenai konektor jaringan privat, lihat Mengoptimalkan arus lalu lintas dengan proksi aplikasi Microsoft Entra.

Dalam contoh ini, URL yang sama dikonfigurasi sebagai URL internal dan eksternal. Klien jarak jauh mengakses aplikasi melalui Internet pada port 443, melalui proksi aplikasi. Klien yang terhubung ke jaringan perusahaan mengakses aplikasi secara privat. Akses melalui Application Gateway langsung pada port 443. Untuk langkah terperinci tentang mengonfigurasi domain kustom di proksi aplikasi, lihat Mengonfigurasi domain kustom dengan proksi aplikasi Microsoft Entra.

Zona Azure Private Domain Name System (DNS) dibuat dengan catatan A. Catatan A menunjuk www.fabrikam.one ke alamat IP frontend privat Application Gateway. Catatan ini memastikan VM konektor mengirim permintaan ke Application Gateway.

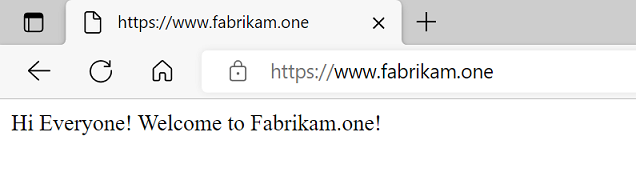

Menguji aplikasi

Setelah menambahkan pengguna untuk pengujian, Anda dapat menguji aplikasi dengan mengakses https://www.fabrikam.one. Pengguna diminta untuk mengautentikasi di ID Microsoft Entra, dan setelah autentikasi berhasil, mengakses aplikasi.

Mensimulasikan serangan

Untuk menguji apakah WAF memblokir permintaan berbahaya, Anda dapat mensimulasikan serangan menggunakan tanda tangan injeksi SQL dasar. Misalnya, "https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Respons HTTP 403 mengonfirmasi bahwa WAF memblokir permintaan.

Catatan Application Gateway Firewall memberikan detail lebih lengkap tentang permintaan dan mengapa WAF memblokirnya.