Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Authenticator menyediakan tingkat keamanan lain ke akun kerja atau sekolah Microsoft Entra atau akun Microsoft Anda. Ini tersedia untuk Android dan iOS. Dengan aplikasi Microsoft Authenticator, pengguna dapat mengautentikasi dengan cara tanpa kata sandi selama masuk. Mereka juga dapat menggunakannya sebagai opsi verifikasi selama reset kata sandi mandiri (SSPR) atau peristiwa autentikasi multifaktor (MFA).

Microsoft Authenticator mendukung kode akses, masuk tanpa kata sandi, dan MFA dengan menggunakan pemberitahuan dan kode verifikasi.

- Pengguna dapat masuk dengan kode akses di aplikasi Authenticator dan menyelesaikan autentikasi tahan phishing dengan masuk biometrik atau PIN perangkat mereka.

- Pengguna dapat menyiapkan pemberitahuan Authenticator dan masuk dengan Authenticator alih-alih nama pengguna dan kata sandi mereka.

- Pengguna dapat menerima permintaan MFA di perangkat seluler mereka, dan menyetujui atau menolak upaya masuk dari ponsel mereka.

- Mereka juga dapat menggunakan kode verifikasi OATH di aplikasi Authenticator dan memasukkannya di antarmuka masuk.

Untuk informasi selengkapnya, lihat Mengaktifkan masuk tanpa kata sandi dengan Microsoft Authenticator.

Catatan

Pengguna Android dengan versi Portal Perusahaan di bawah 2111 (5.0.5333.0) tidak dapat mendaftarkan Authenticator sampai mereka memperbarui aplikasi Portal Perusahaan mereka ke versi yang lebih baru.

Masuk dengan kunci sandi

Authenticator adalah solusi kode akses gratis yang memungkinkan pengguna melakukan autentikasi tahan phishing tanpa kata sandi dari ponsel mereka sendiri. Beberapa manfaat utama untuk menggunakan kode akses di aplikasi Authenticator:

- Kode akses dapat dengan mudah disebarkan dalam skala besar. Kemudian kode akses tersedia di ponsel pengguna untuk skenario manajemen perangkat seluler (MDM) dan bawa perangkat Anda sendiri (BYOD).

- Kode akses di Authenticator tidak dikenakan biaya lagi dan bepergian dengan pengguna ke mana pun mereka pergi.

- Kode akses di Authenticator terikat perangkat yang memastikan kunci sandi tidak meninggalkan perangkat tempat kode akses dibuat.

- Pengguna tetap mendapatkan informasi terbaru tentang inovasi kode akses terbaru berdasarkan standar WebAuthn terbuka.

- Perusahaan dapat menambahkan kemampuan lain di atas alur autentikasi seperti kepatuhan terhadap Standar Pemrosesan Informasi Federal (FIPS) 140.

Kode akses terikat perangkat

Kode akses di aplikasi Authenticator terikat perangkat untuk memastikan bahwa mereka tidak pernah meninggalkan perangkat tempat mereka dibuat. Pada perangkat iOS, Authenticator menggunakan Enklave Aman untuk membuat kode akses. Di Android, kami membuat kode akses di Secure Element pada perangkat yang mendukungnya, atau kembali ke Trusted Execution Environment (TEE).

Cara kerja pengesahan passkey dengan Authenticator

Ketika pengesahan diaktifkan dalam kebijakan Passkey (FIDO2), MICROSOFT Entra ID mencoba memverifikasi legitimasi model kunci keamanan atau penyedia kode akses tempat kode akses dibuat. Saat pengguna mendaftarkan kode akses di Authenticator, pengesahan memverifikasi bahwa aplikasi Microsoft Authenticator yang sah membuat kode akses dengan menggunakan layanan Apple dan Google. Berikut adalah detail tentang cara kerja pengesahan untuk setiap platform:

iOS: Pengesahan Authenticator menggunakan layanan Pengesahan Aplikasi iOS untuk memastikan legitimasi aplikasi Authenticator sebelum mendaftarkan kode akses.

Android:

- Untuk pengesahan Play Integrity, pengesahan Authenticator menggunakan PLAY Integrity API untuk memastikan legitimasi aplikasi Authenticator sebelum mendaftarkan kode akses.

- Untuk pengesahan Kunci, pengesahan Authenticator menggunakan pengesahan kunci oleh Android untuk memverifikasi bahwa kode akses yang didaftarkan didukung perangkat keras.

Catatan

Untuk iOS dan Android, pengesahan Authenticator bergantung pada layanan Apple dan Google untuk memverifikasi keaslian aplikasi Authenticator. Penggunaan layanan berat dapat membuat pendaftaran kode akses gagal, dan pengguna mungkin perlu mencoba lagi. Jika layanan Apple dan Google tidak berfungsi, pengesahan Authenticator memblokir pendaftaran yang memerlukan pengesahan hingga layanan dipulihkan. Untuk memantau status layanan Integritas Google Play, lihat Dasbor Status Google Play. Untuk memantau status layanan Pengesahan Aplikasi iOS, lihat Status Sistem.

Untuk informasi selengkapnya tentang cara mengonfigurasi pengesahan, lihat Cara mengaktifkan kode akses di Microsoft Authenticator untuk ID Microsoft Entra.

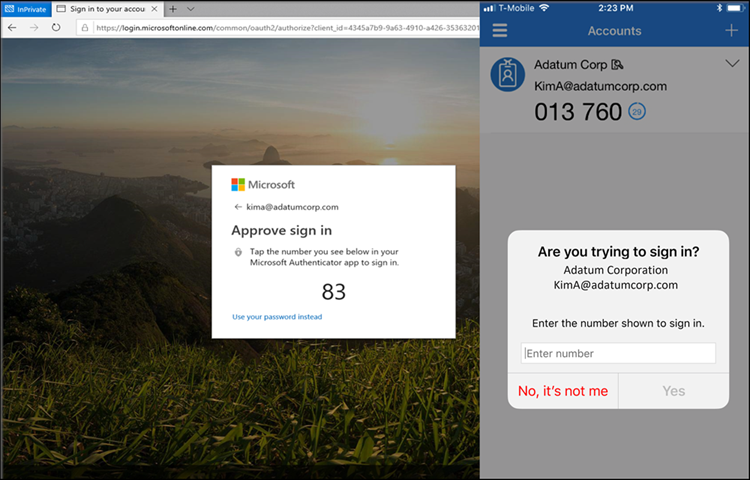

Masuk tanpa kata sandi melalui pemberitahuan

Alih-alih melihat permintaan kata sandi setelah memasukkan nama pengguna, pengguna yang mengaktifkan masuk melalui telepon dari aplikasi Authenticator melihat pesan untuk memasukkan nomor di aplikasi mereka. Ketika nomor yang benar dipilih, proses masuk selesai.

Metode autentikasi ini memberikan tingkat keamanan yang tinggi, dan menghapus kebutuhan pengguna untuk memberikan sandi saat masuk.

Untuk mulai masuk tanpa kata sandi, lihat Mengaktifkan masuk tanpa kata sandi dengan aplikasi Microsoft Authenticator.

MFA melalui pemberitahuan aplikasi seluler

Aplikasi Authenticator dapat membantu mencegah akses tidak sah ke akun dan menghentikan transaksi penipuan dengan mendorong pemberitahuan ke ponsel pintar atau tablet Anda. Pengguna melihat pemberitahuan, dan jika itu sah, pilih Verifikasi. Jika tidak, mereka dapat memilih Tolak.

Catatan

Mulai Agustus 2023, masuk anomali tidak menghasilkan pemberitahuan, mirip dengan masuk dari lokasi yang tidak dikenal yang juga tidak menghasilkan pemberitahuan. Untuk menyetujui masuk anomali, pengguna dapat membuka Microsoft Authenticator, atau Authenticator Lite di aplikasi pendamping yang relevan seperti Outlook. Kemudian mereka dapat menarik ke bawah untuk me-refresh atau mengetuk Refresh, dan menyetujui permintaan.

Di Tiongkok, metode Pemberitahuan melalui aplikasi seluler di perangkat Android tidak berfungsi karena karena layanan Google play (termasuk pemberitahuan push) diblokir di wilayah tersebut. Namun, pemberitahuan iOS berfungsi. Untuk perangkat Android, metode autentikasi alternatif harus tersedia untuk pengguna tersebut.

Kode verifikasi dari aplikasi ponsel

Aplikasi Authenticator dapat digunakan sebagai token perangkat lunak untuk menghasilkan kode verifikasi OATH. Setelah memasukkan nama pengguna dan sandi, Anda memasukkan kode yang disediakan oleh aplikasi Authenticator ke antarmuka masuk. Kode verifikasi menyediakan bentuk autentikasi kedua.

Catatan

Kode verifikasi OATH yang dihasilkan oleh Authenticator tidak didukung untuk autentikasi berbasis sertifikat.

Pengguna dapat memiliki kombinasi hingga lima token perangkat keras OATH atau aplikasi pengautentikasi, seperti aplikasi Authenticator, yang dikonfigurasi untuk digunakan kapan saja.

Mematuhi FIPS 140 untuk autentikasi Microsoft Entra

Sesuai dengan pedoman yang diuraikan dalam National Institute of Standards and Technologies (NIST) Special Publication 800-63B, pengautentikasi yang digunakan oleh lembaga pemerintah AS diharuskan menggunakan kriptografi tervalidasi FIPS 140. Pedoman ini membantu lembaga pemerintah AS memenuhi persyaratan Executive Order (EO) 14028. Selain itu, pedoman ini membantu industri lain yang diatur seperti organisasi perawatan kesehatan yang bekerja dengan Resep Elektronik untuk Zat Terkontrol (EPCS) memenuhi persyaratan peraturan mereka.

FIPS 140 adalah standar pemerintah AS yang mendefinisikan persyaratan keamanan minimum untuk modul kriptografi dalam produk dan sistem teknologi informasi. Program Validasi Modul Kriptografi (CMVP) mempertahankan pengujian terhadap standar FIPS 140.

Microsoft Authenticator untuk iOS

Dimulai dengan versi 6.6.8, Microsoft Authenticator untuk iOS menggunakan modul Apple CoreCrypto asli untuk kriptografi tervalidasi FIPS di perangkat yang mematuhi Apple iOS FIPS 140. Semua autentikasi Microsoft Entra menggunakan kunci akses terikat perangkat tahan phishing, notifikasi dorong autentikasi multifaktor (MFA), masuk tanpa sandi menggunakan telepon (PSI), dan kode sandi satu kali berbasis waktu (TOTP) menggunakan kriptografi FIPS.

Untuk informasi selengkapnya tentang modul kriptografi tervalidasi FIPS 140 yang digunakan dan perangkat iOS yang sesuai, lihat sertifikasi keamanan Apple iOS.

Microsoft Authenticator untuk Android

Dimulai dengan versi 6.2409.6094 di Microsoft Authenticator untuk Android, semua autentikasi di ID Microsoft Entra, termasuk kode akses, dianggap sesuai dengan FIPS. Authenticator menggunakan modul kriptografi wolfSSL Inc. untuk mencapai kepatuhan FIPS 140, Tingkat Keamanan 1 pada perangkat Android. Untuk informasi selengkapnya tentang sertifikasi, lihat Program Validasi Modul Kriptografi.

Menentukan jenis pendaftaran Microsoft Authenticator di Info keamanan

Pengguna dapat mengakses Info keamanan (lihat URL di bagian berikutnya) atau dengan memilih Info keamanan dari MyAccount untuk mengelola dan menambahkan lebih banyak pendaftaran Microsoft Authenticator. Ikon tertentu digunakan untuk membedakan apakah pendaftaran Microsoft Authenticator adalah masuk telepon tanpa kata sandi atau MFA.

| Jenis pendaftaran Authenticator | Ikon |

|---|---|

| Microsoft Authenticator: Masuk dengan telepon tanpa kata sandi |

|

| Microsoft Authenticator: (Pemberitahuan/Kode) |

|

Tautan Informasi Keamanan

| Komputasi Awan | URL info keamanan |

|---|---|

| Komersial Azure (termasuk Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure untuk Pemerintah AS (termasuk GCC High dan DoD) | https://aka.ms/MySecurityInfo-us |

Pembaruan untuk Authenticator

Microsoft terus memperbarui Authenticator untuk mempertahankan tingkat keamanan yang tinggi. Untuk memastikan bahwa pengguna Anda mendapatkan pengalaman terbaik, kami sarankan mereka terus memperbarui Aplikasi Authenticator mereka. Dalam kasus pembaruan keamanan penting, versi aplikasi yang tidak diperbarui mungkin tidak berfungsi, dan dapat memblokir pengguna menyelesaikan autentikasi mereka. Jika pengguna menggunakan versi aplikasi yang tidak didukung, mereka akan diminta untuk meningkatkan ke versi terbaru sebelum mereka melanjutkan untuk masuk.

Microsoft juga secara berkala menghentikan versi Aplikasi Authenticator yang lebih lama untuk mempertahankan bilah keamanan tinggi bagi organisasi Anda. Jika perangkat pengguna tidak mendukung versi modern Microsoft Authenticator, mereka tidak dapat masuk dengan aplikasi. Sebaiknya mereka masuk dengan kode verifikasi OATH di Microsoft Authenticator untuk menyelesaikan MFA.

Langkah berikutnya

Untuk mulai menggunakan passkey, lihat Cara mengaktifkan passkey di Microsoft Authenticator untuk Microsoft Entra ID.

Untuk informasi selengkapnya tentang masuk tanpa kata sandi, lihat Mengaktifkan masuk tanpa kata sandi dengan Microsoft Authenticator.

Pelajari lebih lanjut tentang mengonfigurasi metode autentikasi menggunakan Microsoft Graph REST API.