Akses Bersyarat: Filter untuk perangkat

Saat membuat kebijakan Akses Bersyarat, administrator telah meminta kemampuan untuk menargetkan atau mengecualikan perangkat tertentu di lingkungan mereka. Ketentuan filter untuk perangkat membuat administrator memiliki kemampuan ini. Sekarang Anda dapat menargetkan perangkat tertentu dengan menggunakan operator dan properti perangkat yang didukung untuk filter perangkat dan ketentuan penetapan lain yang tersedia dalam kebijakan Akses Bersyarat Anda.

Skenario umum

Ada beberapa skenario yang sekarang dapat diaktifkan oleh organisasi dengan menggunakan ketentuan filter perangkat. Skenario berikut memberikan contoh cara menggunakan kondisi baru ini.

- Batasi akses ke sumber daya istimewa. Untuk contoh ini, katakanlah Anda ingin mengizinkan akses ke Windows Azure Service Management API dari pengguna yang diberi peran istimewa, telah memenuhi autentikasi multifaktor dan mengakses dari perangkat yang istimewa atau mengamankan stasiun kerja admin dan diuji sesuai. Untuk skenario ini, organisasi akan membuat dua kebijakan Akses Bersyariah:

- Kebijakan 1: Semua pengguna dengan peran administrator, mengakses aplikasi cloud WINDOWS Azure Service Management API, dan untuk kontrol Akses, Memberikan akses, tetapi memerlukan autentikasi multifaktor dan mengharuskan perangkat ditandai sebagai sesuai.

- Kebijakan 2: Semua pengguna dengan administrator, mengakses aplikasi cloud WINDOWS Azure Service Management API, tidak termasuk filter untuk perangkat yang menggunakan ekspresi aturan device.extensionAttribute1 sama dengan SAW dan untuk Kontrol akses, Blokir. Pelajari cara memperbarui extensionAttributes pada objek perangkat Microsoft Entra.

- Blokir akses ke sumber daya organisasi dari perangkat yang menjalankan Sistem Operasi yang tidak didukung. Untuk contoh ini, katakanlah Anda ingin memblokir akses ke sumber daya dari versi OS Windows yang lebih lama dari Windows 10. Untuk skenario ini, organisasi akan membuat kebijakan Akses Bersyariah berikut:

- Semua pengguna, mengakses semua aplikasi cloud, tidak termasuk filter untuk perangkat yang menggunakan ekspresi aturan device.operatingSystem sama dengan Windows dan device.operatingSystemVersion startsWith "10.0" dan untuk Kontrol akses, Blokir.

- Tidak memerlukan autentikasi multifaktor untuk akun tertentu pada perangkat tertentu. Untuk contoh ini, katakanlah Anda ingin tidak memerlukan autentikasi multifaktor saat menggunakan akun layanan di perangkat tertentu seperti ponsel Teams atau perangkat Surface Hub. Untuk skenario ini, organisasi akan membuat dua kebijakan Akses Bersyariah berikut:

- Kebijakan 1: Izinkan akses semua pengguna kecuali akun layanan yang mengakses semua aplikasi cloud, dan untuk Kontrol akses, tetapi memerlukan autentikasi multifaktor.

- Kebijakan 2: Pilih pengguna dan grup dan sertakan grup yang hanya berisi akun layanan, yang mengakses semua aplikasi cloud, kecuali filter perangkat yang menggunakan ekspresi aturan device.extensionAttribute2 tidak sama dengan TeamsPhoneDevice dan untuk Kontrol akses, Blokir.

Catatan

ID Microsoft Entra menggunakan autentikasi perangkat untuk mengevaluasi aturan filter perangkat. Untuk perangkat yang tidak terdaftar dengan ID Microsoft Entra, semua properti perangkat dianggap sebagai nilai null dan atribut perangkat tidak dapat ditentukan karena perangkat tidak ada di direktori. Cara terbaik untuk menargetkan kebijakan untuk perangkat yang tidak terdaftar adalah dengan menggunakan operator negatif karena aturan filter yang dikonfigurasi akan berlaku. Jika Anda menggunakan operator positif, aturan filter hanya akan berlaku ketika perangkat ada di direktori dan aturan yang dikonfigurasi cocok dengan atribut pada perangkat.

Membuat kebijakan Akses Bersyarat

Filter untuk perangkat adalah kontrol opsional saat membuat kebijakan Akses Bersyar.

Langkah berikut akan membantu membuat dua kebijakan Akses Bersyarat untuk mendukung skenario pertama di bawah Skenario umum.

Kebijakan 1: Semua pengguna dengan peran administrator, mengakses aplikasi cloud WINDOWS Azure Service Management API, dan untuk kontrol Akses, Memberikan akses, tetapi memerlukan autentikasi multifaktor dan mengharuskan perangkat ditandai sebagai sesuai.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

Di bawah Sertakan, pilih Peran direktori, lalu semua peran dengan administrator dalam nama.

Peringatan

Kebijakan Akses Bersyarat mendukung peran bawaan. Kebijakan Akses Bersyarat tidak diberlakukan untuk jenis peran lain termasuk peran administratif cakupan unit administratif atau peran kustom.

Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

Pilih Selesai.

- Di bawah Sumber daya>target Aplikasi>cloud Sertakan>Pilih aplikasi, pilih Windows Azure Service Management API, dan pilih Pilih.

- Di bawah Hibah Kontrol akses>, pilih Berikan akses, Perlu autentikasi multifaktor, dan Wajibkan perangkat ditandai sebagai sesuai, lalu pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Kebijakan 2: Semua pengguna dengan peran administrator, mengakses aplikasi cloud WINDOWS Azure Service Management API, tidak termasuk filter untuk perangkat yang menggunakan ekspresi aturan device.extensionAttribute1 sama dengan SAW dan untuk Kontrol akses, Blokir.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

Di bawah Sertakan, pilih Peran direktori, lalu semua peran dengan administrator dalam nama

Peringatan

Kebijakan Akses Bersyarat mendukung peran bawaan. Kebijakan Akses Bersyarat tidak diberlakukan untuk jenis peran lain termasuk peran administratif cakupan unit administratif atau peran kustom.

Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

Pilih Selesai.

- Di bawah Sumber daya>target Aplikasi>cloud Sertakan>Pilih aplikasi, pilih Windows Azure Service Management API, dan pilih Pilih.

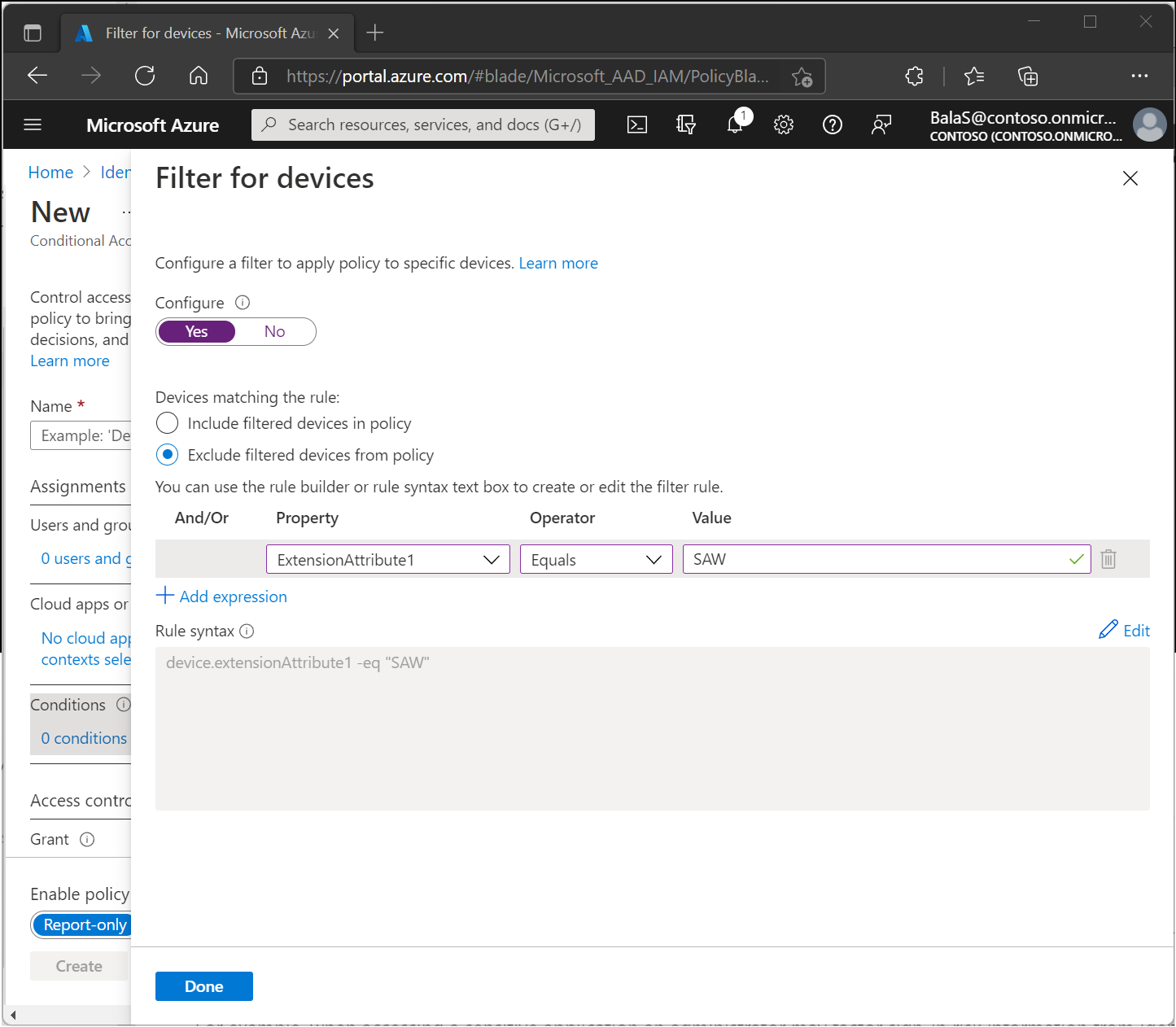

- Di Kondisi, Filter perangkat.

- Alihkan Konfigurasikan ke Ya.

- Atur Perangkat yang cocok dengan aturan untuk Mengecualikan perangkat yang difilter dari kebijakan.

- Atur properti ke

ExtensionAttribute1, operator keEquals, dan nilai keSAW. - Pilih Selesai.

- Di bawah Kontrol akses>Hibah, pilih Blokir akses, lalu pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Peringatan

Kebijakan yang memerlukan perangkat yang sesuai dapat meminta pengguna di Mac, iOS, dan Android untuk memilih sertifikat perangkat selama evaluasi kebijakan, meskipun kepatuhan perangkat tidak diberlakukan. Perintah ini dapat diulangi hingga perangkat dibuat sesuai.

Mengatur nilai atribut

Pengaturan atribut ekstensi dimungkinkan melalui API Graph. Untuk informasi selengkapnya tentang pengaturan atribut perangkat, lihat artikel Perbarui perangkat.

Filter API Graph perangkat

Filter untuk API perangkat tersedia di titik akhir Microsoft Graph v1.0 dan dapat diakses menggunakan titik https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/akhir . Anda dapat mengonfigurasi filter perangkat saat membuat kebijakan Akses Bersyarat baru atau Anda dapat memperbarui kebijakan yang sudah ada untuk mengonfigurasi filter kondisi perangkat. Untuk memperbarui kebijakan yang ada, Anda dapat melakukan panggilan patch di titik akhir Microsoft Graph v1.0 dengan menambahkan ID kebijakan dari kebijakan yang ada dan menjalankan isi permintaan berikut. Contoh di sini menunjukkan konfigurasi filter untuk kondisi perangkat yang tidak termasuk perangkat yang tidak ditandai sebagai perangkat SAW. Sintaksis aturan dapat terdiri dari lebih dari satu ekspresi tunggal. Untuk mempelajari selengkapnya tentang sintaks, lihat aturan keanggotaan dinamis untuk grup di ID Microsoft Entra.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Operator dan properti perangkat yang didukung untuk filter

Atribut perangkat berikut ini dapat digunakan dengan filter kondisi perangkat di Akses Bersyarat.

Catatan

ID Microsoft Entra menggunakan autentikasi perangkat untuk mengevaluasi aturan filter perangkat. Untuk perangkat yang tidak terdaftar dengan ID Microsoft Entra, semua properti perangkat dianggap sebagai nilai null dan atribut perangkat tidak dapat ditentukan karena perangkat tidak ada di direktori. Cara terbaik untuk menargetkan kebijakan untuk perangkat yang tidak terdaftar adalah dengan menggunakan operator negatif karena aturan filter yang dikonfigurasi akan berlaku. Jika Anda menggunakan operator positif, aturan filter hanya akan berlaku ketika perangkat ada di direktori dan aturan yang dikonfigurasi cocok dengan atribut pada perangkat.

| Atribut perangkat yang didukung | Operator yang didukung | Nilai yang Didukung | Contoh |

|---|---|---|---|

| deviceId | Equals, NotEquals, In, NotIn | deviceId yang valid yang merupakan GUID | (device.deviceid -eq "498c4de7-1aee-4ded-8d5d-000000000000") |

| displayName | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | String apa pun | (device.displayName -contains "ABC") |

| deviceOwnership | Equals, NotEquals | Nilai yang didukung adalah "Pribadi" untuk membawa perangkat Anda sendiri dan "Perusahaan" untuk perangkat milik perusahaan | (device.deviceOwnership -eq "Company") |

| isCompliant | Equals, NotEquals | Nilai yang didukung adalah "True" untuk perangkat yang sesuai dan "False" untuk perangkat yang tidak sesuai | (device.isCompliant -eq "True") |

| produsen | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | String apa pun | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId | Equals, NotEquals, In, NotIn | ID aplikasi MDM yang valid | (device.mdmAppId -in ["0000000a-0000-0000-c000-000000000000"] |

| model | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | String apa pun | (device.model -notContains "Surface") |

| sistemOperasi | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Sistem operasi yang valid (seperti Windows, iOS, atau Android) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Versi sistem operasi yang valid (seperti 6.1 untuk Windows 7, 6.2 untuk Windows 8, atau 10.0 untuk Windows 10 dan Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Contains, NotContains | Sebagai contoh semua perangkat Windows Autopilot menyimpan ZTDId (nilai unik yang ditetapkan untuk semua perangkat Windows Autopilot yang diimpor) di properti physicalIds perangkat. | (device.physicalIds -contains "[ZTDId]:value") |

| profileType | Equals, NotEquals | Jenis profil yang valid ditetapkan untuk perangkat. Nilai yang didukung adalah: RegisteredDevice (default), SecureVM (digunakan untuk VM Windows di Azure diaktifkan dengan masuk Microsoft Entra), Printer (digunakan untuk printer), Bersama (digunakan untuk perangkat bersama), IoT (digunakan untuk perangkat IoT) | (device.profileType -eq "Printer") |

| systemLabels | Contains, NotContains | Daftar label yang diterapkan ke perangkat oleh sistem. Beberapa nilai yang didukung adalah: AzureResource (digunakan untuk VM Windows di Azure diaktifkan dengan masuk Microsoft Entra), M365Managed (digunakan untuk perangkat yang dikelola menggunakan Microsoft Managed Desktop), MultiUser (digunakan untuk perangkat bersama) | (device.systemLabels -contains "M365Managed") |

| trustType | Equals, NotEquals | Status terdaftar yang valid untuk perangkat. Nilai yang didukung adalah: AzureAD (digunakan untuk perangkat gabungan Microsoft Entra), ServerAD (digunakan untuk perangkat gabungan hibrid Microsoft Entra), Tempat kerja (digunakan untuk perangkat terdaftar Microsoft Entra) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | extensionAttributes1-15 adalah atribut yang dapat digunakan pelanggan untuk objek perangkat. Pelanggan dapat memperbarui salah satu dari extensionAttributes1 sampai 15 dengan nilai kustom dan menggunakannya dalam filter kondisi perangkat di Akses Bersyarat. Nilai string apa pun dapat digunakan. | (device.extensionAttribute1 -eq "SAW") |

Catatan

Saat membangun aturan kompleks atau menggunakan terlalu banyak pengidentifikasi individu seperti deviceid untuk identitas perangkat, perlu diingat "Panjang maksimum untuk aturan filter adalah 3072 karakter".

Catatan

Contains dan NotContains operator bekerja secara berbeda tergantung pada tipe atribut. Untuk atribut seperti untai (karakter) operatingSystem dan model, Contains operator menunjukkan apakah sub untai (karakter) tertentu muncul di dalam atribut. Untuk atribut koleksi untai (karakter) seperti physicalIds dan systemLabels, Contains operator menunjukkan apakah untai (karakter) yang ditentukan cocok dengan salah satu dari seluruh untai (karakter) dalam koleksi.

Peringatan

Perangkat harus microsoft Intune dikelola, patuh, atau microsoft Entra hibrid bergabung agar nilai tersedia di extensionAttributes1-15 pada saat evaluasi Kebijakan Akses Bersyar.

Perilaku kebijakan dengan filter perangkat

Filter untuk kondisi perangkat dalam Akses Bersyarah mengevaluasi kebijakan berdasarkan atribut perangkat perangkat yang terdaftar di ID Microsoft Entra dan karenanya penting untuk dipahami dalam keadaan apa kebijakan diterapkan atau tidak diterapkan. Tabel berikut mengilustrasikan perilaku saat filter untuk kondisi perangkat dikonfigurasi.

| Filter untuk kondisi perangkat | Status pendaftaran perangkat | Filter perangkat Diterapkan |

|---|---|---|

| Sertakan/kecualikan mode dengan operator positif (Equals, StartsWith, EndsWith, Contains, In) dan penggunaan atribut apa pun | Perangkat tidak terdaftar | No |

| Sertakan/kecualikan mode dengan operator positif (Equals, StartsWith, EndsWith, Contains, In) dan penggunaan atribut tidak termasuk extensionAttributes1-15 | Perangkat terdaftar | Ya, jika kriteria terpenuhi |

| Sertakan/kecualikan mode dengan operator positif (Equals, StartsWith, EndsWith, Contains, In) dan penggunaan atribut termasuk extensionAttributes1-15 | Perangkat terdaftar yang dikelola oleh Intune | Ya, jika kriteria terpenuhi |

| Sertakan/kecualikan mode dengan operator positif (Equals, StartsWith, EndsWith, Contains, In) dan penggunaan atribut termasuk extensionAttributes1-15 | Perangkat terdaftar yang tidak dikelola oleh Intune | Ya, jika kriteria terpenuhi. Saat extensionAttributes1-15 digunakan, kebijakan akan berlaku jika perangkat mematuhi atau microsoft Entra hybrid bergabung |

| Sertakan/kecualikan mode dengan operator negatif (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) dan penggunaan atribut apa pun | Perangkat tidak terdaftar | Ya |

| Sertakan/kecualikan mode dengan operator negatif (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) dan penggunaan atribut apa pun tidak termasuk extensionAttributes1-15 | Perangkat terdaftar | Ya, jika kriteria terpenuhi |

| Sertakan/kecualikan mode dengan operator negatif (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) dan penggunaan atribut apa pun termasuk extensionAttributes1-15 | Perangkat terdaftar yang dikelola oleh Intune | Ya, jika kriteria terpenuhi |

| Sertakan/kecualikan mode dengan operator negatif (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) dan penggunaan atribut apa pun termasuk extensionAttributes1-15 | Perangkat terdaftar yang tidak dikelola oleh Intune | Ya, jika kriteria terpenuhi. Saat extensionAttributes1-15 digunakan, kebijakan akan berlaku jika perangkat mematuhi atau microsoft Entra hybrid bergabung |