Mengamankan perangkat sebagai bagian dari kisah akses istimewa

Panduan ini adalah bagian dari strategi akses istimewa lengkap dan diimplementasikan sebagai bagian dari penyebaran akses istimewa

Keamanan kepercayaan end to end zero untuk akses istimewa memerlukan fondasi keamanan perangkat yang kuat untuk membangun jaminan keamanan lainnya untuk sesi tersebut. Meski jaminan keamanan dalam sesi tersebut dapat ditingkatkan, ia akan selalu dibatasi oleh seberapa kuat jaminan keamanan di perangkat asal. Penyerang yang memegang kendali atas perangkat ini dapat meniru pengguna perangkat tersebut atau mencuri kredensial mereka untuk peniruan di masa depan. Risiko ini merusak jaminan lain pada akun, para perantara seperti server lompat, dan sumber daya itu sendiri. Untuk informasi selengkapnya, lihat prinsip sumber bersih

Artikel ini menyediakan gambaran umum tentang kontrol keamanan untuk menyediakan stasiun kerja yang aman bagi pengguna yang sensitif sepanjang siklus hidupnya.

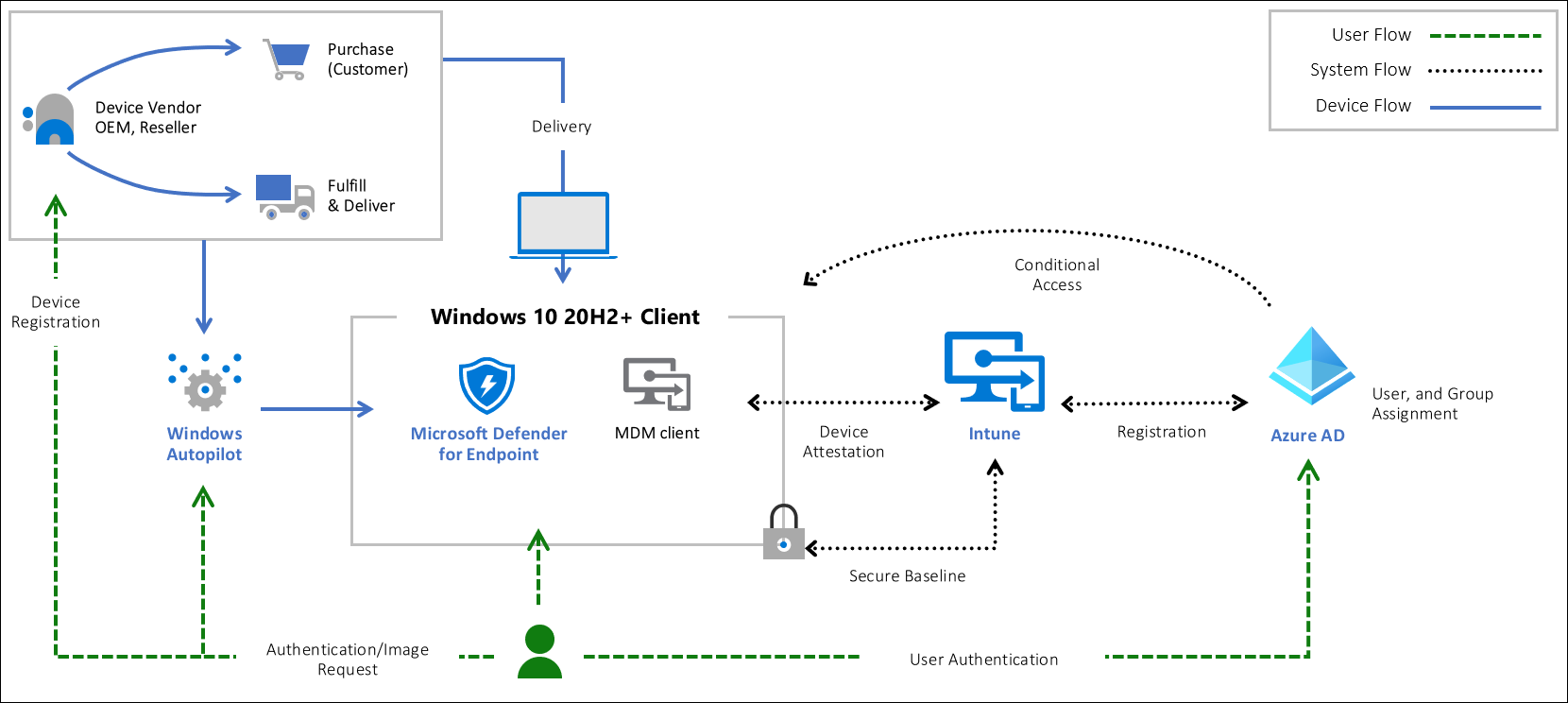

Solusi ini bergantung pada kemampuan keamanan inti dalam sistem operasi Windows 10, Microsoft Defender untuk Titik Akhir, ID Microsoft Entra, dan Microsoft InTune.

Siapa saja yang mendapat manfaat dari stasiun kerja yang aman?

Semua pengguna dan operator mendapat manfaat dari menggunakan stasiun kerja yang aman. Penyerang yang menyusupi PC atau perangkat dapat meniru atau mencuri kredensial/token semua akun yang menggunakannya, merusak beberapa atau semua jaminan keamanan lainnya. Untuk administrator atau akun sensitif, ini memungkinkan penyerang untuk menambah hak istimewa dan meningkatkan akses yang mereka miliki di organisasi Anda, sering kali secara dramatis ke hak istimewa administrator domain, global, atau perusahaan.

Untuk detail tentang tingkat keamanan dan pengguna mana yang harus ditetapkan ke tingkat mana, lihat Tingkat keamanan akses istimewa

Kontrol Keamanan Perangkat

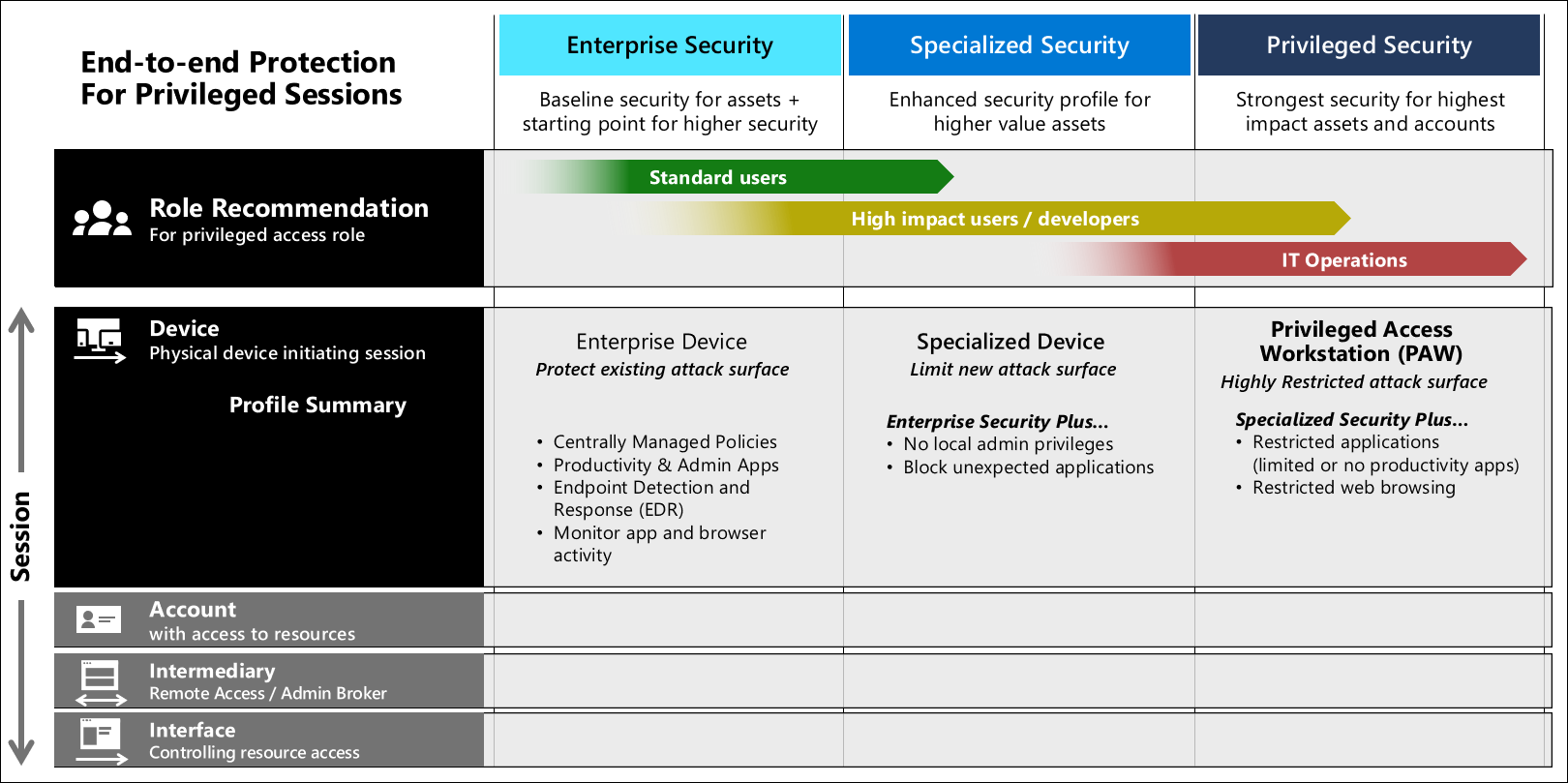

Keberhasilan penyebaran stasiun kerja yang aman mengharuskannya menjadi bagian dari pendekatan ujung ke ujung termasuk perangkat, akun, perantara, dan kebijakan keamanan yang diterapkan ke antarmuka aplikasi Anda. Semua elemen tumpukan harus ditangani guna mencapai strategi keamanan akses istimewa yang lengkap.

Tabel ini meringkas kontrol keamanan untuk tingkat perangkat yang berbeda:

| Profil | Perusahaan | Khusus | Istimewa |

|---|---|---|---|

| Microsoft Endpoint Manager (MEM) terkelola | Ya | Ya | Ya |

| Menolak pendaftaran Perangkat BYOD | Tidak | Ya | Ya |

| Garis besar keamanan MEM diterapkan | Ya | Ya | Ya |

| Microsoft Defender untuk Titik Akhir | Ya* | Ya | Ya |

| Bergabung dengan perangkat pribadi melalui Autopilot | Ya* | Ya* | No |

| URL dibatasi untuk daftar yang disetujui | Mengizinkan Sebagian Besar | Mengizinkan Sebagian Besar | Menolak Default |

| Penghapusan hak admin | Ya | Ya | |

| Kontrol eksekusi aplikasi (AppLocker) | Audit -> Diberlakukan | Ya | |

| Aplikasi yang hanya diinstal oleh MEM | Ya | Ya |

Catatan

Solusinya dapat disebarkan dengan perangkat keras baru, perangkat keras yang ada, dan membawa skenario perangkat Anda sendiri (BYOD).

Di semua tingkatan, kebersihan pemeliharaan keamanan yang baik untuk pembaruan keamanan akan diberlakukan oleh kebijakan Intune. Perbedaan keamanan saat peningkatan tingkat keamanan perangkat difokuskan pada pengurangan permukaan serangan yang dapat dieksploitasi oleh penyerang (sambil mempertahankan produktivitas pengguna sebanyak mungkin). Perangkat tingkat perusahaan dan khusus memungkinkan aplikasi produktivitas dan penjelajahan web umum, tetapi stasiun kerja akses istimewa tidak. Pengguna perusahaan dapat menginstal aplikasi mereka sendiri, tetapi pengguna khusus mungkin tidak (dan bukan administrator lokal stasiun kerja mereka).

Catatan

Penjelajahan web di sini mengacu pada akses umum ke situs web sewenang-wenang yang dapat menjadi aktivitas berisiko tinggi. Penjelajahan tersebut berbeda dari menggunakan browser web untuk mengakses sejumlah kecil situs web administratif terkenal untuk layanan seperti Azure, Microsoft 365, penyedia cloud lainnya, dan aplikasi SaaS.

Akar kepercayaan perangkat keras

Penting untuk stasiun kerja yang aman adalah solusi rantai pasokan di mana Anda menggunakan stasiun kerja tepercaya yang disebut 'akar kepercayaan'. Teknologi yang harus dipertimbangkan dalam pemilihan akar kepercayaan perangkat keras harus mencakup teknologi berikut yang termasuk dalam laptop modern:

- Modul Platform Tepercaya (TPM) 2.0

- Enkripsi Kandar BitLocker

- Boot Aman UEFI

- Driver dan Firmware Didistribusikan melalui Windows Update

- Virtualisasi dan HVCI Diaktifkan

- Driver dan Aplikasi HVCI-Ready

- Windows Hello

- Perlindungan I/O DMA

- Penjaga Sistem

- Siaga Modern

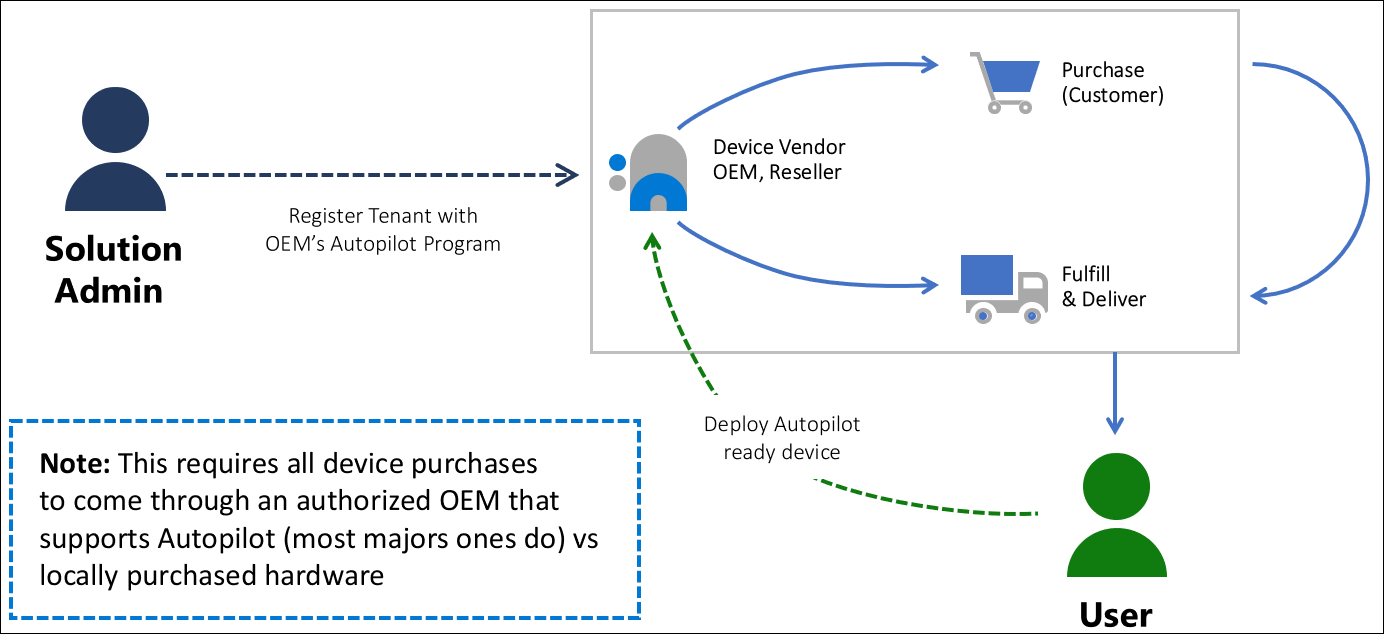

Untuk solusi ini, akar kepercayaan akan disebarkan menggunakan teknologi Windows Autopilot dengan perangkat keras yang memenuhi persyaratan teknis modern. Untuk mengamankan stasiun kerja, Autopilot memungkinkan Anda memanfaatkan perangkat Windows 10 yang dioptimalkan Microsoft OEM. Perangkat ini hadir dalam kondisi baik yang dikenal dari produsen. Alih-alih mencitrakan ulang perangkat yang berpotensi tidak aman, Autopilot dapat mengubah perangkat Windows 10 menjadi status “siap bisnis”. Ini menerapkan pengaturan dan kebijakan, menginstal aplikasi, dan bahkan mengubah edisi Windows 10.

Peran dan profil perangkat

Panduan ini menunjukkan cara mengeraskan Windows 10 dan mengurangi risiko yang terkait dengan kompromi perangkat atau pengguna. Untuk memanfaatkan teknologi perangkat keras modern dan akar perangkat kepercayaan, solusinya menggunakan Pengesahan Kesehatan Perangkat. Kemampuan ini ada untuk memastikan penyerang tidak dapat bertahan selama boot awal perangkat. Hal ini dilakukan dengan menggunakan kebijakan dan teknologi untuk membantu mengelola fitur dan risiko keamanan.

- Perangkat Perusahaan - Peran terkelola pertama baik untuk pengguna rumahan, pengguna bisnis kecil, pengembang umum, dan perusahaan tempat organisasi ingin menaikkan bilah keamanan minimum. Profil ini memungkinkan pengguna untuk menjalankan aplikasi apa pun dan menelusuri situs web apa pun, tetapi solusi anti-malware dan deteksi dan respons titik akhir (EDR) seperti Microsoft Defender untuk Titik Akhir diperlukan. Pendekatan berbasis kebijakan untuk meningkatkan postur keamanan diambil. Ini menyediakan cara yang aman untuk bekerja dengan data pelanggan sambil juga menggunakan alat produktivitas seperti email dan penjelajahan web. Kebijakan audit dan Intune memungkinkan Anda memantau stasiun kerja Enterprise untuk perilaku pengguna dan penggunaan profil.

Profil keamanan perusahaan dalam panduan penyebaran akses istimewa menggunakan file JSON untuk mengonfigurasi ini dengan Windows 10 dan file JSON yang disediakan.

- Perangkat Khusus - Ini mewakili langkah signifikan dari penggunaan perusahaan dengan menghapus kemampuan untuk mengelola sendiri stasiun kerja dan membatasi aplikasi mana yang hanya dapat berjalan ke aplikasi yang diinstal oleh administrator resmi (dalam file program dan aplikasi yang disetujui sebelumnya di lokasi profil pengguna. Menghapus kemampuan untuk menginstal aplikasi dapat berdampak pada produktivitas jika diimplementasikan dengan tidak benar, jadi pastikan Anda telah menyediakan akses ke aplikasi penyimpanan Microsoft atau aplikasi terkelola perusahaan yang dapat diinstal dengan cepat untuk memenuhi kebutuhan pengguna. Untuk panduan tentang pengguna mana yang harus dikonfigurasi dengan perangkat tingkat khusus, lihat Tingkat keamanan akses istimewa

- Pengguna keamanan Khusus menuntut lingkungan yang lebih terkontrol sambil masih dapat melakukan aktivitas seperti email dan penjelajahan web dalam pengalaman yang mudah digunakan. Pengguna ini mengharapkan fitur seperti cookie, favorit, dan pintasan lain untuk bekerja tetapi tidak memerlukan kemampuan untuk memodifikasi atau men-debug sistem operasi perangkat mereka, menginstal driver, atau serupa.

Profil keamanan khusus dalam panduan penyebaran akses istimewa menggunakan file JSON untuk mengonfigurasi ini dengan Windows 10 dan file JSON yang disediakan.

- Privileged Access Workstation (PAW) – Ini adalah konfigurasi keamanan tertinggi yang dirancang untuk peran yang sangat sensitif yang akan memiliki dampak signifikan atau material pada organisasi jika akun mereka disusupi. Konfigurasi PAW mencakup kontrol dan kebijakan keamanan yang membatasi akses administratif lokal dan alat produktivitas untuk meminimalkan permukaan serangan hanya untuk apa yang benar-benar diperlukan untuk melakukan tugas pekerjaan sensitif.

Hal ini membuat perangkat PAW sulit disusupi oleh penyerang karena memblokir vektor yang paling umum untuk serangan phishing: penjelajahan email dan web.

Untuk memberikan produktivitas kepada pengguna ini, akun dan stasiun kerja terpisah harus disediakan untuk aplikasi produktivitas dan penjelajahan web. Meskipun tidak nyaman, ini adalah kontrol yang diperlukan untuk melindungi pengguna yang akunnya dapat menimbulkan kerusakan pada sebagian besar atau semua sumber daya dalam organisasi.

- Stasiun kerja Istimewa menyediakan stasiun kerja yang diperkeras yang memiliki kontrol aplikasi dan penjaga aplikasi yang jelas. Stasiun kerja menggunakan penjaga info masuk, penjaga perangkat, penjaga aplikasi, dan penjaga eksploitasi untuk melindungi host dari perilaku berbahaya. Semua disk lokal dienkripsi dengan BitLocker dan lalu lintas web dibatasi untuk sekumpulan batas tujuan yang diizinkan (Tolak semua).

Profil keamanan istimewa dalam panduan penyebaran akses istimewa menggunakan file JSON untuk mengonfigurasi ini dengan Windows 10 dan file JSON yang disediakan.

Langkah berikutnya

Menyebarkan stasiun kerja yang dikelola Azure yang aman.