Akses Bersyar: Perlindungan token (pratinjau)

Perlindungan token (terkadang disebut sebagai pengikatan token di industri) mencoba mengurangi serangan menggunakan pencurian token dengan memastikan token hanya dapat digunakan dari perangkat yang dimaksudkan. Ketika penyerang dapat mencuri token, dengan membajak atau memutar ulang, mereka dapat meniru korban mereka sampai token kedaluwarsa atau dicabut. Pencurian token dianggap sebagai peristiwa yang relatif jarang terjadi, tetapi kerusakan darinya bisa signifikan.

Perlindungan token menciptakan ikatan yang aman secara kriptografis antara token dan perangkat (rahasia klien) yang dikeluarkannya. Tanpa rahasia klien, token terikat tidak berguna. Saat pengguna mendaftarkan perangkat Windows 10 atau yang lebih baru di ID Microsoft Entra, identitas utama mereka terikat ke perangkat. Apa artinya ini: Kebijakan dapat memastikan bahwa hanya token sesi masuk terikat (atau refresh), atau dikenal sebagai Token Refresh Utama (PRT) yang digunakan oleh aplikasi saat meminta akses ke sumber daya.

Penting

Perlindungan token saat ini dalam pratinjau publik. Untuk informasi selengkapnya tentang pratinjau, lihat Ketentuan Lisensi Universal Untuk Layanan Online. Dengan pratinjau ini, kami memberi Anda kemampuan untuk membuat kebijakan Akses Bersyarat untuk memerlukan perlindungan token untuk token masuk (token refresh) untuk layanan tertentu. Kami mendukung perlindungan token untuk token masuk di Akses Bersyarat untuk aplikasi desktop yang mengakses Exchange Online dan SharePoint Online di perangkat Windows.

Penting

Perubahan berikut telah dilakukan pada Perlindungan Token sejak rilis pratinjau publik awal:

- Output log Masuk: Nilai string yang digunakan dalam "enforcedSessionControls" dan "sessionControlsNotSatisfied" berubah dari "Binding" menjadi "SignInTokenProtection" pada akhir Juni 2023. Kueri pada data Log Masuk harus diperbarui untuk mencerminkan perubahan ini.

Catatan

Kami dapat bertukar token masuk dan menyegarkan token dalam konten ini. Pratinjau ini saat ini tidak mendukung token akses atau cookie web.

Persyaratan

Pratinjau ini mendukung konfigurasi berikut untuk akses ke sumber daya dengan kebijakan Akses Bersyar Perlindungan Token yang diterapkan:

- Windows 10 atau perangkat yang lebih baru yang bergabung dengan Microsoft Entra, microsoft Entra hybrid joined, atau Microsoft Entra terdaftar.

- Klien sinkronisasi OneDrive versi 22.217 atau yang lebih baru

- Klien asli Teams versi 1.6.00.1331 atau yang lebih baru

- Power BI desktop versi 2.117.841.0 (Mei 2023) atau yang lebih baru

- Visual Studio 2022 atau yang lebih baru saat menggunakan opsi Masuk 'broker autentikasi Windows'

- Klien Office Perpetual tidak didukung

Pembatasan yang diketahui

- Pengguna eksternal (Microsoft Entra B2B) tidak didukung dan tidak boleh disertakan dalam kebijakan Akses Bersyar Anda.

- Aplikasi berikut ini tidak mendukung masuk menggunakan alur token yang dilindungi dan pengguna diblokir saat mengakses Exchange dan SharePoint:

- Modul PowerShell yang mengakses lingkup Exchange, SharePoint, atau Microsoft Graph yang dilayani oleh Exchange atau SharePoint

- Ekstensi PowerQuery untuk Excel

- Ekstensi ke Visual Studio Code yang mengakses Exchange atau SharePoint

- Klien pratinjau Teams 2.1 baru akan diblokir setelah keluar karena bug. Bug ini harus diperbaiki dalam pembaruan layanan di masa mendatang.

- Perangkat klien Windows berikut ini tidak didukung:

- Windows Server

- Surface Hub

- Sistem Ruang Microsoft Teams berbasis Windows (MTR)

Persyaratan lisensi

Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P2. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

Catatan

Penegakan Perlindungan Token adalah bagian dari Microsoft Entra ID Protection dan akan menjadi bagian dari lisensi P2 pada ketersediaan umum.

Penyebaran

Bagi pengguna, penyebaran kebijakan Akses Bersyarkat untuk memberlakukan perlindungan token harus tidak terlihat saat menggunakan platform klien yang kompatibel pada perangkat terdaftar dan aplikasi yang kompatibel.

Untuk meminimalkan kemungkinan gangguan pengguna karena ketidaksesuaian aplikasi atau perangkat, kami sangat menyarankan:

- Mulailah dengan grup pilot pengguna, dan perluas dari waktu ke waktu.

- Buat kebijakan Akses Bersyar dalam mode khusus laporan sebelum beralih ke penegakan perlindungan token.

- Ambil log masuk Interaktif dan Non-interaktif.

- Analisis log ini cukup lama untuk mencakup penggunaan aplikasi normal.

- Tambahkan pengguna baik yang diketahui ke kebijakan penegakan.

Proses ini membantu menilai kompatibilitas klien dan aplikasi pengguna Anda untuk penegakan perlindungan token.

Membuat kebijakan Akses Bersyarat

Pengguna yang melakukan peran khusus seperti yang dijelaskan dalam Tingkat keamanan akses istimewa adalah target yang mungkin untuk fungsionalitas ini. Sebaiknya uji coba dengan subset kecil untuk memulai.

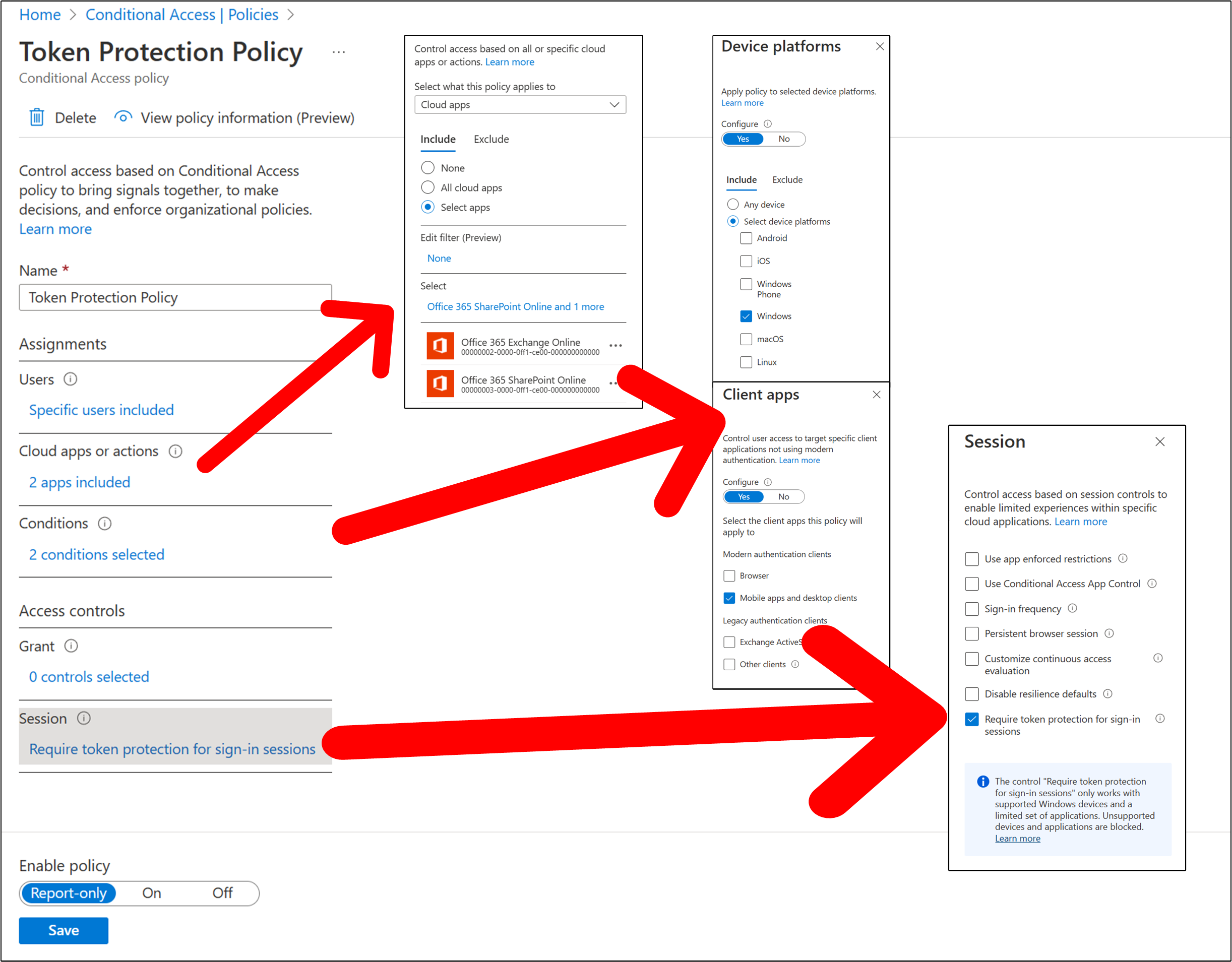

Langkah-langkah berikut membantu membuat kebijakan Akses Bersyarat untuk memerlukan perlindungan token untuk Exchange Online dan SharePoint Online di perangkat Windows.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Kebijakan Akses>Bersyar perlindungan.>

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di bawah Sertakan, pilih pengguna atau grup yang menguji kebijakan ini.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Di bawah Sumber daya>target Aplikasi>cloud Sertakan>Pilih aplikasi

Di bawah Pilih, pilih aplikasi berikut yang didukung oleh pratinjau:

- Office 365 Exchange Online

- Office 365 SharePoint Online

Peringatan

Kebijakan Akses Bersyar Anda hanya boleh dikonfigurasi untuk aplikasi ini. Memilih grup aplikasi Office 365 dapat mengakibatkan kegagalan yang tidak diinginkan. Ini adalah pengecualian untuk aturan umum bahwa grup aplikasi Office 365 harus dipilih dalam kebijakan Akses Bersyariah.

Memilih Pilih.

- Di bawah Kondisi:

- Di bawah Platform perangkat:

- Atur Konfigurasikan ke Ya.

- Sertakan>Pilih platform>perangkat Windows.

- Pilih Selesai.

- Di bawah Aplikasi klien:

- Atur Konfigurasikan ke Ya.

Peringatan

Tidak mengonfigurasi kondisi Aplikasi Klien, atau membiarkan Browser dipilih dapat menyebabkan aplikasi yang menggunakan MSAL.js, seperti Teams Web diblokir.

- Di bawah Klien autentikasi modern, hanya pilih Aplikasi seluler dan klien desktop. Biarkan item lain tidak dicentang.

- Pilih Selesai.

- Atur Konfigurasikan ke Ya.

- Di bawah Platform perangkat:

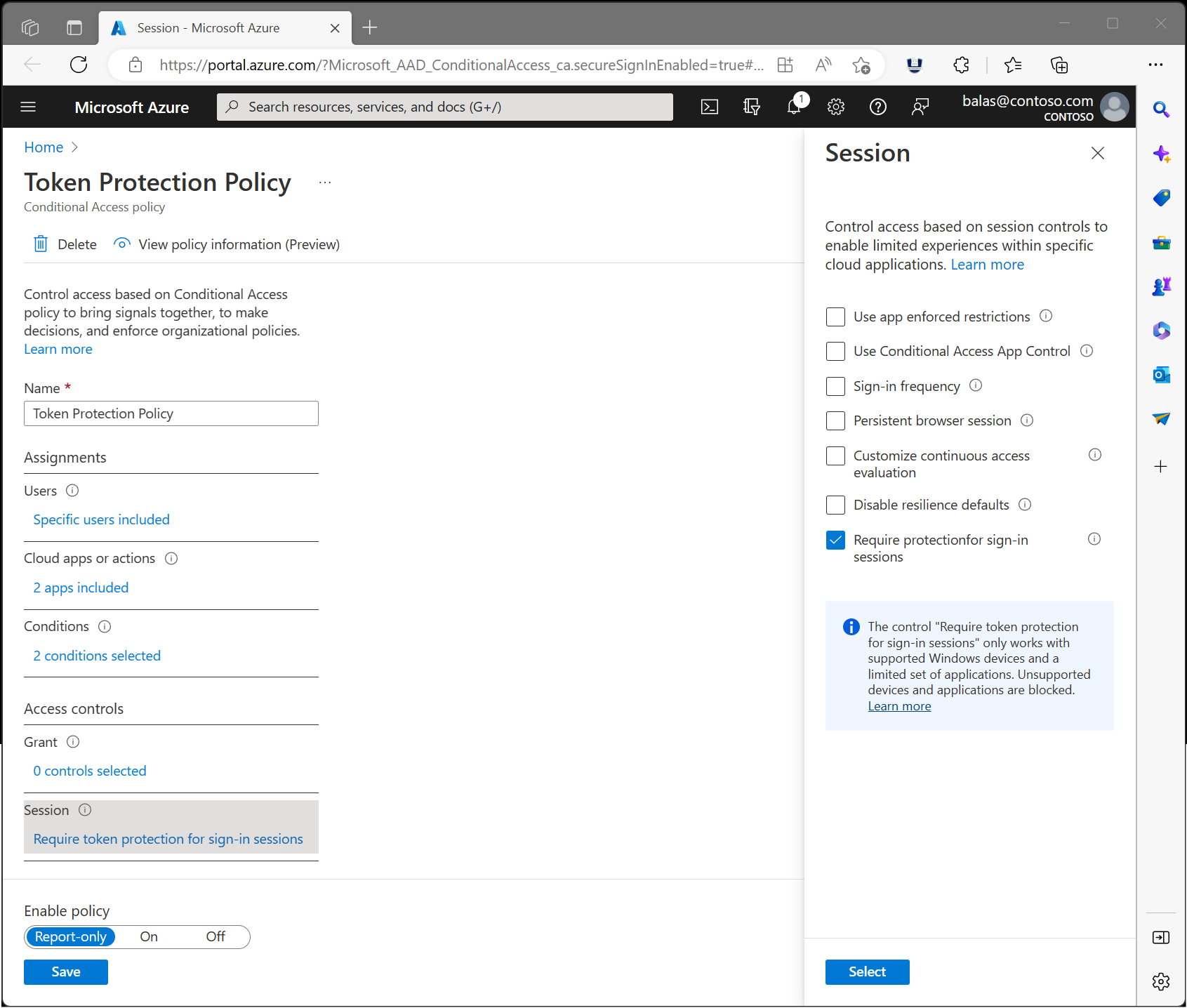

- Di bawah Sesi kontrol>akses, pilih Perlu perlindungan token untuk sesi masuk dan pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah administrator mengonfirmasi pengaturan menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Mengambil log dan menganalisis

Memantau penegakan Akses Bersyar perlindungan token sebelum dan sesudah pemberlakuan.

Log rincian masuk

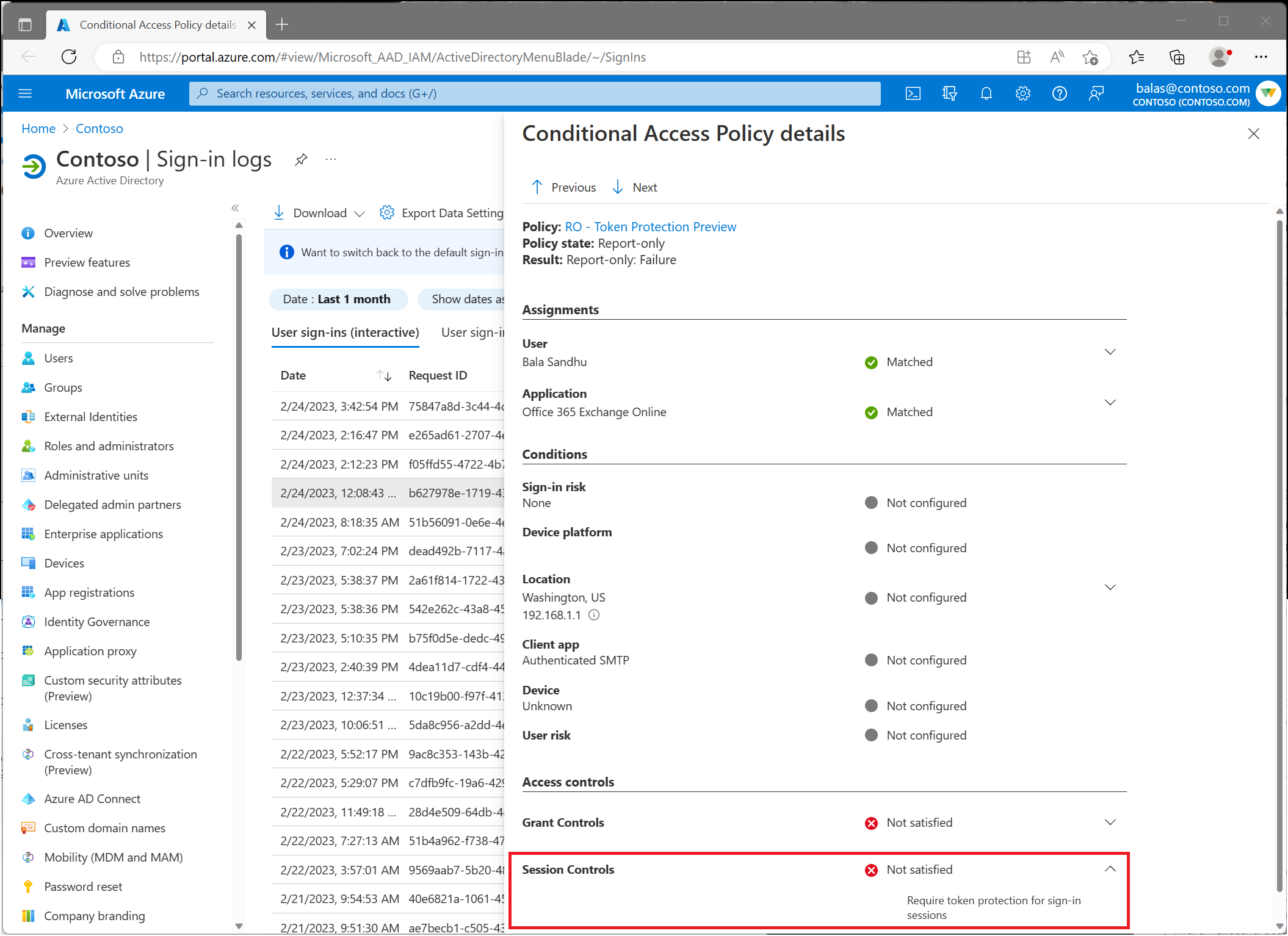

Gunakan log masuk Microsoft Entra untuk memverifikasi hasil kebijakan penegakan perlindungan token dalam mode hanya laporan atau dalam mode diaktifkan.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri ke Pemantauan Identitas>& log Masuk kesehatan.>

- Pilih permintaan tertentu untuk menentukan apakah kebijakan diterapkan atau tidak.

- Buka panel Akses Bersyarat atau Khusus Laporan bergantung pada statusnya dan pilih nama kebijakan Anda yang memerlukan perlindungan token.

- Di bawah Kontrol Sesi, periksa untuk melihat apakah persyaratan kebijakan terpenuhi atau tidak.

Log Analytics

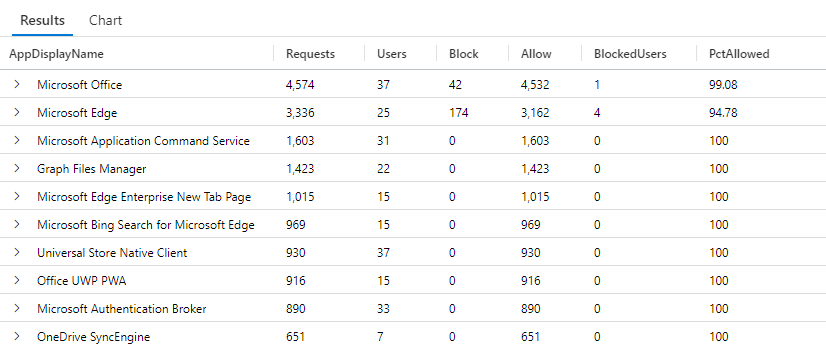

Anda juga dapat menggunakan Analitik Log untuk mengkueri log masuk (interaktif dan non-interaktif) untuk permintaan yang diblokir karena kegagalan penegakan perlindungan token.

Berikut adalah contoh kueri Analitik Log yang mencari log masuk non-interaktif selama tujuh hari terakhir, menyoroti Permintaan yang Diblokir versus Diizinkan oleh Aplikasi. Kueri ini hanya sampel dan dapat berubah.

Catatan

Output log Masuk: Nilai string yang digunakan dalam "enforcedSessionControls" dan "sessionControlsNotSatisfied" berubah dari "Binding" menjadi "SignInTokenProtection" pada akhir Juni 2023. Kueri pada data Log Masuk harus diperbarui untuk mencerminkan perubahan ini. Contoh mencakup kedua nilai untuk menyertakan data historis.

//Per Apps query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, Status,UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrinicpalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies["sessionControlsNotSatisfied"]

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id,UserPrincipalName, AppDisplayName, Result

| summarize Requests = count(), Users = dcount(UserPrincipalName), Block = countif(Result == "Block"), Allow = countif(Result == "Allow"), BlockedUsers = dcountif(UserPrincipalName, Result == "Block") by AppDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by Requests desc

Hasil kueri sebelumnya harus mirip dengan cuplikan layar berikut:

Contoh kueri berikut melihat log masuk non-interaktif selama tujuh hari terakhir, menyoroti Permintaan yang Diblokir versus Diizinkan oleh Pengguna.

//Per users query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrincipalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies.sessionControlsNotSatisfied

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id, UserPrincipalName, AppDisplayName, ResourceDisplayName,Result

| summarize Requests = count(),Block = countif(Result == "Block"), Allow = countif(Result == "Allow") by UserPrincipalName, AppDisplayName,ResourceDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by UserPrincipalName asc

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk